Wie man die Daten-Compliance für IBM Db2 automatisiert

Unternehmen müssen heutzutage strengen Datenschutzstandards wie GDPR, HIPAA, PCI DSS und SOX entsprechen. Diese Rahmenwerke verlangen, dass sensible Daten sicher behandelt werden – mit voller Transparenz und nachvollziehbarer Kontrolle.

IBM Db2 ist eine relationale Datenbankplattform, die für ihre Zuverlässigkeit und Skalierbarkeit in Unternehmensumgebungen bekannt ist. Sie bietet native Audit- und Zugriffsmanagement-Funktionen, die dabei helfen, grundlegende Compliance-Verpflichtungen zu erfüllen, ist jedoch oft auf manuelle Einrichtung und Wartung angewiesen.

Dieser Artikel erklärt, wie Sie die eingebauten Compliance-Funktionen von Db2 nutzen und wie DataSunrise – eine Datenbanksicherheits- und Compliance-Plattform, die Entdeckung, Maskierung, Auditing und Berichterstattung automatisiert – diese Prozesse vereinfachen und zentralisieren kann, um kontinuierlichen Schutz und mühelose Berichterstattung zu gewährleisten.

Perfekt – da Sie das vollständige Db2-Screenshot-Set (Audit-Verläufe, Überwachung, DB-Authentifizierung, Performance etc.) hochgeladen haben, kann ich nun den Abschnitt Native Db2 Compliance Features neu verfassen, sodass er frisch, nicht wiederholend und ausgewogen im Ton ist.

Diese Neuerfassung vermeidet die Wiederholung der Struktur früherer Db2-Artikel. Sie hebt unterschiedliche Einblicke aus denselben Screenshots hervor und bewahrt dabei einen natürlichen Fluss.

Native Db2-Compliance-Funktionen

Db2 umfasst mehrere integrierte Komponenten, die die Überwachung der Compliance und die Audit-Bereitschaft unterstützen. Zusammen ermöglichen sie Administratoren, Benutzeraktivitäten nachzuvollziehen, Berechtigungen zu überprüfen und Transparenz über die Abläufe zu wahren.

1. Transaktions- und Zugriffsprotokollierung

Db2 kann jede Operation – von einfachen Lesevorgängen bis hin zu Aktualisierungen und Löschungen – in einem benutzerdefinierten Audit-Verlauf erfassen.

Dies hilft dabei, zu identifizieren, wer auf sensible Datensätze zugegriffen oder diese modifiziert hat und wann die Änderung erfolgte.

SELECT * FROM custom_audit_trail

ORDER BY operation_timestamp DESC;

Administratoren können sich auf bestimmte Ereigniskategorien wie sensible Abfragen oder Finanztransaktionen konzentrieren:

SELECT * FROM custom_audit_trail

WHERE operation_type IN ('SELECT_SENSITIVE', 'UPDATE_PROFILE', 'DELETE_RECORD')

ORDER BY operation_timestamp DESC;

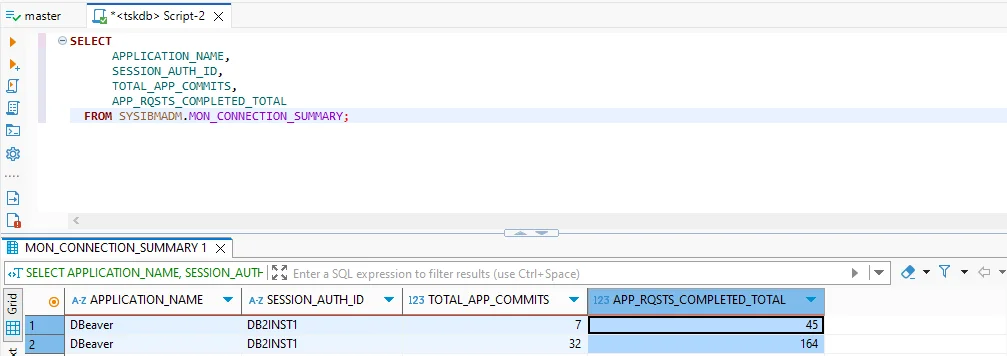

2. Sitzungs- und Anwendungstracking

Die Ansichten SYSIBMADM.MON_CONNECTION_SUMMARY und SYSIBMADM.APPLICATIONS bieten Echtzeittransparenz hinsichtlich der Client-Aktivität.

Sie zeigen an, welche Anwendungen – wie DBeaver oder kundenspezifische Skripte – verbunden sind, zusammen mit der Anzahl der Commits und abgeschlossenen Anfragen.

SELECT APPLICATION_NAME, SESSION_AUTH_ID, TOTAL_APP_COMMITS, APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Diese Daten können Leistungs-Ausreißer oder ungewöhnliches Sitzungsverhalten offenbaren und unterstützen sowohl die Sicherheitsanalyse als auch die Compliance-Berichterstattung.

3. Autorisierungs- und Rollenüberprüfung

Db2-Kataloge bieten detaillierte Informationen über gewährte Berechtigungen.

Administratoren können SYSCAT.DBAUTH abfragen, um sicherzustellen, dass nur autorisierte Benutzer administrative oder Datenzugriffsrechte besitzen:

SELECT GRANTEE, DBADMAUTH, SECURITYADMAUTH, DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

Diese Ansicht hilft dabei, übermäßige Berechtigungen oder Benutzer zu identifizieren, die sowohl DBADM als auch SECADM Rechte besitzen – eine Kombination, die häufig gegen interne Trennungsrichtlinien verstößt.

4. Leistungs- und Ressourcenstatistiken

Über die Audtdaten hinaus unterstützen die Leistungskennzahlen von Db2 die Compliance, indem sie sicherstellen, dass Systeme innerhalb kontrollierter, vorhersehbarer Grenzen arbeiten.

Die Ansicht SYSIBMADM.MON_DB_SUMMARY fasst Commits, CPU-Zeit und die Effizienz des Pufferpools zusammen – nützlich, um die Datenbankstabilität oder disziplinierte Ressourcenverwaltung unter SOX- oder PCI-Anforderungen nachzuweisen.

SELECT TOTAL_APP_COMMITS, AVG_RQST_CPU_TIME, TOTAL_BP_HIT_RATIO_PERCENT

FROM SYSIBMADM.MON_DB_SUMMARY;

Einschränkungen des nativen Ansatzes

| Einschränkung | Auswirkungen auf die Compliance | Risikostufe |

|---|---|---|

| Manuelle Einrichtung von Audit-Richtlinien | Zeitaufwendig und anfällig für menschliche Fehler | Hoch |

| Keine automatische Erkennung sensibler Daten | Regulierte Felder könnten unbeaufsichtigt bleiben | Kritisch |

| Fragmentierte Protokollierung und Berichterstattung | Schwierig für Prüfer zusammenzufassen | Mittel |

| Statische Konfiguration | Schwer zu warten bei Änderungen des Schemas oder der Rollen | Hoch |

Obwohl die Tools von Db2 die Grundlage bieten, erfordert echte Automatisierung ein zentrales System, das in der Lage ist, Daten zu entdecken, adaptive Richtlinien durchzusetzen und konsolidierte Berichte zu liefern.

Automatisierung der Daten-Compliance mit DataSunrise

DataSunrise verbessert die Compliance für Db2, indem es Entdeckung, Maskierung, Auditing und Berichterstattung in einem automatisierten Workflow integriert.

Wichtige Funktionen sind:

- Erkennung sensibler Daten – Durchsucht Db2-Schemas automatisch, um PII, PHI und PCI-Daten zu lokalisieren.

- Dynamische Datenmaskierung – Schützt sensible Werte zur Abfragezeit, ohne das Schema zu verändern.

- Datenbank-Firewall – Blockiert unbefugten Zugriff oder risikoreiche Abfragen vor deren Ausführung.

- Audit und Überwachung – Zentrales Sammeln von Audit-Daten mit Filter- und Analysefunktionen.

- Berichtmodul – Erstellt prüferfertige Berichte über alle Db2-Instanzen.

Schritt-für-Schritt-Prozess zur Automatisierung der Compliance

-

DataSunrise bereitstellen

Beginnen Sie damit, DataSunrise mit Ihrer Db2-Umgebung zu verbinden. Wählen Sie den Bereitstellungsmodus, der am besten zu Ihrer Konfiguration passt – Proxy für Inline-Durchsetzung, Sniffer für passives Monitoring oder Log Trailing, wenn der direkte Zugriff eingeschränkt ist. -

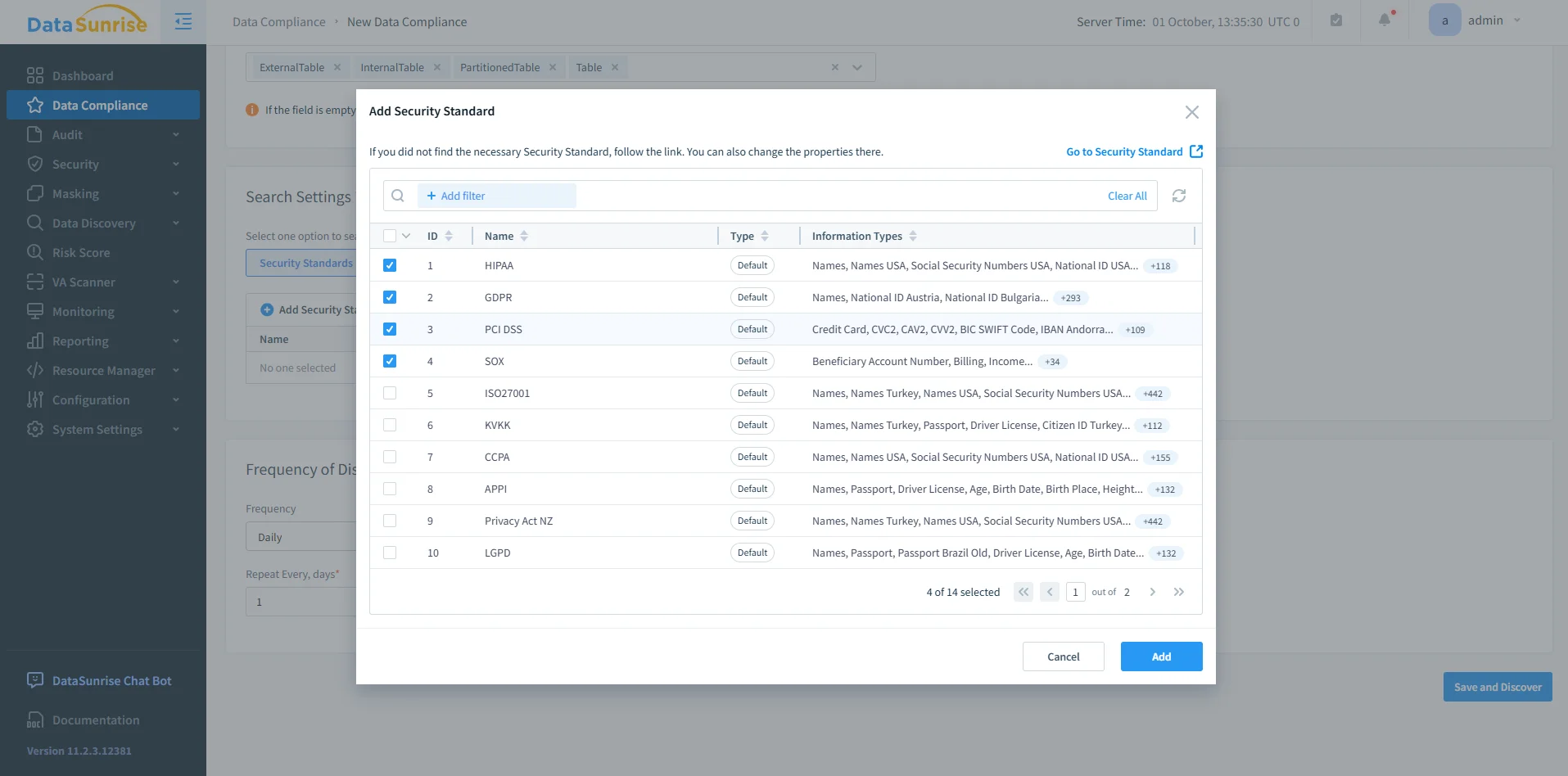

Fügen Sie eine Daten-Compliance-Regel hinzu

Erstellen Sie im Bereich Daten-Compliance eine neue Regel, indem Sie auf + Daten-Compliance hinzufügen klicken. Definieren Sie den Umfang, indem Sie die Db2-Instanz auswählen, Suchkriterien festlegen und diese mit spezifischen Maskierungs- oder Audit-Aktionen verknüpfen.

DataSunrise Sicherheitsstandards Auswahl – Schnittstelle zur Auswahl der anwendbaren Compliance-Rahmenwerke wie HIPAA, GDPR, PCI DSS und SOX beim Erstellen einer Daten-Compliance-Regel. -

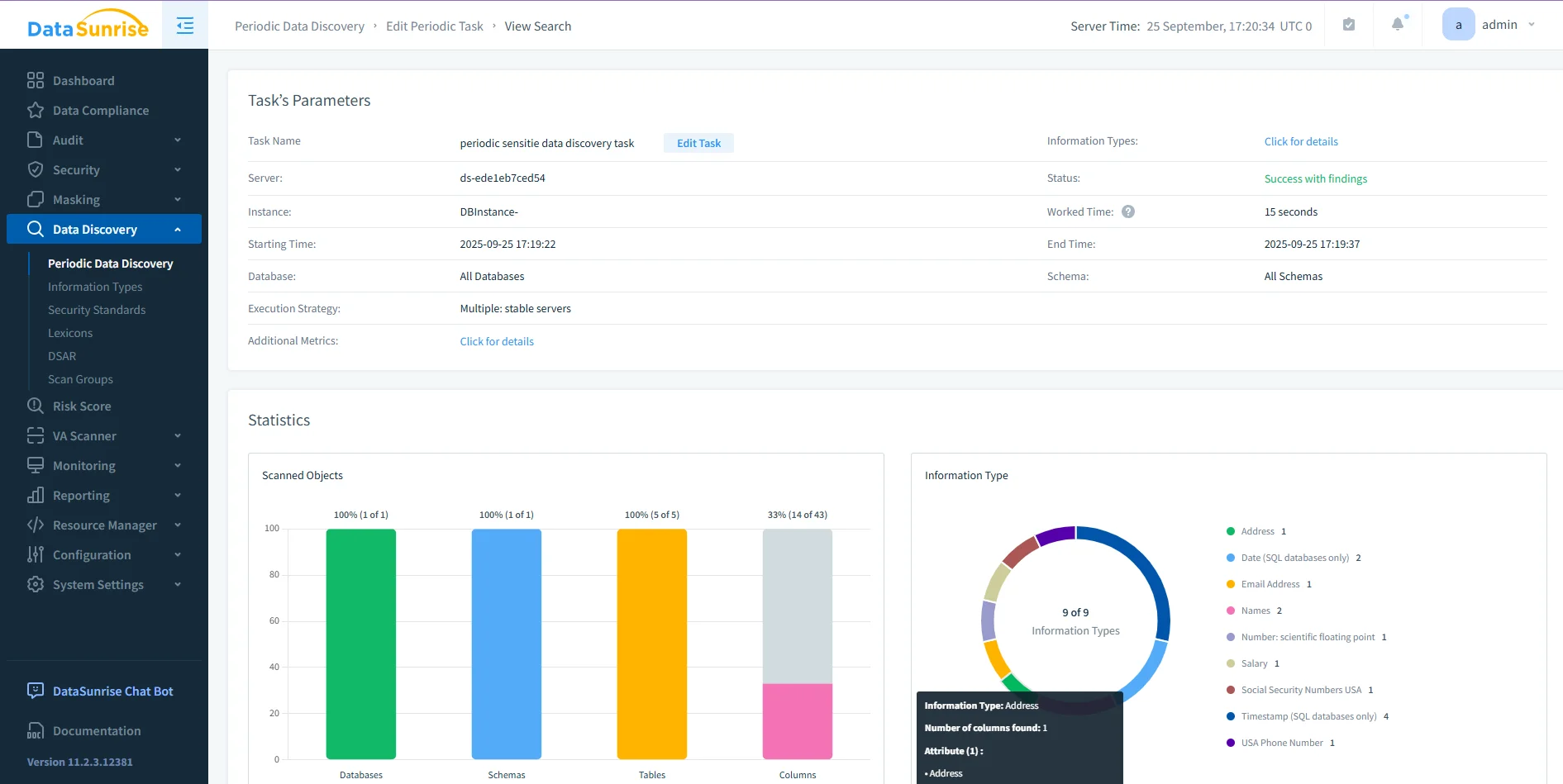

Führen Sie die Erkennung sensibler Daten durch

Starten Sie als Nächstes einen automatisierten Scan, um sensible Felder wie Kreditkartennummern, Sozialversicherungsnummern oder medizinische Identifikatoren zu lokalisieren. Die erkannten Daten werden automatisch kategorisiert und in bestehende Compliance-Regeln integriert.

DataSunrise Dashboard zur periodischen Datenerkennung – Visualisierung einer abgeschlossenen Erkennungsaufgabe mit Statistiken über gescannte Datenbanken, Schemas, Tabellen und sensible Spalten. -

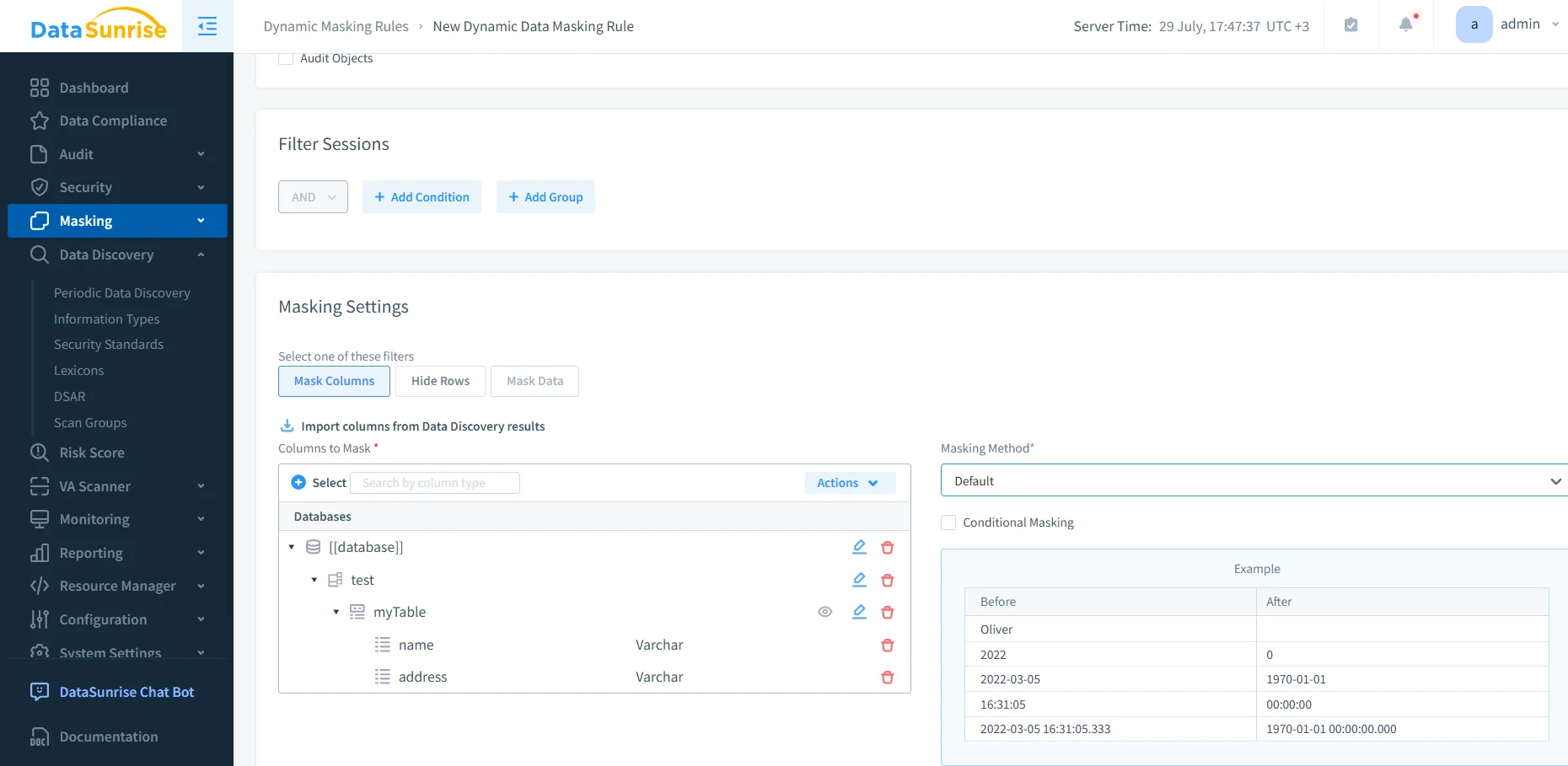

Schützen Sie Ihre Daten mit Richtlinien

Nach Abschluss der Erkennung definieren Sie Schutzmethoden mithilfe von dynamischer Datenmaskierung, Firewall-Regeln und Alarmkonfigurationen. Diese Schutzmaßnahmen stellen sicher, dass Db2-Daten in Echtzeit sicher bleiben.

DataSunrise Konfiguration dynamischer Maskierungsregeln – Beispiel für die Spalten-Maskierung mit importierten Erkennungsergebnissen und Vorher-/Nachher-Werttransformationen. -

Audit-Berichte erstellen

Fassen Sie abschließend die Ergebnisse mithilfe des Berichtmoduls zusammen. Berichte können als PDF- oder CSV-Dateien exportiert, automatisch geplant oder bei Bedarf generiert werden – wodurch die manuelle Log-Analyse entfällt.

Adaptive Compliance und kontinuierliche Ausrichtung

Da sich Db2-Umgebungen weiterentwickeln, müssen sich auch die Compliance-Richtlinien anpassen.

DataSunrise automatisiert diese Anpassung durch kontinuierliche Hintergrundvalidierung und adaptive Analytik.

| Funktion | Beschreibung |

|---|---|

| Automatisierte Richtliniensynchronisation | Überprüft kontinuierlich Db2-Audit-, Maskierungs- und Erkennungskonfigurationen, um bei neu auftretenden Objekten oder Rollen konsistent zu bleiben. |

| Kontinuierliche regulatorische Abstimmung | Bewertet periodisch die Richtlinien im Vergleich zu Rahmenwerken wie GDPR, HIPAA und PCI DSS, um Compliance-Abweichungen zu vermeiden. |

| Machine-Learning-Auditregeln | Lernt aus Db2-Aktivitäten, erkennt ungewöhnliche Zugriffsmuster und schlägt verfeinerte Audit- oder Alarmkonfigurationen vor. |

Diese automatisierten Anpassungen gewährleisten eine vollständige Compliance-Abdeckung, selbst wenn sich Datenstrukturen und regulatorische Anforderungen ändern.

Unternehmensweite Integration und Skalierbarkeit

DataSunrise integriert sich direkt mit Unternehmenssystemen über REST-APIs und SDKs und unterstützt On-Premises, Cloud und hybride Db2 Bereitstellungen.

Einheitliche Dashboards bieten Teams Sichtbarkeit über alle verbundenen Umgebungen und gewährleisten eine konsistente Durchsetzung der Richtlinien, ohne den Anwendungscode zu verändern.

Vorteile automatisierter Compliance

| Vorteil | Beschreibung |

|---|---|

| 80–90 % Arbeitsaufwandsreduzierung | Automatisierung ersetzt repetitive manuelle Audit- und Berichtaufgaben. |

| Echtzeitdurchsetzung | Sicherheits- und Compliance-Richtlinien werden in Echtzeit auf Db2-Abfragen angewendet. |

| Zentrale Übersicht | Ein einziges Dashboard fasst Daten zu Entdeckung, Maskierung und Audits zusammen. |

| Zukunftssichere Ausrichtung | Automatisierte Abstimmungen halten die Richtlinien im Einklang mit sich ändernden Vorschriften. |

Best Practices für die Automatisierung der Db2-Compliance

- Planen Sie regelmäßige Erkennungsscans, um neue Datenobjekte zu erfassen.

- Wenden Sie das Prinzip der minimalen Rechtevergabe an.

- Testen Sie die Auswirkungen der Richtlinien in einer Staging-Umgebung, bevor Sie diese in der Produktion ausrollen.

- Automatisieren Sie die Berichtserstellung für wiederkehrende Audits.

- Überprüfen Sie regelmäßig Maskierungs- und Firewall-Regeln im Hinblick auf die Compliance-Anforderungen.

Fazit

Die integrierten Audit- und Überwachungstools von IBM Db2 schaffen eine solide Compliance-Basis, doch um eine nachhaltige, ressourcenschonende Compliance zu erreichen, ist Automatisierung erforderlich.

Mit DataSunrise können Teams sensible Daten entdecken, Maskierungs- und Auditregeln dynamisch durchsetzen und prüferfertige Berichte über alle Db2-Instanzen erstellen – alles über eine einzige Oberfläche.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen