KI in der Netzwerksicherheit

Da künstliche Intelligenz die Cybersicherheit neu gestaltet, setzen mittlerweile 81% der Organisationen KI ein, um den Netzwerkschutz zu verbessern. Doch wachsende Datenmengen und sich verändernde Bedrohungsvektoren belasten traditionelle Abwehrmechanismen und erfordern adaptiven, kontextbewussten Schutz in hybriden Umgebungen.

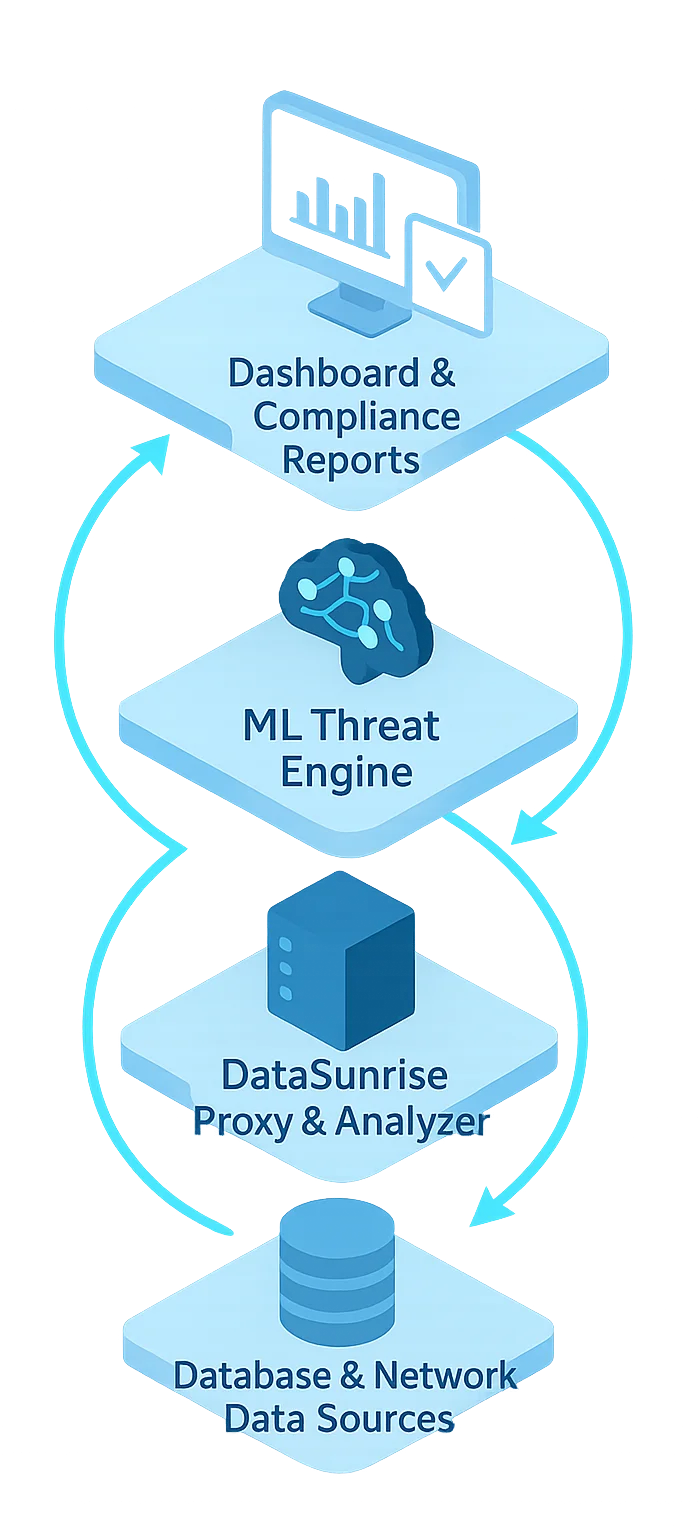

Dieser Leitfaden beleuchtet die Rolle der KI in der Netzwerksicherheit und zeigt, wie maschinelles Lernen die Überwachung, Anomalieerkennung und automatisierten Reaktionssysteme stärkt. Er demonstriert auch, wie DataSunrise’s Sicherheitsframework proaktiven, plattformübergreifenden Schutz mit Zero-Touch Security Orchestration und kontextbewusster Verteidigung bietet.

DataSunrise’s ML-gestützte Plattform arbeitet mit chirurgischer Präzision – sie korreliert Verhaltensanalysen, die Überwachung der Datenbankaktivität und Echtzeit-Auditprotokolle, um sicherzustellen, dass jede Anomalie zu einer umsetzbaren Erkenntnis wird.

Verständnis von KI in der Netzwerksicherheit

KI in der Netzwerksicherheit bezieht sich auf den Einsatz von Algorithmen, die aus Netzwerkaktivitäten lernen, um Bedrohungen automatisch zu erkennen und zu mindern. Im Gegensatz zu statischen Firewalls oder signaturbasierten Eindringungssystemen passen sich ML-Modelle dynamisch an sich entwickelnde Verhaltensmuster und kontextuelle Anomalien an.

Netzwerkumgebungen setzen auf kontinuierliche Datenerkennung und Zugangskontrollen, um sicher zu bleiben. Die Integration von KI ermöglicht es, massive Ereignisströme in Echtzeit zu korrelieren – sodass Teams sich auf Vorfälle konzentrieren können, die wirklich wichtig sind, anstatt in falschen Alarmen zu ertrinken.

Kritische Bedrohungsvektoren im Netzwerk

1. Advanced Persistent Threats (APTs)

ML-Algorithmen identifizieren subtile Hinweise auf Kompromittierungen – ungewöhnliche Verbindungsbeständigkeit, Exfiltrationsversuche oder Unregelmäßigkeiten im Datenverkehr – jenseits dessen, was herkömmliche SIEM-Filter erfassen. Benutzerverhaltensanalysen liefern zusätzlichen Verhaltenskontext.

2. Insider- und Missbrauch von Berechtigungen

Durch kontinuierliche, rollenbasierte Zugangskontrollen und die Analyse von Berechtigungsmustern kann KI abnormale Ressourcenanfragen oder verdächtige Privilegieneskalationen erkennen, noch bevor es zu Sicherheitsverletzungen kommt.

3. Botnets und automatisierte Exploits

Die Integration einer Datenbank-Firewall und adaptives Bedrohungsscoringsystem hilft dabei, bösartige Automatisierungen zu blockieren, die über verteilte Endpunkte und Cloud-Infrastrukturen agieren.

4. Phishing und Social Engineering am Netzwerkrand

KI-Modelle analysieren Kommunikationsmetadaten, um Anomalien im Paketverhalten, in der Herkunft des Datenverkehrs oder in DNS-Mustern zu erkennen, die mit Phishing-Kampagnen in Verbindung stehen.

Implementierung KI-gestützter Netzwerksicherheit

Das folgende Beispiel zeigt, wie ein leichtgewichtiger, ML-basierter Bedrohungsdetektor in Echtzeit Paketströme auf Anomalien untersuchen könnte.

from datetime import datetime

import numpy as np

class NetworkThreatDetector:

"""ML-basierter Bedrohungsdetektor für den Netzwerkverkehr."""

def __init__(self, threshold: float = 0.85):

self.threshold = threshold

self.baseline_vector = np.random.rand(5)

def analyze_traffic(self, packet_vector):

similarity = np.dot(packet_vector, self.baseline_vector) / (

np.linalg.norm(packet_vector) * np.linalg.norm(self.baseline_vector)

)

threat_detected = similarity < self.threshold

return {

"timestamp": datetime.utcnow().isoformat(),

"similarity_score": round(similarity, 3),

"threat_detected": threat_detected,

"severity": "HOCH" if threat_detected else "NIEDRIG"

}

Dieser vereinfachte Detektor vergleicht eingehende Paketmetriken mit einer gelernten Basis. Ein Rückgang der Ähnlichkeit deutet auf eine Abweichung vom normalen Verhalten hin und löst Alarmmeldungen oder automatisierte Abhilfemaßnahmen aus.

Best Practices für die Implementierung

Für Organisationen:

- Zentralisierte Übersicht: Konsolidieren Sie Audit-Trails in einheitliche Dashboards für eine schnellere Nachverfolgung von Anomalien.

- Zugriffsverwaltung: Definieren Sie Sicherheitsrichtlinien, die die Erkennungsgenauigkeit mit Datenschutz- und Compliance-Anforderungen in Einklang bringen.

- Adaptive Verteidigungsstrategie: Integrieren Sie Ergebnisse aus Schwachstellenbewertungen in Ihre KI-Modelle für kontinuierliches Feedback und Modellverfeinerung.

- Compliance-getriebene Sicherheit: Ordnen Sie KI-Erkennungen Rahmenwerken wie GDPR zu, um Verantwortlichkeit sicherzustellen.

Für technische Teams:

- Verhaltensbasierte Grundlagen: Pflegen Sie aktuelle Basiswerte mithilfe von Benutzerverhaltensanalysen und kontinuierlicher Telemetrie.

- Echtzeit-Überwachungsintegration: Setzen Sie die Überwachung der Datenbankaktivität mit KI-gestützten, adaptiven Filtern ein.

- Bedrohungskorrelationspipelines: Nutzen Sie Reverse-Proxy-Architekturen, um konsistente Metadaten in ML-Pipelines einzuspeisen.

- Automatisierte Reaktionsregeln: Kombinieren Sie KI-Erkennungen mit Sicherheitsregeln, die automatische Isolations- oder Drosselungsmaßnahmen auslösen.

DataSunrise: Umfassende KI-Netzwerksicherheitslösung

DataSunrise bietet einheitlichen Schutz über Datenbanken, Anwendungen und Netzwerkschichten hinweg. Seine KI-gesteuerte Sicherheitsplattform liefert autonome Bedrohungserkennung, kontextbewussten Schutz und standardmäßig KI-Compliance in über 50 unterstützten Umgebungen.

Fazit: Intelligente Verteidigung mit KI aufbauen

KI in der Netzwerksicherheit verwandelt reaktive Abwehr in prädiktive Resilienz. Durch kontinuierliches Lernen aus Systemmustern und kontextuellen Signalen erkennt sie ausgeklügelte Bedrohungen, noch bevor sie zu Sicherheitsverletzungen eskalieren.

In Kombination mit den adaptiven Sicherheitstools von DataSunrise erreichen Organisationen ein einheitliches Verteidigungsmodell, das menschliche Expertise und maschinelle Präzision miteinander vereint.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen