Generative KI und Phishing

Phishing—einst abhängig von groben Nachahmungen und offensichtlichen Fehlern—hat sich zu einer hochentwickelten, KI-gestützten Disziplin entwickelt. Moderne Angreifer nutzen inzwischen Generative KI, um kontextbewusste E-Mails, geklonte Websites und Echtzeit-Stimmensimulationen zu erstellen, die selbst gut geschultes menschliches Urteilsvermögen überwinden können.

Diese Bedrohungen sind nicht hypothetisch. Im Jahr 2025 beobachteten Sicherheitsforscher einen Anstieg von LLM-generierten Phishing-Kits, die in der Lage sind, Tonalität, Struktur und psychologische Auslöser je nach Ziel-Daten anzupassen.

Dieser Artikel untersucht, wie Generative KI Phishing-Kampagnen verstärkt, wie Organisationen diese fortschrittlichen Angriffe erkennen können und wie DataSunrise den Schutz mittels Echtzeit-Auditing, Anomalieerkennung und konformitätsgerechter Maskierung stärkt.

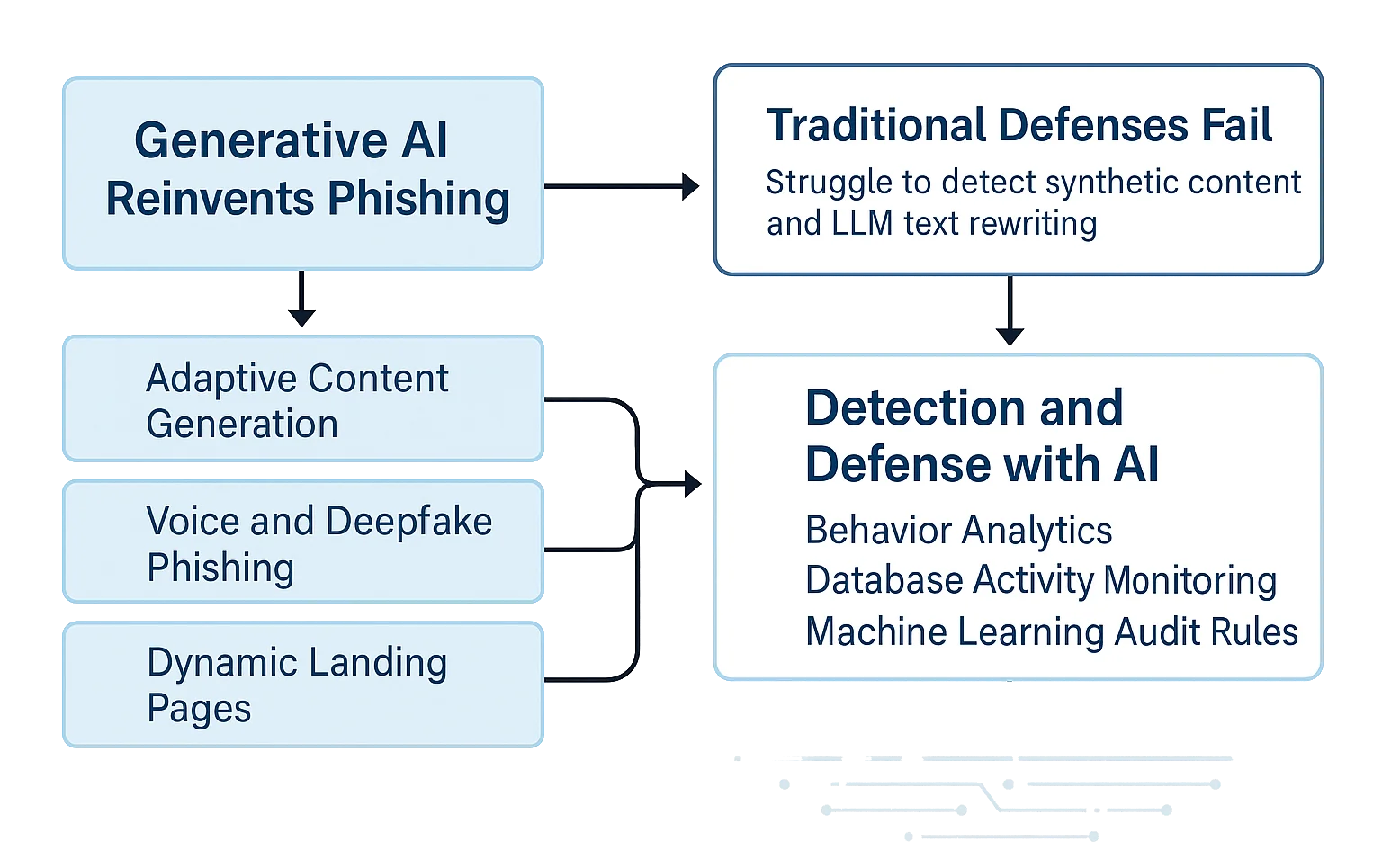

Wie Generative KI Phishing neu erfindet

Traditionelles Phishing basiert auf festen Vorlagen. Generative Modelle wie GPT, LLaMA und Claude-abgeleitete Varianten ermöglichen es Angreifern, dynamisch Text zu generieren, der legitime Kommunikation nachahmt – komplett mit unternehmensspezifischer Terminologie, personalisierten Anreden und zeitkritischen Anfragen.

Zentrale Fortschritte umfassen:

- Anpassungsfähige Inhaltserstellung: KI passt Nachrichten an Benutzerrollen und historisches Verhalten an.

- Sprach- und Deepfake-Phishing: Generative Sprachtools ahmen echte Führungskräfte nach.

- Dynamische Landing Pages: Modelle erstellen HTML-Vorlagen, die offiziellen Websites innerhalb von Minuten entsprechen.

Diese Entwicklungen machen KI-basiertes Phishing fast ununterscheidbar von echter Korrespondenz und erweitern die potenzielle Angriffsfläche erheblich

Warum traditionelle Abwehrmechanismen scheitern

E-Mail-Filter, SPF/DKIM-Prüfungen und URL-Reputationsdatenbanken wurden nie für synthetische Inhalte entwickelt, die auf Abruf erzeugt werden. Angreifer können jede Phishing-Instanz leicht abändern und so fingerabdruckbasierte Erkennung umgehen.

Darüber hinaus können LLMs Nachrichten automatisch umschreiben, um bekannte Sicherheitsauslöser zu vermeiden – was herkömmliche Filter nahezu obsolet macht.

Beispiel: KI-generiertes Umgehen

import random

phrases = [

"dringendes Gehaltsupdate",

"Maßnahme erforderlich zur Bestätigung der Anmeldedaten",

"sicherer Dokumentenzugriff"

]

msg = f"Sehr geehrter Nutzer, bitte bestätigen Sie Ihr {random.choice(phrases)} über den unten stehenden Link."

print("Generierter Phishing-Köder:", msg)

Jede Nachricht ist einzigartig, kontextuell plausibel und nahezu unmöglich auf eine Blacklist zu setzen. Die Verteidigung muss daher von der Inhaltsanalyse zur Verhaltenskorrelation wechseln.

Generative KI in der Phishing-Erkennung

Während Angreifer KI nutzen, um zu täuschen, können Verteidiger sie zur Erkennung einsetzen. Generative KI-Modelle, kombiniert mit Verhaltensanalysen und Datenbank-Aktivitätsüberwachung, können Anomalien im Nachrichtenfluss, in den Zugriffszeiten und in der Metadatenverteilung identifizieren.

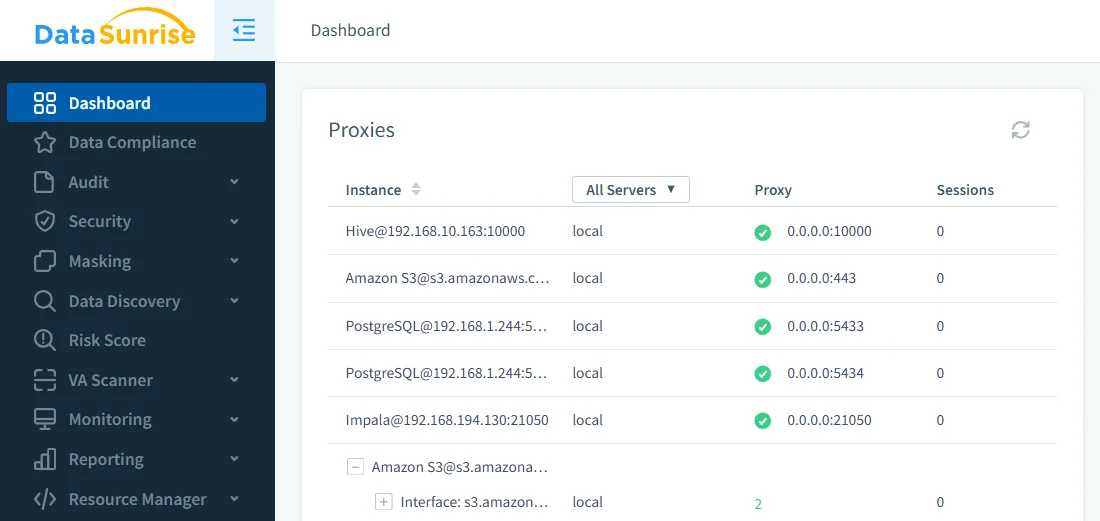

Beispielsweise können DataSunrise’s Machine Learning Audit Rules verdächtige Anmeldeversuche oder Massenabfragen von Zugangsdaten erkennen, die nach Phishing-Mail-Interaktionen ausgelöst werden.

Dieser adaptive Intelligenz-Ansatz hilft Organisationen, frühe Anzeichen einer Kompromittierung zu erkennen – selbst wenn Nachrichten legitim erscheinen.

DataSunrise als defensiver Kern

Phishing-Bedrohungen enden nicht im Posteingang – sie erstrecken sich auf Datenbanken, Anwendungen und Cloud-Speicher, sobald Zugangsdaten gestohlen werden. DataSunrise schützt diese Vermögenswerte durch:

- Datenbank-Firewall, die unautorisierten Zugriff nach einem phishing-bedingten Zugangsdatenverstoß blockiert.

- Dynamische Datenmaskierung, um sensible Daten vor potenziell kompromittierten Sitzungen zu verbergen.

- Audit Trails, die jede Aktion nach dem Phishing für Compliance-Untersuchungen nachvollziehen.

- Compliance Autopilot, der in Echtzeit die Einhaltung von GDPR, HIPAA und PCI DSS sicherstellt.

Im Gegensatz zu herkömmlichen Sicherheitswerkzeugen bietet DataSunrise Zero-Touch Policy Automation, die kontextabhängigen Schutz liefert, ohne manuelle Einstellungen zu erfordern.

Beispiel: Von KI erstelltes Credential Harvesting

Ein multinationales Unternehmen erleidet einen Sicherheitsvorfall, nachdem hyper-personalisierte Phishing-E-Mails empfangen wurden, die sein HR-System nachahmten.

Angreifer nutzen generative Textmodelle, um mitarbeiterbezogene Inhalte zu erstellen, und klonen das Login-Portal mithilfe von KI-Webdesign-Tools.

Sobald die Zugangsdaten gesammelt wurden, greifen Angreifer auf interne Datenbanken zu, um Gehaltsabrechnungen zu exfiltrieren.

Mit DataSunrise im Einsatz hätte der Angriffsverlauf frühzeitig eingedämmt werden können:

- Audit Rules erkennen unregelmäßige Anmeldezeiten.

- Verhaltensanalysen korrelieren diese mit abnormal hohem Anfragevolumen.

- Maskierungspolitiken schränken automatisch die Sichtbarkeit personenbezogener Daten ein.

- Compliance-Dashboards liefern umgehend forensische Beweise.

Dieses Beispiel zeigt, wie die Kombination von KI-Erkennung mit autonomer Compliance-Orchestrierung reaktive Verteidigung in prädiktive Widerstandsfähigkeit verwandelt.

Ethische und Compliance-Herausforderungen

KI-generiertes Phishing wirft auch ethische und regulatorische Fragen auf. Unternehmen müssen sicherstellen, dass der eigene Einsatz von KI-Tools nicht unbeabsichtigt irreführende Inhalte erzeugt oder synthetische Daten speichert, die gegen Datenschutzgesetze verstoßen.

DataSunrise unterstützt dabei durch Datenerkennung und kontinuierlichen Datenschutz – durch Identifizierung, Verschlüsselung und Auditierung aller sensiblen Informationen, die in LLM-Trainingspipelines verwendet werden.

Diese Fähigkeit gewährleistet einen verantwortungsvollen KI-Einsatz im Rahmen von Regularien wie dem EU AI Act und dem NIST AI Risk Management Framework.

Geschäftliche Auswirkungen

| Aspekt | Ohne KI-adaptive Abwehr | Mit Generativer KI + DataSunrise |

|---|---|---|

| Erkennungsverzögerung | 6–12 Stunden | Echtzeit |

| Missbrauch von Zugangsdaten | Oft unentdeckt | Automatisch blockiert |

| Compliance-Reaktion | Manuelle Berichte | Ein-Klick-Beweise |

| Policy-Updates | Menschengetrieben | No-Code-Automatisierung |

Unternehmen, die KI-gestützten Schutz einsetzen, erzielen messbare Verbesserungen bei Reaktionsgeschwindigkeit, Compliance-Gewährleistung und Effizienz der Eindämmung von Sicherheitsverletzungen.

Zukunft der KI-gesteuerten Phishing-Abwehr

Generative KI wird weiterhin die Grenze zwischen menschlicher und maschineller Kommunikation verwischen. Um dem entgegenzuwirken, müssen zukünftige Sicherheitssysteme selbstlernende Erkennung, kontextbezogene Richtlinienumsetzung und autonome Auditierung integrieren.

DataSunrises Roadmap legt den Fokus auf:

- ML-basierte Erkennung verdächtigen Verhaltens zur adaptiven Phishing-Reaktion.

- Autonome Compliance-Kalibrierung, die sicherstellt, dass KI-Systeme den sich entwickelnden globalen Vorschriften entsprechen.

- Plattformübergreifende Integration, die strukturierte, semi-strukturierte und unstrukturierte Datenumgebungen abdeckt.

Die Konvergenz von KI und complianceorientierter Abwehr markiert die nächste Ära der Cyber-Resilienz in Unternehmen.

Fazit

Generative KI hat Phishing-Angriffe überzeugender, skalierbarer und schwer nachvollziehbar gemacht. Um dieser neuen Welle zu begegnen, ist es notwendig, KI-gestützte Analysen mit starker Datenverwaltung zu kombinieren.

Durch die Integration von DataSunrises intelligenter Maskierung, Auditing und Compliance-Automatisierung können Organisationen sowohl die menschliche als auch die technische Ebene der KI-gestützten Täuschung entschärfen.

Entdecken Sie den DataSunrise Compliance Manager und das KI-Sicherheitszentrum, um zu erfahren, wie Ihr Unternehmen den fortschreitenden Phishing-Taktiken einen Schritt voraus sein kann.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen