Aufwandslose Datenkonformität für IBM Db2

Unternehmen, die mit regulierten Daten arbeiten, müssen Standards wie GDPR, HIPAA, PCI DSS und SOX einhalten. Diese Rahmenwerke erfordern eine starke Zugangskontrolle, vollständige Transparenz und verlässliche Prüfbelege.

IBM Db2 bietet wesentliche Werkzeuge für Auditing und Berechtigungsmanagement, jedoch können Konfiguration und laufende Wartung komplex sein.

DataSunrise ergänzt Db2, indem es die Datenerkennung, -maskierung und -berichterstattung automatisiert – was die Einhaltung von Vorschriften einfach und nachhaltig macht.

Warum Konformität wichtig ist

Die Missachtung der Datenkonformität birgt nicht nur das Risiko von Bußgeldern – sie gefährdet auch die Integrität und den Ruf der gesamten Organisation.

Regulatorische Rahmenwerke wie GDPR, HIPAA und PCI DSS existieren, um sicherzustellen, dass persönliche und finanzielle Daten verantwortungsvoll erhoben, gespeichert und verarbeitet werden. Die Nichteinhaltung setzt ein Unternehmen mehreren Konsequenzen aus:

- Finanzielle Strafen: Regulierungsbehörden können hohe Bußgelder verhängen – bis zu Millionenbeträgen pro Verstoß. Unter GDPR können die Strafen bis zu 4 % des jährlichen globalen Umsatzes betragen.

- Rechtliche Schritte: Verstöße gegen Datenschutzgesetze können zu Klagen von betroffenen Personen oder Partnern führen, deren Daten fehlerhaft behandelt wurden.

- Betriebsstörungen: Vorfälle mit unbefugtem Zugriff oder nicht protokollierten Änderungen können Prüfungen und erzwungene Systemausfälle während der Untersuchungen auslösen.

- Rufschädigung: Der Verlust von Vertrauen kann kostspieliger sein als Bußgelder. Ein einziger, nicht erkannter Datenverstoß kann langfristigen Schaden für die Markenintegrität und das Kundenvertrauen verursachen.

- Konformitätsschulden: Mit dem Auftreten neuer Regelungen häufen unüberwachte Systeme versteckte Risiken an, die später schwerer – und kostspieliger – zu beheben sind.

Integrierte Db2-Konformitätswerkzeuge

Db2 verfügt über integrierte Mechanismen zur Unterstützung von Konformität und Sicherheit, die jedoch in der Regel manuelle Aufsicht erfordern.

1. Audit Facility und Protokollierung

Db2 kann Benutzeraktionen und den Datenzugriff über benutzerdefinierte Audit-Richtlinien protokollieren:

CREATE AUDIT POLICY policy_finance CATEGORIES CONTEXT STATUS BOTH;

AUDIT DATABASE USING POLICY policy_finance;

Diese Aufzeichnungen helfen dabei nachzuvollziehen, wer wann auf welche Tabellen zugegriffen hat, und unterstützen somit die Nachvollziehbarkeit gemäß SOX und GDPR.

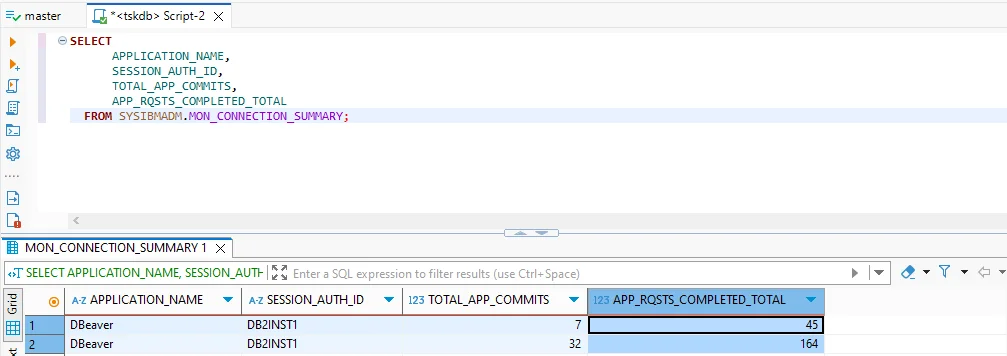

2. Überwachung und Verbindungsansichten

Administratoren können verbundene Anwendungen, aktive Sitzungen und abgeschlossene Anfragen mithilfe von Systemansichten überprüfen:

SELECT APPLICATION_NAME, SESSION_AUTH_ID, TOTAL_APP_COMMITS

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Diese Informationen gewährleisten die Verantwortlichkeit aller Db2-Aktivitäten.

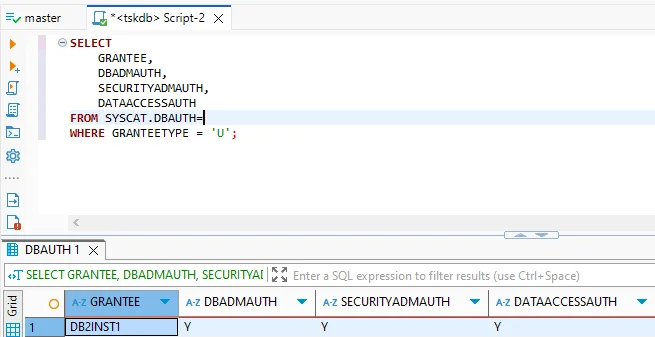

3. Berechtigungsmanagement

Autorisierungsprüfungen zeigen auf, wer über erhöhte Berechtigungen verfügt:

SELECT GRANTEE, DBADMAUTH, SECURITYADMAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

Regelmäßige Überprüfungen dieser Ergebnisse helfen, das Prinzip der minimal notwendigen Berechtigungen einzuhalten.

Obwohl die Funktionen von Db2 eine solide Grundlage bieten, beruhen sie auf wiederholten manuellen Überprüfungen. Eine zentralisierte Automatisierung nimmt diese Last ab.

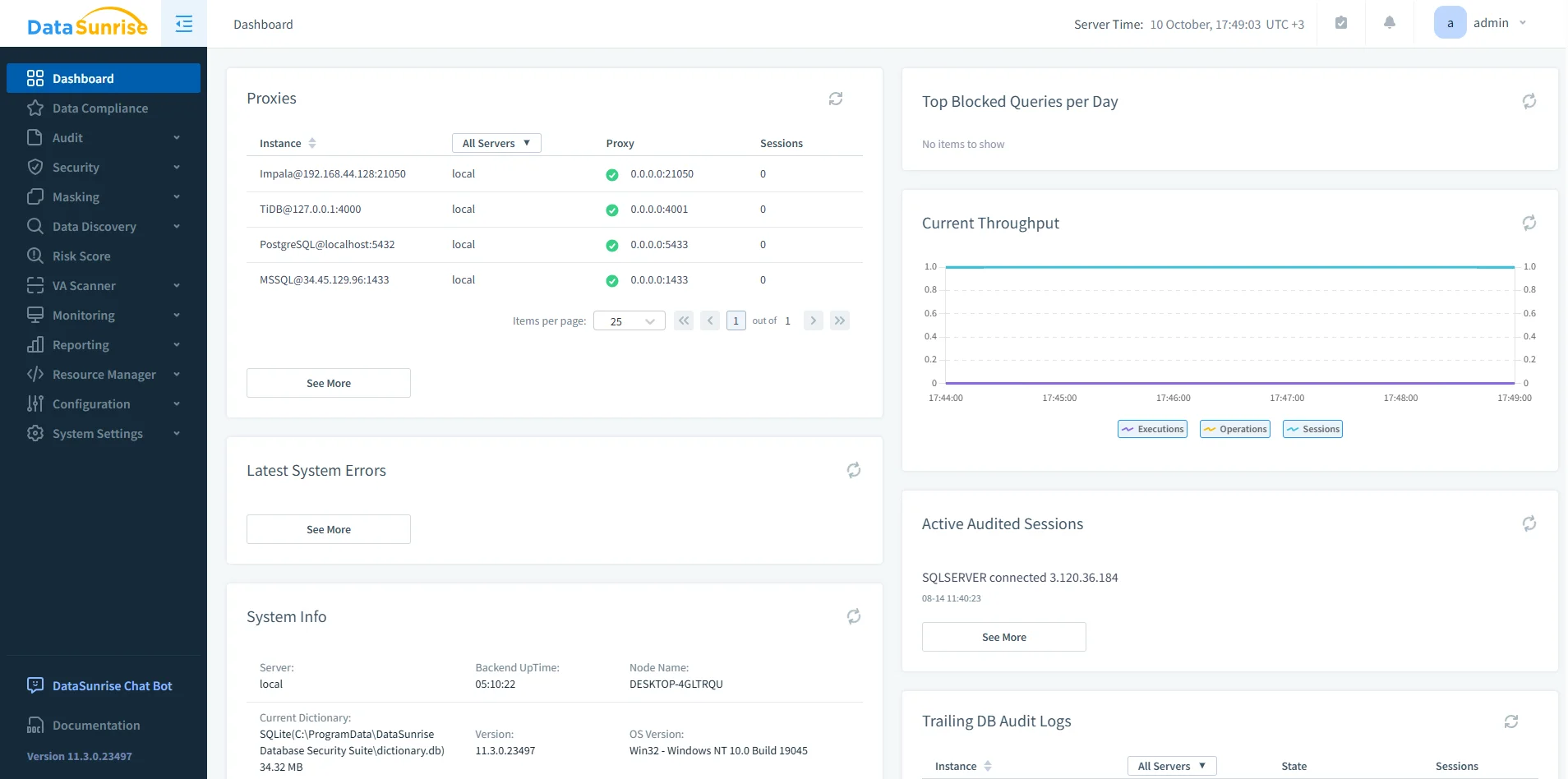

Vereinfachte Konformität mit DataSunrise

DataSunrise bringt Automatisierung und Intelligenz in das Konformitätsmanagement von Db2 über eine intuitive Benutzeroberfläche und eine adaptive Richtlinien-Engine.

Kernfunktionen umfassen:

- Erkennung sensitiver Daten: Erkennt automatisch personenbezogene, finanzielle oder medizinische Daten in Db2-Schemata.

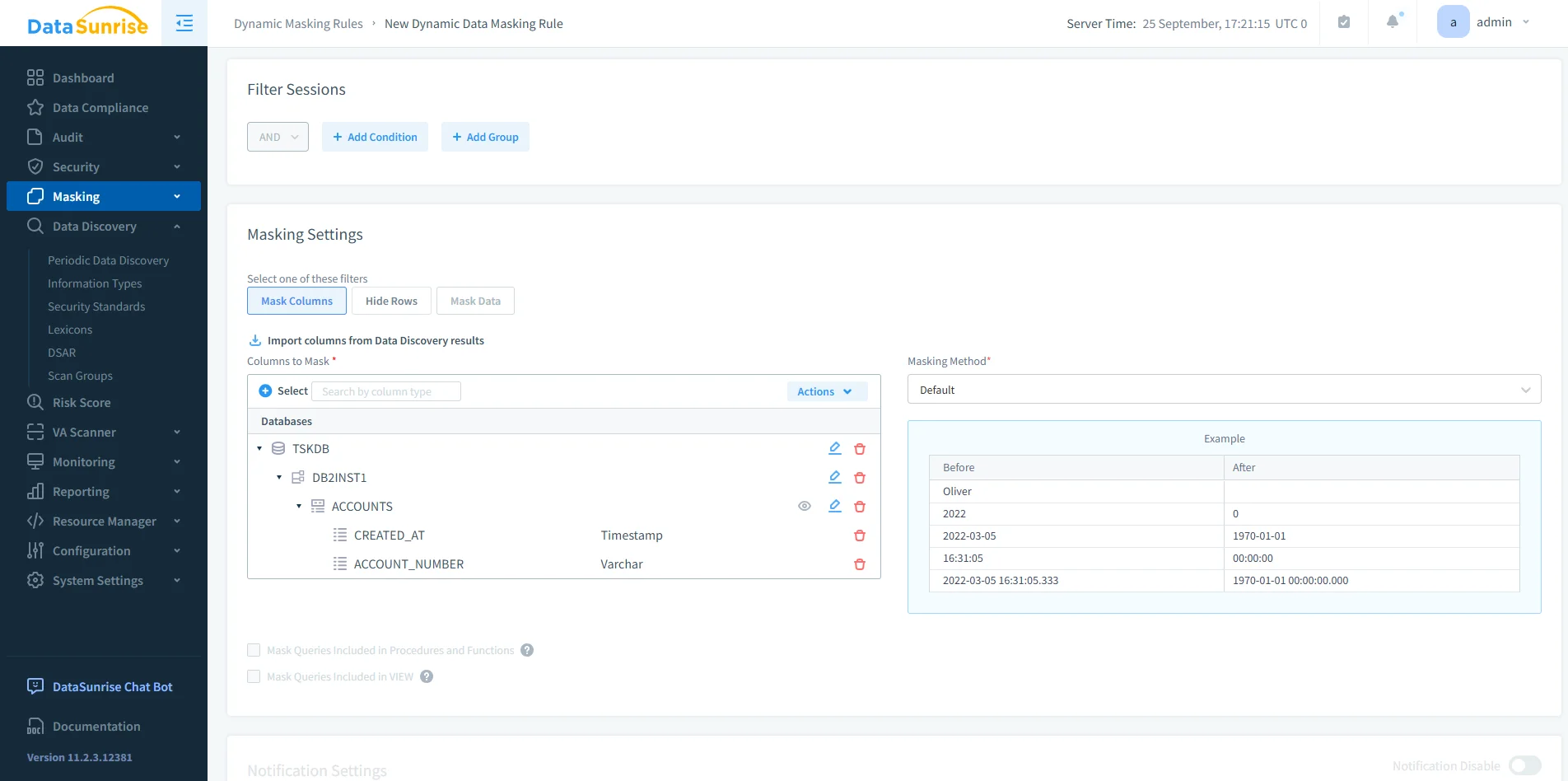

- Dynamische Datenmaskierung: Maskiert sensitive Werte in Abfragen, ohne das Schema zu verändern.

- Datenbank-Firewall: Verhindert unbefugte Abfragen und SQL-Injektionen.

- Zentralisiertes Audit: Konsolidiert Protokolle mit Filter- und Visualisierungsfunktionen.

- Automatisierte Berichterstattung: Erstellt prüfungsreife Nachweise für GDPR, HIPAA, PCI DSS und SOX.

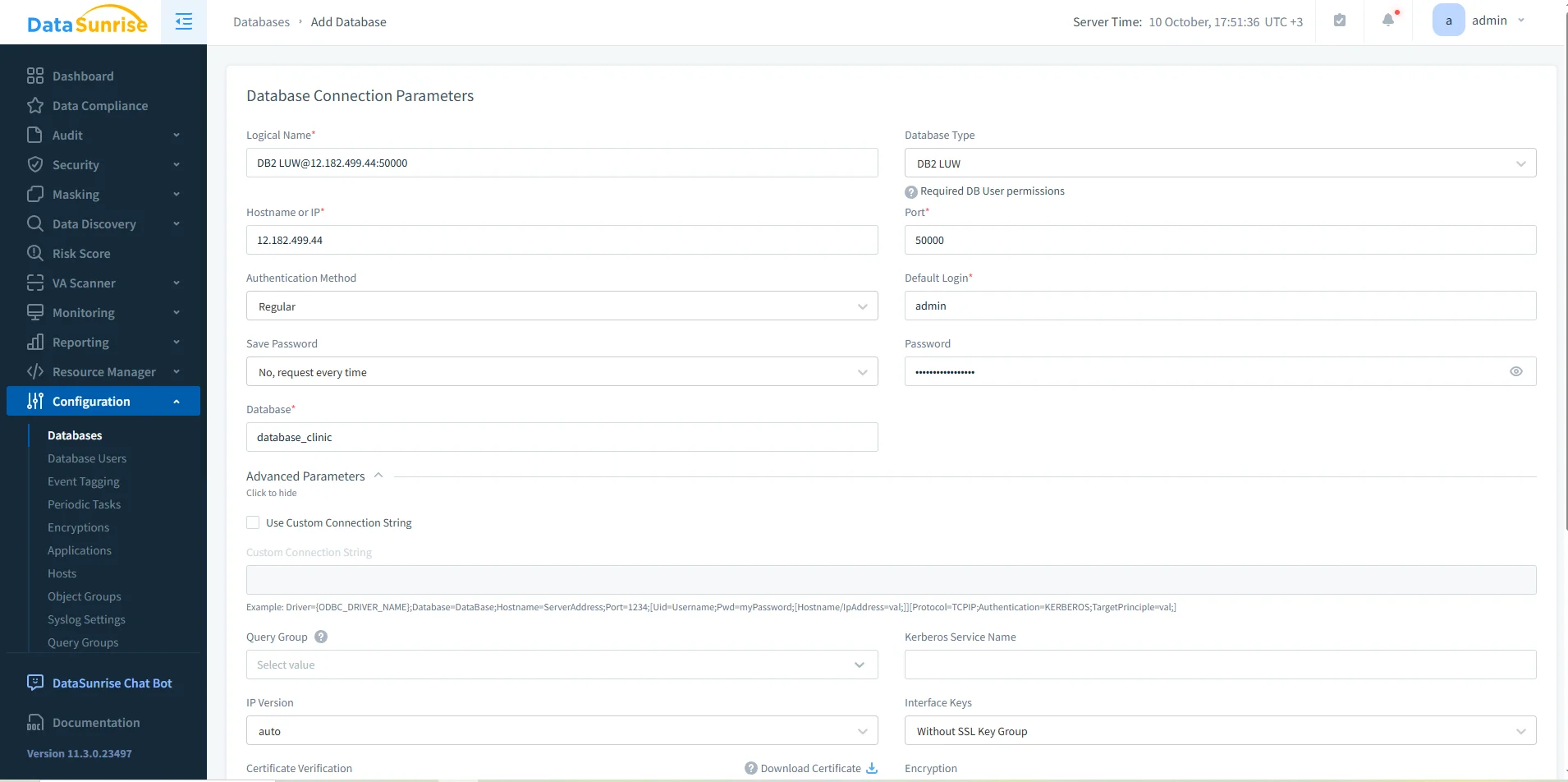

Aufwandslose Einrichtung: Schritt für Schritt

1. Verbinden Sie Ihre Db2-Instanzen

Verbinden Sie DataSunrise mit Db2 über den von Ihnen bevorzugten Modus – Proxy für Inline-Durchsetzung, Sniffer für passive Überwachung oder Log-Tailing in eingeschränkten Umgebungen.

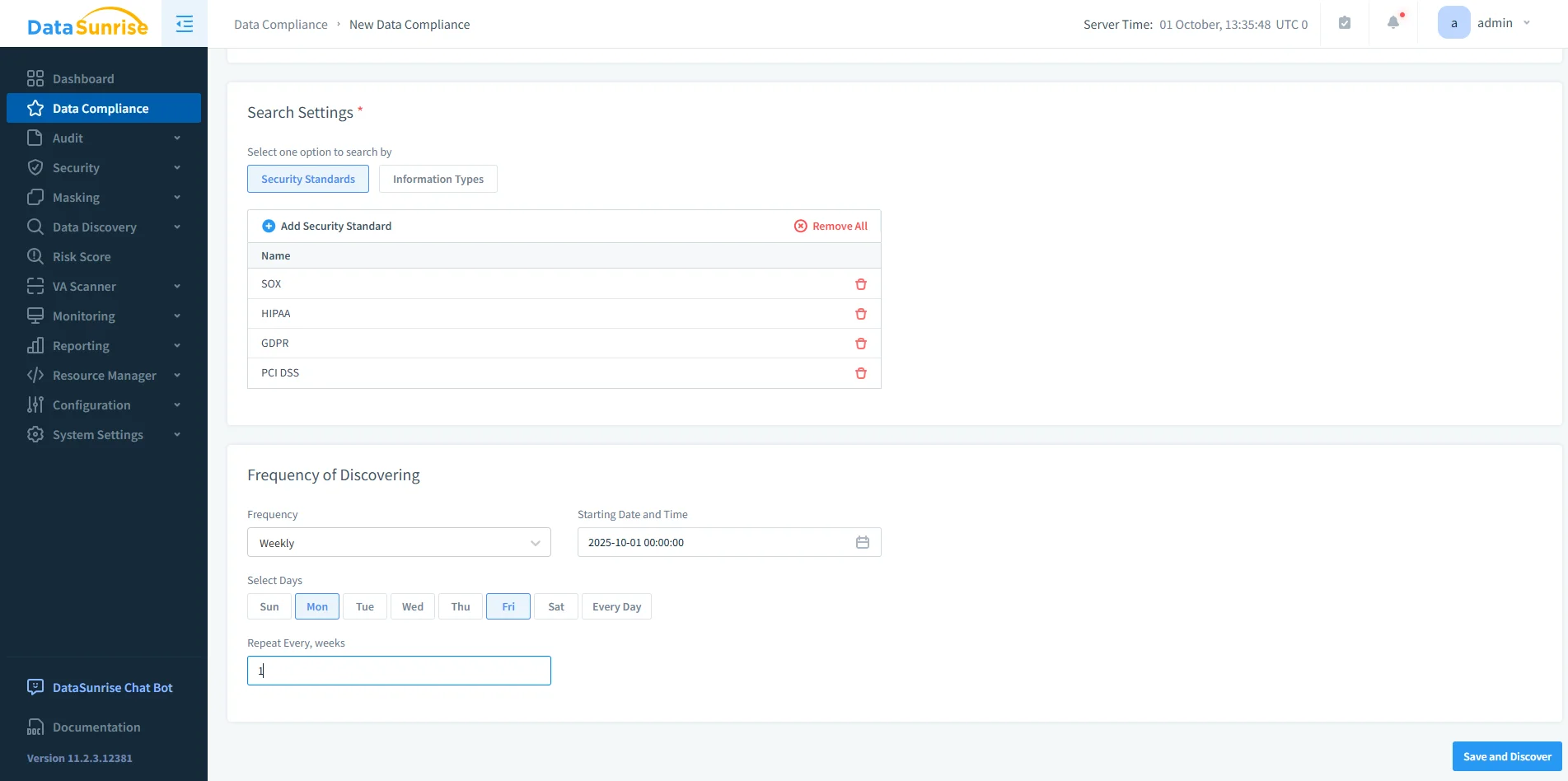

2. Fügen Sie eine Konformitätsregel hinzu

Klicken Sie im Bereich Datenkonformität auf + Datenkonformität hinzufügen, um eine Richtlinie zu erstellen. Wählen Sie eine Db2-Instanz aus, definieren Sie Erkennungsfilter und weisen Sie Maskierungs- oder Audit-Aktionen zu.

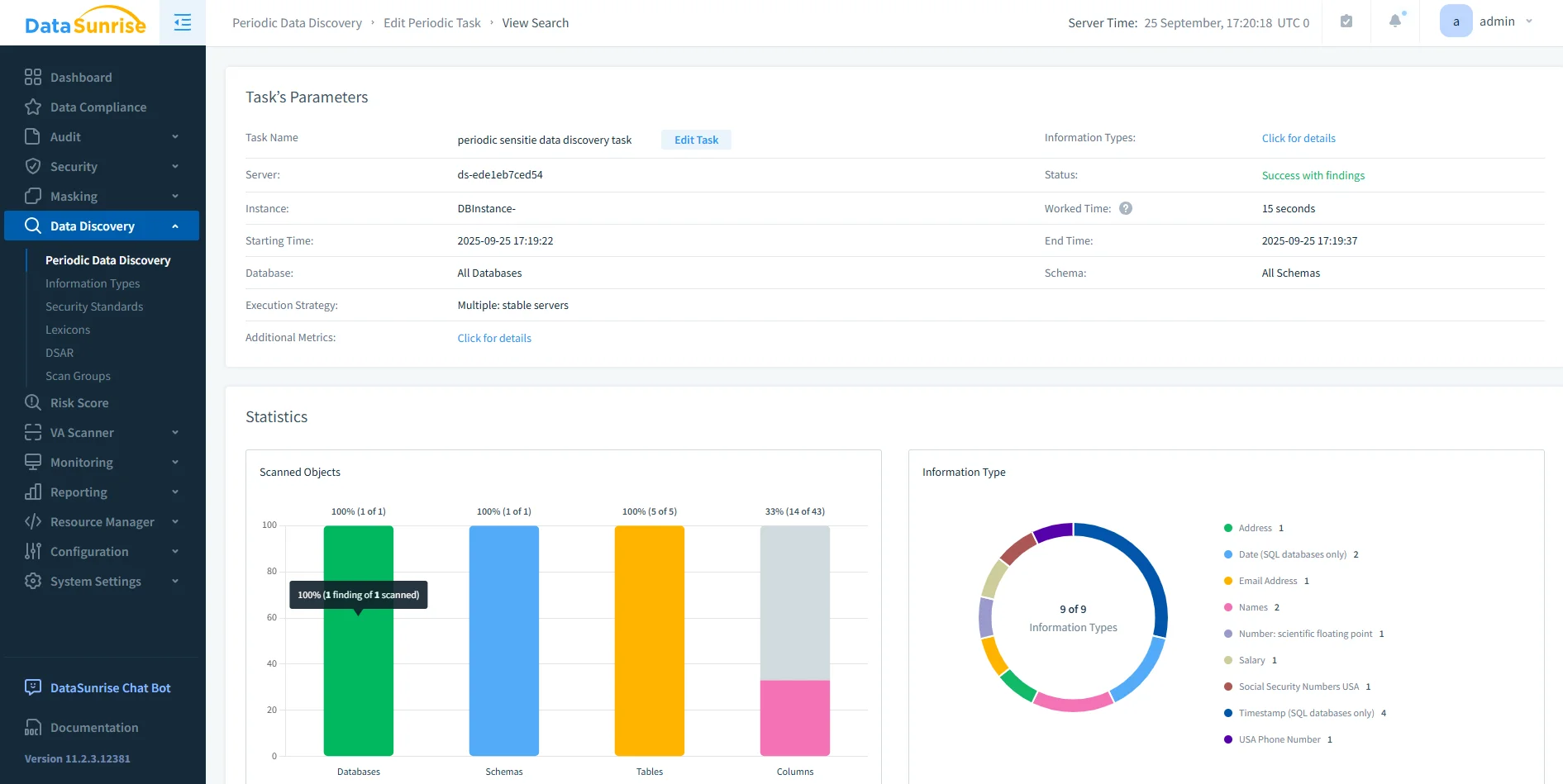

3. Führen Sie die Erkennung sensitiver Daten durch

Starten Sie einen automatisierten Scan, der sensitive Spalten wie Kundenkennungen oder Zahlungsdetails klassifiziert.

4. Wenden Sie Maskierungs- & Firewall-Richtlinien an

Aktivieren Sie rollenbasierte Maskierungs- und Abfragefilterungsregeln für einen kontinuierlichen Schutz.

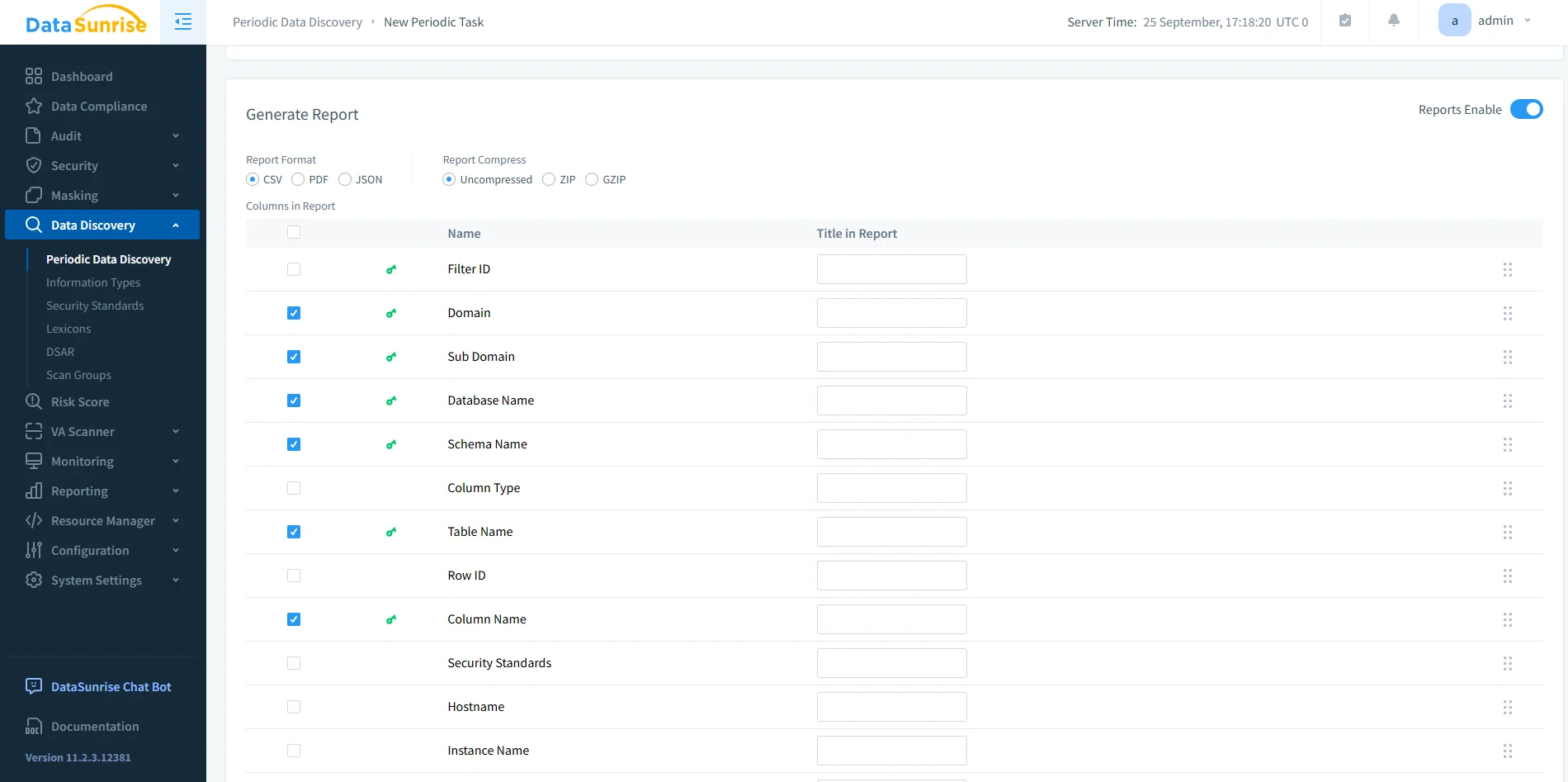

5. Erstellen Sie Audit-Berichte

Exportieren oder planen Sie Konformitätsberichte im PDF- oder CSV-Format – ganz ohne Skripte.

Adaptive Intelligenz und kontinuierliche Ausrichtung

Während sich Db2 weiterentwickelt, passt sich DataSunrise automatisch an. Seine intelligente Automatisierung stellt sicher, dass Richtlinien relevant und effektiv bleiben.

| Funktion | Beschreibung |

|---|---|

| Automatisierte Richtlinien-Synchronisation | Hält Db2-Audit- und Maskierungsregeln synchron, wenn sich Schemata oder Rollen ändern. |

| Kontinuierliche regulatorische Kalibrierung | Vergleicht Richtlinien regelmäßig mit den Rahmenwerken von GDPR, HIPAA und PCI DSS, um ein Abdriften der Konformität zu verhindern. |

| ML-basierte Verhaltensanalyse | Erkennt ungewöhnliche Zugriffsmuster durch maschinell erlernte Modelle, die auf Db2-Auditdaten trainiert wurden. |

Vorteile der automatisierten Konformität

| Vorteil | Beschreibung |

|---|---|

| 80–90 % weniger manueller Aufwand | Automatisierte Erkennung und Berichterstattung ersetzen wiederholende Audits. |

| Echtzeit-Durchsetzung | Richtlinien werden sofort über alle Db2-Sitzungen hinweg angewendet. |

| Zentralisierte Übersicht | Ein einzelnes Dashboard vereinfacht das Management. |

| Zukunftssichere Ausrichtung | Die Automatisierung passt sich den sich entwickelnden Datenvorschriften an. |

Best Practices

- Planen Sie regelmäßige Erkennungsscans und den Export von Berichten.

- Überprüfen Sie Benutzerberechtigungen entsprechend dem Prinzip der minimal notwendigen Berechtigung.

- Testen Sie Maskierungs- und Firewall-Richtlinien in einer Staging-Umgebung, bevor Sie diese in die Produktion überführen.

- Nutzen Sie Benachrichtigungen, um über fehlgeschlagene Konformitätsaufgaben informiert zu werden.

- Validieren Sie die Audit-Abdeckung quartalsweise, um ein Konformitätsdriften frühzeitig zu erkennen.

Fazit

IBM Db2 bietet starke Sicherheitsfunktionen, aber manuelle Wartung schränkt deren Effizienz ein ein.

Durch die Kombination von Db2 mit DataSunrise erhalten Organisationen eine mühelose, automatisierte Konformität – von der Erkennung über die Maskierung und das Auditing bis hin zur Berichterstattung auf einer einheitlichen Plattform.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen