MySQL Audit-Protokoll

Sicherheitsteams betrachteten das MySQL Audit-Protokoll früher als einen langsamen, sperrigen Nachgedanken – etwas, das man einmal pro Woche gzip-komprimiert, falls ein Prüfer im nächsten Quartal einen Nachweis verlangt. Im Jahr 2025 ist der Audit-Trail das schlagende Herzstück der Datenbanksicherheits-Pipeline: in Echtzeit gestreamt, on-the-fly maskiert, durch GenAI angereichert und automatisch gegen jede relevante Compliance-Klausel überprüft. Dieser Artikel zeigt, wie man das einfache Protokoll auf diesen modernen Standard hebt, mit Rezepten für natives MySQL und einer Schritt‑für‑Schritt-Anleitung für DataSunrise.

Warum das Audit-Protokoll nach wie vor wichtig ist

Jeder Sicherheitsverstoß hinterlässt Spuren an drei Stellen: im Netzwerk, im Betriebssystem und in der Datenbank. Nur das Datenbankprotokoll erfasst Absicht – die tatsächliche Anweisung DELETE FROM customers, nicht nur einen verdächtigen Portscan. Aufsichtsbehörden wie PCI DSS 4.0 und Artikel 30 der DSGVO erwarten nun, dass diese Ereignisse aufbewahrt, manipulationssicher und regelmäßig überprüft werden. Diese Anforderung ist mühsam, sofern nicht alles nach der Sammlung automatisiert wird.

Zunächst Streaming, zuletzt Tailing

Abfrage auf Basis von Festplatten führt dazu, dass Warnmeldungen Minuten oder Stunden zu spät eintreffen. Schalten Sie das Plugin auf asynchrones Streaming um und schreiben Sie direkt in Apache Kafka oder Amazon Kinesis:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_strategy = 'ASYNCHRONOUS';

SET GLOBAL audit_log_handler = 'FILE';

SET GLOBAL audit_log_file = 'stream://kafka:9092/mysql_audit';

Ab diesem Moment ist jeder Login, DDL- und DML-Befehl innerhalb einer Sekunde in Ihrem SIEM verfügbar. Falls Ihr SOC bereits den von der Netzwerkabteilung genutzten Kafka-Topic konsumiert, können Sie einen „merkwürdigen Port‑3306‑Anstieg“ mit einem „fehlgeschlagenen Root‑Login“ korrelieren, ohne zusätzlichen Verbindungscode zu schreiben. Weitere Best Practices für Audit-Logs empfehlen frühes Streaming, um Engpässe zu vermeiden.

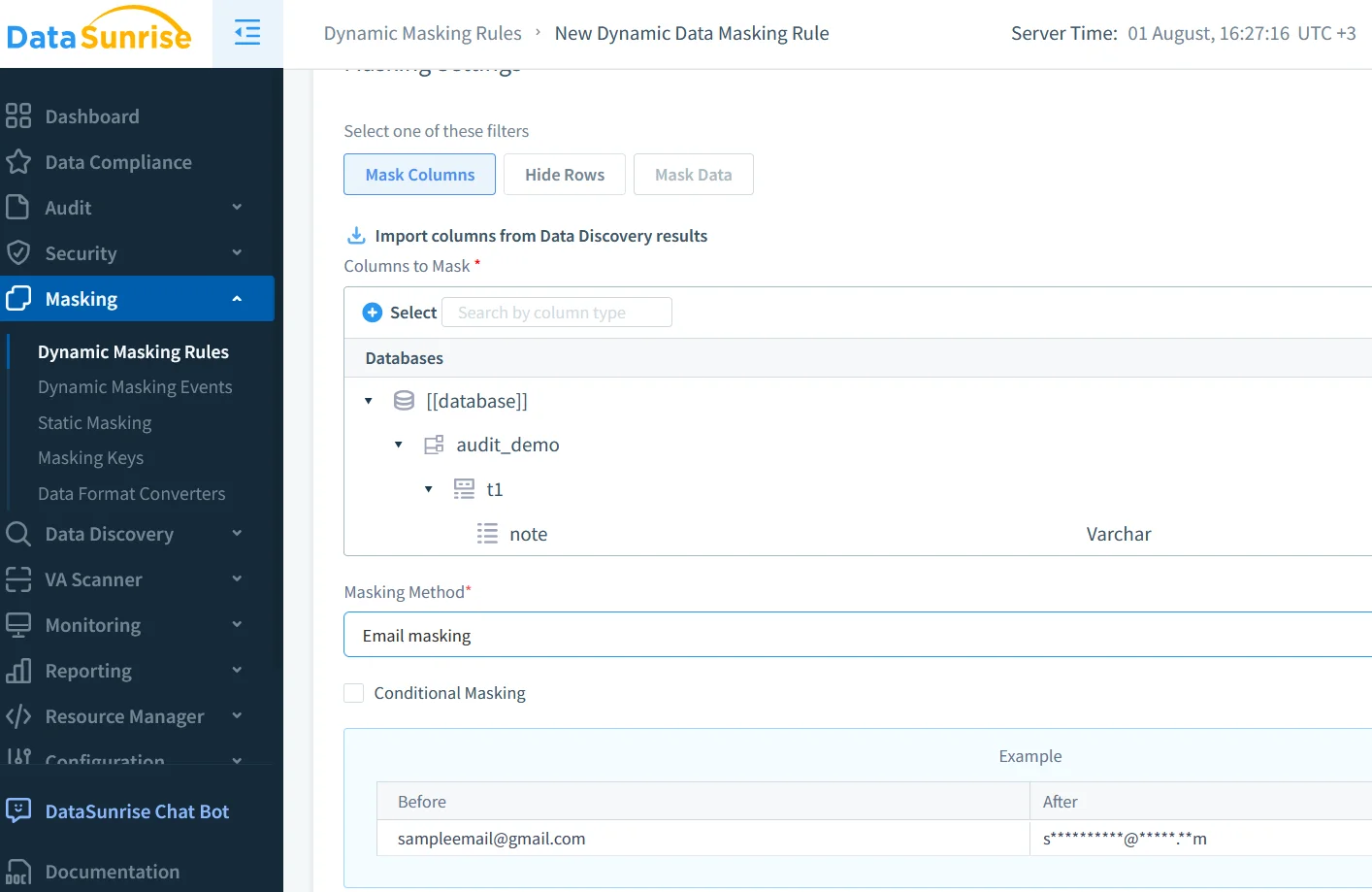

Dynamische Maskierung & automatische Datenerkennung

Sicherheit betrifft nicht nur, wer auf die Datenbank zugegriffen hat, sondern auch, was dabei gesehen wurde. Leiten Sie denselben Echtzeit-Stream durch DataSunrise’s Engine zur dynamischen Datenmaskierung. Der Proxy ersetzt Kreditkartennummern mit format-erhaltenden Tokens, sobald einer Sitzung die Rolle „PCI-Access“ fehlt. Spaltenweise Sensitivitätskennzeichnungen werden durch nächtliche Scans mittels DataSunrise Datenerkennung erstellt; wenn ein Entwickler um 02:00 Uhr eine Tabelle namens insurance_claims bereitstellt, wird diese bis 03:05 Uhr als „PHI“ markiert und bei der nächsten Abfrage maskiert.

Maskierte Werte beinhalten Prüfsummen-Wasserzeichen, sodass Ihr BI-Dashboard „4111‑XXXX‑1111‑1111“ anzeigt – gültiger Luhn-Check, gefälschte Nummer – und Ihre Analysten weiterarbeiten können. Die Maskierungsentscheidung selbst wird protokolliert und gestreamt, wodurch der vollständige Kontext für Forensik und Compliance erhalten bleibt.

GenAI verwandelt Rauschen in eine Erzählung

Große Sprachmodelle sind hervorragend darin, sich wiederholende JSON-Daten zusammenzufassen. Ein 40‑zeiliger Python-Worker kann zehntausend Rohereignisse in einen Slack‑freundlichen Absatz umwandeln:

from openai import OpenAI

client = OpenAI()

prompt = f"You are an infosec assistant. Summarise anomalies:\n{events_json}"

summary = client.chat.completions.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

).choices[0].message.content

Teams fügen diese Zusammenfassung direkt in Jira ein und reduzieren die durchschnittliche Zeit zur Vorselektion von Stunden auf Minuten. Da das LLM nach der Maskierung eingesetzt wird, gelangt keine produktive PII jemals in das GenAI-Modell.

Native MySQL-Audit im Detail

Die offizielle MySQL Audit Log Plugin-Dokumentation beschreibt die Architektur und Optionen im Detail. Verwenden Sie Filter (siehe die Referenz zu Audit-Log-Filterregeln), um alles aufzuzeichnen, außer SELECT-Anweisungen, die von reporting ausgeführt werden:

CALL audit_log_filter_set_filter(

'reporting_app',

'IF user = "reporting" THEN RETURN FALSE; ELSE RETURN TRUE; END IF'

);

CALL audit_log_user_set_filter('reporting','reporting_app');

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_policy = 'ALL';

Überprüfen Sie das Ergebnis mit:

SELECT *

FROM mysql.audit_log

ORDER BY event_time DESC

LIMIT 5;

Da die Konfiguration in SQL verankert ist, können Sie sie unter Versionskontrolle stellen, über CI/CD-Pipelines anwenden und bei Bedarf zurückrollen.

Absicherung des Protokolls selbst

Angreifer lieben es, ihre Spuren zu verwischen, indem sie Zeilen aus der Protokolltabelle löschen. Schützen Sie den Audit-Trail, indem Sie Ereignisse in einen objektgeschützten S3-Bucket im WORM-(Write‑Once‑Read‑Many)-Modus senden oder das Dateisystem alle fünf Minuten mittels unveränderlicher Flags abbilden.

Warum DataSunrise hinzufügen?

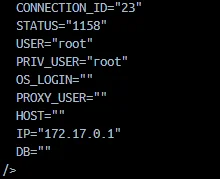

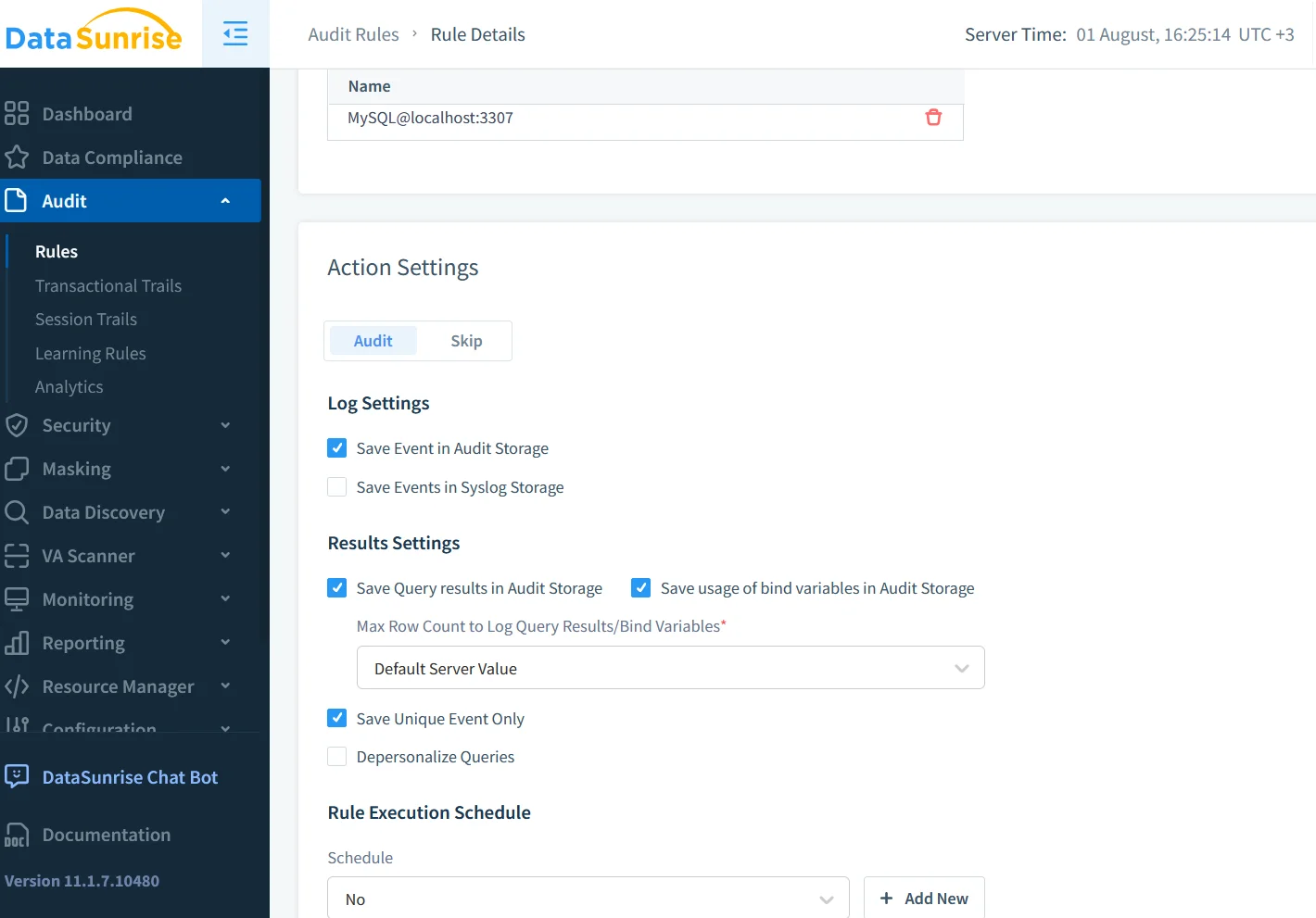

Ein böswilliger Benutzer mit dem SUPER-Privileg kann das Plugin entladen; ein transparenter Proxy kann nicht von innerhalb der Datenbank deaktiviert werden. Die Integration von DataSunrise liefert Ihnen einen zweiten, unabhängig gespeicherten Audit-Trail sowie umfangreiche Laufzeitkontrollen.

Wenn eine Abfrage gegen Richtlinien verstößt, sendet DataSunrise innerhalb von Sekunden eine Warnung über seine Slack-Integration, einschließlich Vorher‑und‑Nachher-Werten.

Compliance-Autopilot

DataSunrise’s GDPR-Kontrollbibliothek und PCI DSS‑Vorlagen ordnen spezifische Audit-Ereignisse den gesetzlichen Bestimmungen zu, während das umfassendere Compliance Manager-Dashboard fertige Nachweise an jede Kontrolle anhängt. Auditoren sind zufrieden und Sie vermeiden die Abwärtsspirale der Last‑Minute‑Nachweissammlung.

Beispiel für eine Threat Hunt: PII-Zugriff außerhalb der Bürozeiten

SELECT *

FROM mysql.audit_log

WHERE JSON_EXTRACT(audit_record,'$.user') NOT IN ('svc_backup','replication')

AND HOUR(event_time) NOT BETWEEN 7 AND 19

AND JSON_EXTRACT(audit_record,'$.command_class') = 'select'

AND JSON_EXTRACT(audit_record,'$.object.name') IN ('patients','credit_cards');

Planen Sie die Abfrage als nächtlichen Job ein oder leiten Sie den Kafka-Stream in eine Grafana-Loki-Regel weiter, die ausgelöst wird, sobald die Anzahl einen Schwellenwert überschreitet.

Architektur-Snapshot

- MySQL gibt das MySQL Audit-Protokoll über das integrierte Plugin aus.

- Ereignisse werden zu Kafka gestreamt; ein zweiter Pfad schreibt unveränderliche Objekte zu S3.

- Der DataSunrise-Proxy erzwingt die Maskierung und veröffentlicht Anreicherungsereignisse, die mit Sensitivitätskennzeichnungen versehen sind.

- Ein GenAI‑Microservice fasst Anomalien zusammen und eröffnet Jira-Tickets, wenn das Risiko ≥ 0.8 beträgt.

Deaktivieren Sie eine beliebige einzelne Ebene, und die Untersucher haben immer noch Spuren in einer anderen.

Abschließende Gedanken

Früher war das Audit-Protokoll ein statisches Artefakt. Heute ist es ein lebendiges Sicherheitsignal, das durch GenAI angereichert und gegen Dutzende von Compliance‑Rahmenwerken abgeglichen wird. Beginnen Sie mit dem Streaming des MySQL Audit‑Protokolls, fügen Sie bei Bedarf Maskierung und Automatisierung hinzu, und überlassen Sie den Maschinen den langweiligen Part – Ihre Analysten werden es Ihnen danken.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen