MySQL Audit Tools

Moderne Datenplattformen stehen unter dem Mikroskop von Vorschriften und Cyberbedrohungen. MySQL Audit Tools sind die Instrumente, die Teams ermöglichen, jeden Lese-, Schreib- und Konfigurationswechsel zu überwachen und gleichzeitig die Vorgaben von GDPR, HIPAA, PCI‑DSS und SOX zu erfüllen. In diesem Artikel untersuchen wir, wie die Echtzeit-Überwachung, dynamische Maskierung und Datenerkennung zusammenarbeiten, und gehen anschließend im Detail auf die Konfiguration sowohl des nativen MySQL-Audit-Plugins als auch der DataSunrise-Suite ein. Unterwegs sehen Sie praktische SQL-Beispiele, Links zu praxisnahen Anleitungen und einen ehrlichen Vergleich der Toolsets.

Echtzeit-Audit & Datenerkennung im Kontext

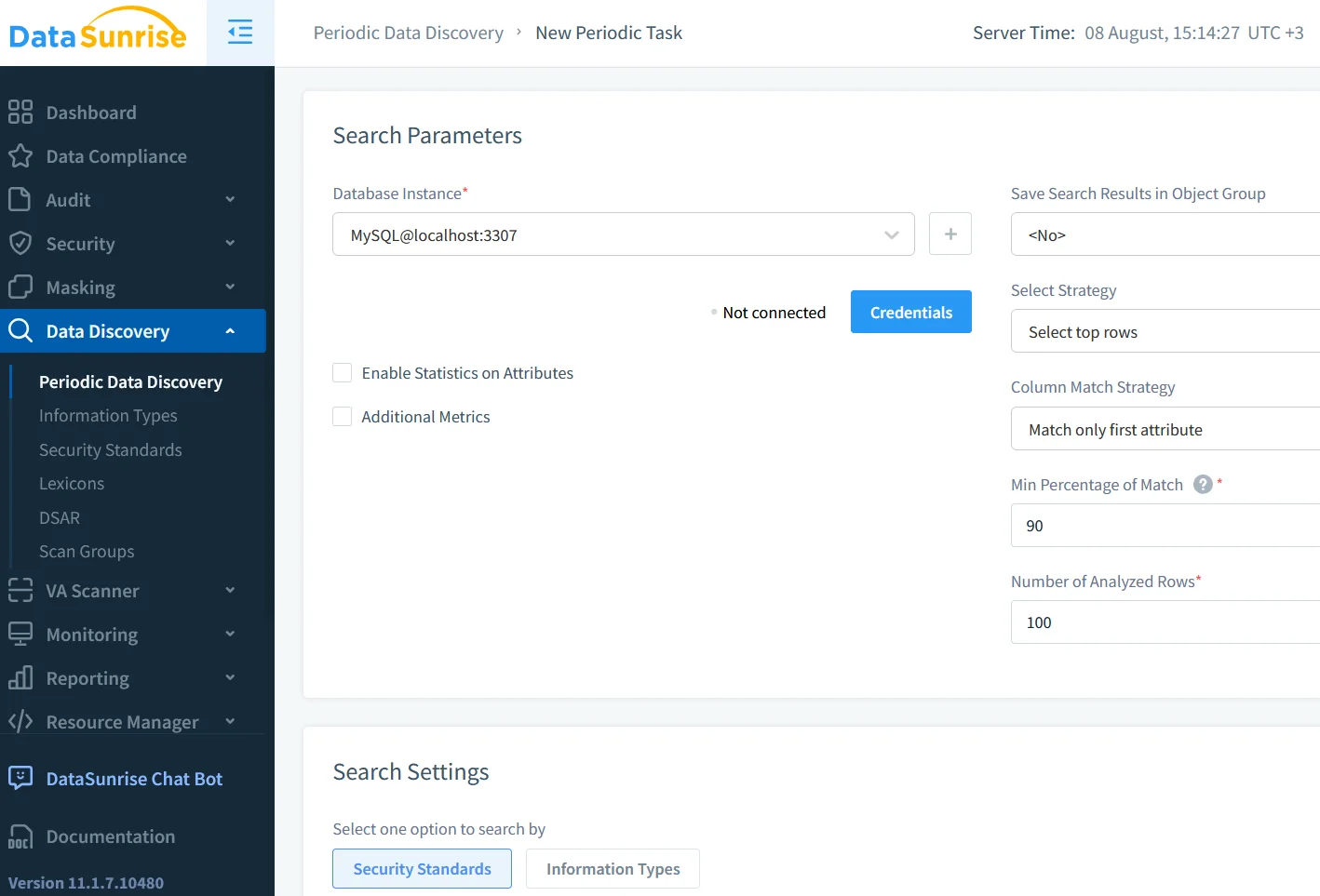

Echtzeit-Audit ist nicht länger ein nettes Extra – es bildet das Herzstück der Anomalieerkennung. Das native MySQL speist Ereignisse in das Performance Schema, aber das erzählt nur einen Teil der Geschichte. Plattformen wie DataSunrise erweitern die Sichtbarkeit auf plattformübergreifende Datenbanksitzungen, Cloud-Endpunkte und sogar Proxies, während die integrierte Data Discovery Engine Tabellen nach sensitiven Spalten durchsucht und diese automatisch für die Überwachung markiert. Die Kombination aus Erkennung und kontinuierlicher Überwachung stellt sicher, dass neu hinzugefügte personenbezogene Daten (PII) nie im Schatten verbleiben.

Da die Erkennung kontinuierlich arbeitet, löst jede Änderung in der Schemstruktur eine erneute Evaluierung der Audit-Richtlinien aus. Dieser Rückkopplungsprozess hält die Sicherheitslage im Einklang mit einer agilen Entwicklungstaktung und vermeidet manuelle blinde Flecken, die bei vierteljährlichen Überprüfungszyklen auftreten.

Dynamische Datenmaskierung für Live-Umgebungen

Sogar die beste Audit-Spur kann Geheimnisse preisgeben, wenn Analysten Rohproduktionsdaten betrachten. Das native MySQL unterstützt die spaltenbasierte Dynamische Datenmaskierung nur indirekt (denken Sie an Views und gespeicherte Routinen). Die dynamische Datenmaskierungsschicht von DataSunrise fängt SQL-Abfragen ab und schreibt Ergebnisse on the fly um – Kreditkartennummern (PAN) werden zu XXXX‑XXXX‑XXXX‑1234, E‑Mail-Adressen verlieren ihre Domain und Geburtsdaten werden in ein Toleranzfenster verschoben. Die Maskierung erfolgt nach der Abfrageplanung, sodass der Optimierer nicht beeinflusst wird – wie A/B-Latenztests in der Staging-Umgebung bestätigt haben.

Der eigentliche Nutzen zeigt sich in den Krisenreaktionszentralen: Ermittler erhalten sofortigen Zugriff auf Abfragen und Bind-Variablen, ohne auf einen Datenschutzbeauftragten warten zu müssen, der Exporte bereinigt. Maskierungsrichtlinien werden in derselben Regel-Engine wie Audit-Filter verwaltet, sodass eine einzige Konfigurationsänderung sich auf sowohl die Sichtbarkeits- als auch die Verschleierungsschicht auswirkt.

Sicherheits- & Compliance-Grundlagen

Audit tut mehr als nur DML aufzuzeichnen; es beweist Absicht. Regulierungsbehörden fragen routinemäßig: „Zeigen Sie mir jeden, der im Mai verschlüsselte Kreditkarten-Blob-Daten berührt hat.“ MySQL Audit Tools kombinieren kryptografisch signierte Protokolle mit einer manipulationssicheren Beweiskette. Wenn diese Tools in DataSunrise’s Compliance Manager einfließen, können Anwender mit nur einem Klick Evidenzpakete für Auditoren erstellen – sei es für GDPR, HIPAA oder PCI‑DSS – ohne adhoc-Abfragen schreiben zu müssen.

Auf der präventiven Seite blockiert DataSunrise’s Datenbank-Firewall verdächtige Anweisungen, bevor sie den Server erreichen, während die Audit-Spur den Versuch erfasst. Diese Kombination aus „Schutzschild“ und „Kamera“ ist ein Markenzeichen moderner Zero-Trust-Referenzarchitekturen.

Konfiguration des nativen MySQL-Audit-Plugins

Out-of-the-box wird die MySQL Community Edition ohne ein Enterprise‑Grade Audit-Plugin geliefert, aber Anwender können Oracles Open‑Source audit_log Plugin (oder Perconas Fork) innerhalb von Minuten laden. Im Folgenden finden Sie eine minimale Konfiguration, die nur Schreibanweisungen protokolliert, um den Overhead zu reduzieren und gleichzeitig einen hohen forensischen Wert zu erhalten.

-- Native MySQL Enterprise Audit-Plugin aktivieren

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Plugin-Status prüfen

SELECT PLUGIN_NAME, PLUGIN_STATUS

FROM INFORMATION_SCHEMA.PLUGINS

WHERE PLUGIN_NAME='audit_log';

-- Über Neustarts hinweg dauerhaft speichern

SET GLOBAL audit_log_policy = 'WRITE';

SET PERSIST audit_log_policy = 'WRITE';

-- Lärm reduzieren, indem Ereignisse des Replikationsbenutzers ignoriert werden

SET PERSIST audit_log_filter_id = JSON_ARRAY('ignore_repl');

-- Die letzten 10 Ereignisse abrufen

SELECT

json_extract(event, '$.command_type') AS cmd,

json_extract(event, '$.sql_text') AS sql_text,

json_extract(event, '$.user') AS user,

json_extract(event, '$.host') AS host,

json_extract(event, '$.timestamp') AS ts

FROM mysql.audit_log

ORDER BY id DESC

LIMIT 10;

Einige Best Practices folgen unmittelbar:

- Speicherort der Protokolldateien — Speichern Sie die Audit-JSON auf einer Partition, die von

ibdatagetrennt ist, um I/O-Konflikte zu vermeiden. - Verschlüsselung im Ruhezustand — Binden Sie das Protokollverzeichnis in ein Dateisystem ein, das von Linux eCryptfs verwaltet wird oder nutzen Sie blockbasierte Verschlüsselung in Cloud-Volumes.

- Streaming zu SIEM — Übermitteln Sie Ereignisse an OpenSearch oder Splunk mittels Filebeat, um diese mit Anwendungsprotokollen überkreuzzuvernetzen.

Detaillierte Referenzdokumentationen finden Sie im Percona Advanced Auditing Guide.

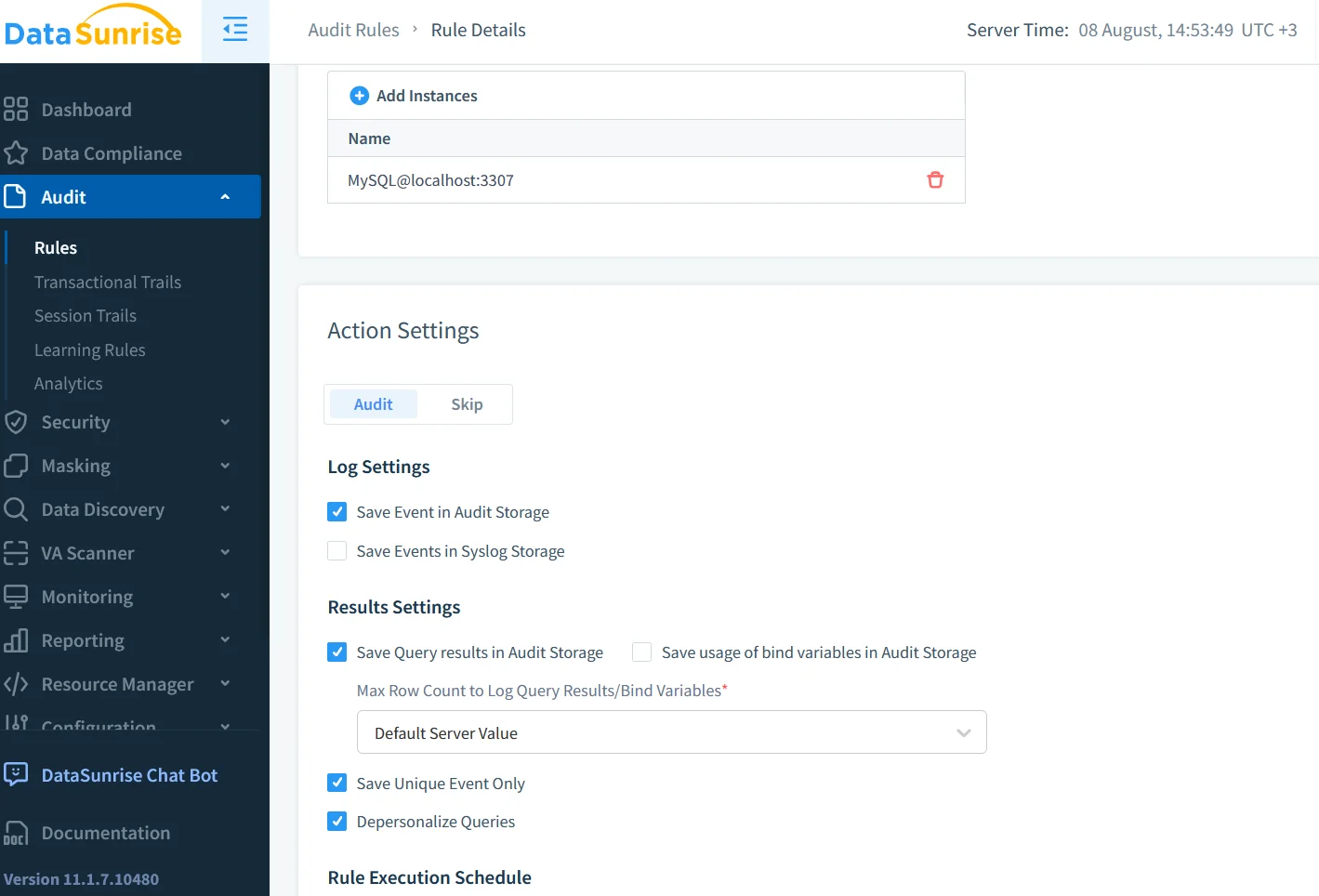

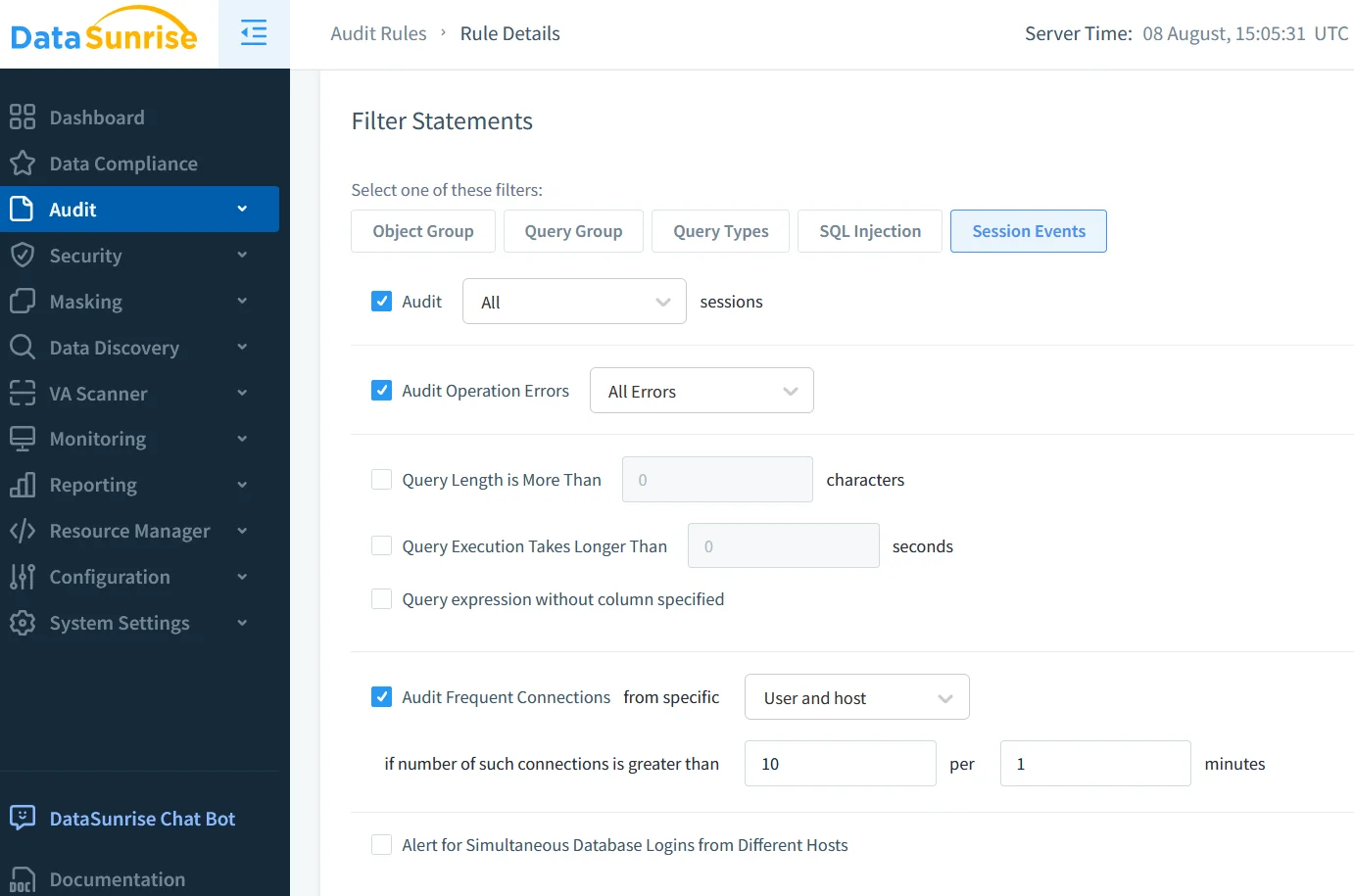

Tiefer Einblick in DataSunrise Audit

Während der native Audit sich auf den Server selbst konzentriert, fügt DataSunrise einen Mittelschicht-Proxy hinzu, der den Datenverkehr über heterogene Cluster inspiziert. Die Bereitstellung erfolgt schnell dank Container-Images und Terraform-Modulen (siehe das Diagramm zu den Bereitstellungsmodi). Sobald dies eingerichtet ist, können Sie granulare Regeln erstellen, wie zum Beispiel „Alarmieren bei UPDATEs des Feldes salary außerhalb der Geschäftszeiten“ oder „Blockiere SELECT * auf Kundentabellen für BI-Rollen.“

Schritt-für-Schritt Anleitung zur Regel-Erstellung

- Definieren Sie eine Audit-Regel: Wählen Sie in der Benutzeroberfläche Audit → Rules → New und wählen Sie Tabelle: employees, Spalte: salary aus.

- Bedingung hinzufügen:

NOT (USER_ROLE IN ('HR_ADMIN') OR TIME_RANGE('08:00','18:00')). - Aktion anfügen: Benachrichtigung per E‑Mail und über einen Slack Webhook.

Im Hintergrund wandelt DataSunrise dieses DSL in einen optimierten DFA um und speichert diesen pro Verbindung zwischen, sodass die Leistung auch bei hunderten aktiver Regeln linear bleibt.

Echtzeit-Analysen & Reporting

Eine beliebte Kombination ist die REST API von DataSunrise in Verbindung mit Grafana Loki. Der Audit-Service bietet einen /events-Endpunkt, der JSON-Zeilen streamt; eine einfache Fluent Bit-Konfiguration überträgt diese innerhalb von weniger als zehn Minuten in Prometheus- und Grafana-Dashboards. Native Histogramme zeigen Spitzen in DDL während Releases, während Anomalie-Diagramme maskierte Leak-Versuche überlagern.

Auswahl des richtigen Toolsets

- Natives Plugin — Leichtgewichtig, keine Lizenzkosten, ideal für Einzelmandantenumgebungen oder Entwicklungs-Sandboxes.

- DataSunrise — Unternehmensgerechte Features (Maskierung, Erkennung, Firewall), plattformübergreifende Datenbankabdeckung, Compliance-Bundles.

- Open‑Source Alternativen — McAfee MySQL Audit oder

audit_proxyUDF existieren, hinken jedoch in der Wartung hinterher.

Teams setzen oft beide ein: Behalten Sie den nativen Audit als Sicherheitsnetz und schichten Sie DataSunrise für angereicherte Kontextinformationen und Echtzeitsperren ein. Da DataSunrise das originale Wire-Protokoll liest, erfasst es Ereignisse selbst dann, wenn abtrünnige Administratoren serverseitige Plugins deaktivieren.

Praktisches Reporting & Visualisierung

Protokolle sind nur so nützlich wie die Geschichten, die sie erzählen. Leiten Sie MySQL-JSON- und DataSunrise-Ereignisse in einen ELK-Stack oder eine cloudbasierte Observability-Plattform ein. Von dort aus können Sie:

- Heatmaps von fehlgeschlagenen Logins nach Quell-IP erstellen.

- AWS Lambda-Funktionen auslösen, wenn die Auditor-Häufigkeit von

DROP TABLEeinen Basiswert überschreitet. - Mit dem Report Generator von DataSunrise vierteljährlich PDF-Evidenzpakete erstellen und diese per E‑Mail an Ihren Auditor senden.

Diese Integrationen verwandeln passive Protokolle in proaktive Risikokennzeichen.

Fazit

Im Jahr 2025 geht es bei der Diskussion um MySQL Audit Tools nicht mehr nur um die Frage „Haben wir Protokolle?“, sondern darum „Können wir innerhalb von Sekunden reagieren, Compliance nachweisen und Daten maskieren, bevor sie übertragen werden?“ Der native MySQL-Audit verschafft grundlegende Sichtbarkeit; DataSunrise ergänzt diese um ein Sicherheitsgewebe, das aus Erkennung, Maskierung und Firewall besteht. Kombinieren Sie beides – und Sie gewinnen die Beobachtbarkeit, Kontrolle und regulatorische Sicherheit, die moderne Datenverantwortung erfordert.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen