NLP, LLM & ML Datenkonformitätstools für MySQL

Einführung

Jede 39 Sekunden wird jemand online von einem Cyberangriff getroffen. Für Unternehmen, die MySQL nutzen und sensible persönliche oder finanzielle Daten ohne angemessene Konformitätstools speichern, kann dies zu massiven Datenschutzverletzungen – und ernsthaften Strafen – führen. Vorschriften wie DSGVO, HIPAA, PCI DSS und SOX verlangen strenge Datenkontrolle, insbesondere wenn KI-Systeme wie NLP, LLMs und ML-Modelle mit Datenbanken interagieren.

In diesem Artikel werden wir untersuchen, wie native MySQL-Funktionen und Lösungen von Drittanbietern wie DataSunrise dabei helfen, den Datenschutz durchzusetzen. Sie werden SQL-Beispiele sehen, lernen, wie man dynamische Maskierung einrichtet, und entdecken, wie Sie Autonome Compliance in MySQL mithilfe fortschrittlicher, ML-gesteuerter Sicherheitstools erreichen können.

Zentrale Konformitätsanforderungen für MySQL

MySQL-Datenbanken speichern häufig persönliche, gesundheitliche oder Zahlungsdaten. So gelten die wichtigsten Vorschriften:

- DSGVO: Erfordert Verschlüsselung, Audit-Trails und Zugriffskontrollen zum Schutz personenbezogener Daten von EU-Bürgern.

- HIPAA: Erzwingt strenge Kontrollen über geschützte Gesundheitsinformationen (PHI), einschließlich Protokollierung und Benutzerverfolgung.

- PCI DSS: Schützt Zahlungsdaten durch maskierte Felder, Verschlüsselung und Echtzeit-Auditing.

- SOX: Erfordert vollständige Audit-Trails und Verantwortlichkeit bei Änderungen an Finanzaufzeichnungen.

Alle diese Rahmenwerke verlangen einen eingeschränkten Zugriff, verschlüsselte Speicherung und protokollierte Aktivitäten. Auch KI-Systeme, die mit NLP oder LLMs entwickelt wurden, müssen diese Grenzen respektieren – besonders wenn sie Datenbankinhalte abfragen oder verarbeiten.

Eingebaute Sicherheit und Protokollierung in MySQL

Rollenbasierte Zugriffskontrolle (RBAC)

Begrenzen Sie den Zugriff mittels Rollen und Berechtigungen:

CREATE ROLE readonly_user; GRANT SELECT ON employees.* TO readonly_user; GRANT readonly_user TO 'ml_engine'@'localhost'; SET DEFAULT ROLE readonly_user FOR 'ml_engine'@'localhost';

Tabellenausgabe:

| Rolle | Benutzer | Berechtigungen |

|---|---|---|

| readonly_user | ml_engine@localhost | SELECT |

Dies stellt sicher, dass Ihre ML-Anwendung Daten nur liest, ohne sie zu verändern.

SQL-Aktivität protokollieren

Um SQL-Abfragen aufzuzeichnen:

SET GLOBAL general_log = 'ON'; SET GLOBAL log_output = 'FILE'; SHOW VARIABLES LIKE 'general_log%';

Tabellenausgabe:

| Variablenname | Wert |

|---|---|

| general_log | ON |

| log_output | FILE |

Protokolle werden als Text gespeichert und helfen dabei, Missbrauch oder Überschreitung durch KI-Abfragen zu erkennen. Siehe den MySQL-Abfrageprotokoll-Leitfaden für vollständige Konfigurationsoptionen.

Binärprotokolle für Audit-Trails

Die Binärprotokolle von MySQL unterstützen Rollbacks und Änderungsüberwachung:

SHOW BINARY LOGS;

Tabellenausgabe:

| Protokolldatei | Dateigröße |

|---|---|

| binlog.000001 | 587642 |

| binlog.000002 | 712398 |

mysqlbinlog --start-datetime="2025-03-01 00:00:00" \ --stop-datetime="2025-03-31 23:59:59" /var/lib/mysql/binlog.000001

Beispielausgabe:

| Ereigniszeit | Aktion | Abfrage |

|---|---|---|

| 2025-03-02 09:30:12 | UPDATE | UPDATE employees SET salary = 75000 WHERE id = 3; |

| 2025-03-15 14:11:05 | INSERT | INSERT INTO customers (name) VALUES (‘Jane Doe’); |

Datenverschlüsselung

Verschlüsseln Sie Tabellen, um ruhende Daten zu schützen:

ALTER TABLE patients ENCRYPTION='Y';

Tabellenausgabe:

| Tabellenname | Verschlüsselung |

|---|---|

| patients | JA |

Verwenden Sie SSL/TLS, um Verbindungen zwischen Anwendungen, LLM-Pipelines und der Datenbank zu sichern. Weitere Anweisungen zur Einrichtung finden Sie unter MySQL verschlüsselte Verbindungen.

Native MySQL-Überwachung mit Triggern und Plugins

Manuelle Audittabelle mit Trigger

Verfolgen Sie Datenänderungen mit SQL:

CREATE TABLE audit_log (

id INT AUTO_INCREMENT PRIMARY KEY,

user VARCHAR(100),

action_type VARCHAR(50),

old_data TEXT,

new_data TEXT,

change_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

CREATE TRIGGER before_update_salary

BEFORE UPDATE ON employees

FOR EACH ROW

INSERT INTO audit_log (user, action_type, old_data, new_data)

VALUES (CURRENT_USER(), 'UPDATE',

CONCAT('Gehalt: ', OLD.salary),

CONCAT('Gehalt: ', NEW.salary));

Tabellenausgabe (Beispiel-Auditprotokoll):

| id | Benutzer | Aktionsart | Alte Daten | Neue Daten | Änderungszeit |

|---|---|---|---|---|---|

| 1 | root@localhost | UPDATE | Gehalt: 70000 | Gehalt: 75000 | 2025-03-15 12:00:00 |

Dies ist eine leichte Methode, um KI-Modellaktualisierungen in Produktionsdatenbanken zu überwachen.

MySQL Enterprise Audit Plugin

Wenn Sie die MySQL Enterprise Edition verwenden:

INSTALL PLUGIN audit_log SONAME 'audit_log.so'; SET GLOBAL audit_log_policy = 'ALL';

Tabellenausgabe (Audit-Plugin-Protokoll im XML-Format):

| Ereignistyp | Benutzer | Aktion | Zeit |

|---|---|---|---|

| CONNECT | ml_engine | ALLOW | 2025-03-10 09:01:12 |

| QUERY | ml_engine | SELECT | 2025-03-10 09:01:15 |

Dies ermöglicht strukturierte XML-Protokolle, die bei forensischen und Compliance-Prüfungen hilfreich sind. Weitere Informationen

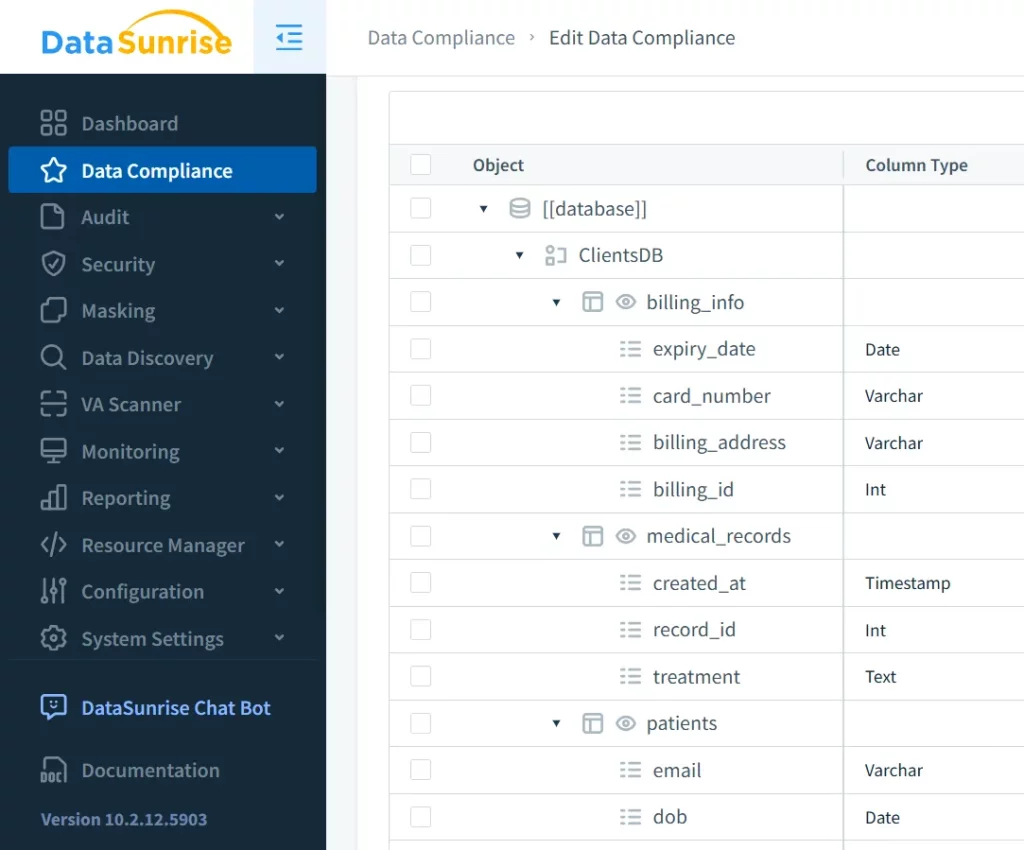

NLP, LLM & ML Datenkonformitätstools für MySQL mithilfe von DataSunrise

Die nativen Funktionen von MySQL bilden eine gute Grundlage. Aber die sichere Verwaltung von KI-, LLM- und ML-Integrationen in großem Maßstab erfordert Automatisierung. Hier kommt DataSunrise ins Spiel – mit berührungsloser Compliance, autonomer Richtliniendurchsetzung und ML-gestützten Audit-Tools.

Maskierung in Aktion ansehen: Dynamische Maskierung in DataSunrise

Vorteile von DataSunrise für LLM-, ML- und NLP-Anwendungsfälle

Autonomer Compliance Manager

- Automatische Erkennung & Klassifikation sensibler Felder in SQL, JSON, Dokumenten und OCR-Bildern.

- No-Code Richtlinienautomatisierung, um Regeln für Audit, Maskierung und Zugriffskontrolle zu definieren.

- ML-Auditregeln, die sich dem Nutzerverhalten anpassen und verdächtige KI-Aktivitäten kennzeichnen.

Zentralisierte Richtlinienkontrolle

- Einheitliches Dashboard zur Steuerung aller Maskierungs- und Auditregeln.

- Kompatibel mit über 40 Plattformen und cloud-nativen Datenbanken.

- Funktioniert im Proxy-, Sniffer- oder nativen Protokollmodus mit keiner Ausfallzeit.

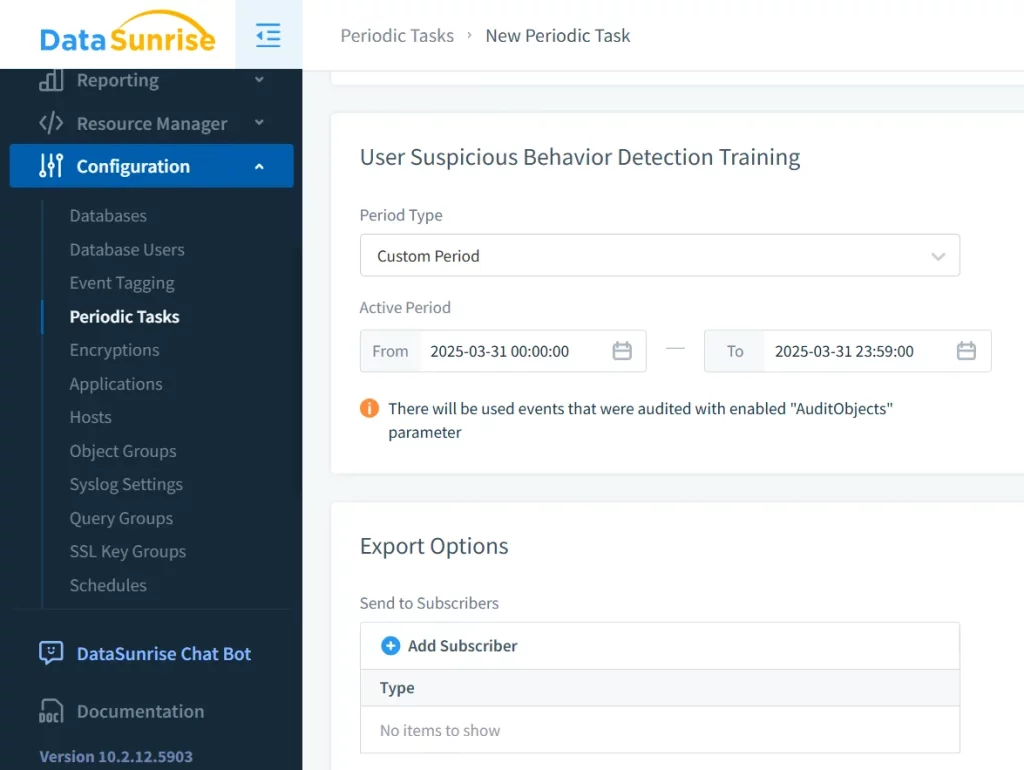

Echtzeit-Anomalieerkennung

- Integriertes UEBA (User & Entity Behavior Analytics) erkennt Ausreißer bei KI-Abfragen.

- Kennzeichnet Verhalten außerhalb normaler NLP/ML-Abläufe.

Warum DataSunrise für autonome Compliance in MySQL wählen?

- Autonome Richtlinienanpassung an DSGVO, HIPAA, PCI DSS und SOX.

- Optimierte Compliance-Workflows für schnellere Audits und weniger administrativen Aufwand.

- Plattformübergreifende Sichtbarkeit von SQL bis hin zu unstrukturierten Dateisystemen.

- Echtzeit-Maskierung und Überwachung von LLM- und NLP-gesteuerten Datenflüssen.

- Auditbereite Berichterstattung in wenigen Klicks – ohne Skripting.

Erfahren Sie, wie die Compliance Suite von DataSunrise die MySQL-Sicherheit vereinfacht und Ihnen Vertrauen in KI-gesteuerte Umgebungen gibt.

Fazit

NLP-, LLM- und ML-Datenkonformitätstools für MySQL sind nicht länger optional. Egal, ob Sie ein LLM mit strukturierten Daten trainieren oder eine Sentiment-Analyse aus einem Datenbankstream durchführen – Compliance muss Teil Ihrer Datenstrategie sein.

Native MySQL-Funktionen wie Rollen, Protokolle und Verschlüsselung bilden die Grundlage. Aber Tools wie DataSunrise bringen die Automatisierung, den Echtzeitschutz und die zentrale Sichtbarkeit, die heutige KI-Workflows erfordern.

Besuchen Sie unsere Demoseite oder laden Sie die Plattform herunter, um zu sehen, wie sie Autonome Compliance in MySQL unterstützt – von der Erkennung über die Maskierung bis hin zur auditbereiten Berichterstattung.