Audit Trails

Einführung

Datenverletzungen entstehen häufig durch unbeabsichtigte menschliche Fehler. Tatsächlich zeigen Studien, dass über zwei Drittel der Datenpannen auf unabsichtliche Handlungen von Insidern zurückzuführen sind. Dies unterstreicht das Risiko einer versehentlichen Datenexposition und betont den entscheidenden Bedarf an robusten Strategien zum Schutz von Daten. Die Implementierung umfassender Audit Trails ist ein Schlüsselelement solcher Strategien, das Organisationen dabei unterstützt, sensible Informationen effektiver zu überwachen und zu schützen.

Was ist ein Audit Trail in einer Datenbank?

Ein Datenbank-Audit-Trail ist ein chronologischer Datensatz von Ereignissen, der Benutzeraktivitäten und Systemoperationen innerhalb einer Datenbank protokolliert. Er erfasst Informationen darüber, wer auf die Daten zugegriffen hat, welche Änderungen vorgenommen wurden und wann diese Aktionen stattfanden. Diese Protokolle sind entscheidend, um verdächtiges Verhalten zu erkennen, Probleme zu beheben und regulatorische Anforderungen wie GDPR, HIPAA oder SOX zu erfüllen.

- Nicht autorisierte Zugriffe erkennen

- Datenänderungen nachverfolgen

- Sicherheitsvorfälle untersuchen

- Die Einhaltung gesetzlicher Vorschriften sicherstellen

Audit Trails spielen eine entscheidende Rolle bei der Aufrechterhaltung der Integrität und Sicherheit Ihrer Datenbanksysteme.

Ansätze für Audit Trails in Datenbanken

Es gibt zwei Hauptansätze zur Implementierung von Audit Trails in Datenbanken:

Native Werkzeuge

Viele Datenbankverwaltungssysteme (DBMS) bieten integrierte Auditierungsfunktionen an. Diese nativen Werkzeuge ermöglichen eine unkomplizierte Aktivierung grundlegender Audit-Funktionen. Beispielsweise verfügt Oracle über seine Audit Trail-Funktion, während Microsoft SQL Server die SQL Server Audit beinhaltet.

Drittanbieter-Tools

Drittanbieter-Audit-Trail-Lösungen, wie DataSunrise, bieten fortgeschrittene Funktionen und eine zentralisierte Verwaltung. Diese Tools bieten oft:

- Erweiterte Sicherheitskontrollen

- Plattformübergreifende Kompatibilität

- Anpassbare Berichtsfunktionen

- Echtzeit-Warnmeldungen

Beispiel: Audit Trail mit pgAudit in PostgreSQL

Um das PgAudit-Protokoll anzuzeigen, können Sie den Befehl “cat” wie folgt verwenden (weitere Details hier):

cat /var/log/postgresql/postgresql-16-main.log | more

Betrachten wir ein kurzes Beispiel, wie ein Audit Trail mit der pgAudit-Erweiterung in PostgreSQL aussehen könnte:

2024-09-17 10:15:23 UTC,AUDIT,SESSION,1,1,READ,SELECT,TABLE,public.users,,,SELECT * FROM users WHERE id = 123;

Dieser Logeintrag zeigt:

- Zeitstempel

- Audit-Typ

- Sitzungs- und Benutzer-IDs

- Operationstyp (READ)

- SQL-Anweisungstyp (SELECT)

- Objekttyp (TABLE)

- Schema- und Tabellenname

- Die tatsächlich ausgeführte SQL-Abfrage

Native Audit-Funktionen reichen oft nicht aus, um fortgeschrittene Features zu unterstützen. Während sie grundlegende Protokollierung bieten, fehlen in der Regel Funktionen wie Daten-Tags, integrierte Analysen und automatisierte Regelanwendungen. Die Umwandlung von rohen Logdateien, wie im obigen Beispiel gezeigt, in verwertbare Erkenntnisse erfordert erheblichen zusätzlichen Aufwand und Verarbeitung.

Erstellung einer DataSunrise-Instanz für Audit Trails

Vorausgesetzt, DataSunrise ist bereits installiert, so erstellen Sie eine Instanz und können einen Audit Trail anzeigen:

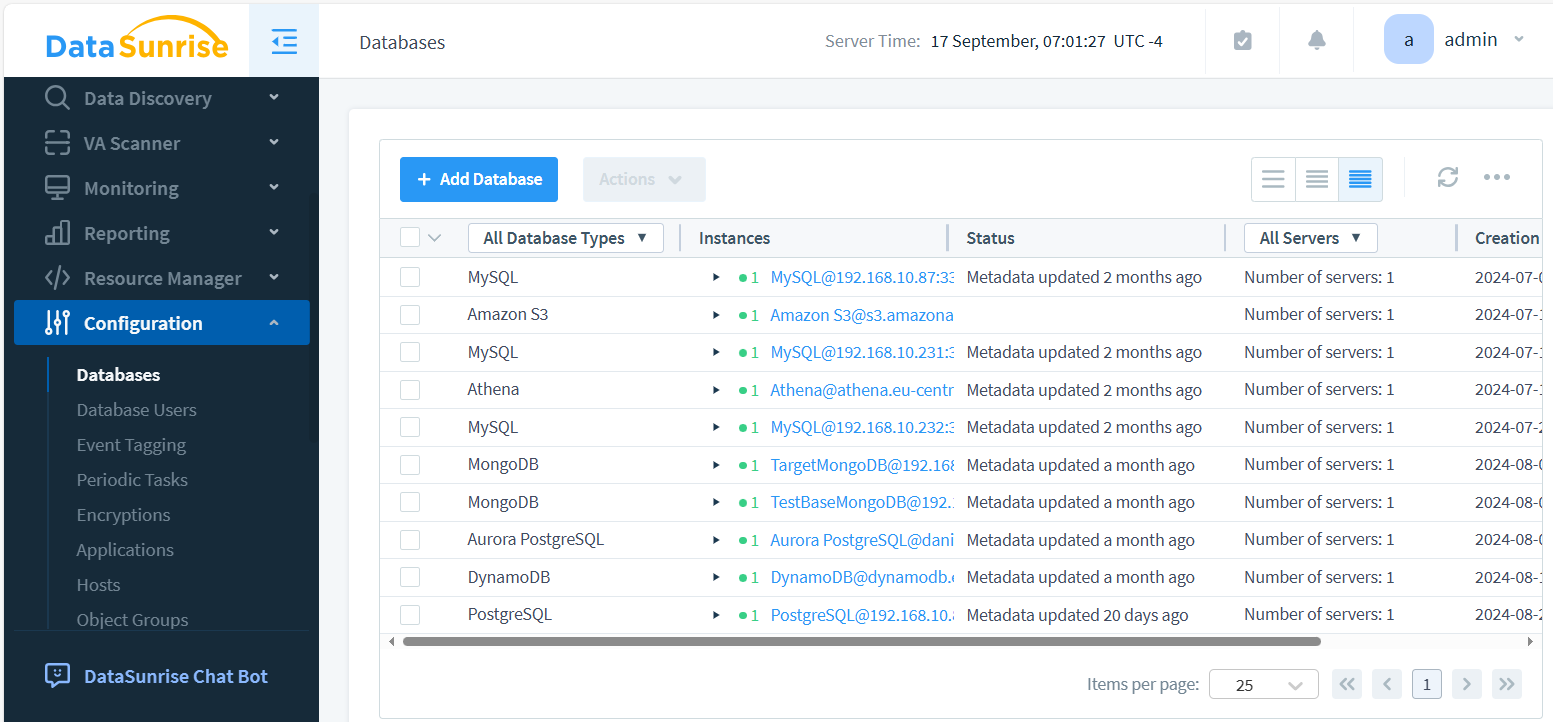

- Melden Sie sich an der DataSunrise-Weboberfläche an

- Navigieren Sie zu “Instanzen” und klicken Sie auf “+ Neue Instanz hinzufügen”

- Konfigurieren Sie die Verbindungsdetails für Ihre Datenbank. DataSunrise konsolidiert alle Datenbankverbindungen an einem Ort.

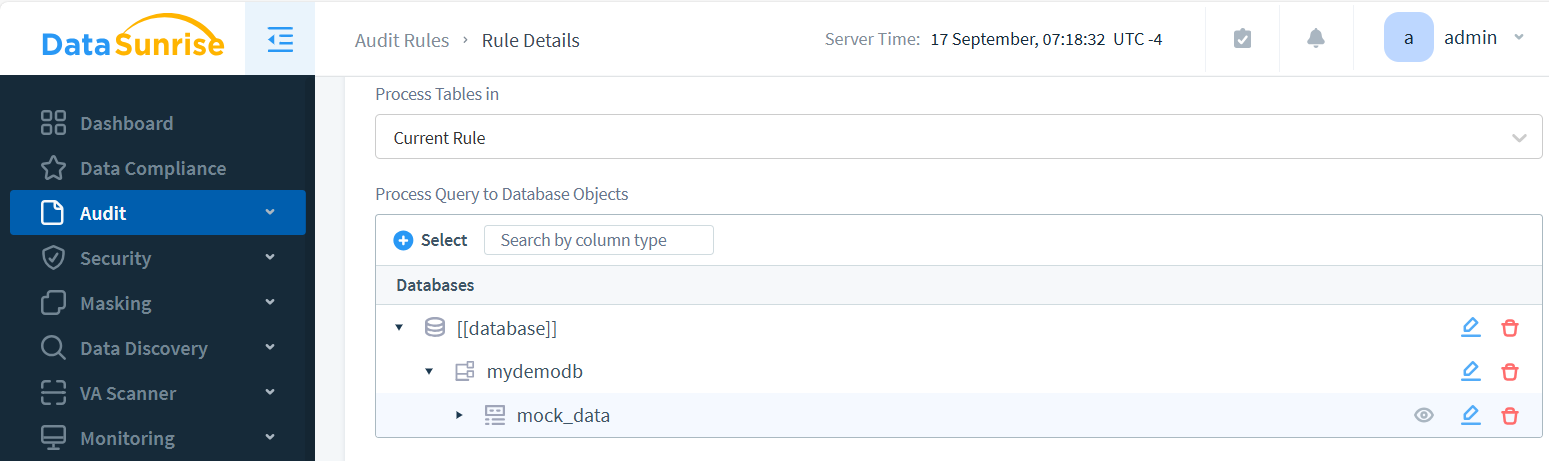

- Erstellen Sie eine Audit-Regel im Bereich Audit – Regeln und aktivieren Sie die Überwachung für die gewünschten Objekte.

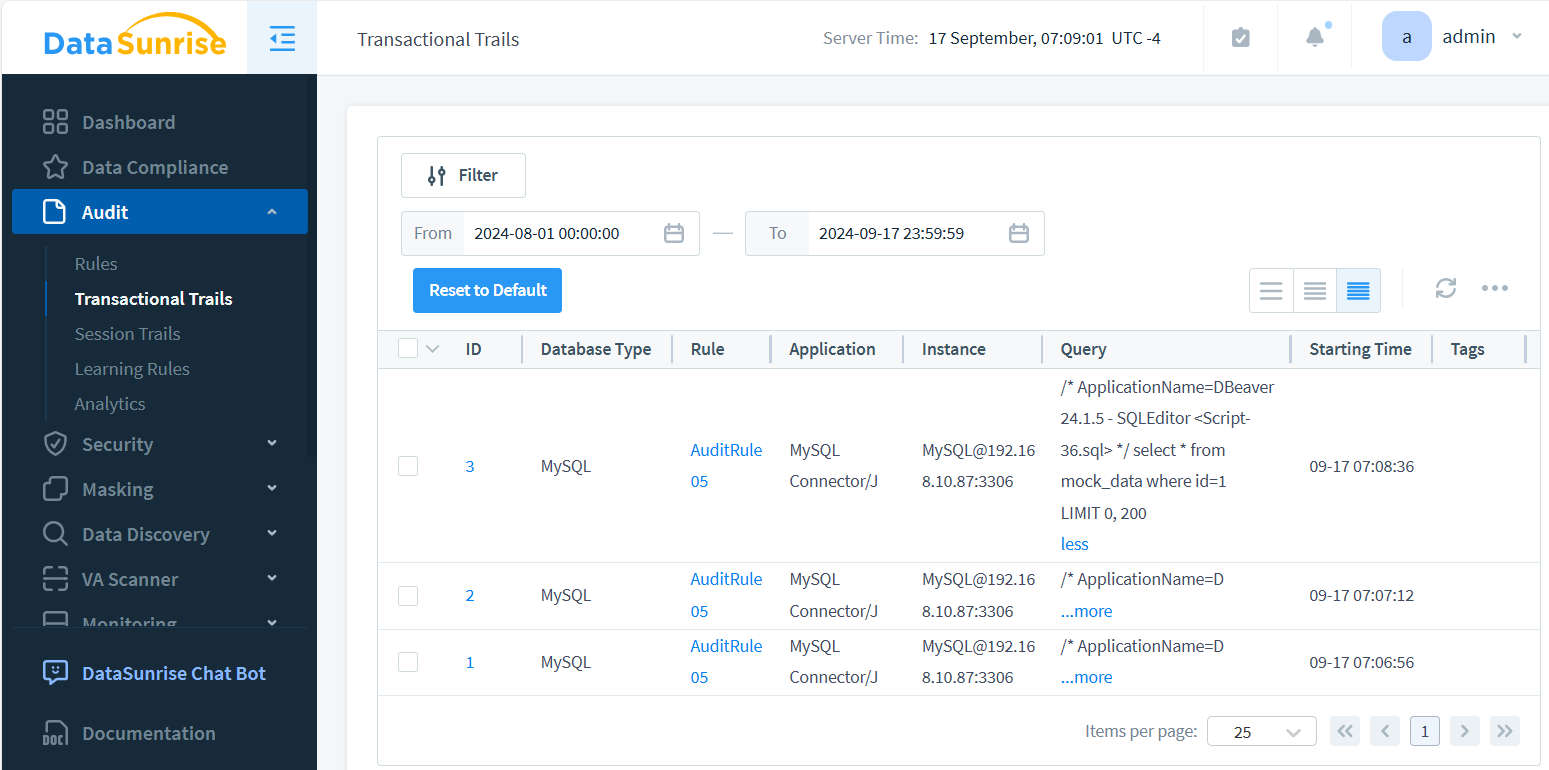

- Greifen Sie auf den Bereich “Audit – Transaktionale Trails” zu, um die generierten Protokolle anzuzeigen und zu analysieren.

DataSunrise ermöglicht es, ein umfassendes Auditing über mehrere Datenbankplattformen hinweg einzurichten. Das obige Bild zeigt die wichtigsten Komponenten des Audit Trails: Instanzdetails, Zeitstempel und protokollierte Abfragen. Optional können auch Abfrageergebnisse erfasst werden. Jede Aktion im Audit Trail ist interaktiv, sodass Benutzer detaillierte Ergebnisse von Datenbankabfragen mit einem einfachen Klick einsehen können.

Vorteile von DataSunrise für eine zentralisierte Audit-Kontrolle

DataSunrise bietet mehrere Vorteile für die Verwaltung von Audit Trails:

- Einheitliche Benutzeroberfläche: Steuern Sie Audit-Regeln über verschiedene Datenbanktypen hinweg über ein einzelnes Dashboard

- Anpassbare Richtlinien: Erstellen Sie maßgeschneiderte Audit-Richtlinien basierend auf Ihren spezifischen Sicherheitsanforderungen

- Echtzeitüberwachung: Erkennen und melden Sie verdächtige Aktivitäten sofort, sobald sie auftreten

- Compliance-Unterstützung: Erfüllen Sie gesetzliche Anforderungen mit vorkonfigurierten Compliance-Berichten

- Skalierbarkeit: Verwalten Sie Audit Trails in großen, komplexen Datenbankumgebungen mühelos

Kurzer Vergleich: Native vs. DataSunrise Audit Trails

| Funktion | Native Werkzeuge | DataSunrise |

|---|---|---|

| Einrichtung & Konfiguration | Manuell, datenbankspezifisch | Zentralisiert, plattformübergreifend |

| Analysen & Warnungen | Begrenzt oder keine | Echtzeit, anpassbar |

| Compliance-Berichtswesen | Einfache Exporte | Vorgefertigte SOX-, HIPAA- und GDPR-Vorlagen |

Branchenanwendungsfälle

- Finanzen: Erkennen Sie unbefugten Kontozugriff schnell.

- Gesundheitswesen: Überwachen Sie den Zugriff auf PHI für HIPAA-Audits.

- SaaS: Verfolgen Sie Aktivitäten auf Mandantenebene für das Vertrauen der Kunden.

Geschäftliche Auswirkungen auf einen Blick

| Untersuchungszeit | Von Stunden auf Minuten reduziert |

| Audit-Bereitschaft | Durchgehend aktive Compliance-Berichterstattung |

| Speichereffizienz | Zentralisierte, komprimierte Protokolle |

Die Bedeutung der Überwachung des Nutzerverhaltens

Die Verfolgung des Nutzerverhaltens ist entscheidend für die Aufrechterhaltung der Datensicherheit. Umfangreiche Audit Trails fungieren als wachsame Wächter, die Organisationen dabei unterstützen, eine Vielzahl verdächtiger Aktivitäten zu identifizieren. Dazu gehören ungewöhnliche Zugriffsmuster, die vom normalen Nutzerverhalten abweichen, unautorisierte Datenänderungen, die die Integrität gefährden könnten, Versuche, Privilegien über die zugewiesenen Rollen hinaus zu erweitern, und potenzielle Insider-Bedrohungen, die oft unbemerkt bleiben. Durch die sorgfältige Analyse dieser Muster können Organisationen proaktiv Sicherheitsrisiken begegnen, gezielte Gegenmaßnahmen ergreifen und sensible Daten sowohl gegen externe als auch interne Bedrohungen effektiv schützen.

Best Practices für die Implementierung von Audit Trails

Um die Effektivität Ihres Audit-Trail-Systems zu maximieren, ist es entscheidend, einen umfassenden Ansatz zu verfolgen. Beginnen Sie damit, klare Auditierungsziele zu definieren, die mit den Sicherheitszielen Ihrer Organisation übereinstimmen. Implementieren Sie das Prinzip der minimalen Berechtigung, um potenzielle Risiken zu minimieren. Überprüfen und analysieren Sie regelmäßig die Auditlogs, um Unregelmäßigkeiten und potenzielle Bedrohungen umgehend zu erkennen. Etablieren Sie eine robuste Aufbewahrungsrichtlinie für Audit-Daten, um Compliance und historische Analysen sicherzustellen. Schützen Sie die Integrität Ihrer Audit Trails durch sichere Speichermethoden. Abschließend sollten Sie periodisch Audits des Audit-Systems selbst durchführen, um dessen Zuverlässigkeit und Effektivität zu gewährleisten. Durch die konsequente Umsetzung dieser Best Practices verbessern Sie erheblich die Sicherheit Ihrer Datenbank und schaffen eine robustere Abwehr gegenüber potenziellen Bedrohungen.

Herausforderungen im Audit Trail Management

Obwohl Audit Trails von unschätzbarem Wert sind, bringen sie auch Herausforderungen mit sich:

- Leistungseinbußen: Umfassende Auditierungen können sich auf die Performance der Datenbank auswirken

- Speicheranforderungen: Audit-Logs können schnell anwachsen und erheblichen Speicherplatz erfordern

- Datenschutz: Audit Trails können sensible Informationen enthalten, die vorsichtig behandelt werden müssen

- Analysekomplexität: Große Mengen an Audit-Daten können überwältigend zu analysieren sein

Praktisches Beispiel: Direkte Abfrage von Audit-Logs

Für Administratoren, die ohne Drittanbieter-Tools arbeiten, bedeutet die Analyse nativer Audit-Logs oft, dass Abfragen gegen Systemkataloge oder Protokolltabellen geschrieben werden müssen. Zum Beispiel können Sie in SQL Server aktuelle Audit-Ereignisse wie folgt abrufen:

SELECT event_time, server_principal_name, database_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -2, GETDATE())

ORDER BY event_time DESC;

Diese Abfrage ruft Audit-Ereignisse der letzten zwei Stunden ab, einschließlich wer die Abfrage ausgeführt hat, welche Datenbank zugegriffen wurde und welche Anweisung ausgeführt wurde. Obwohl diese Informationen nützlich sind, wird die manuelle Analyse von Protokollen über mehrere Datenbanken hinweg schnell zu einer schwierigen Aufgabe – was den Mehrwert zentralisierter Lösungen wie DataSunrise für Korrelation, Alarmierung und Compliance-Berichterstattung unterstreicht.

DataSunrise kann diese Herausforderungen durch effizientes, automatisiertes Log-Management und fortgeschrittene Analysemöglichkeiten bewältigen.

Die Zukunft der Audit Trails

Mit der Weiterentwicklung von Bedrohungen in der Datensicherheit müssen sich auch die Technologien der Audit Trails weiterentwickeln. Zukünftige Trends umfassen:

- KI-gestützte Anomalieerkennung

- Blockchain-basierte, unveränderliche Audit-Logs

- Integration mit Bedrohungsinformationsplattformen

- Erweiterte Visualisierungs- und Berichtstools

Sich diesen Trends voraus zu fühlen, wird entscheidend für die Aufrechterhaltung einer robusten Datensicherheit sein.

FAQ zu Audit Trails

Was ist ein Datenbank-Audit-Trail?

Ein Datenbank-Audit-Trail ist ein chronologischer Datensatz von Benutzer- und Systemaktionen. Er liefert überprüfbare Nachweise darüber, wer auf Daten zugegriffen oder diese verändert hat, wann die Aktion stattfand und in welchem Umfang die Aktivität erfolgte. Dieser Datensatz unterstützt Verantwortlichkeit, Sicherheitsuntersuchungen und die Einhaltung gesetzlicher Vorschriften.

Worin unterscheidet sich ein Audit-Trail von Systemprotokollen?

Systemprotokolle überwachen in erster Linie die operative Gesundheit und Leistung. Audit Trails ordnen Ereignisse direkt Benutzern und Datenobjekten zu, wodurch sie für Compliance-Bewertungen und forensische Analysen geeignet sind.

Welche Vorschriften erfordern Audit Trails?

Audit Trails werden explizit vorgeschrieben oder dringend empfohlen unter Regelwerken wie GDPR, HIPAA, PCI DSS und SOX. Sie demonstrieren die Wirksamkeit der Kontrolle und unterstützen externe Audits.

Wie kann der Leistungsimpact minimiert werden?

- Auditierung selektiv bei sensiblen Objekten und kritischen Aktionen anwenden.

- Unnötige Parameter filtern und Ereignisrauschen reduzieren.

- Audit-Daten außerhalb des Transaktionssystems exportieren und zentralisieren.

- Aufbewahrungs-, Rotations- und Kompressionsrichtlinien implementieren.

Welche Kennzahlen deuten auf einen effektiven Audit-Trail hin?

- Abdeckung der sensiblen überwachten Objekte.

- Durchschnittliche Zeit zur Erkennung und Reaktion auf Vorfälle.

- Genauigkeit der Warnmeldungen (echte vs. Fehlalarme).

- Erfolgsquote bei der Integritätsüberprüfung der gespeicherten Protokolle.

- Wachstum der Audit-Daten und Einhaltung der Aufbewahrungsrichtlinien.

Schlussfolgerung

Audit Trails sind unerlässlich für die Aufrechterhaltung der Datensicherheit. Sie bieten Transparenz über Benutzeraktivitäten, stärken die Erkennung von Bedrohungen und unterstützen Compliance-Initiativen. Während native Tools nur die Grundlagen liefern, ermöglichen Lösungen wie DataSunrise eine zentralisierte Überwachung und detailliertere Analysen.

Mit gut strukturierten Auditierungssystemen und speziellen Governance-Tools können Organisationen sensible Informationen besser schützen und die Systemintegrität wirksamer bewahren.

DataSunrise bietet flexible und benutzerfreundliche Optionen für die Datensicherheit in Datenbanken, einschließlich fortschrittlicher Aktivitätsüberwachung und Datenmaskierung. Fordern Sie eine Demo an, um zu erfahren, wie wir Compliance und Datenschutz vereinfachen, ohne zusätzlichen Aufwand zu verursachen.