Schutz sensibler Daten in MariaDB

Moderne Datenbankumgebungen dienen selten einem einzigen Zweck. Vielmehr nutzen Organisationen häufig dieselbe MariaDB-Instanz für Produktionslasten, Analysen, interne Werkzeuge und automatisierte Integrationen. Folglich greifen unterschiedliche Benutzer, Anwendungen und Dienste unter sehr unterschiedlichen Sicherheitsanforderungen auf sensible Informationen zu.

In diesem Zusammenhang konzentriert sich der Schutz sensibler Daten in MariaDB darauf, die Offenlegung zu kontrollieren, ohne Arbeitsabläufe zu stören. Anstatt den Zugriff einfach zu blockieren, müssen Teams sicherstellen, dass legitimer Zugriff nicht automatisch unmaskierte sensible Werte offenlegt.

Daher erläutert dieser Artikel, wie Teams den Schutz sensibler Daten in MariaDB mithilfe nativer Mechanismen umsetzen können. Zusätzlich wird gezeigt, wie zentralisierte Plattformen wie DataSunrise diese Kontrollen zu einer konsistenten, richtliniengesteuerten Sicherheitsschicht erweitern.

Was sind sensible Daten?

In MariaDB umfassen sensible Daten Informationen, die Sicherheits-, Datenschutz- oder Compliance-Risiken erzeugen, wenn Benutzer außerhalb ihres vorgesehenen Rahmens darauf zugreifen. Aus Governance-Perspektive müssen Organisationen zusätzliche Kontrollen anwenden, die mit etablierten Datensicherheits– und Datenbanksicherheits-praktiken in Einklang stehen.

In der Praxis umfassen sensible Daten typischerweise die folgenden Kategorien:

- Persönliche Identifikatoren wie Namen, E-Mail-Adressen, Telefonnummern und nationale Ausweise, die unter personenbezogene Daten (PII) fallen

- Finanzdaten, einschließlich Kartennummern, Kontostände und Transaktionsaufzeichnungen

- Authentifizierungsmaterialien wie Passwörter, Tokens, API-Schlüssel und Geheimnisse

- Regulierte Datensätze, die durch GDPR, HIPAA, PCI DSS oder SOX geregelt und als Teil umfassenderer Daten-Compliance-Initiativen verfolgt werden

Der Schutz sensibler Daten erfordert jedoch nicht immer die vollständige Verschlüsselung im Ruhezustand oder während der Übertragung. In vielen realen MariaDB-Umgebungen konzentrieren sich Teams stattdessen auf die kontrollierte Sichtbarkeit. Dieser Ansatz ermöglicht es Benutzern und Anwendungen, mit realen Schemata und Abfragen zu arbeiten, während die unnötige Offenlegung unmaskierter Werte verhindert wird.

Letztlich sollte Sicherheit beschränken, was sichtbar ist, nicht was verwendbar ist.

Native Funktionen zum Schutz sensibler Daten in MariaDB

MariaDB bietet mehrere native Mechanismen, mit denen die Offenlegung sensibler Daten eingeschränkt werden kann. Diese Werkzeuge bieten grundlegende Kontrollen, erfordern jedoch sorgfältige Gestaltung und laufende Wartung und werden üblicherweise als Teil umfassender Datenbanksicherheits– und Datensicherheits-strategien implementiert.

Zugriffskontrolle basierend auf Rechten

MariaDB verwendet rollen- und rechtebasierte Zugriffskontrolle, um einzuschränken, wer sensible Objekte lesen oder ändern darf. Rechte auf Spaltenebene ermöglichen Administratoren, nur bestimmte Felder freizugeben.

/*-- Rolle für Analysten erstellen

CREATE ROLE analyst_role;

-- SELECT-Rechte auf Spaltenebene gewähren

GRANT SELECT (email, phone)

ON customers

TO analyst_role;

-- Rolle einem Benutzer zuweisen

GRANT analyst_role TO 'analyst_user'@'%';*/

Dieser Ansatz schränkt den Zugriff auf Spaltenebene ein und verhindert unautorisierte Abfragen sensibler Felder. Er wird häufig als Basiskontrolle in Umgebungen genutzt, die Zugriffskontrollen implementieren.

Allerdings sehen Benutzer nach Gewährung des Zugriffs weiterhin vollständige, unmaskierte Werte. Rechte steuern wer Daten zugreifen darf, nicht wie diese Daten dargestellt werden.

Views mit maskierter Ausgabe

Views werden häufig verwendet, um maskierte Darstellungen sensibler Spalten anzuzeigen, während die zugrunde liegende Tabelle unverändert bleibt.

/*-- Maskierte View über Basistabelle erstellen

CREATE VIEW masked_customers AS

SELECT

id,

-- E-Mail-Adresse teilweise maskieren

CONCAT(

SUBSTRING(email, 1, 3),

'***@***'

) AS email,

-- Telefonnummer vollständig maskieren

'***-****' AS phone

FROM customers;

-- Zugriff nur auf die View gewähren

GRANT SELECT ON masked_customers TO analyst_role;*/

Anwendungen und Analysten befragen die View anstatt der Basistabelle, was es ermöglicht, Schemata und Beziehungen intakt zu halten und gleichzeitig Rohwerte zu verbergen. Diese Technik wird oft im Zusammenhang mit Datenmaskierung diskutiert.

Dieses Modell funktioniert am besten in streng kontrollierten Umgebungen, in denen der direkte Zugriff auf Basistabellen streng durchgesetzt und gut verwaltet wird.

Gespeicherte Funktionen für bedingte Maskierung

Gespeicherte Funktionen erlauben es, Maskierungslogik dynamisch anzuwenden und über mehrere Views oder Abfragen hinweg wiederzuverwenden.

/*DELIMITER //

CREATE FUNCTION mask_email(val VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

BEGIN

RETURN CONCAT(

SUBSTRING(val, 1, 3),

'***@***'

);

END;

//

DELIMITER ;*/

Die Funktion kann dann konsistent wiederverwendet werden:

/*SELECT

id,

mask_email(email) AS email

FROM customers;*/

Funktionen helfen, Transformationen zu standardisieren und Duplikate zu reduzieren. Gleichzeitig wird die Maskierungslogik in Datenbankcode eingebettet, was den Wartungsaufwand erhöht und Audits sowie Compliance-Validierungen erschwert, wenn Umgebungen wachsen und regulatorische Anforderungen zunehmen.

Zentralisierter Schutz sensibler Daten mit DataSunrise

DataSunrise stellt eine externe Sicherheitsschicht bereit, die sensible MariaDB-Daten schützt, ohne Datenbankschemata oder Anwendungslogik zu verändern. Anstatt Kontrollen in SQL oder Anwendungen einzubetten, setzt die Plattform Schutzregeln transparent während der Abfrageverarbeitung durch. Dadurch funktionieren Sicherheitskontrollen unabhängig von der Anwendungsentwicklung und Datenbankstruktur. Dieser Ansatz fügt sich nahtlos in umfassendere Datensicherheits– und Datenbanksicherheits-Architekturen ein.

Entdeckung und Klassifizierung sensibler Daten

DataSunrise durchsucht MariaDB-Schemata automatisch und identifiziert sensible Daten wie personenbezogene Informationen, Finanzwerte und Authentifizierungsdaten. Anstatt sich auf statische Namenskonventionen zu verlassen, analysiert die Plattform Inhalte und Muster der Daten, was modernen Data Discovery-Praktiken entspricht. Folglich bleiben Schutzrichtlinien konsistent, auch wenn sich Schemata ändern.

Dadurch führen Organisationen ein kontinuierlich aktualisiertes Inventar sensibler Datenbestände, das Schutz-, Audit- und Compliance-Workflows direkt unterstützt.

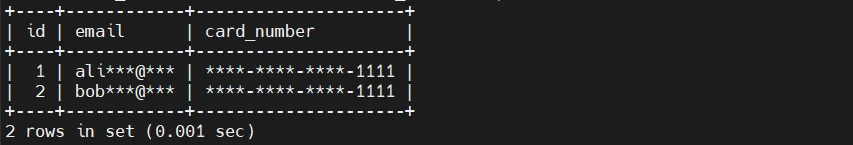

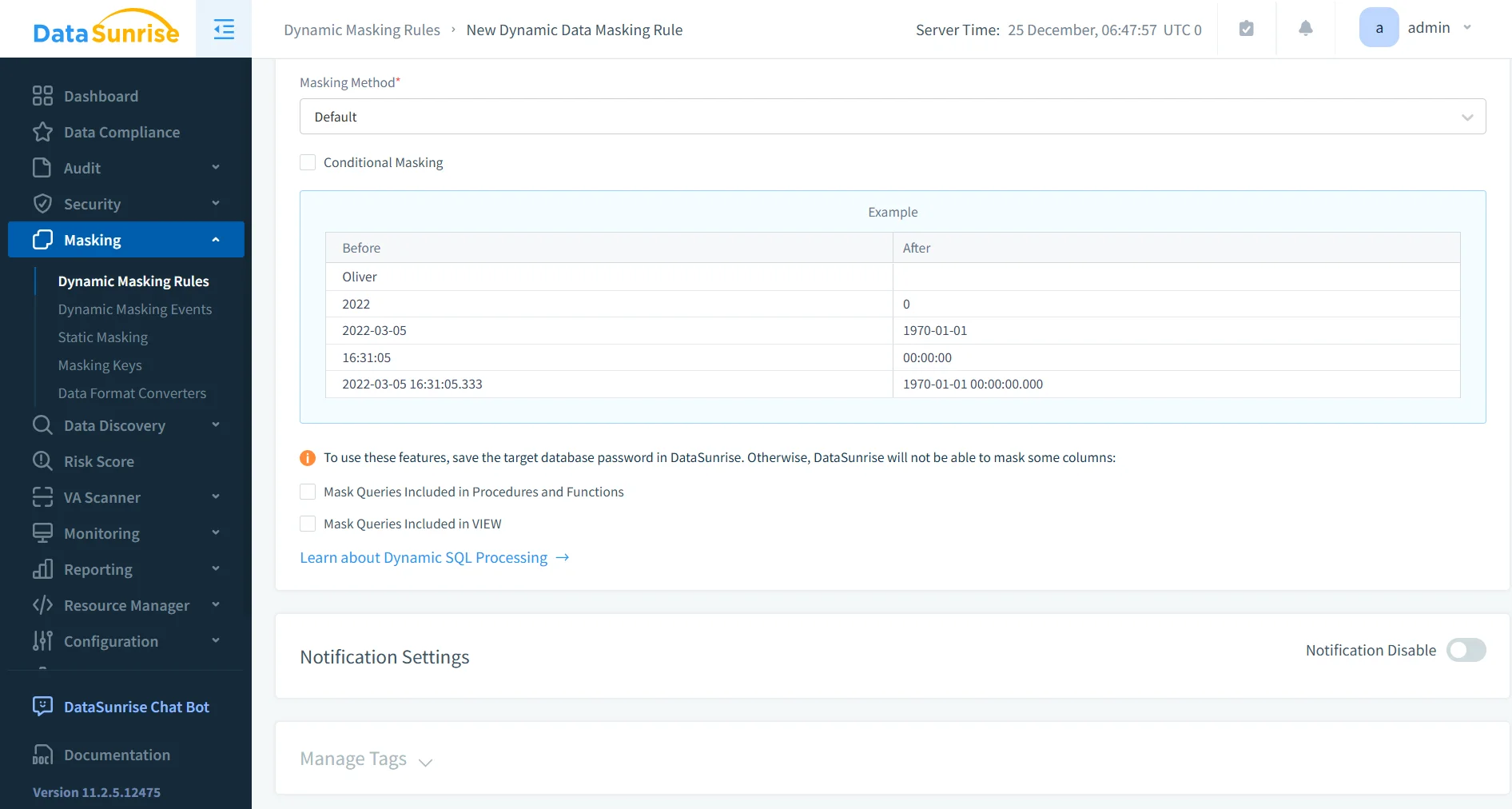

Dynamische Datenmaskierung

DataSunrise wendet dynamische Datenmaskierung in Echtzeit an, während Benutzer Abfragen ausführen. Je nach Ausführungskontext kann dieselbe Spalte maskiert oder unmaskiert erscheinen. Beispielsweise können Maskierungsentscheidungen den Datenbankbenutzer oder die Rolle, das Anwendungs- oder Servicekonto, die IP-Adresse des Clients oder das Netzwerksegment sowie Sitzungseigenschaften berücksichtigen.

Teams erhalten somit präzise Kontrolle über die Datenanzeige, ohne SQL umzuschreiben, Anwendungslogik zu ändern oder parallele Schemata zu pflegen. In der Praxis implementieren Organisationen dieses Modell meist als dynamische Datenmaskierung auf der Zugriffsschicht.

Statische Maskierung für nicht produktive Nutzung

Für Entwicklungs-, Test-, Analyse- und Datenaustauschszenarien unterstützt DataSunrise statische Maskierung über gesteuerte Workflows. Während Datenbankklonen, Backup-Wiederherstellung, Bereitstellung von Testdaten oder Exportvorgängen wandelt die Plattform sensible Werte um, bevor Daten geschützte Umgebungen verlassen.

Daraus ergeben sich Workflows, die mit etablierten statischen Datenmaskierungs– und Testdatenmanagement-praktiken konform sind, so dass die Exposition verringert wird und die Nutzbarkeit des Datensatzes erhalten bleibt.

Vereinheitlichte Audit- und Schutzsichtbarkeit

DataSunrise zeichnet jeden Zugriff auf sensible Daten auf – ob maskiert oder unmaskiert – als Teil einer einheitlichen Audit-Trail auf. Die Audit-Aufzeichnungen zeigen klar, wer auf sensible Felder zugegriffen hat, ob Maskierung angewandt wurde und wann sowie von wo aus der Zugriff erfolgte.

Durch die direkte Verknüpfung von Schutzentscheidungen mit Aktivitätsverfolgung ergänzt dieser Ansatz Database Activity Monitoring und erleichtert sowohl Untersuchungen als auch Compliance-Überprüfungen.

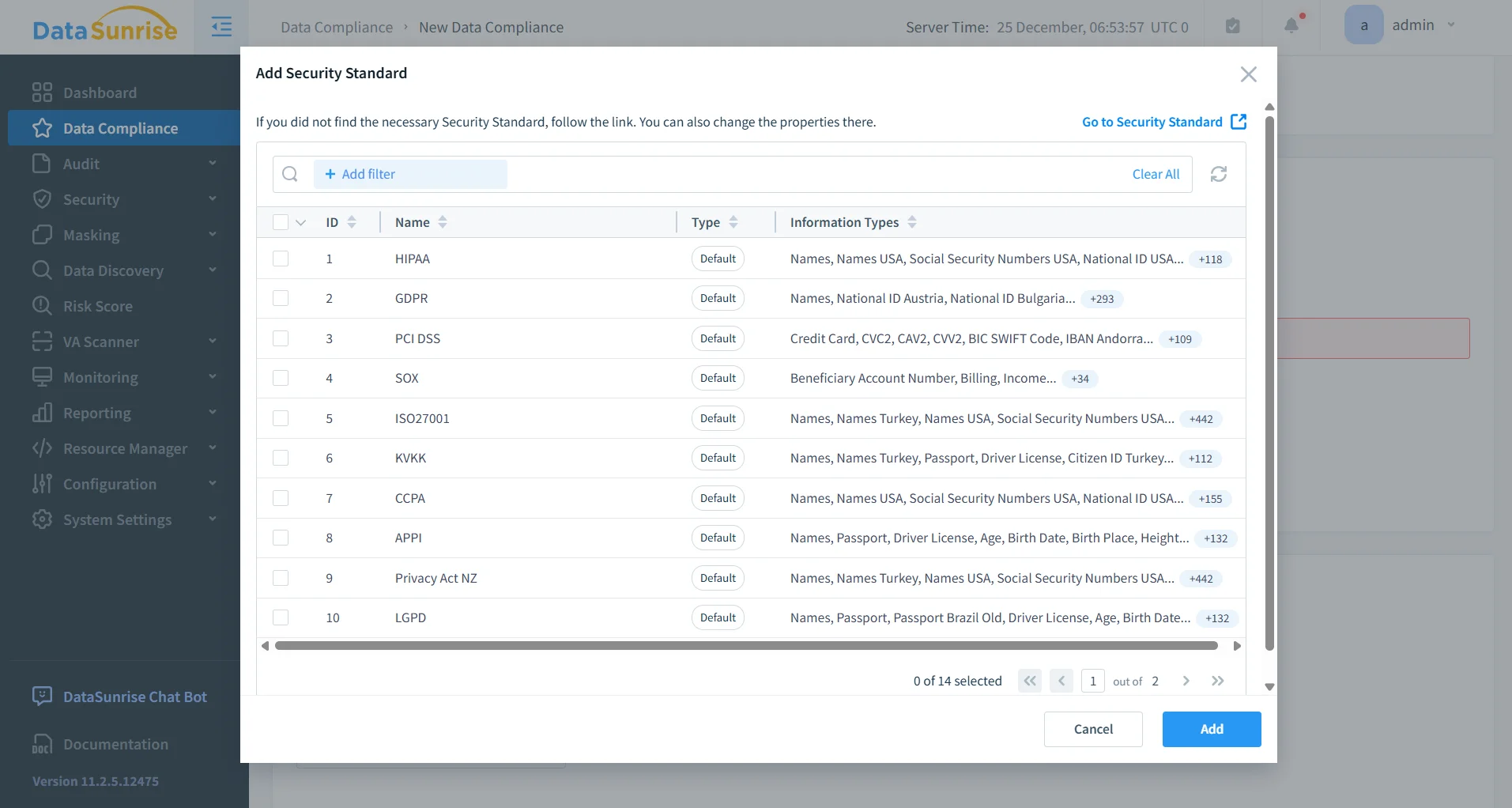

Compliance-Ausrichtung

DataSunrise richtet den Schutz sensibler Daten an regulatorischen Anforderungen wie GDPR, HIPAA, PCI DSS und SOX aus. Darüber hinaus unterstützen vorkonfigurierte Richtlinien und automatisierte Berichte fortlaufende Daten-Compliance-Bemühungen, was die manuelle Auditvorbereitung verkürzt und technische Genauigkeit über Umgebungen hinweg gewährleistet.

Geschäftliche Auswirkungen des Schutzes sensibler Daten in MariaDB

| Geschäftsbereich | Auswirkung |

|---|---|

| Risiko-Reduzierung | Minimiert das Risiko versehentlicher Offenlegung und missbräuchlicher Nutzung sensibler Daten durch Durchsetzung kontrollierter Sichtbarkeit |

| Betriebliche Konsistenz | Gewährleistet einheitlichen Schutz über Benutzer, Anwendungen und Umgebungen hinweg ohne auf ad-hoc SQL-Logik angewiesen zu sein |

| Compliance-Bereitschaft | Beschleunigt Compliance-Audits durch zentralisierte Übersicht über Datenzugriffe und Schutzentscheidungen |

| Wartungseffizienz | Verringert den langfristigen Wartungsaufwand im Vergleich zu SQL-basierter Maskierung und View-Level-Kontrollen |

| Sicherheitsgovernance | Ermöglicht vorhersehbare, testbare und prüfbare Sicherheitskontrollen im gesamten MariaDB-Bestand |

Fazit

MariaDB bietet essenzielle Zugriffskontrollmechanismen, aber effektiver Schutz sensibler Daten erfordert mehr als nur Berechtigungen und SQL-Konstrukte.

Durch die Kombination von zentralisierter Entdeckung, Echtzeit-Maskierung, auditierbarer Durchsetzung und an Compliance ausgerichteter Berichterstattung verwandelt DataSunrise den Schutz sensibler Daten in MariaDB in einen konsistenten, richtliniengesteuerten Prozess, der die Flexibilität der Anwendung bewahrt und gleichzeitig die in regulierten Umgebungen erforderliche Sichtbarkeit und Kontrolle liefert.