ScyllaDB Datenkonformitätsautomatisierung

Organisationen, die mit verteilten Datenbanken wie ScyllaDB arbeiten, stehen vor wachsenden regulatorischen und sicherheitstechnischen Herausforderungen. Die effiziente Verwaltung sensibler Daten bei gleichzeitiger Einhaltung von Rahmenwerken wie GDPR, HIPAA und PCI DSS erfordert Automatisierung und Präzision. Die manuelle Compliance-Verwaltung über Cluster hinweg führt häufig zu Lücken, Inkonsistenzen und Verzögerungen bei der Berichterstattung.

DataSunrise bietet Zero-Touch-Compliance-Automatisierung für ScyllaDB durch autonome Erkennung, kontinuierliche Überwachung und adaptive Richtlinienorchestrierung. Diese Integration vereinfacht komplexe regulatorische Vorgänge und gewährleistet einen konsistenten Schutz über Knoten, Cluster und Arbeitslasten hinweg.

Was ist Datenkonformität?

Datenkonformität bezieht sich auf den Prozess der Verwaltung, Sicherung und Steuerung von Daten, um gesetzlichen, regulatorischen und unternehmensinternen Standards zu entsprechen. Sie stellt sicher, dass sensible Informationen – wie persönliche, finanzielle oder Gesundheitsdaten – gemäß definierten Regeln erhoben, gespeichert und verarbeitet werden.

Häufige regulatorische Rahmenwerke wie GDPR, HIPAA, PCI DSS und SOX definieren strenge Richtlinien, wie mit Daten umgegangen werden soll. Für verteilte Umgebungen wie ScyllaDB bedeutet die Einhaltung dieser Vorgaben, dass jeder Knoten, jeder Keyspace und jede Benutzerinteraktion diesen Standards entsprechen muss.

Eine effektive Datenkonformität umfasst mehrere Ebenen:

- Erkennung sensibler Daten: Identifizierung, wo persönliche oder vertrauliche Daten gespeichert sind.

- Zugangskontrollen: Begrenzung der Datenfreigabe basierend auf Benutzerrollen und -privilegien.

- Audit-Trails: Nachverfolgung von Datenzugriffen, -änderungen und -weitergaben.

- Compliance-Berichterstattung: Erstellung von Compliance-Berichten für Aufsichtsbehörden oder Prüfer.

Die Automatisierung dieser Prozesse hilft Organisationen, den manuellen Aufwand zu reduzieren, Fehlkonfigurationen zu vermeiden und eine kontinuierliche Übereinstimmung mit den sich weiterentwickelnden Datenschutzvorschriften sicherzustellen.

Native ScyllaDB Governance-Fähigkeiten

ScyllaDB bietet ein flexibles Set an nativen Governance-Tools, die die Grundlage für Compliance und Verantwortlichkeit bilden. Diese Funktionen lassen sich in zwei Hauptbereiche unterteilen: Auditierung und Zugangskontrolle.

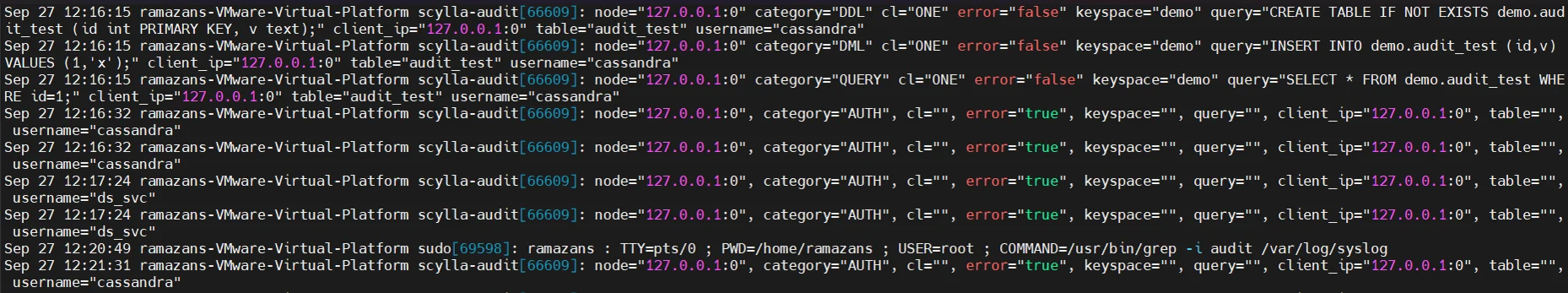

1. Auditierung und Aktivitätsprotokollierung

ScyllaDB enthält eine integrierte Audit-Funktionalität, die dazu dient, die Datenbankaktivitäten und das Benutzerverhalten zu verfolgen. Diese Funktion zeichnet Authentifizierungsereignisse, Abfrageprotokolle und Schema-Operationen in den systemeigenen Audit-Keyspaces auf. Administratoren können die Audit-Protokollierung in der Datei scylla.yaml aktivieren und konfigurieren, um Lese- und Schreiboperationen über Knoten hinweg zu überwachen.

Beispiel: Aktivierung der ScyllaDB-Audit-Protokollierung

audit_log:

enabled: true

categories:

- DML

- DDL

- AUTH

destination: /var/lib/scylla/audit/

roll_cycle: HOURLY

retention_time: 7d

Sobald aktiviert, sammelt ScyllaDB detaillierte Aufzeichnungen über SQL-Operationen, Verbindungsversuche und Konfigurationsänderungen. Diese Protokolle bieten Einblick in die Benutzeraktivitäten und unterstützen interne Audits sowie externe regulatorische Berichterstattungen.

Für eine tiefere Kontrolle und Integration erweitert DataSunrise das native Audit von ScyllaDB mit detaillierten Audit-Regeln und einer zentralisierten Datenbankaktivitätsüberwachung.

2. Rollenbasierte Zugriffskontrolle (RBAC)

ScyllaDB unterstützt die rollenbasierte Zugriffskontrolle (RBAC), die es Administratoren ermöglicht, spezifische Berechtigungen an Benutzer oder Gruppen zu vergeben. Mit RBAC kann der Zugriff auf Keyspaces, Tabellen oder Operationen entsprechend den geschäftlichen Anforderungen eingeschränkt werden.

Beispiel: Konfiguration von RBAC in ScyllaDB

CREATE ROLE analyst WITH LOGIN = true AND PASSWORD = 'SecurePass!';

GRANT SELECT ON keyspace_name.table_name TO analyst;

CREATE ROLE admin WITH SUPERUSER = true AND LOGIN = true AND PASSWORD = 'AdminPass123!';

GRANT admin TO scylla_admin;

GRANT analyst TO data_analyst;

Diese Methode erzwingt das Prinzip der minimalen Berechtigungen und reduziert das Risiko unbefugter Einsicht. Die Kombination von RBAC mit Audit-Protokollierung liefert einen Nachweis darüber, wer auf welche Daten zugegriffen oder sie geändert hat und wann.

Obwohl diese nativen Funktionen eine grundlegende Erfassung von Aktivitäten und Zugriffskontrolle ermöglichen, weisen sie mehrere Einschränkungen auf:

- Protokolle werden lokal pro Knoten gespeichert, was eine zentrale Überprüfung erschwert.

- Es gibt keine automatischen Richtlinienaktualisierungen bei Änderungen an Schemata oder Rollen.

- Sensible Daten können in den Protokollen unmaskiert erscheinen.

- Eine manuelle Korrelation über Multi-Cluster-Setups ist erforderlich.

Hier setzt DataSunrise an – es verwandelt die native Protokollierung in ein einheitliches, automatisiertes Compliance-Framework.

Automatisierung der ScyllaDB-Compliance mit DataSunrise

DataSunrise verbindet sich nahtlos mit ScyllaDB-Clustern und fungiert als zentraler Compliance-Manager, der Richtlinien automatisch durchsetzt, überwacht und anpasst.

1. Zero-Touch-Erkennung und Richtlinengenerierung

DataSunrise führt eine Erkennung sensibler Daten in ScyllaDB-Keyspaces durch, wobei NLP und Mustererkennung eingesetzt werden, um PII-, PHI- und PCI-Felder – selbst in JSON-Dokumenten – zu lokalisieren.

- Klassifiziert sensible Spalten automatisch nach Kategorie.

- Löst Workflows für automatische Erkennung und Maskierung aus.

- Erstellt Compliance-Richtlinien ohne manuelle Konfiguration.

Die Erkennungs-Engine unterstützt eine kontextbezogene Klassifizierung und erkennt sensible Daten, selbst wenn Spaltennamen dies nicht verraten. Geplante Scans identifizieren neue Objekte und halten die Compliance-Abdeckung aktuell, während sich die Datenbanken weiterentwickeln. Die Ergebnisse der Erkennung können direkt auf Datenmaskierung oder die Erstellung von Sicherheitsregeln angewendet werden.

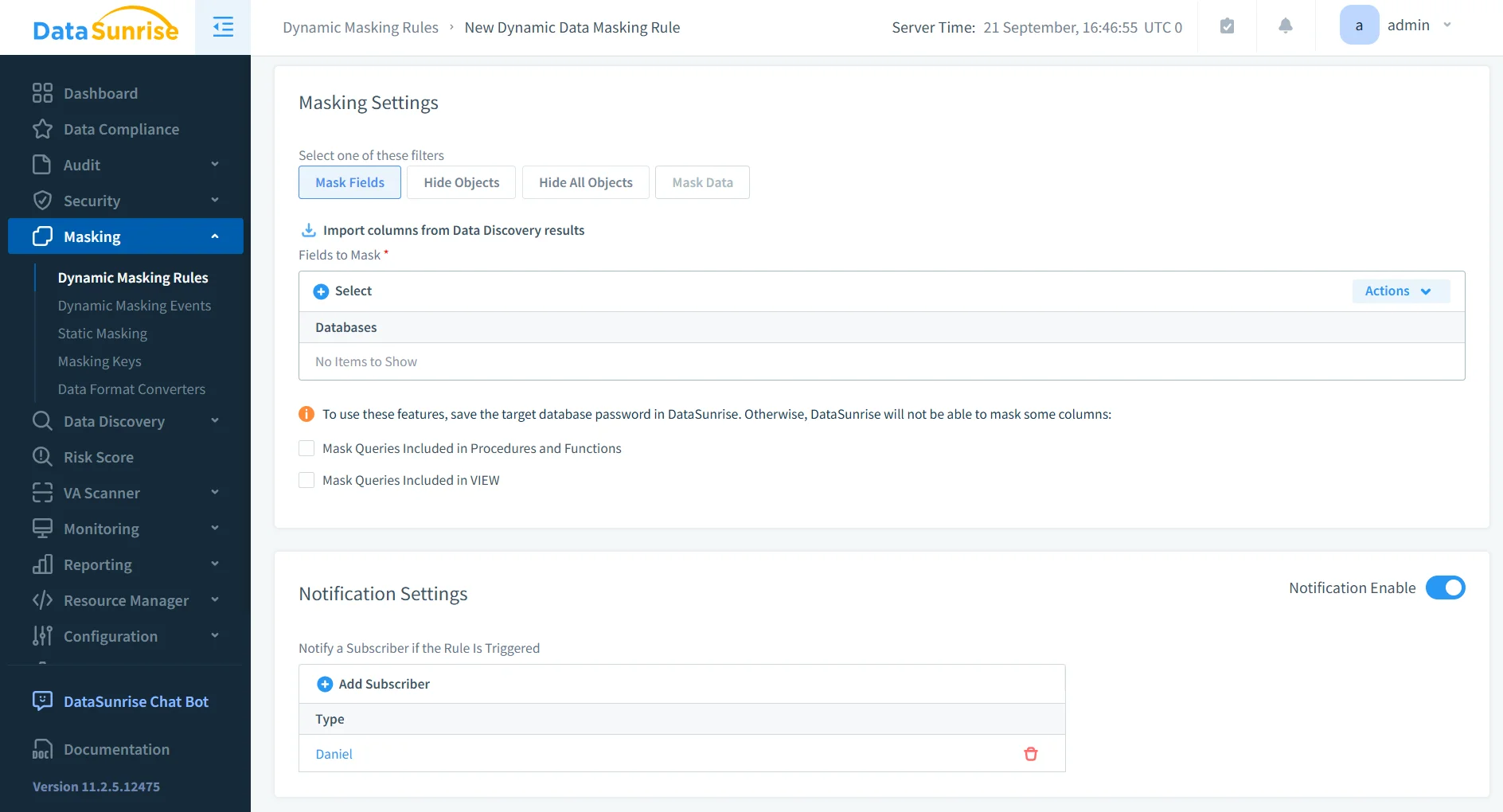

2. Dynamische Maskierung und adaptive Regelorchestrierung

Mit der dynamischen Datenmaskierung verbirgt DataSunrise sensible Werte vor unbefugten Benutzern, ohne die zugrunde liegenden Daten zu ändern. Echtzeit-Regeln gewährleisten einen konsistenten Schutz, während der Compliance-Autopilot Richtlinien nach Änderungen an Schemata oder Rollen automatisch aktualisiert.

Maskierungsregeln können je nach Benutzerrolle oder Sensibilitätsstufe angepasst werden und bieten Flexibilität über verschiedene Compliance-Rahmen hinweg. Administratoren können Maskierungsstile – teilweise, zufällig oder ersetzt – wählen, um Benutzerfreundlichkeit und Datenschutz in Einklang zu bringen. Die Datenmaskierung arbeitet Hand in Hand mit Datenerkennung und Datensicherheitsrichtlinien, um einen vollständigen Schutz zu gewährleisten.

3. Zentrales Compliance-Dashboard

Der Compliance Manager fasst alle ScyllaDB-Compliance-Aktivitäten – Maskierung, Auditierung und Überwachung – in einem Dashboard zusammen. Administratoren können:

- Benutzerabfragen und -rollen in Echtzeit verfolgen.

- Die Abdeckung über alle Knoten und Keyspaces anzeigen.

- Mit einem Klick Berichte für GDPR, HIPAA, PCI DSS und SOX erstellen.

Diese einheitliche Oberfläche eliminiert die Notwendigkeit manueller Protokollüberprüfungen und integriert sich in SIEM-Tools wie Splunk oder IBM QRadar für eine tiefere Sicherheitsanalyse. Berichte können auch mit der automatisierten Compliance-Berichterstattung verknüpft werden, um eine konsistente Audit-Bereitschaft sicherzustellen.

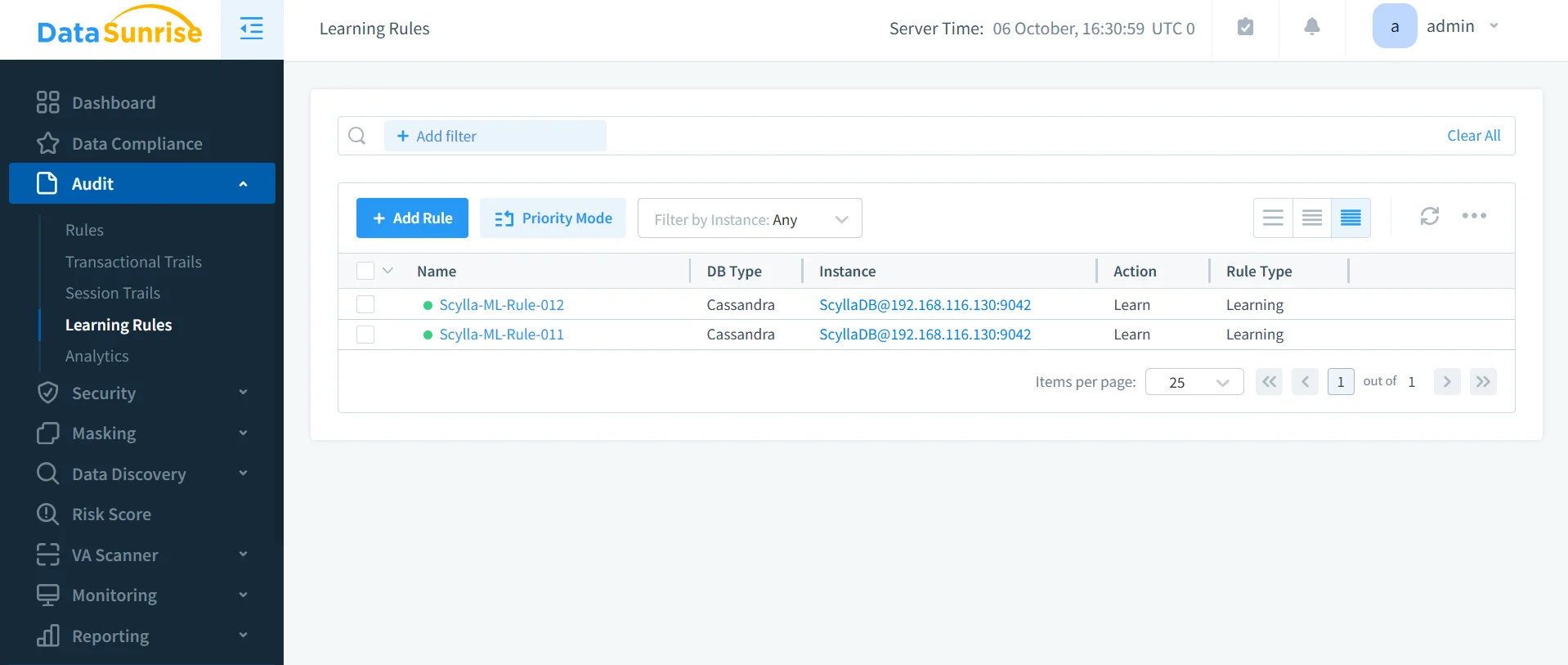

4. Echtzeitwarnungen und automatisierte Risikobewertung

DataSunrise analysiert das Benutzerverhalten mit Machine-Learning-Audit-Regeln und UEBA-Analysen, um Anomalien wie Massenabfragen oder ungewöhnliche Zugriffsmuster zu erkennen.

- Erkennung verdächtiger Aktivitäten: Warnungen, die durch das Überschreiten von Schwellenwerten ausgelöst werden.

- Kontextbezogener Schutz: Filtert Warnungen nach Rolle und Datenkategorie.

- Risikobewertung: Weist Benutzern und Tabellen Compliance-Risikoniveaus zu.

Diese Erkenntnisse helfen Organisationen, schnell auf aufkommende Bedrohungen zu reagieren. Automatisierte Warnungen können auch Richtlinienaktionen auslösen – wie das Blockieren verdächtiger Abfragen – und die Einhaltung der Compliance sicherstellen. Benachrichtigungen können außerdem mit Slack oder Microsoft Teams integriert werden.

Geschäftliche Vorteile

| Vorteil | Beschreibung |

|---|---|

| Reduzierte manuelle Überwachung | Der Compliance-Autopilot minimiert den Bedarf an manuellen Regelanpassungen. |

| Beschleunigte Einhaltung | Automatisierte Erkennung und Berichterstattung verkürzen die Einarbeitungs- und Auditvorbereitungszeit. |

| Umfassende regulatorische Abdeckung | Unterstützt die Einhaltung von GDPR, HIPAA, PCI DSS, SOX, ISO 27001 und CCPA. |

| Niedrigere Betriebskosten | Konsolidiert mehrere Tools zu einer einzigen, zentralen Compliance-Plattform. |

| Verbesserte Daten-Governance | Die kontinuierliche Kalibrierung hält ScyllaDB-Konfigurationen in Übereinstimmung mit internen und externen Richtlinien. |

Fazit

Mit der Skalierung verteilter Umgebungen wird die Automatisierung der ScyllaDB-Datenkonformität unerlässlich, um Sicherheit und Audit-Bereitschaft aufrechtzuerhalten. Während native Protokolle eine grundlegende Nachverfolgung bieten, liefert DataSunrise eine autonome, Zero-Touch-Compliance-Orchestrierung mit dynamischer Maskierung, KI-gesteuerter Überwachung und zentralisierten Dashboards.

Durch kontinuierliche regulatorische Kalibrierung und Echtzeitanpassung stellt DataSunrise sicher, dass jeder ScyllaDB-Knoten konform und sicher bleibt – ohne Leistungsverlust oder manuellen Eingriff.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen