ScyllaDB Konformitätsmanagement

ScyllaDB ist eine leistungsstarke NoSQL-Datenbank, die für Skalierbarkeit und Verfügbarkeit entwickelt wurde. Sie treibt Anwendungen an, die niedrige Latenzzeiten und einen enormen Durchsatz benötigen, was sie zu einer beliebten Wahl in den Bereichen Finanzen, E-Commerce und Cloud-nativen Umgebungen macht. Da Organisationen ScyllaDB jedoch für geschäftskritische Workloads einsetzen, wird die Einhaltung von Compliance zu einer Herausforderung.

Regelungen wie GDPR, HIPAA, PCI DSS und SOX verlangen Sichtbarkeit, Protokollierung, Maskierung und konsequente Durchsetzung von Richtlinien über verteilte Datensysteme hinweg. Während ScyllaDB grundlegende Protokollierungsfunktionen bietet, erfordert das Erfüllen der Compliance-Anforderungen oft zusätzliche Ebenen der Überwachung und Automatisierung.

Dieser Artikel untersucht die nativen Compliance-bezogenen Funktionen von ScyllaDB und erklärt, wie DataSunrise das Konformitätsmanagement durch zentralisierte Überwachung, automatisierte Kontrollen und Echtzeitschutz verbessert.

Bedeutung des Konformitätsmanagements

Konformitätsmanagement ist mehr als nur eine regulatorische Verpflichtung – es bildet die Grundlage für Vertrauen, Sicherheit und operative Effizienz. Für Organisationen, die ScyllaDB einsetzen, sind die Einsätze noch höher, da die gespeicherten Daten oft umfangreich und sensibel sind.

- Regulatorischer Druck: Branchen wie das Gesundheitswesen, Finanzsektor und E-Commerce müssen strengen Anforderungen wie GDPR, HIPAA und PCI DSS entsprechen. Nichteinhaltung kann zu Geldstrafen, Rufschädigung und rechtlichen Konsequenzen führen.

- Datenschutz: Compliance-Rahmenwerke setzen Best Practices in der Datensicherheit durch, einschließlich rollenbasierter Zugriffskontrollen, Verschlüsselung und Aktivitätsüberwachung, was hilft, Datenverletzungen und Insider-Bedrohungen zu verhindern.

- Audit-Bereitschaft: Regulierungen verlangen den Nachweis der Datenverarbeitungsprozesse. Ohne zentralisierte Audit Trails stehen Organisationen vor langwierigen und fehleranfälligen Prüfungen.

- Geschäftsvertrauen: Die Demonstration von Compliance schafft Vertrauen bei Kunden, Partnern und Aufsichtsbehörden und stärkt langfristige Beziehungen.

- Operative Effizienz: Die Automatisierung von Compliance-Aufgaben reduziert den manuellen Aufwand, senkt die Betriebskosten und verkürzt die Markteinführungszeit für neue Anwendungen.

Zusammengefasst sichert ein effektives Konformitätsmanagement für ScyllaDB die Sicherheit, reduziert Risiken und unterstützt ein nachhaltiges Unternehmenswachstum.

Nativ in ScyllaDB integrierte Compliance-Fähigkeiten

ScyllaDB bietet einige grundlegende Funktionen, die beim Konformitätsmanagement helfen. Obwohl nützlich, erfordern diese Funktionen oft manuellen Aufwand, um den regulatorischen Erwartungen gerecht zu werden.

Authentifizierung & Autorisierung

ScyllaDB unterstützt rollenbasierte Zugriffskontrolle (RBAC) und ermöglicht es Administratoren, Rollen zu definieren und spezifische Privilegien zu vergeben. Dies stellt sicher, dass nur autorisierte Benutzer auf sensible Datensätze zugreifen oder diese ändern können. Siehe auch Zugriffskontrollen für weitere Informationen.

Beispiel: Erstellen einer Rolle und Gewährung eines eingeschränkten Zugangs zu einem Keyspace.

-- Erstelle eine Rolle für Compliance-Prüfer

CREATE ROLE compliance_auditor WITH LOGIN = true;

-- Gewähre Lesezugriff auf den sensiblen Keyspace

GRANT SELECT ON KEYSPACE sensitive_data TO compliance_auditor;

-- Weisen Sie die Rolle einem bestimmten Benutzer zu

GRANT compliance_auditor TO user_jane;

Diese Konfiguration stellt sicher, dass Prüfer Daten einsehen können, ohne sie zu verändern, und erfüllt damit die Anforderungen an den minimalen Zugang bei der Compliance.

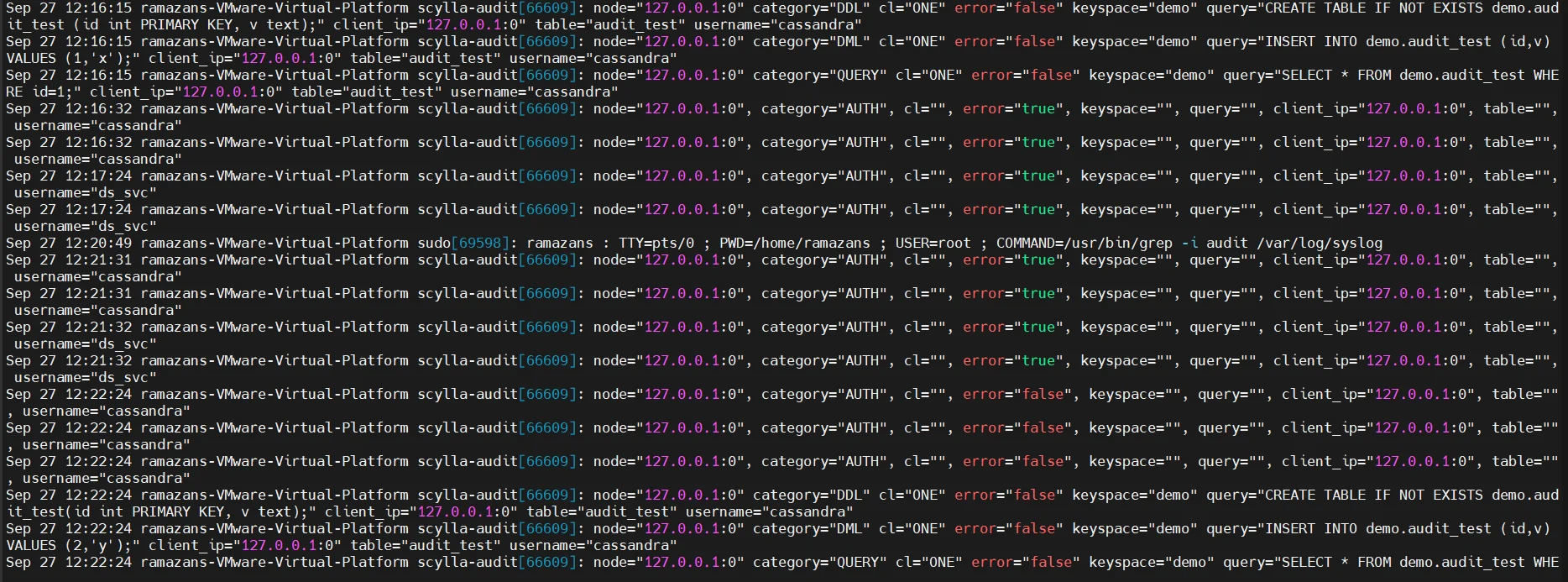

Audit-Protokollierung

ScyllaDB kann Authentifizierungsversuche, Abfragen und Schemaänderungen protokollieren. Diese Protokolle bilden die Grundlage für eine Historie der Datenaktivitäten und forensische Analysen.

Audit-Protokolle helfen Administratoren, Ereignisse während Sicherheitsprüfungen zu rekonstruieren und Beweise für Compliance-Audits bereitzustellen. Da die Protokolle jedoch lokal auf jedem Knoten gespeichert werden, kann deren Zusammenführung in großen Clustern komplex werden. Ein fortgeschrittener Ansatz wird in den Themen Audit-Protokollen und Auditrichtlinien beschrieben.

Verschlüsselung

ScyllaDB unterstützt TLS-Verschlüsselung während der Übertragung und Verschlüsselung im Ruhezustand und schützt so sensible Informationen vor Abhören oder Diebstahl. Verschlüsselungspraktiken werden weiterführend in Datenbankverschlüsselung behandelt.

Aktivieren Sie TLS in scylla.yaml:

client_encryption_options:

enabled: true

certificate: /etc/scylla/ssl/cert.pem

keyfile: /etc/scylla/ssl/key.pem

require_client_auth: true

Aktivieren Sie die Verschlüsselung im Ruhezustand (mittels scylla.yaml):

transparent_data_encryption:

enabled: true

keystore: /etc/scylla/keystore.jks

keystore_password: mySecretPassword

Dies stellt sicher, dass alle Kommunikations- und gespeicherten Aufzeichnungen den durch Regelungen wie HIPAA und PCI DSS vorgeschriebenen Verschlüsselungsanforderungen entsprechen.

Zugriffskontrollrichtlinien

ScyllaDB implementiert Cassandra-kompatible GRANT/REVOKE-Mechanismen für fein granulare Zugriffskontrolle. Dies hilft, Richtlinien wie das Prinzip der minimalen Rechtevergabe durchzusetzen.

Beispiel: Beschränkung des Zugriffs auf eine Tabelle, die Zahlungsinformationen enthält.

-- Entziehe alle Privilegien zur Sicherheit

REVOKE ALL ON KEYSPACE sensitive_data FROM PUBLIC;

-- Gewähre nur SELECT-Berechtigungen auf der Tabelle "transactions"

GRANT SELECT ON TABLE sensitive_data.transactions TO compliance_auditor;

Durch die Einschränkung der Privilegien können Organisationen das Risiko des Missbrauchs von Daten verringern und gleichzeitig Compliance-Anforderungen erfüllen.

Diese Funktionen sind zwar wertvoll, aber fragmentiert. Protokolle werden lokal pro Knoten gespeichert, die Compliance-Berichterstattung erfolgt manuell und sensible Daten erscheinen häufig unmaskiert in Audit-Aufzeichnungen. Für Organisationen, die Audits durchlaufen müssen, kann dies einen erheblichen Mehraufwand bedeuten.

ScyllaDB Compliance mit DataSunrise

Der DataSunrise Compliance Manager erweitert ScyllaDB um unternehmensgerechte Automatisierung und Kontrolle. Anstatt sich auf lokale Knotenprotokolle zu verlassen, liefert DataSunrise eine zentralisierte, prüfungsbereite Compliance-Infrastruktur.

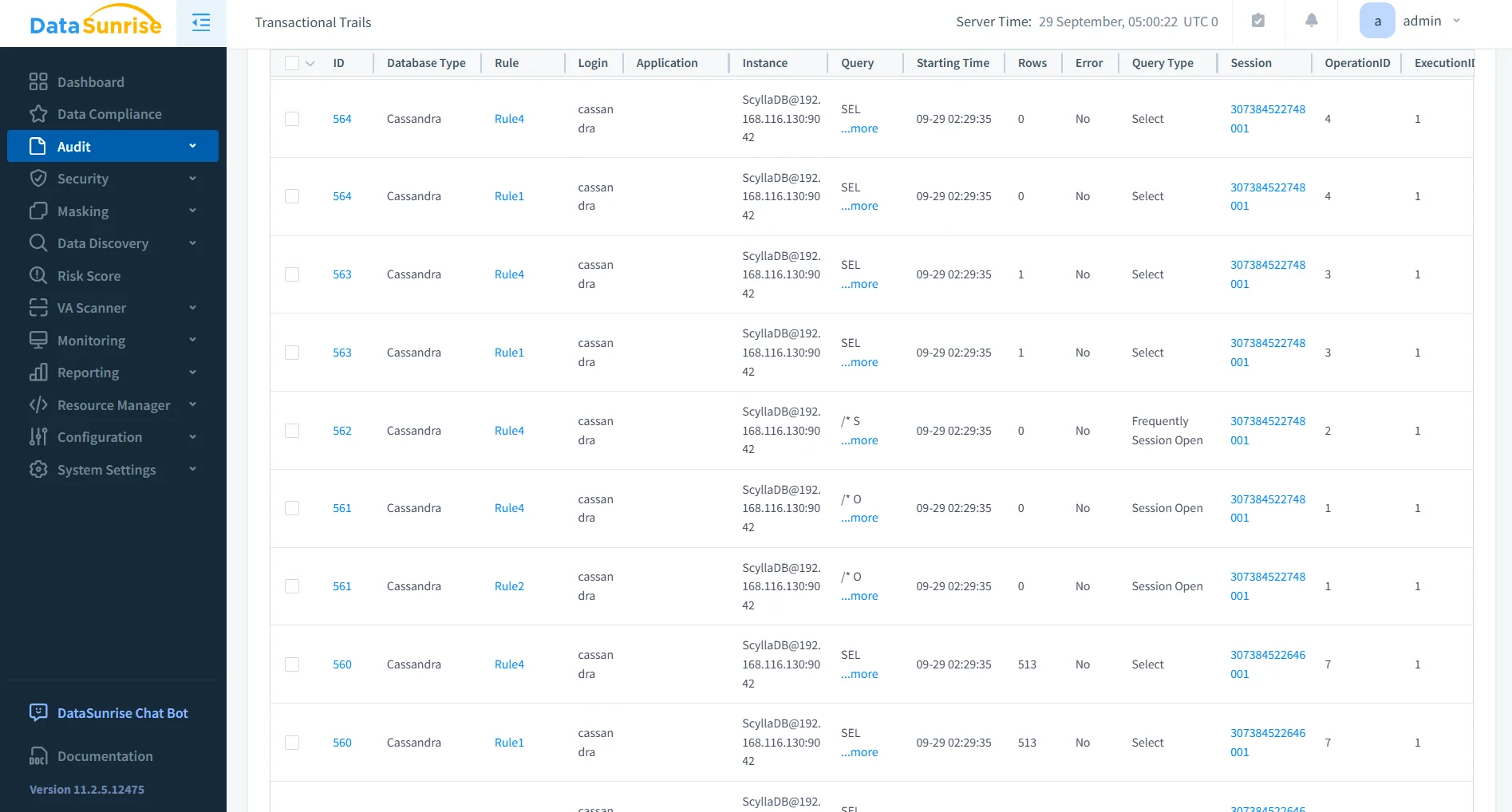

Zentralisierte Aktivitätsüberwachung

DataSunrise vereinheitlicht die Überwachung der Datenbankaktivitäten über ScyllaDB-Cluster hinweg. Administratoren erhalten einen einzigen Überblick über verteilte Workloads, was die Komplexität und Reaktionszeit bei Audits oder Untersuchungen verringert.

- Ein zentrales Dashboard für alle Knoten und Cluster.

- Erweiterte Filterung nach Benutzer, Abfragetyp oder Objekt.

- Langfristige Speicherung von Audit Trails für forensische Analysen.

- Integration mit SIEM- und Sicherheitsplattformen.

Im Gegensatz zur nativen Protokollierung ermöglicht dieser Ansatz die klassenübergreifende Verknüpfung von Ereignissen, wodurch ein vollständiger Überblick über das Benutzerverhalten im gesamten Einsatz gewährleistet wird. Dies ist für Organisationen mit geographisch verteilten Umgebungen entscheidend, in denen Compliance-Teams schnell Anomalien über Tausende von Knoten identifizieren müssen. Es verbessert auch die Reaktionszeit bei Vorfällen, da eine Korrelation zwischen verdächtigen Aktivitäten und Benutzerverhaltensmustern in Echtzeit ermöglicht wird.

Für weitere Details siehe Historie der Datenbankaktivitäten.

Erkennung sensibler Daten

Die Datenentdeckung wird mit DataSunrise automatisiert, wodurch fehleranfällige manuelle Schemaüberprüfungen entfallen. Die Erkennung kann kontinuierlich oder auf Abruf erfolgen, sodass neue Datensätze schnell in den Compliance-Bereich aufgenommen werden.

- Durchsucht ScyllaDB-Schemas nach PII-, PHI- und PCI-Daten.

- Verwendet Mustererkennung, NLP und sogar OCR für semi-strukturierte oder unstrukturierte Felder.

- Erstellt Berichte darüber, wo sensible Daten gespeichert sind.

- Ermöglicht die sofortige Konfiguration von Maskierungs-, Prüfungs- oder Firewall-Regeln.

Neben der Identifikation werden die Entdeckungsergebnisse direkt in die Richtliniendurchsetzung integriert. Sobald beispielsweise Kreditkartenfelder erkannt werden, können Administratoren sofort dynamische Maskierungsrichtlinien zuweisen. Diese enge Verknüpfung zwischen Erkennung und Durchsetzung reduziert blinde Flecken in der Compliance und stellt sicher, dass sensible Felder niemals ungeschützt bleiben. Kontinuierliche Scans unterstützen zudem sich entwickelnde Umgebungen, in denen neue Tabellen oder Spalten häufig ohne explizite Compliance-Kontrolle hinzugefügt werden.

Granulare Auditrichtlinien

Mithilfe von flexiblen Auditrichtlinien können Administratoren Compliance-Kontrollen präzise definieren. Die Regeln lassen sich an verschiedene Regulierungen oder interne Sicherheitsanforderungen anpassen und ermöglichen eine gezielte Überwachung ohne unnötigen Mehraufwand.

- Verfolgen Sie den Zugriff auf sensible Spalten (z. B. Kundenidentifikatoren, Zahlungsdaten).

- Konzentrieren Sie sich auf DDL/DML-Operationen, die regulierte Datensätze betreffen.

- Planen Sie Audits für bestimmte Zeiträume, um die Leistungsbeeinträchtigung zu minimieren.

- Exportieren Sie Protokolle in standardisierten Formaten für Berichte.

Dies stellt sicher, dass Compliance-Teams nur das erfassen, was notwendig ist, und minimiert Protokollrauschen, während die Sichtbarkeit dort erhalten bleibt, wo sie am wichtigsten ist. Weitere Informationen zu den Audit-Zielen sind strategisch anwendbar.

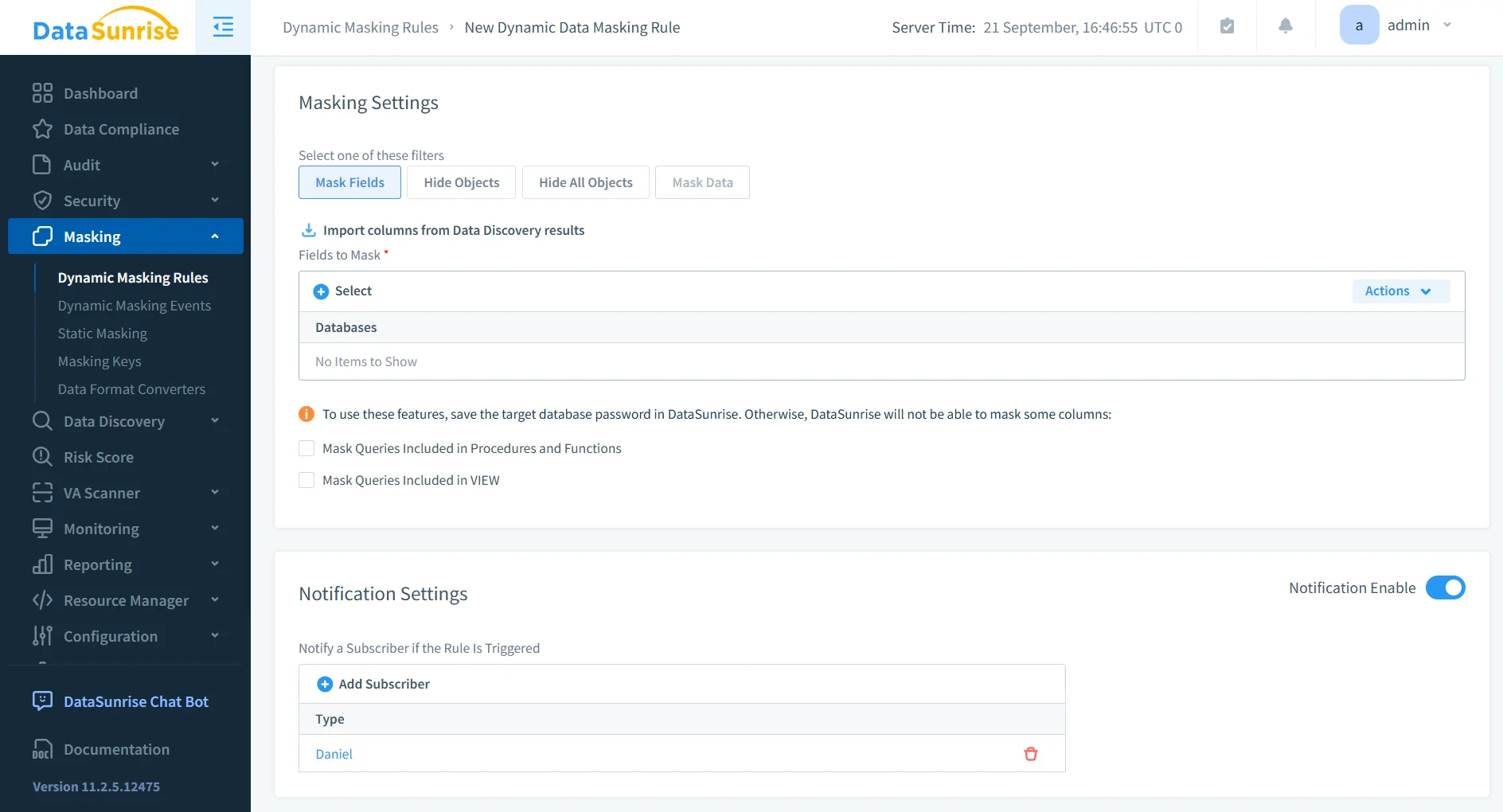

Dynamische Datenmaskierung

Die dynamische Datenmaskierung schützt sensible Werte zur Abfragezeit, sodass nicht autorisierte Benutzer niemals echte Informationen sehen. Im Gegensatz zur statischen Maskierung wendet sie Regeln dynamisch an, ohne gespeicherte Daten zu verändern oder Schemaänderungen zu erfordern.

- Ersetzt PII/PHI durch maskierte Werte für unberechtigte Benutzer.

- Wendet Maskierungsrichtlinien nach Rolle, Abteilung oder Regulierungsanforderungen an.

- Sichert, dass echte Daten niemals in Protokollen oder Berichten offengelegt werden.

- Passt die Maskierung automatisch an, wenn sich Benutzerrollen oder Regulierungen ändern.

Dies ermöglicht es Organisationen, realistische Daten für Analysen und Tests zu nutzen und dabei die Datenschutzvorschriften einzuhalten. Weitere Informationen zu Maskierungsstrategien finden Sie unter statische Datenmaskierung.

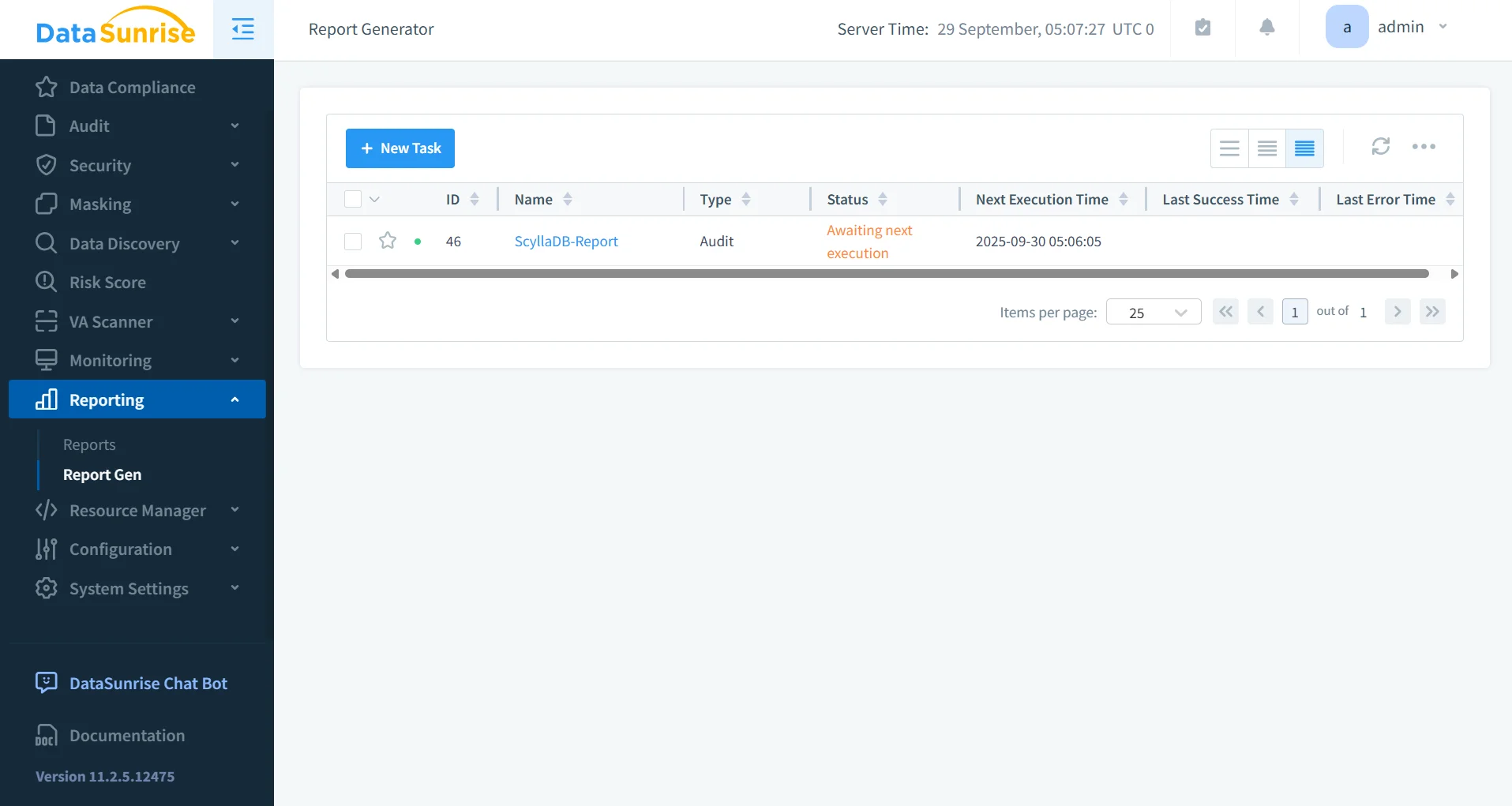

Automatisierte Compliance-Berichterstattung

Mithilfe der automatisierten Compliance-Berichterstattung können Organisationen ihre Einhaltung gegenüber Regulierungsbehörden mit minimalem Aufwand nachweisen. Die Berichte sind für Prüfer konzipiert und bieten strukturierte Nachweise anstelle von Rohprotokollen.

- Erzeugen Sie per Mausklick Berichte für GDPR, HIPAA, PCI DSS und SOX.

- Ersetzen Sie tagelange manuelle Protokollprüfungen durch prüfungsbereite Nachweise.

- Erkennen Sie Compliance-Abweichungen und passen Sie Richtlinien kontinuierlich an.

Die automatisierte Berichterstattung sorgt zudem für Prüfungskonsistenz. Anstatt dass jedes Team die Nachweise unterschiedlich erstellt, halten Organisationen standardisierte Vorlagen über alle Audits hinweg ein, was Verwirrung reduziert und die Genehmigung durch Regulierungsbehörden beschleunigt. Weiterführende Details finden Sie unter Berichtserstellung.

Geschäftliche Vorteile

Die Implementierung der ScyllaDB-Compliance mit DataSunrise bringt messbare Vorteile:

| Vorteil | Auswirkung |

|---|---|

| Risikominderung | Reduziert proaktiv Datenverletzungen und Compliance-Verstöße. |

| Effizienz | Automatisiert Berichterstattung, Maskierung und Überwachungsaufgaben. |

| Audit-Bereitschaft | Liefert prüfungsreife Nachweise für Regulierungsbehörden in wenigen Minuten. |

| Kosteneinsparungen | Reduziert manuellen Aufwand und die Betriebskosten für Compliance. |

| Skalierbarkeit | Unterstützt das Wachstum in hybriden und Multi-Cloud-Umgebungen. |

Weitere Hinweise finden Sie unter Compliance-Regelungsüberblick.

Fazit

Die Geschwindigkeit und Skalierbarkeit von ScyllaDB machen es zu einer ausgezeichneten Wahl für moderne Anwendungen, doch erfüllen native Tools allein selten strenge Compliance-Anforderungen. Durch die Integration von DataSunrise erhalten Organisationen eine zentralisierte Compliance-Management-Plattform, die Auditierung, Überwachung, Maskierung, Erkennung und Berichterstattung abdeckt.

Mit Funktionen wie dem Compliance-Autopiloten, der Echtzeit-Überwachung und prüfungsbereiter Berichterstattung stellt DataSunrise sicher, dass ScyllaDB-Einsätze sicher und im Einklang mit globalen Regulierungen stehen, während der operative Aufwand reduziert wird.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen