Wie man sensible Daten in MariaDB maskiert

MariaDB betreibt transaktionale Systeme, kundenorientierte Anwendungen, Analyse-Workloads und interne Tools in vielen Organisationen. Während diese Umgebungen skalieren, dient dieselbe Datenbank oft gleichzeitig Entwicklern, Analysten, Supporttechnikern und automatisierten Diensten. Folglich stehen Teams vor einer wiederkehrenden Herausforderung: echten Datenstrukturen Zugang zu erlauben, während die Offenlegung sensibler Werte verhindert wird.

Um dieses Problem zu lösen, verwenden Organisationen Datenmaskierung, um sensible Felder wie E-Mails, persönliche Identifikatoren oder Zahlungsdaten zu transformieren, bevor Abfrageergebnisse an Endbenutzer weitergegeben werden. Im Gegensatz zur Verschlüsselung verändert Maskierung nicht, wie Anwendungen Daten speichern. Stattdessen wird kontrolliert, was Benutzer zur Abfragezeit oder über kontrollierte Zugriffswege sehen. Somit wird Maskierung zu einer praktischen Erweiterung umfassender Datensicherheits-Strategien.

In diesem Artikel erklären wir, wie Teams sensible Datenmaskierung in MariaDB mit nativen Mechanismen umsetzen können. Zusätzlich zeigen wir, wie zentrale Plattformen wie DataSunrise die Maskierung in einen richtliniengesteuerten, prüfbaren und compliance-konformen Prozess erweitern.

Was ist Datenmaskierung?

Datenmaskierung ersetzt sensible Werte durch verschleierte, abgeschnittene oder tokenisierte Darstellungen und bewahrt dabei die Originaldaten in der Speicherung. Statt vollständige Werte offenzulegen, liefert das System maskierte Ergebnisse nur an Nutzer oder Prozesse zurück, die keine vollständige Datenansicht benötigen.

Im Gegensatz zur Verschlüsselung konzentriert sich Maskierung darauf, die Datenoffenlegung zu kontrollieren, anstatt gespeicherte Daten zu schützen. Intern arbeitet die Datenbank weiterhin mit den echten Werten. Gleichzeitig werden Abfrageergebnisse basierend auf dem Zugriffskontext selektiv transformiert. Deshalb wenden Organisationen Maskierung oft als Teil umfassender Datensicherheits Strategien in gemeinsam genutzten Datenbankumgebungen an.

Praktisch nutzen Organisationen Datenmaskierung, um personenbezogene Informationen (PII) in geteilten Umgebungen zu schützen. Gleichzeitig ermöglicht Maskierung sicheren Zugriff für Analytics-, Test- und Supportteams. Darüber hinaus hilft sie, Insider-Risiken zu verringern, ohne Schemas oder Anwendungen neu zu gestalten, und unterstützt die Einhaltung von Regulierungen wie DSGVO, HIPAA und PCI DSS innerhalb eines strukturierten Daten-Compliance Programms.

Organisationen können Maskierung entweder statisch oder dynamisch anwenden. Statische Maskierung verändert gespeicherte Werte dauerhaft, was Teams gewöhnlich in Nicht-Produktivkopien einsetzen. Dagegen transformiert dynamische Maskierung Werte zur Abfragezeit. Somit bleiben sensible Daten intakt, während der Zugriff streng kontrolliert wird.

Native Ansätze zur Datenmaskierung in MariaDB

MariaDB beinhaltet keine integrierte, richtliniengesteuerte dynamische Maskierungs-Engine. Stattdessen wird Maskierung typischerweise mit SQL-Konstrukten und Zugriffsmustern umgesetzt, die steuern, wie Daten offengelegt werden. Diese Ansätze werden häufig als Teil grundlegender Datenmaskierungs-Strategien in Umgebungen ohne zentrale Durchsetzung verwendet.

Ansichten mit transformierten Spalten

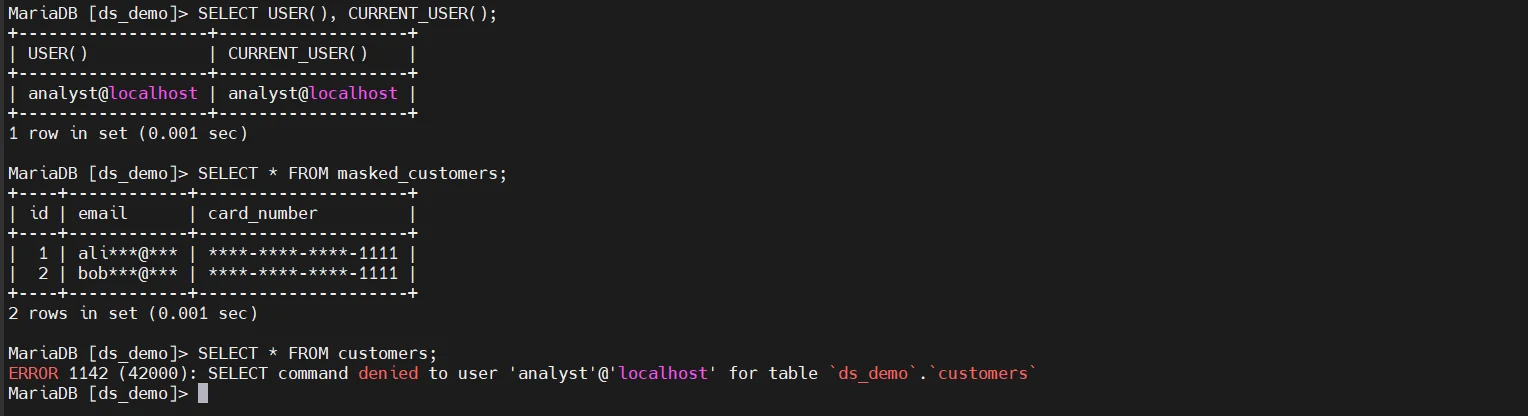

Eine gängige Methode ist, sensible Daten über SQL-Views zu exponieren, die Maskierungstransformationen anwenden.

Applikationen und Nutzer fragen die Ansicht statt der Basistabelle ab und erhalten maskierte Ergebnisse, während die Originaldaten unverändert bleiben. Diese Methode wird häufig mit Zugriffskontrollen kombiniert, um den direkten Tabellenzugriff einzuschränken.

Gespeicherte Funktionen für bedingte Maskierung

Maskierungslogik kann auch in gespeicherten Funktionen gekapselt und in Abfragen oder Views wiederverwendet werden.

/*CREATE FUNCTION mask_email(val VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

RETURN CONCAT(LEFT(val, 2), '***@***');*/

Dieser Ansatz zentralisiert die Formatierungslogik, ist aber dennoch auf konsistente Nutzung in Anwendungen und Abfragen angewiesen, insbesondere in Umgebungen ohne rollenbasierte Zugriffskontrolle (RBAC).

Separate maskierte Datenkopien

Ein weiteres Muster besteht darin, separate Tabellen oder Schemas mit dauerhaft maskierten Werten zu erstellen. Dies wird häufig für Entwicklungs-, Test- oder Analyseumgebungen verwendet.

/*INSERT INTO customers_masked

SELECT

id,

CONCAT(LEFT(email, 3), '***@***'),

NULL

FROM customers;*/

Der maskierte Datensatz kann sicher geteilt werden, ohne Produktionsdaten offenzulegen, insbesondere in Workflows, die mit Testdatenmanagement zu tun haben.

Zentrale Datenmaskierung für MariaDB mit DataSunrise

DataSunrise führt eine zentrale Maskierungsschicht vor MariaDB ein, die Maskierung unabhängig von SQL-Struktur, Views oder Anwendungscode durchsetzt. Dieser Ansatz eliminiert die Notwendigkeit, Maskierungslogik in Datenbankobjekten oder Anwendungsabfragen einzubetten.

Der gesamte SQL-Verkehr wird von der DataSunrise-Engine verarbeitet, bevor er MariaDB erreicht. Maskierungsregeln werden in Echtzeit basierend auf kontextuellen Attributen wie Benutzeridentität, Rolle, Quell-IP, Sitzungsparametern und abgefragten Spalten angewandt. Das Datenbankschema und die gespeicherten Daten bleiben unverändert, sodass Maskierungsrichtlinien ohne Auswirkungen auf bestehende Anwendungen eingeführt oder angepasst werden können.

Da die Maskierung außerhalb der Datenbank-Engine erfolgt, können dieselben Regeln konsistent über mehrere MariaDB-Instanzen und Umgebungen hinweg als Teil einer zentralen Datensicherheits

strategie angewandt werden.

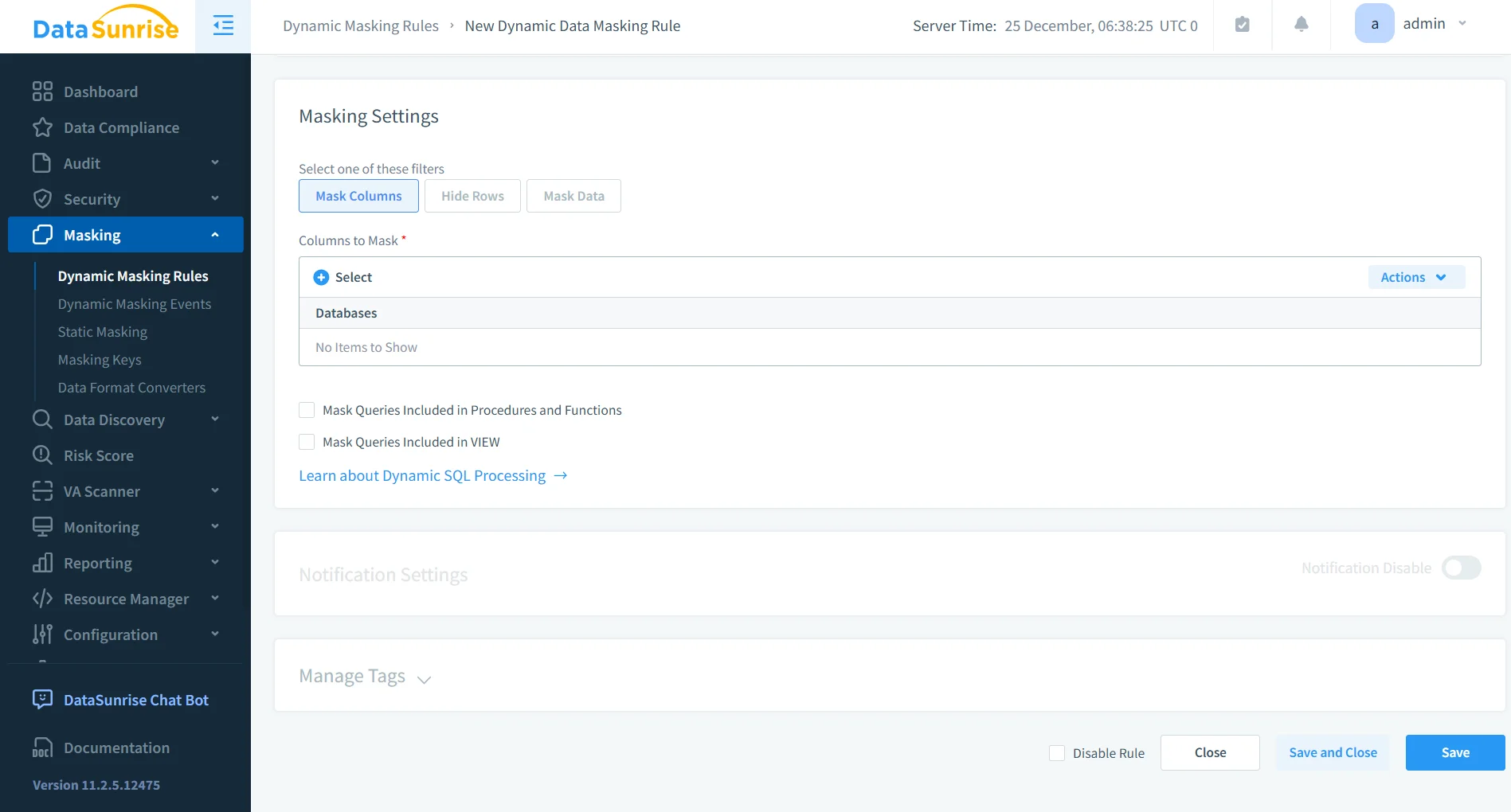

Definition von Maskierungsregeln für MariaDB

Ein typischer Maskierungs-Workflow in DataSunrise umfasst:

- die Verbindung der MariaDB-Instanz mit der DataSunrise-Plattform

- die Identifikation sensitiver Tabellen und Spalten, oft basierend auf automatisierter Datenerkennung

- die Definition von Maskierungsformaten, die für jeden Datentyp geeignet sind

- die Zuordnung von Sichtbarkeitsregeln für Benutzer, Rollen oder Gruppen

Maskierungsregeln werden dynamisch zur Abfragezeit ausgewertet. Sobald aktiviert, treten sie sofort in Kraft, ohne dass Datenbankneustarts oder Anwendungsänderungen erforderlich sind. Dies ermöglicht eine bedarfsgerechte Anpassung der Datenoffenlegungspolitik, etwa während Audits, Vorfällen oder Rollenänderungen.

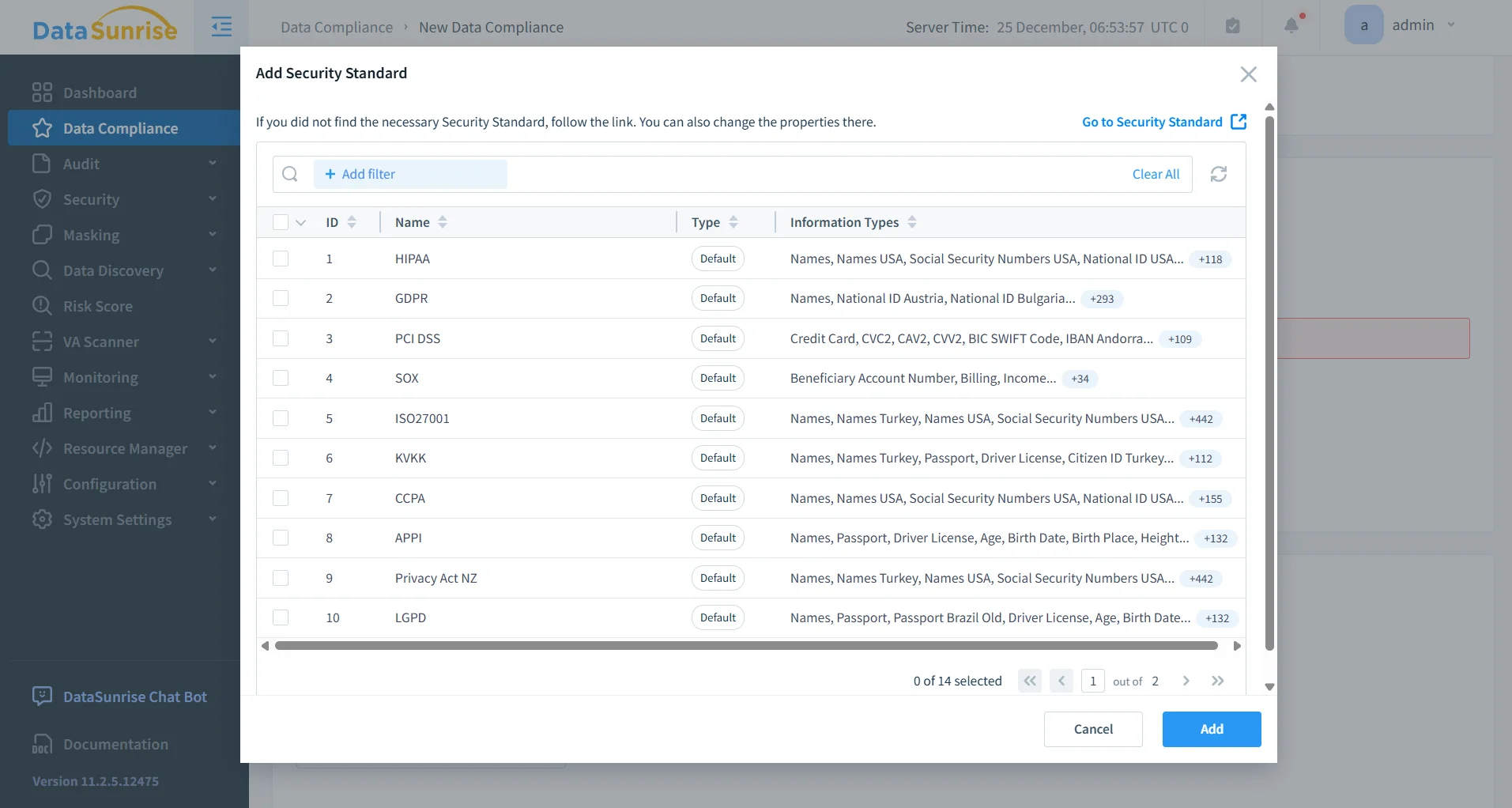

Compliance-getriebene Anwendungsfälle der Maskierung

Dynamische Maskierung in MariaDB unterstützt direkt regulatorische Szenarien, in denen die Offenlegung sensibler Daten strikt kontrolliert und nachweisbar sein muss.

DSGVO

Personenbezogene Daten wie Namen, E-Mails und Identifikatoren können für nicht privilegierte Nutzer dynamisch maskiert werden, um Datenminimierung und rollenbasierten Zugriff zu unterstützen – Grundprinzipien der DSGVO.HIPAA

Patientenidentifikatoren und regulierte Attribute bleiben in operativen Systemen geschützt, während klinische, Berichts- und Analyse-Workflows weiterhin ohne Datenverdopplung möglich sind.PCI DSS

Kartendaten werden während der Abfrageausführung maskiert, um unautorisierten Zugriff zu verhindern und gleichzeitig die Integrität gespeicherter Zahlungsdaten zu wahren.

Durch die Kombination aus Echtzeit-Maskierung und automatisiertem Compliance-Reporting,

reduziert DataSunrise den betrieblichen Aufwand, der für Nachweise bei Audits und regulatorischen Prüfungen erforderlich ist.

Durchsetzung und Sichtbarkeit in Echtzeit

Jede Abfrage, die durch die Maskierungsschicht läuft, wird als Teil eines einheitlichen Audit-Streams erfasst. Das schafft direkte Rückverfolgbarkeit zwischen Zugriffsversuchen und der angewandten Maskierungslogik.

Sicherheits- und Compliance-Teams können eindeutig bestimmen:

- welche Benutzer auf sensible Spalten zugegriffen haben

- welche Maskierungsregeln ausgelöst wurden

- wann und von wo aus der Zugriff erfolgte

Maskierung und Überwachung arbeiten als eine einzige Kontrollinstanz statt als getrennte Mechanismen, wodurch Teams Datenzugriffe, Maskierungsentscheidungen und Nutzerverhalten innerhalb eines einheitlichen Untersuchungszusammenhangs korrelieren können. Diese enge Integration mit Datenbankaktivitätsüberwachung unterstützt sowohl Sicherheitsuntersuchungen als auch die Beweissammlung für Compliance.

Wesentliche Vorteile von DataSunrise

| Vorteil | Beschreibung |

|---|---|

| Zentrale Durchsetzung von Richtlinien | Maskierungsregeln werden von einer einzigen Kontrollinstanz definiert und durchgesetzt, was einen konsistenten Datenschutz über alle MariaDB-Instanzen und Umgebungen gewährleistet. |

| Dynamische Maskierung in Echtzeit | Sensible Daten werden zur Abfragezeit basierend auf Benutzeridentität, Rolle und Kontext maskiert, ohne Schemas oder gespeicherte Werte zu verändern. |

| Compliance-fähige Sichtbarkeit | Maskierungsaktionen sind vollständig nachverfolgbar und mit Benutzeraktivitäten korreliert, was die Audit-Vorbereitung und das Sammeln regulatorischer Nachweise vereinfacht. |

| Betriebliche Einfachheit | Maskierungsrichtlinien können sofort eingeführt, aktualisiert oder aufgehoben werden, ohne Neustarts der Datenbank oder Änderungen an Anwendungen. |

Fazit

MariaDB bietet flexible SQL-Werkzeuge, mit denen Teams Datenmaskierung über Views, Funktionen und kontrollierte Datenkopien implementieren können. Diese Techniken sind für gezielte Anwendungsfälle und isolierte Umgebungen effektiv, insbesondere wenn sie mit grundlegenden Datensicherheits-Praktiken kombiniert werden.

Für Organisationen, die MariaDB in geteilten oder regulierten Kontexten betreiben, erweitern zentrale Maskierungsplattformen wie DataSunrise diese Fähigkeiten zu einer richtliniengesteuerten Schutzschicht. Indem Maskierung unabhängig von Anwendungen und Schemas durchgesetzt wird, gewinnen Unternehmen konsistente Sichtbarkeit, stärkere Kontrolle und Ausrichtung an modernen Compliance-Anforderungen.

In der Praxis verwandelt dies MariaDB von einem erlaubnisfreudigen Datenspeicher in eine kontrollierte Plattform, in der die Offenlegung sensibler Daten beabsichtigt, messbar und prüfbar ist.