Teradata Datenbank-Aktivitätsverlauf

Einführung

In der heutigen datengetriebenen Welt ist es unerlässlich, einen umfassenden Teradata-Datenbank-Aktivitätsverlauf zu pflegen, um die Datensicherheit und die Einhaltung gesetzlicher Vorschriften sicherzustellen. Durch die Verfolgung und Analyse von Benutzeraktivitäten können Organisationen potenzielle Bedrohungen erkennen, Sicherheitsrichtlinien durchsetzen und Compliance-Anforderungen erfüllen. Teradata, eine führende Data-Warehouse-Lösung, bietet robuste native Funktionen zur Überwachung von Datenbankaktivitäten. Um jedoch eine fortschrittlichere und flexiblere Lösung zu erreichen, kann die Integration von Tools wie DataSunrise Ihre Datenbanksicherheitsstrategie erheblich verbessern. Infolgedessen können Unternehmen eine bessere Kontrolle über ihre Datensicherheit erlangen.

Nativer Teradata-Datenbank-Aktivitätsverlauf

Teradata bietet robuste native Funktionen zur Verfolgung und Protokollierung von Datenbankaktivitäten, die es Organisationen ermöglichen, Benutzeraktionen zu überwachen, unbefugte Zugriffsversuche zu erkennen und die Einhaltung gesetzlicher Anforderungen sicherzustellen. Der Teradata-Datenbank-Aktivitätsverlauf wird hauptsächlich über Systemansichten und -tabellen verwaltet, wie z. B. DBC.AccessLogV und DBC.LogOnOffVX, die detaillierte Einblicke in Benutzeraktivitäten und Zugriffsmuster bieten. Daher kann die Nutzung dieser Systemansichten dazu beitragen, die Datensicherheit zu stärken.

Überwachung von Anmelde- und Abmeldeaktivitäten

Standardmäßig protokolliert Teradata alle Anmelde- und Abmeldeversuche in der DBC.LogOnOffVX-Ansicht. Diese Ansicht liefert wichtige Informationen über Benutzersitzungen, einschließlich erfolgreicher und fehlgeschlagener Anmeldeversuche, Sitzungsdauer und der Quelle der Anmeldung. Zum Beispiel können Sie die folgende Abfrage verwenden, um eine Liste fehlgeschlagener Anmeldeversuche der letzten sieben Tage abzurufen:

SELECT LogDate, LogTime, UserName, Event

FROM DBC.LogOnOffVX

WHERE Event NOT LIKE ('%Logo%') AND LogDate > DATE - 7

ORDER BY LogDate, LogTime;Beispiel für LogOnOff Tabellenausgabe

Diese Abfrage hilft, potenzielle Sicherheitsbedrohungen wie Brute-Force-Angriffe oder unbefugte Zugriffsversuche zu identifizieren. Infolgedessen können Organisationen proaktive Maßnahmen zur Risikominderung ergreifen. Die Ausgabe könnte wie folgt aussehen:

| LogDatum | Logzeit | Benutzername | Ereignis |

|---|---|---|---|

| 2023-10-01 | 08:55:22 | Nicht existierender Benutzer | Authentifizierung fehlgeschlagen |

| 2023-10-05 | 09:30:15 | user1 | Ungültiges Konto |

Überwachung von Berechtigungsprüfungen mit Zugriffsprotokollen

Die DBC.AccessLogV-Ansicht von Teradata zeichnet die Ergebnisse von Berechtigungsprüfungen auf, die bei Benutzeranfragen durchgeführt wurden. Diese Ansicht ist besonders nützlich, um Benutzeraktionen zu prüfen und die Einhaltung von Sicherheitsrichtlinien sicherzustellen. Daher können Organisationen sie für eine umfassende Sicherheitsüberwachung nutzen. Zum Beispiel können Sie für einen bestimmten Benutzer alle Berechtigungsprüfungen wie folgt verfolgen:

SELECT UserName, LogDate, LogTime, StatementText, AccessResult

FROM DBC.AccessLogV

WHERE UserName = 'DBADMIN'

ORDER BY LogDate, LogTime;Beispiel für Zugriffsprotokoll-Tabellenausgabe

Diese Abfrage ruft alle Berechtigungsprüfungen für den Benutzer DBADMIN ab und zeigt an, ob der Zugriff gewährt oder verweigert wurde. Infolgedessen können Administratoren sicherstellen, dass Zugriffsrichtlinien effektiv durchgesetzt werden. Die Ausgabe könnte Folgendes umfassen:

| Benutzername | LogDatum | Logzeit | Anweisungstext | Zugriffsergebnis |

|---|---|---|---|---|

| DBADMIN | 2023-10-01 | 10:00:00 | SELECT * FROM sensitive_table | Gewährt |

| DBADMIN | 2023-10-01 | 10:05:00 | DROP TABLE sensitive_table | Verweigert |

Compliance- und Regulierungsanforderungen

Die nativen Protokollierungsfunktionen von Teradata unterstützen die Einhaltung verschiedener regulatorischer Standards, wie z. B. PCI-DSS und Sarbanes-Oxley. Darüber hinaus können Organisationen fortschrittliche Protokollierungstechniken implementieren, um die Compliance weiter zu verbessern. Zum Beispiel können Sie zur Protokollierung aller erfolglosen Zugriffsversuche verwenden:

BEGIN LOGGING DENIALS ON EACH ALL;Dieser Befehl protokolliert alle verweigerten Zugriffsversuche, was Organisationen dabei unterstützt, regulatorische Anforderungen zur Nachverfolgung unbefugter Zugriffe zu erfüllen. Infolgedessen können Unternehmen ihr Engagement für die Datensicherheit demonstrieren.

Weitere detaillierte Informationen zur Einrichtung und Verwaltung der Aktivitätsprotokollierung finden Sie in der offiziellen Teradata-Dokumentation.

Verbesserung des Aktivitätsverlaufs mit DataSunrise

Obwohl die nativen Funktionen von Teradata robust sind, kann die Integration von DataSunrise zusätzliche Sicherheitsschichten und Flexibilität bieten. Infolgedessen können Unternehmen ihr Überwachungsframework für Datenbankaktivitäten stärken.

Schlüsselfunktionen von DataSunrise für den Aktivitätsverlauf

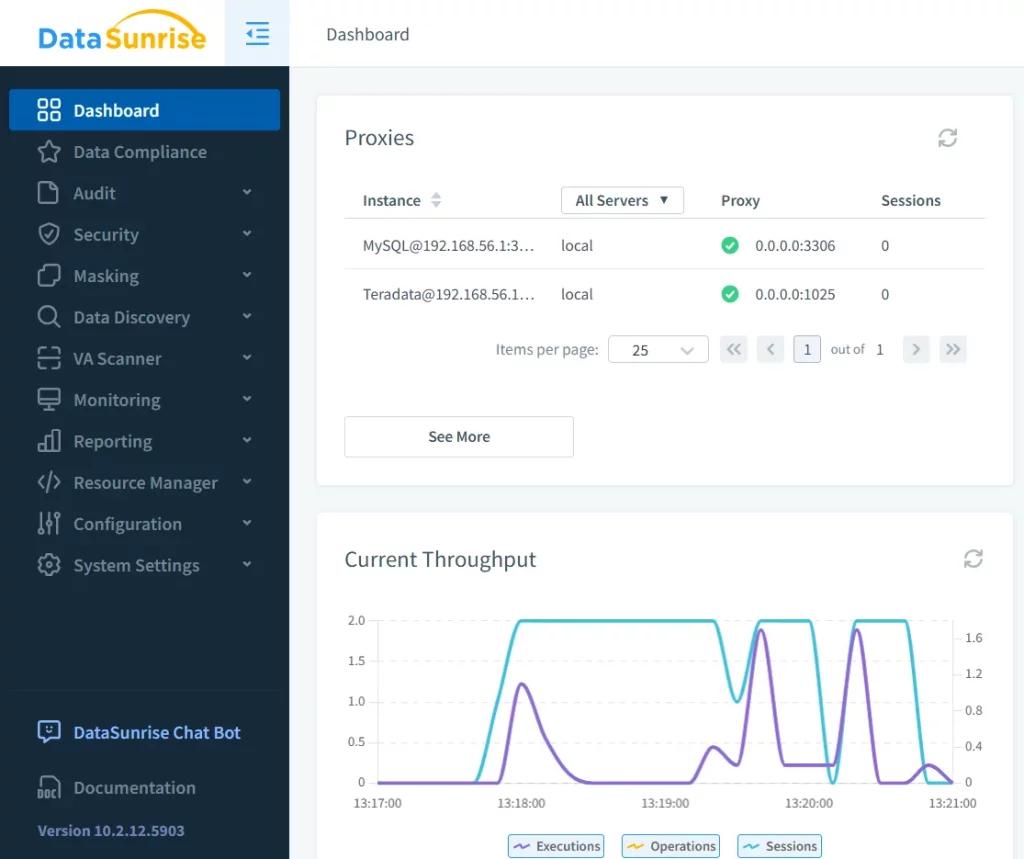

1. Echtzeitüberwachung

DataSunrise bietet eine Echtzeitüberwachung von Datenbankaktivitäten, die eine sofortige Erkennung unbefugter Zugriffsversuche oder verdächtiger Aktivitäten ermöglicht. Darüber hinaus liefert es detaillierte Einblicke in das Benutzerverhalten, wodurch Organisationen potenzielle Sicherheitsrisiken identifizieren können. Daher können Sicherheitsteams zügig auf Bedrohungen reagieren.

2. Anpassbare Aktivitätsprotokollierung

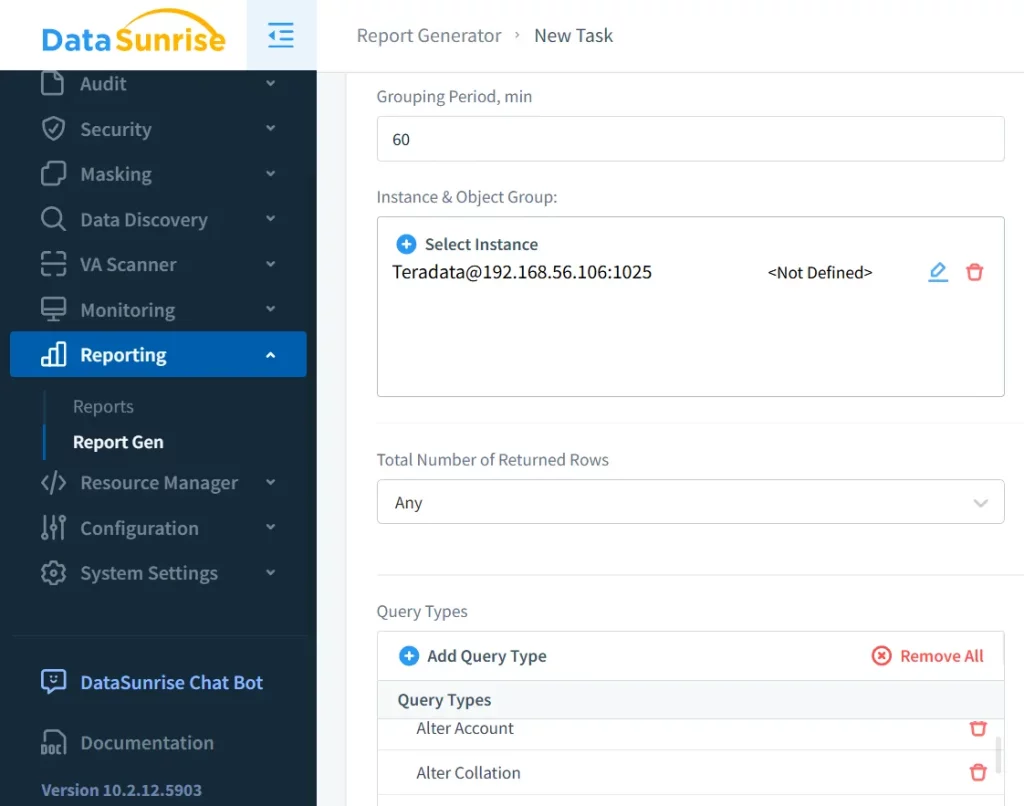

Mit DataSunrise können Sie benutzerdefinierte Protokollierungsregeln erstellen, die auf Ihre spezifischen Compliance-Bedürfnisse zugeschnitten sind, wie z. B. GDPR oder HIPAA. Darüber hinaus können diese Regeln detailliert definiert werden, um bestimmte Benutzer, Tabellen oder Aktionen zu überwachen. Infolgedessen werden Compliance-Prozesse effizienter.

3. Erweiterte Berichterstattung

DataSunrise erstellt detaillierte Aktivitätsprotokolle und visuelle Dashboards, die die Analyse und Interpretation von Aktivitätsdaten erleichtern. Darüber hinaus können diese Berichte an spezifische regulatorische Anforderungen angepasst werden. Infolgedessen erhalten Organisationen tiefere Einblicke in ihre Sicherheitslandschaft.

Fazit

Die Pflege eines umfassenden Teradata-Datenbank-Aktivitätsverlaufs ist unerlässlich, um die Datensicherheit und die Einhaltung von Vorschriften sicherzustellen. Während Teradata robuste native Funktionen bietet, kann die Integration einer fortschrittlichen Lösung wie DataSunrise Ihre Datenbanksicherheitsstrategie erheblich verbessern. Daher sollten Unternehmen in Betracht ziehen, beides zu nutzen, um maximalen Schutz zu erreichen.

Wenn Sie bereit sind, Ihre Überwachungsfähigkeiten für Datenbankaktivitäten zu verbessern, sollten Sie in Erwägung ziehen, noch heute eine persönliche Demo zu buchen oder die DataSunrise-Testversion herunterzuladen. Infolgedessen wird dieser Schritt sicherstellen, dass Ihre Datensicherheitsstrategie stark und effektiv bleibt.