Wie man Compliance für TiDB verwaltet

TiDB ist eine verteilte SQL-Datenbank, die für Echtzeitanwendungen konzipiert ist und eine hohe MySQL-Kompatibilität aufweist. Sein hybrider Transaktions- und Analyseprozess (HTAP) macht es attraktiv für Fintech, E-Commerce und hochskalierende SaaS-Umgebungen. Doch die Compliance-Verpflichtungen unter GDPR, HIPAA, SOX und PCI DSS erfordern mehr als nur Skalierbarkeit – sie verlangen Sichtbarkeit, Kontrolle und Auditierbarkeit.

Dieser Leitfaden erklärt, wie Sie die Compliance in TiDB-Umgebungen mithilfe nativer Funktionen verwalten und wie DataSunrise diese Fähigkeiten durch Richtlinienautomatisierung, Echtzeitschutz und unternehmensgerechte Berichterstattung erweitert.

Warum Compliance-Management entscheidend ist

Unternehmen, die ihre Compliance-Verpflichtungen nicht erfüllen, sahen sich mit enormen Strafen konfrontiert:

Im August 2024 wurde Uber von der niederländischen Datenschutzbehörde mit einer Geldstrafe von 290 Mio. € (~324 Mio. $) belegt, weil Fahrerdaten ohne ausreichende Schutzmaßnahmen illegal in die USA transferiert wurden, wie CBS News berichtet.

Im Dezember 2024 erhielt Meta (Facebook) eine Geldstrafe von 251 Mio. € (~263 Mio. $) von der irischen Datenschutzkommission infolge eines Datenlecks, das etwa 29 Millionen Konten betraf, wie The Record berichtete.

Laut einem 2025 GDPR-Strafenbericht von DLA Piper erreichte die Gesamtdurchsetzung allein in 2024 in Europa 1,2 Mrd. €, wobei die kumulativen Strafen seit 2018 nahezu 6 Mrd. € betrugen.

Diese hochkarätigen Fälle zeigen, dass Nicht-Compliance nicht nur theoretisch ist – sie kann Organisationen Hunderte Millionen kosten, ganz zu schweigen von Reputationsschäden und einem verminderten Kundenvertrauen.

Native Compliance-Funktionen in TiDB

TiDB enthält mehrere Werkzeuge für Prüfprotokollierung, Zugriffskontrolle und Wiederherstellung. Einige Funktionen erfordern Enterprise- oder Cloud-Bereitstellungen.

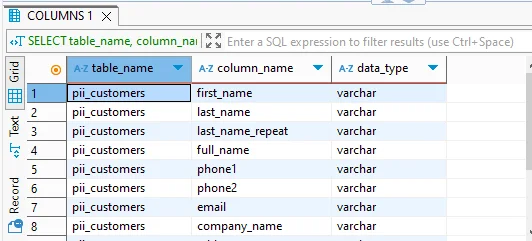

Manuelle Erkennung sensibler Daten — Alle Editionen

Sie können manuell Spalten identifizieren, die wahrscheinlich sensible Daten enthalten (wie E-Mails, Telefonnummern, Sozialversicherungsnummern etc.), indem Sie eine einfache REGEXP-Abfrage auf die information_schema.columns Tabelle anwenden:

SELECT table_name, column_name

FROM information_schema.columns

WHERE table_schema = 'your_db'

AND column_name REGEXP 'email|phone|ssn|card|name';

Dies hilft, potenzielle PII/PHI-Felder aufzudecken, die möglicherweise maskiert oder einer strengeren Zugriffskontrolle unterliegen müssen.

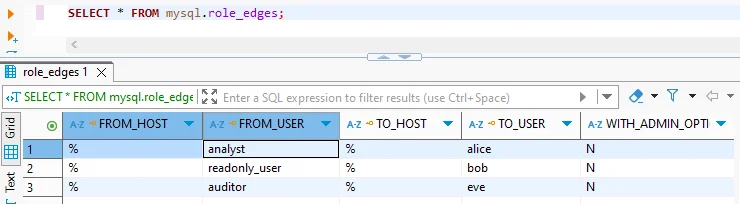

Rollbasierte Zugriffskontrolle — Alle Editionen

TiDB unterstützt SQL-Standard-Rollen, um die Verwaltung von Berechtigungen zu vereinfachen. So erstellen Sie eine schreibgeschützte Rolle und weisen sie einem Benutzer zu:

CREATE ROLE read_only;

GRANT SELECT ON your_db.* TO read_only;

CREATE USER 'auditor'@'%' IDENTIFIED BY 'StrongPass!';

GRANT read_only TO 'auditor'@'%';

Dieses Codebeispiel definiert eine wiederverwendbare read_only-Rolle, gewährt ihr minimalen Zugriff und wendet sie auf den Auditor-Benutzer an – was eine strenge, rollenbasierte Zugriffskontrolle in TiDB ermöglicht.

Prüfprotokollierung — Nur Enterprise/Cloud v7.1+

TiDB Enterprise umfasst eine integrierte Prüfprotokollierung zur Nachverfolgung von Benutzeraktivitäten, einschließlich fehlgeschlagener Anmeldungen, DDL-Änderungen und anderer sensibler Operationen. Unten folgt ein Beispiel zum Aktivieren der Prüfprotokollierung, Filtern von fehlgeschlagenen Anmeldeversuchen und Aktivieren der JSON-Ausgabe mit Redaktionsfunktion:

SET GLOBAL tidb_audit_enabled = 1;

SET @f = '{

"filter": [

{ "class": ["CONNECT"], "status_code": [0] }

]

}';

SELECT audit_log_create_filter('fail_logins', @f);

SELECT audit_log_create_rule('fail_logins', 'user@%', true);

SET GLOBAL tidb_audit_log_format = 'json';

SET GLOBAL tidb_audit_log_redacted = ON;

Diese Konfiguration erfasst fehlgeschlagene Verbindungsversuche und speichert sie im JSON-Format, wobei sensible Werte redaktiert werden – ideal, um Compliance-Anforderungen zu erfüllen, ohne Zugangsdaten oder PII in den Protokollen preiszugeben.

Point-in-Time Recovery (PITR) — Community (v6.3+) und Enterprise

TiDB unterstützt die Wiederherstellung zu einem bestimmten Zeitpunkt (Point-in-Time Recovery) mittels Log- und Vollbackups – essenziell, um bei versehentlichem Datenverlust oder böswilligen Änderungen wiederherzustellen. Das folgende Beispiel startet ein Hintergrund-Log-Backup und stellt die Datenbank auf einen bestimmten Zeitpunkt wieder her:

tiup br log start --task-name=finance --pd="${PD_IP}:2379" \

--storage='s3://backup/finance'

tiup br restore point --pd="${PD_IP}:2379" \

--storage='s3://backup/finance' \

--full-backup-storage='s3://backup/full' \

--restored-ts '2025-07-15 00:00:00+0000'

Dieser Ansatz kombiniert kontinuierliche Log-Backups mit vollständigen Snapshots und ermöglicht eine präzise Wiederherstellung zu jedem beliebigen Zeitpunkt – entscheidend für Compliance, Desaster-Recovery und die Integrität der Prüfpfade.

Wie DataSunrise die TiDB-Compliance verbessert

DataSunrise ist eine proxy-basierte Datensicherheitsplattform, die die nativen Funktionen von TiDB durch compliance-spezifische Automatisierung und Sichtbarkeit erweitert.

Während TiDB eine solide Grundlage für Protokollierung und Wiederherstellung bietet, baut DataSunrise darauf mit einer umfassenden, proxybasierten Sicherheitsschicht auf. Es fügt Echtzeitschutz, Automatisierung und Sichtbarkeit über sensible Datenflüsse hinzu – ohne dass Änderungen an Ihren Anwendungen oder Datenbanken erforderlich sind.

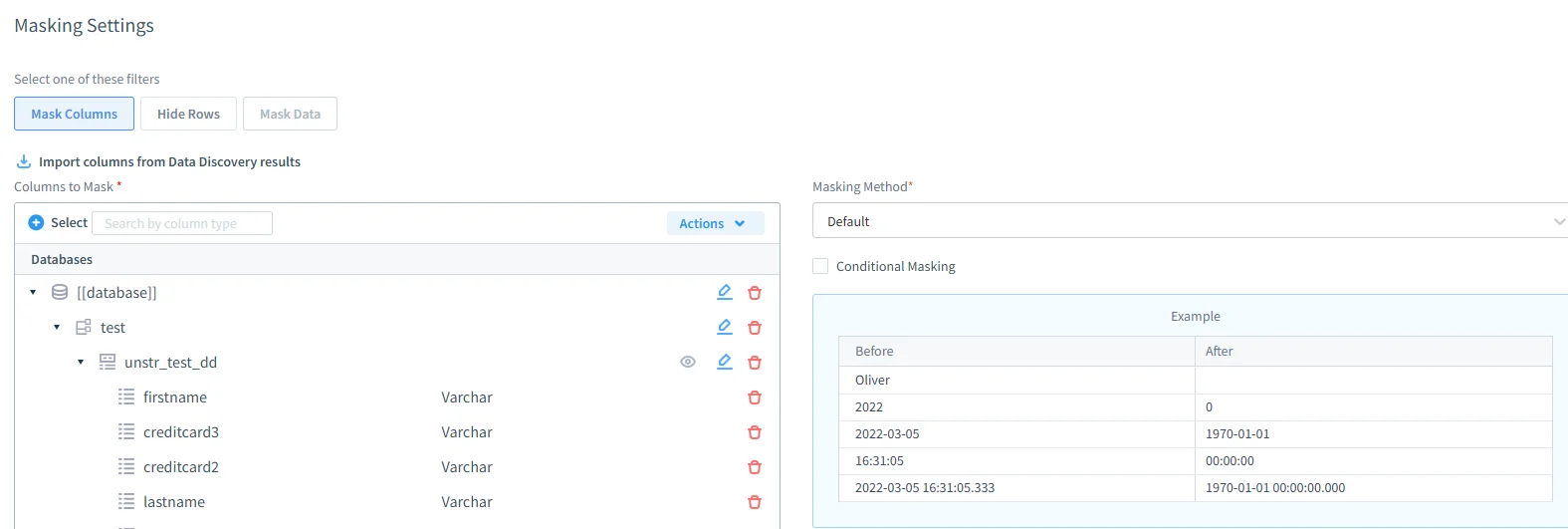

Dynamische Datenmaskierung

Unterstützt vollständige, teilweise, regex-, nullende und ersetzungsbasierte Maskierung, wie in der Übersicht zur dynamischen Datenmaskierung von DataSunrise beschrieben.

Maskierungsregeln können nach Benutzer, IP, Schema oder Abfragekontext durchgesetzt werden – alles ohne Änderungen an der Anwendung oder Datenbank selbst.

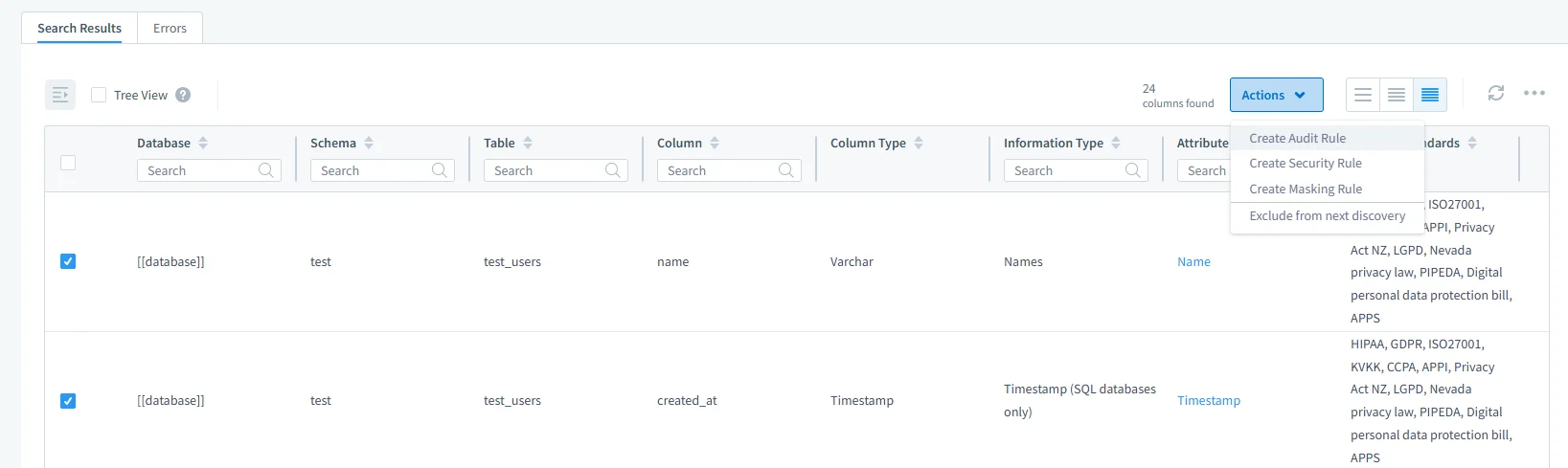

Erkennung sensibler Daten

Verwendet sowohl Mustererkennung als auch wörterbuchbasierte Techniken zur Erkennung von PII und PHI.

Sensible Spalten können gekennzeichnet, klassifiziert und in auditsichere Berichte exportiert werden.

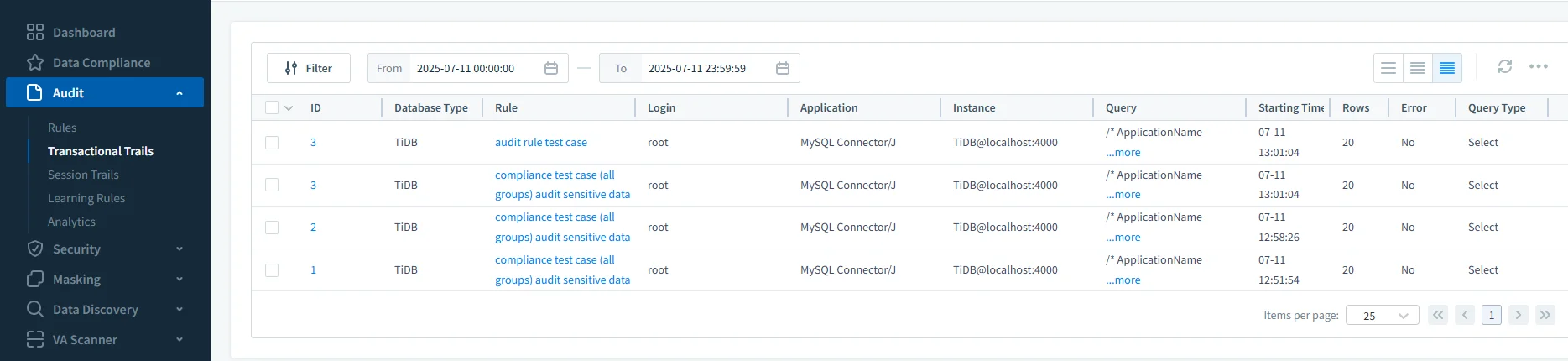

Echtzeitwarnungen und Prüfpfade

Erfasst Abfragen mit Bind-Variablenwerten für vollständigen Kontext.

Unterstützt Echtzeitwarnungen über Slack, Microsoft Teams, Webhook und E-Mail.

Bietet eine einheitliche Prüfprotokollierung und Filterung über TiDB und andere Datenquellen.

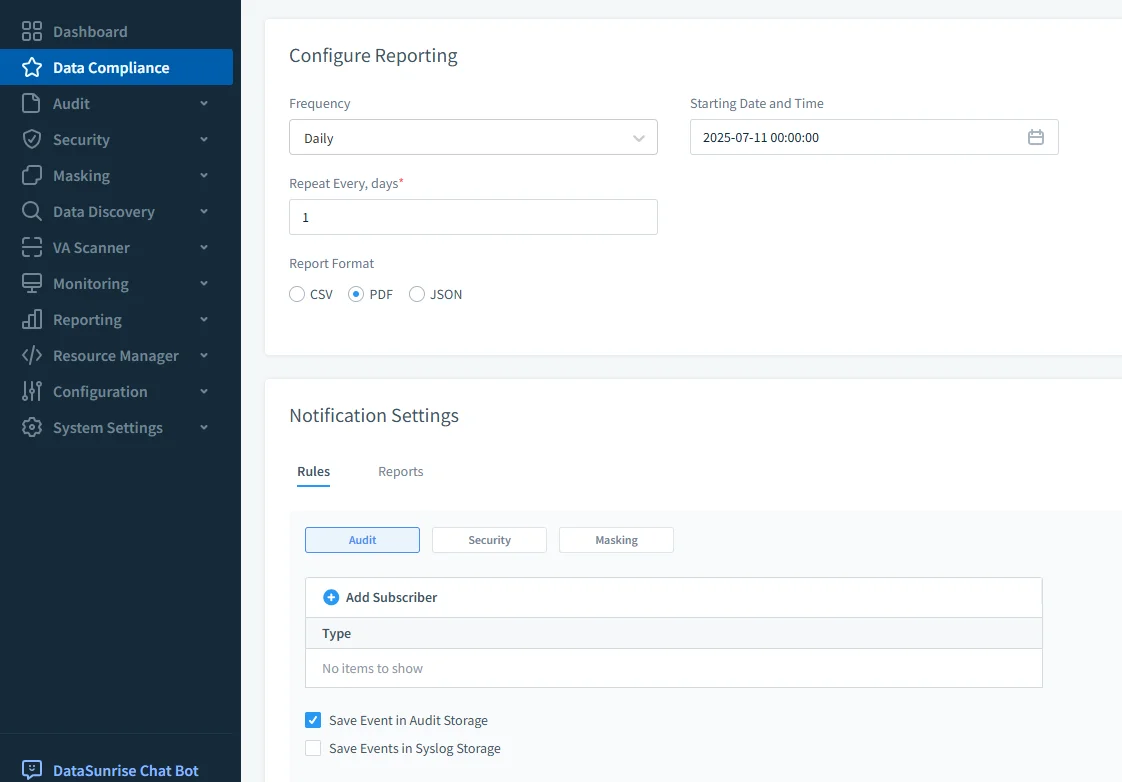

Compliance-Berichterstattung

Ermöglicht es Ihnen, regelmäßige Compliance-Scans zu planen und exportierbare Berichte (PDF, CSV, JSON) zu erstellen.

Berichte können nach Zeitbereich, Benutzer, Rolle oder Zugriffsmuster gefiltert werden – ideal zur Erstellung von Compliance-Dokumentationen.

Schritte zur Verwaltung der Compliance in TiDB

| Schritt | Beschreibung |

|---|---|

| 1. Sensible Daten klassifizieren | Verwenden Sie SQL-Abfragen auf INFORMATION_SCHEMA oder DataSunrise-Discovery, um PII/PHI-Felder zu identifizieren. |

| 2. Zugriffspolitiken definieren | Richten Sie Benutzer, Rollen und GRANT-Anweisungen ein, um den Zugriff nach dem Prinzip der minimalen Rechte durchzusetzen. |

| 3. Protokollierung aktivieren | Aktivieren Sie die native Prüfprotokollierung in der Enterprise Edition oder allgemeine/langsame Abfrageprotokolle in der Community Edition. |

| 4. Aktivitäten überwachen | Verwenden Sie das TiDB Dashboard oder die Echtzeitwarnungen von DataSunrise, um das Verhalten zu überwachen und Anomalien zu erkennen. |

| 5. Datenmaskierung anwenden | Setzen Sie die dynamische Maskierung von DataSunrise ein, um sensible Ausgaben basierend auf Rollen oder Bedingungen zu schützen. |

| 6. Prüfpfade erstellen | Konfigurieren Sie Prüffilter (TiDB) oder regelbasierte Protokollierung (DataSunrise), um wichtige Ereignisse aufzuzeichnen. |

| 7. Berichte planen | Erstellen Sie regelmäßige Audit- und Compliance-Berichte, die mit GDPR, HIPAA, SOX oder PCI DSS übereinstimmen. |

| 8. Sichern und auf Rollback vorbereiten | Verwenden Sie PITR in TiDB, um Daten im Falle eines Verstoßes oder Fehlers auf einen definierten Zustand wiederherzustellen. |

Fazit

TiDB bietet eine robuste Compliance-Basis durch Zugriffskontrolle, Prüfprotokolle und PITR. Doch um den modernen regulatorischen Anforderungen gerecht zu werden, sind dynamische Kontrollen, proaktive Überwachung und ein zentralisiertes Richtlinienmanagement erforderlich.

DataSunrise schließt diese Lücken. Es verwandelt TiDB in eine vollständig konforme Plattform – indem es Datenmaskierung, Erkennung, Warnungen und Berichte über eine einzige, intuitive Benutzeroberfläche unterstützt.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen