Was ist MySQL Audit Trail

Ein MySQL Audit Trail ist mehr als eine Protokolldatei – es ist eine umfassende Aufzeichnung darüber, wer was, wann und wie in Ihrer Datenbankumgebung gemacht hat. Für Compliance, Sicherheit und operationelle Widerstandsfähigkeit ist ein effektiver Audit Trail unerlässlich. Dieser Leitfaden erklärt seine Rolle, beschreibt die nativen Einrichtungsschritte und zeigt, wie DataSunrise die Möglichkeiten mit erweiterten Funktionen erweitert.

Verständnis von MySQL Audit Trails

Was ist MySQL Audit Trail bezieht sich auf eine chronologische Aufzeichnung kritischer Datenbankaktivitäten wie Logins, Schemaänderungen, Datenänderungen und den Zugriff auf sensible Ressourcen. Das Führen eines solchen Pfades bildet die Grundlage für das Erkennen verdächtiger Aktivitäten, die Untersuchung von Vorfällen und die Erfüllung von Compliance-Anforderungen gemäß Standards wie DSGVO, HIPAA und PCI DSS. Ein gut geführter Audit Trail unterstützt zudem forensische Untersuchungen und die operative Fehlersuche. Beispielsweise kann im Fall eines versehentlichen Löschens einer Tabelle der Audit Trail den Benutzer, den Zeitpunkt und den genauen Befehl aufdecken.

Echtzeitüberwachung

Traditionelle Protokolle werden häufig erst nach dem Auftreten von Vorfällen überprüft, was die Reaktionszeit verzögert. Die Echtzeitauditing ändert dies, indem Ereignisse sofort erfasst, mit SIEM/SOAR-Plattformen zur automatisierten Reaktion integriert und Live-Filterung sowie Feldmaskierung angewendet werden, noch bevor Abfragen ausgeführt werden. Mit Echtzeiteinblicken können Teams innerhalb von Sekunden auf anomale Aktivitäten – wie Massenexporte von Daten oder ungewöhnliche Schemaänderungen – reagieren.

Dynamische Maskierung im Audit

Die dynamische Maskierung schützt sensible Informationen in Abfrageergebnissen, ohne dass die gespeicherten Daten verändert werden. Zum Beispiel:

SELECT customer_id,

CONCAT(LEFT(card_number, 4), '****', RIGHT(card_number, 4)) AS masked_card

FROM payments;

Dynamische Maskierung stellt sicher, dass nur autorisiertes Personal vollständige Daten einsehen kann, während anderen die Arbeit mit maskierten, aber dennoch aussagekräftigen Werten ermöglicht wird. Im Auditing-Kontext verhindert die dynamische Maskierung die versehentliche Offenlegung, wenn Abfragen überprüft oder in Reporting-Umgebungen repliziert werden.

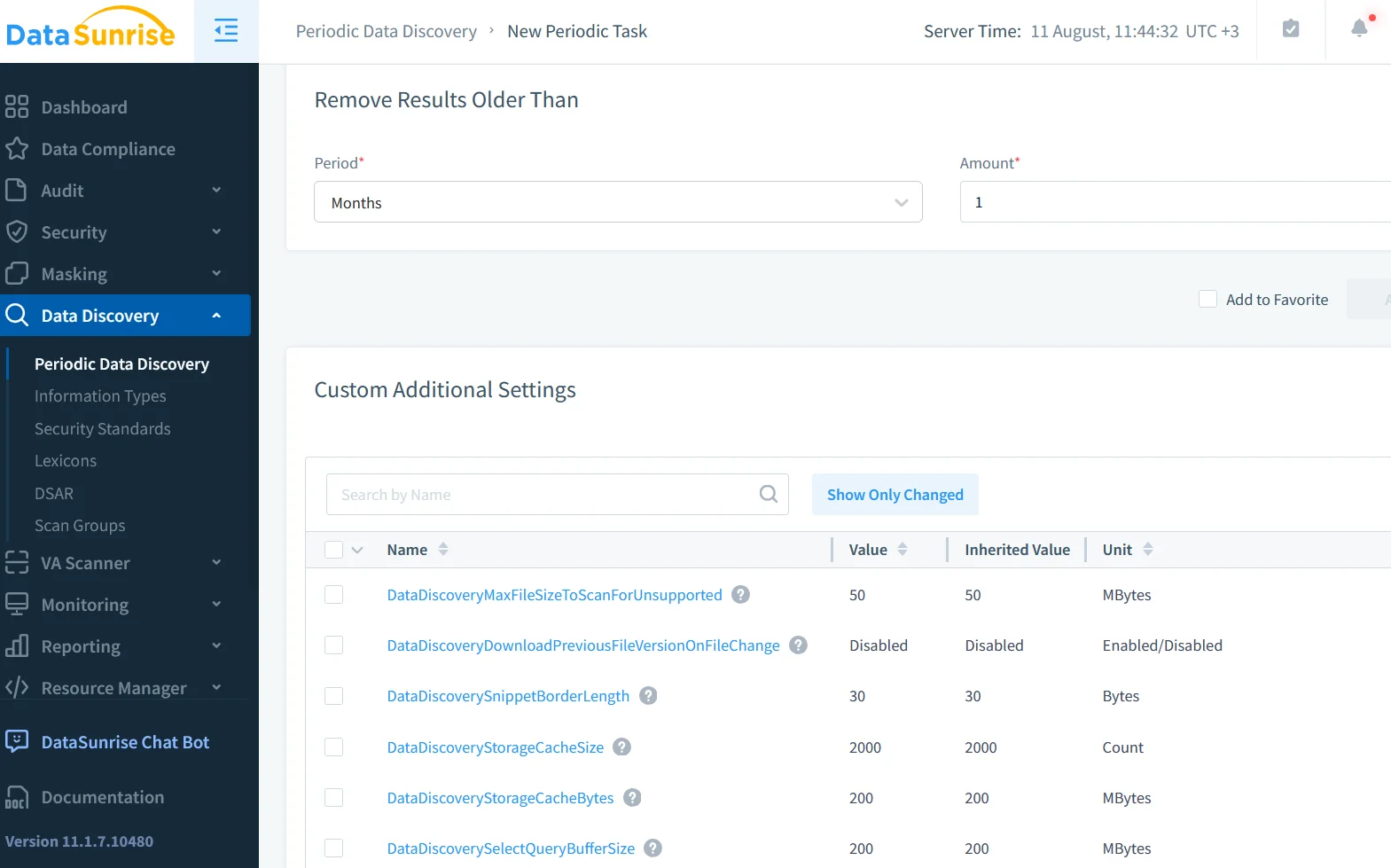

Datenentdeckung vor dem Audit

Datenentdeckung ist der Prozess, bei dem ermittelt wird, wo sich sensible oder regulierte Informationen befinden. Durch das Identifizieren von Tabellen mit hohem Risiko können Sie Überwachungsmaßnahmen gezielt ausrichten, spezifische Audit-Regeln erstellen und klare Zuordnungen zwischen Compliance-Anforderungen und Datenbankressourcen herstellen. Das Verständnis Ihrer Datenlandschaft stellt sicher, dass Audit-Ressourcen dort eingesetzt werden, wo sie am dringendsten benötigt werden.

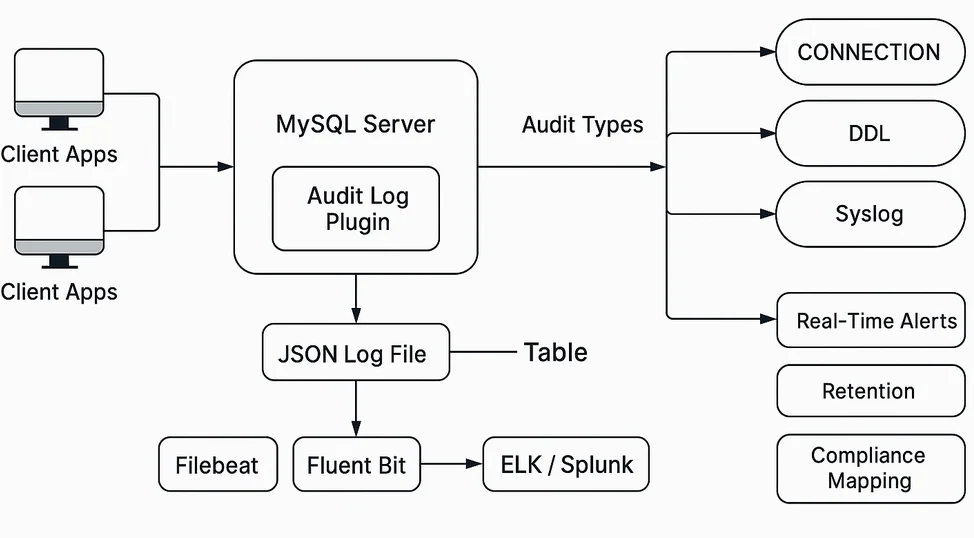

Native MySQL Audit-Einrichtung

Die MySQL Enterprise Edition beinhaltet ein integriertes Audit-Plugin zum Protokollieren von Ereignissen in Dateien oder Tabellen. Sie können es aktivieren mit:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_policy = 'ALL';

Um Störgeräusche zu reduzieren, kann eine Filterung angewendet werden:

SET GLOBAL audit_log_exclude_users = 'report_user';

Audit-Protokolle können lokal gespeichert oder an ein Log-Management-System gesendet werden. Weitere Details sind in der MySQL Audit Plugin Dokumentation verfügbar. Während native Tools eine solide Basis bieten, mangelt es ihnen an fortschrittlicher Analyse und zentraler Steuerung, insbesondere in Umgebungen mit mehreren Servern.

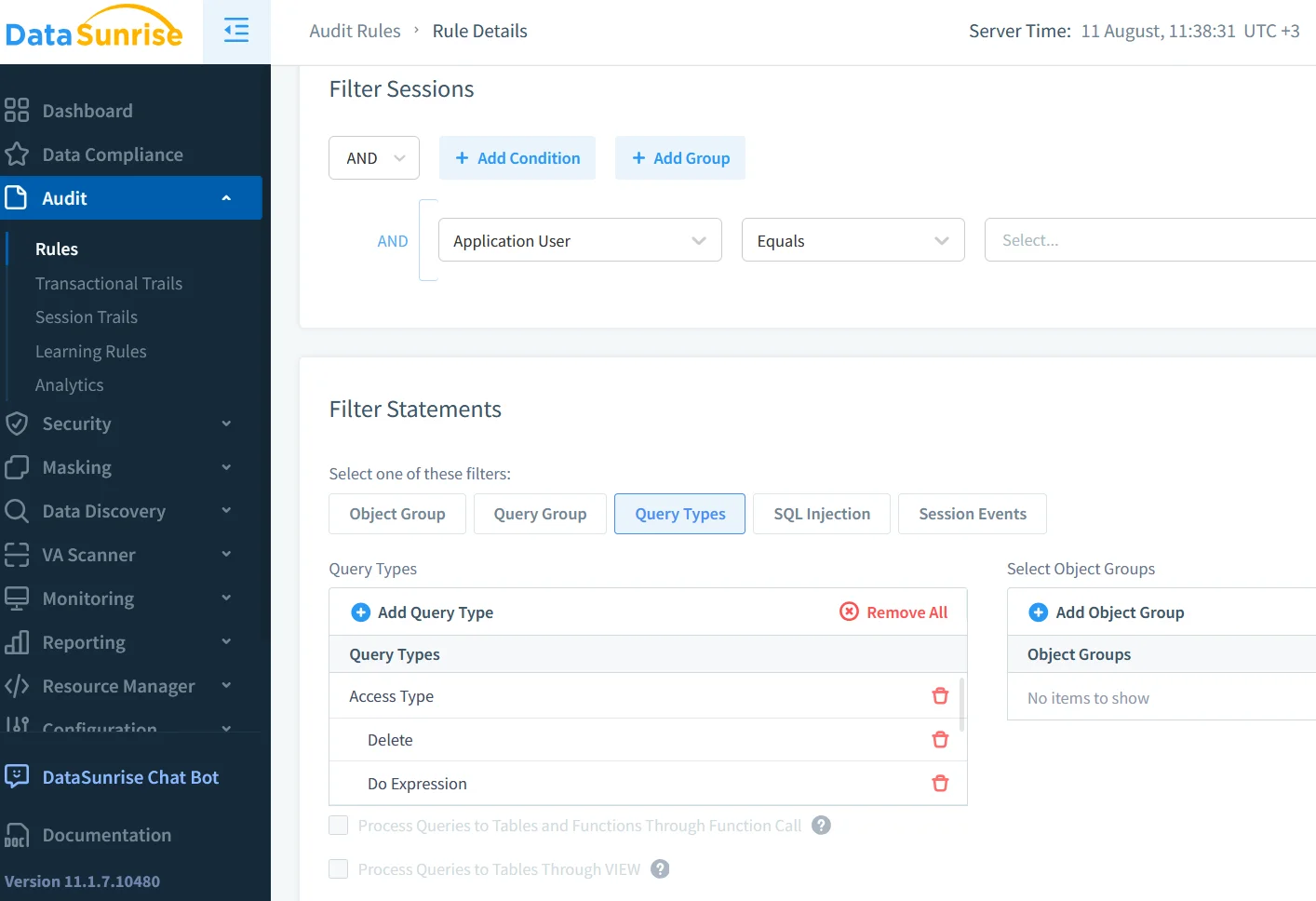

MySQL-Auditing mit DataSunrise

DataSunrise baut auf dem nativen Auditing auf, indem es den Datenverkehr in Echtzeit abfängt, ohne die Datenbank zu verändern, integrierte Maskierungs- und Alarmregeln anwendet, Aktivitäten automatisch Compliance-Frameworks zuordnet, Audit-Protokolle mehrerer MySQL-Instanzen zentral sammelt und mit Hilfe von Verhaltensanalysen ungewöhnliche Aktivitäten kennzeichnet. Seine Reverse-Proxy-Architektur stellt sicher, dass alle Abfragen durch eine einheitliche Sicherheitsschicht geleitet werden, die konsistente Richtlinien und Schutzmaßnahmen durchsetzt.

Auswirkungen auf Sicherheit und Compliance

Ein robuster MySQL Audit Trail stärkt die Datensicherheit, verbessert die Datenbanksicherheit und liefert prüfbare Nachweise für Regulierungsbehörden. In Kombination mit Maskierung, Datenentdeckung und Echtzeitwarnungen entwickelt sich das Auditing von einer passiven Aufzeichnung zu einem aktiven Verteidigungssystem.

Hybrider Ansatz

Viele Organisationen verfolgen eine mehrschichtige Strategie. Native MySQL-Auditprotokolle bieten eine garantierte Basisverfolgung. DataSunrise ergänzt dies durch erweiterte Richtliniendurchsetzung, Alarmierung und zentralisierte Verwaltung. Die Integration beider Ansätze in SIEM-Lösungen schafft eine einheitliche, durchsuchbare Ereignishistorie. Diese Kombination bietet Redundanz, erweiterte Sichtbarkeit und eine schnellere Reaktionszeit bei Vorfällen.

Praxisbeispiel

Betrachten Sie eine Finanzinstitution mit mehreren MySQL-Instanzen. Das native Auditing gewährleistet, dass alle Transaktionen lokal protokolliert werden. DataSunrise zentralisiert diese Protokolle, maskiert Kontonummern und warnt die Sicherheitsteams in Echtzeit vor ungewöhnlichen Abhebungsvorgängen. Dieser Ansatz erfüllt sowohl die PCI-DSS-Anforderungen als auch hilft, das Betrugsrisiko zu mindern.

Fazit

Was ist MySQL Audit Trail ist mehr als eine Definition – es ist eine Strategie zur Absicherung und Überwachung Ihrer Datenbank. Ob Sie das eingebaute MySQL-Plugin verwenden oder die Möglichkeiten mit DataSunrise erweitern, das Ziel ist eine konsistente, umsetzbare Transparenz in jede kritische Operation. Für weiterführende technische Lektüre lesen Sie das MySQL 8.0 Reference Manual, den MySQL Audit Blog von Percona sowie den MariaDB Audit Plugin Guide, die Konzepte teilen, die für den Audit-Ansatz von MySQL relevant sind.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen