Wie man Google Cloud SQL auditiert

Einführung

Google Cloud SQL ist ein verwalteter Dienst für MySQL, PostgreSQL und SQL Server. Die Auditierung in Cloud SQL hilft Ihnen, Verantwortlichkeit nachzuweisen, Unregelmäßigkeiten zu erkennen und Anforderungen von Vorschriften wie GDPR, HIPAA, PCI DSS und SOX zu erfüllen. Eine aussagekräftige Audit-Spur zeichnet Logins, Abfrageaktivitäten, Schemaänderungen und Berechtigungsaktualisierungen auf. Sie unterstützt Untersuchungen, verringert blinde Flecken über Instanzen hinweg und liefert Teams Belege, die sie mit Prüfern teilen können.

Dieser Leitfaden zeigt, wie Sie die native Auditierung für SQL Server auf Cloud SQL konfigurieren, Logs überprüfen und zentralisieren und die Einrichtung mit DataSunrise für Echtzeitüberwachung, Maskierung, Datenentdeckung und prüferfertiges Reporting erweitern. Sie erfahren, wie Sie SQL Server Audit auf Cloud SQL aktivieren, .sqlaudit-Dateien in Cloud Storage exportieren, Ereignisse in Cloud Logging durchsuchen und Trends in BigQuery analysieren. Anschließend erweitern wir dies mit DataSunrise, um sofortige Warnmeldungen, rollenbasierte Maskierung für sensible Felder, automatisierte Compliance-Berichte und eine einheitliche Ansicht über mehrere Cloud SQL-Instanzen hinzuzufügen.

Was eine Audit-Spur erfasst

Eine Audit-Spur in Cloud SQL sollte jede Aktion abdecken, die die Datenintegrität oder den Zugriff beeinflussen kann. Sie erfasst nicht nur was passiert ist, sondern auch wer, wann, wo und an welchem Objekt.

- Zugriffsereignisse — Erfolgreiche und fehlgeschlagene Logins, Sitzungsstarts/-enden, Berechtigungserhöhungen. Nützlich, um Brute-Force-Angriffe und Zugriffe außerhalb der Geschäftszeiten durch privilegierte Konten zu erkennen.

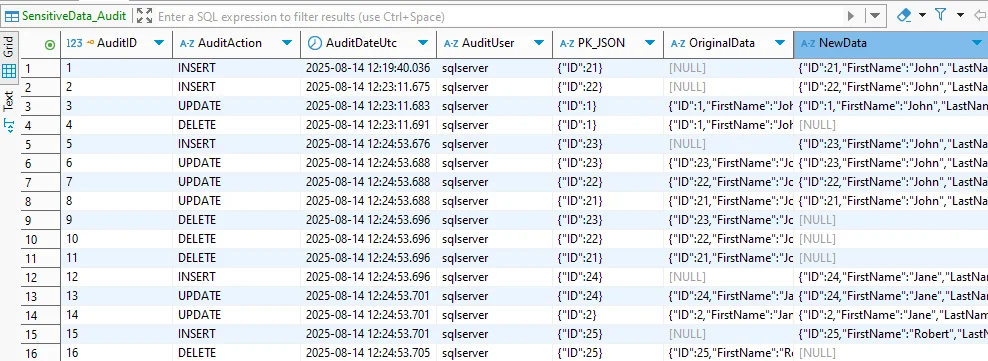

- Abfragen —

SELECT-Anweisungen auf sensiblen Tabellen, Ad-hoc-Exporte, lang andauernde Lesevorgänge. Hilft Ihnen zu erkennen, wer personenbezogene Daten einsehen konnte und wie oft Daten ihre Quelle verlassen. - Änderungen —

INSERT,UPDATE,DELETE, Massenladungen. Ermöglicht es, spezifische Datenänderungen einem Benutzer, einer Sitzung und einem Zeitfenster zuzuordnen. - Schema-Operationen —

CREATE,ALTER,DROPfür Tabellen, Sichten, Prozeduren oder Indizes. Entscheidend für die Erkennung von Abweichungen und unautorisierten strukturellen Änderungen. - Berechtigungsänderungen —

GRANT,REVOKE, Rollenmitgliedschaftsänderungen. Zeigt an, wann der Zugriff erweitert wurde und wer dies genehmigt hat.

Schnellstart: Natives SQL Server Audit auf Cloud SQL

Erstellen eines Serveraudits

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 100 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

Lesen auf einer sensiblen Tabelle überwachen (Datenbankbereich)

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

Audit-Daten überprüfen

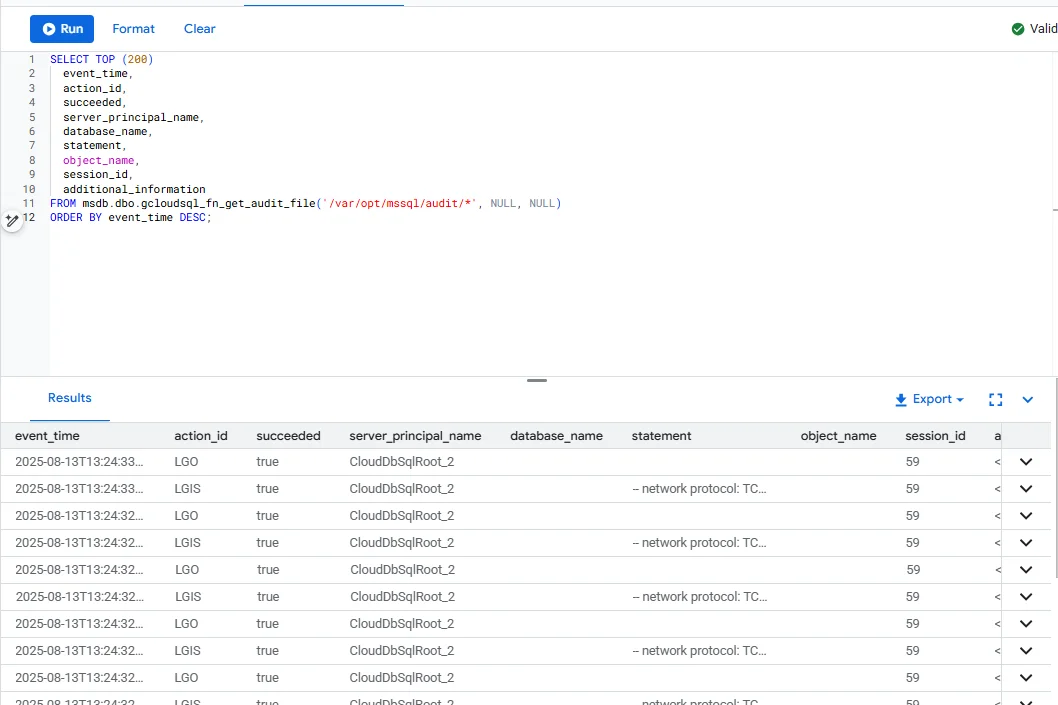

Verwenden Sie das Cloud SQL-Hilfsprogramm (funktioniert hervorragend mit Ihren Screenshots):

SELECT TOP (200)

event_time,

action_id,

succeeded,

server_principal_name,

database_name,

statement,

object_name,

session_id,

additional_information

FROM msdb.dbo.gcloudsql_fn_get_audit_file('/var/opt/mssql/audit/*', NULL, NULL)

ORDER BY event_time DESC;

Oder die Standardfunktion von SQL Server:

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Audit-Logs zentralisieren und analysieren

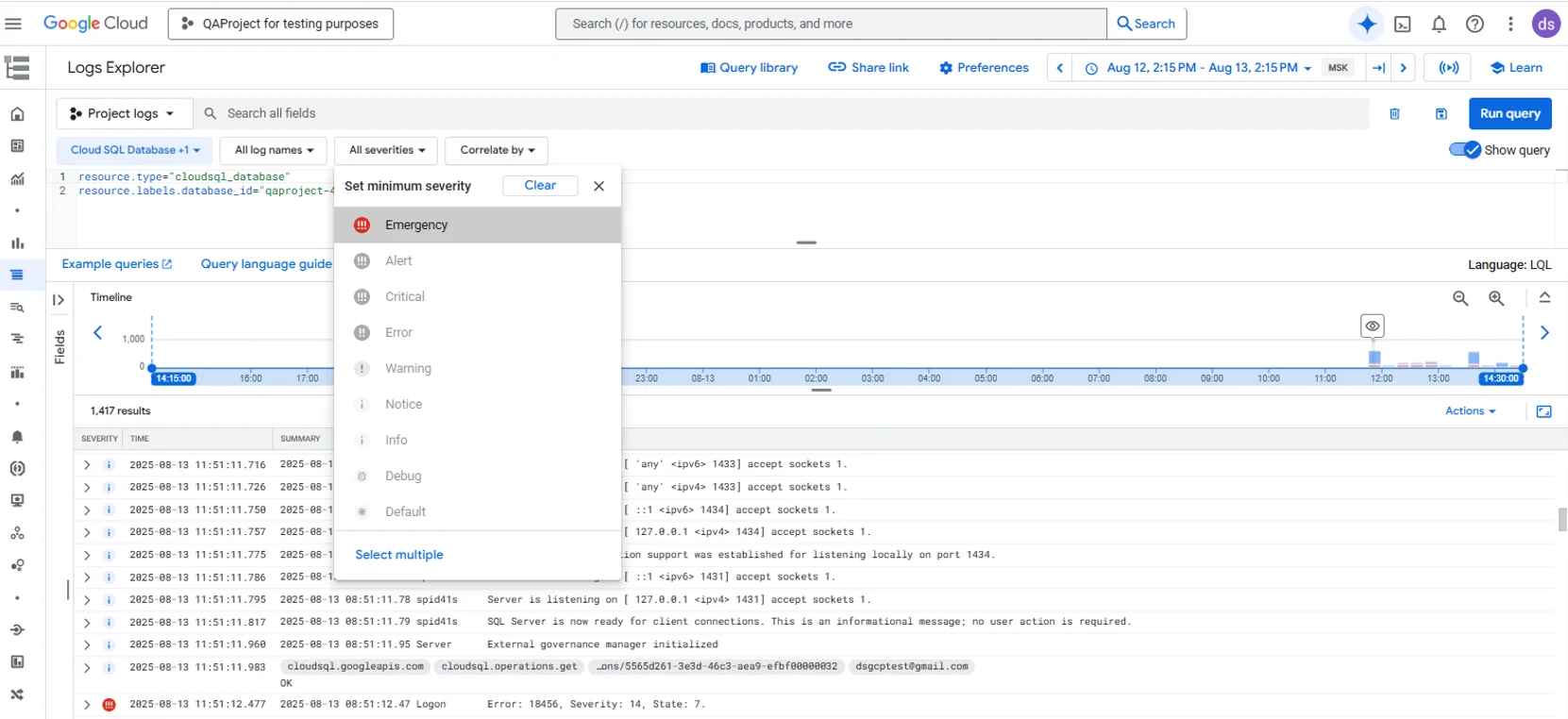

- Exportieren Sie

.sqlaudit-Dateien aus/var/opt/mssql/auditin den Cloud Storage zur kostengünstigen Aufbewahrung. - Führen Sie Audit-Ereignisse in Cloud Logging ein, um diese zu durchsuchen und mit anderen GCP-Logs zu korrelieren.

- Laden Sie die Daten in BigQuery für Trendanalysen, Dashboards und langfristige Analysen.

Einschränkungen der nativen Tools

| Einschränkung | Auswirkung |

|---|---|

| Keine Echtzeitbenachrichtigungen | Teams reagieren erst nach Überprüfung der Logs |

| Sensible Daten werden im Klartext angezeigt | Risiko bei Offenlegung der Logs |

| Instanzbezogen isoliert | Schwierigkeiten bei der Korrelation über viele Cloud SQL-Server |

| Statischer Audit-Umfang | Neue sensible Tabellen erfordern eine manuelle Neukonfiguration |

| Minimale Reporting-Automatisierung | Zusätzlicher Aufwand, um prüferfertige Berichte zu erstellen |

Auditierung mit DataSunrise erweitern

DataSunrise fügt eine umsetzbare Ebene zu Ihrer Cloud SQL-Audit-Pipeline hinzu. Es zentralisiert die Überwachung, erzwingt Kontrollen in Echtzeit und liefert Belege, die Sie den Prüfern vorlegen können – und das, ohne Anwendungen zu verändern.

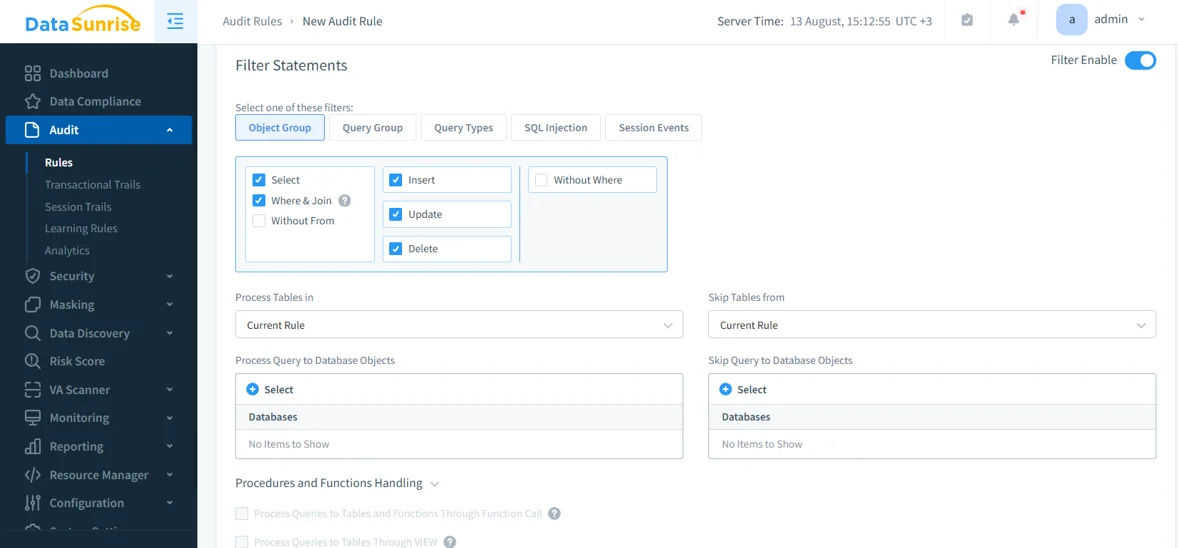

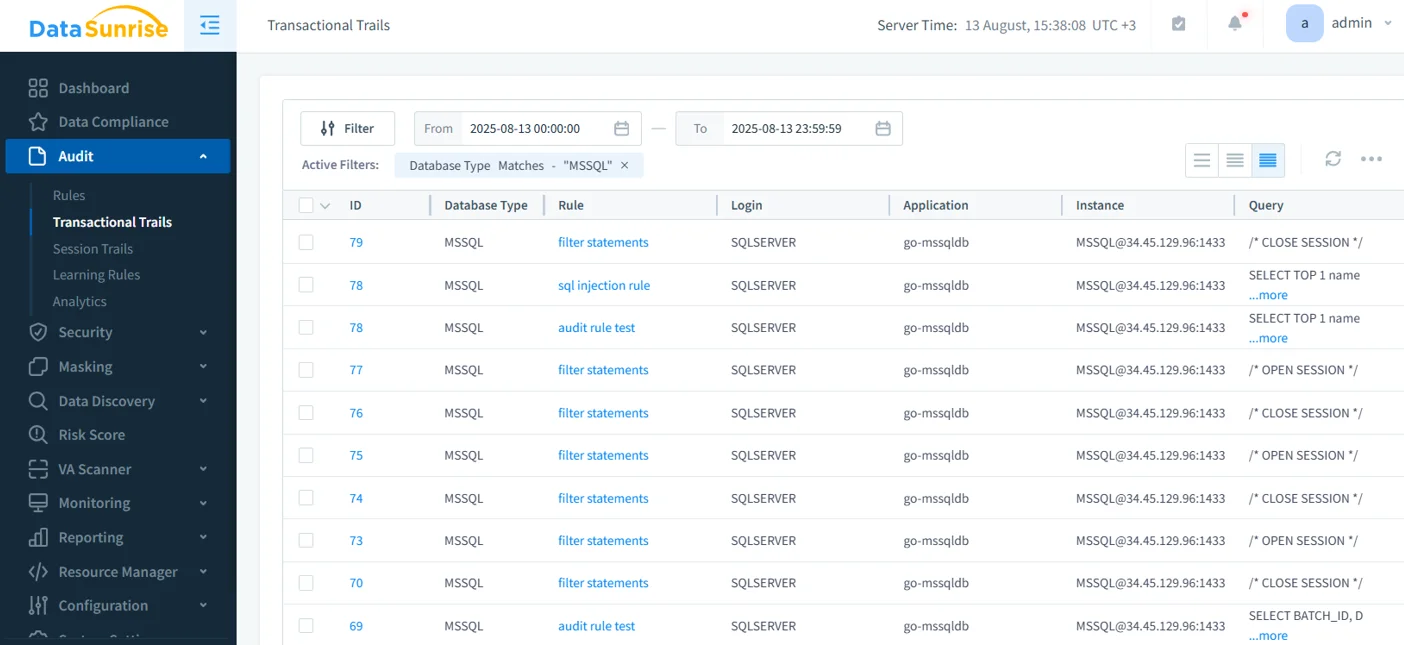

Regelbereich & Genauigkeit

Verwenden Sie detaillierte Audit-Regeln, um genau festzulegen, was auf Datenbank-, Schema-, Tabellen-, Spalten- und Aktioneniveau erfasst wird. Begrenzen Sie nach Benutzer, Rolle, IP-Bereich, Client-Anwendung oder Anweisungsmuster, um unnötigen Lärm zu vermeiden. Typische Anwendungen umfassen die Fokussierung auf SELECT-Abfragen gegen PII-Tabellen, das Blockieren von Massenausfuhren oder das Nachverfolgen privilegierter Aktivitäten.

Echtzeitüberwachung & Warnmeldungen

Echtzeitüberwachung beobachtet Abfragen, während sie ausgeführt werden, und löst Warnungen an SIEM, E-Mail oder Slack aus. Legen Sie Schwellenwerte und Anomalie-Regeln für Brute-Force-Logins, Zugriffe außerhalb der Geschäftszeiten, ungewöhnliche Zeilenzahlen oder plötzliche Lese-Spitzen fest. So wird das Audit von einem reinen Nachweisinstrument zu einer aktiven Steuerungsmaßnahme.

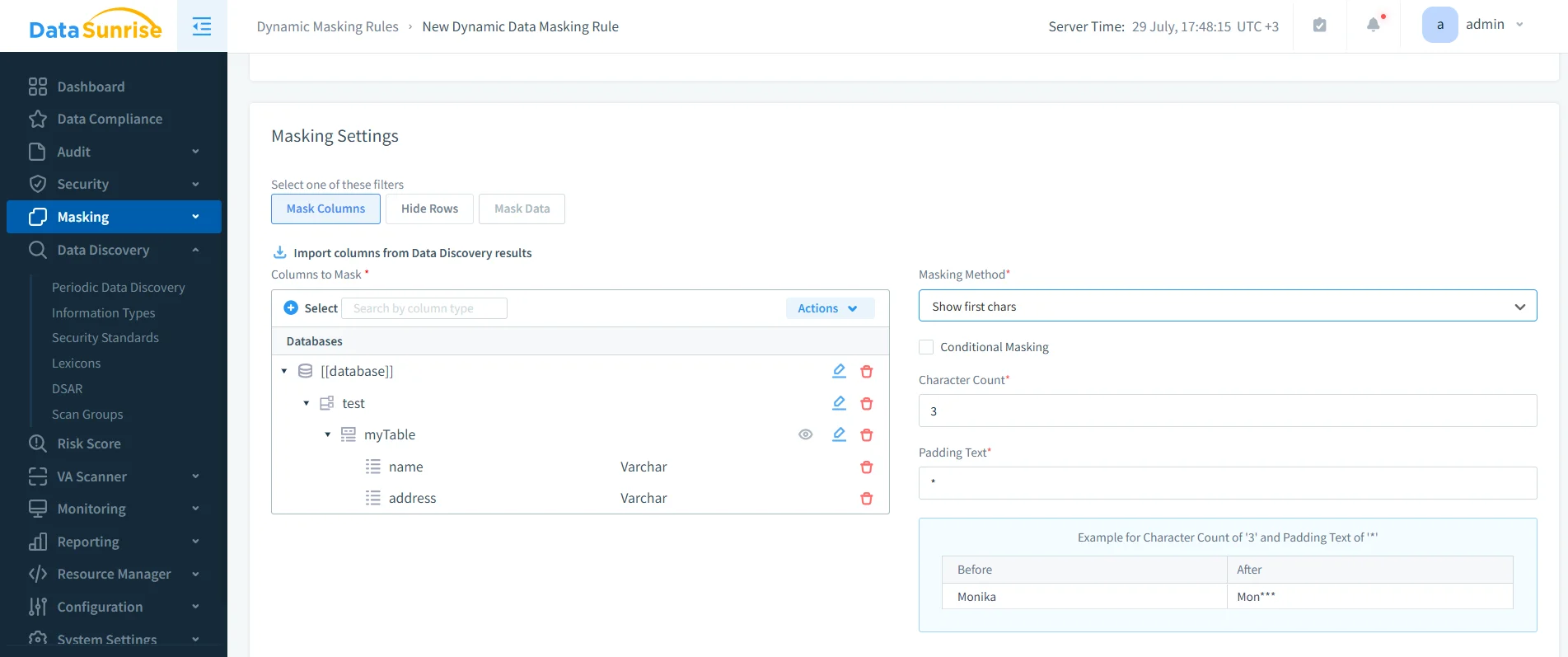

Echtzeit-Maskierung

Dynamische Datenmaskierung schützt PII/PHI während der Abfrage durch rollenbasierte Richtlinien (teilweises Offenlegen, Tokenisierung, Datumsverschiebung, Randomisierung). Maskierte Werte fließen durch BI-Tools und Exporte, wodurch das Risiko einer Datenweitergabe reduziert wird – selbst wenn Teams Produktionsdaten abfragen.

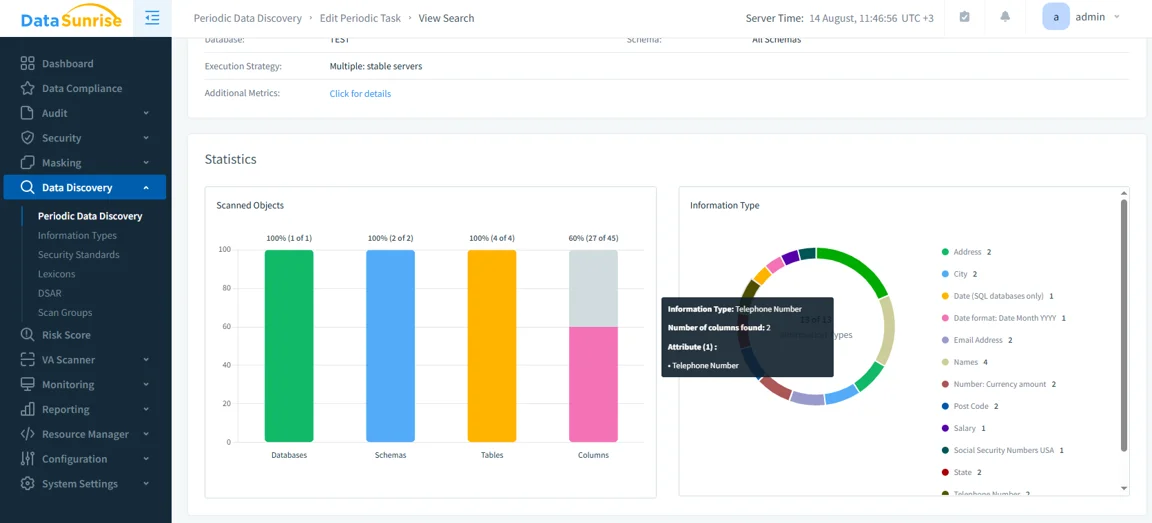

Erkennung sensibler Daten

Erkennung sensibler Daten durchsucht kontinuierlich Schemas, um Felder wie Namen, Adressen, IDs und Kartennummern zu klassifizieren. Es erkennt neue sensible Spalten, während sich Modelle weiterentwickeln, und überführt die Erkenntnisse automatisch in Audit- oder Maskierungsregeln, sodass der Schutz aktuell bleibt, ohne manuellen Aufwand.

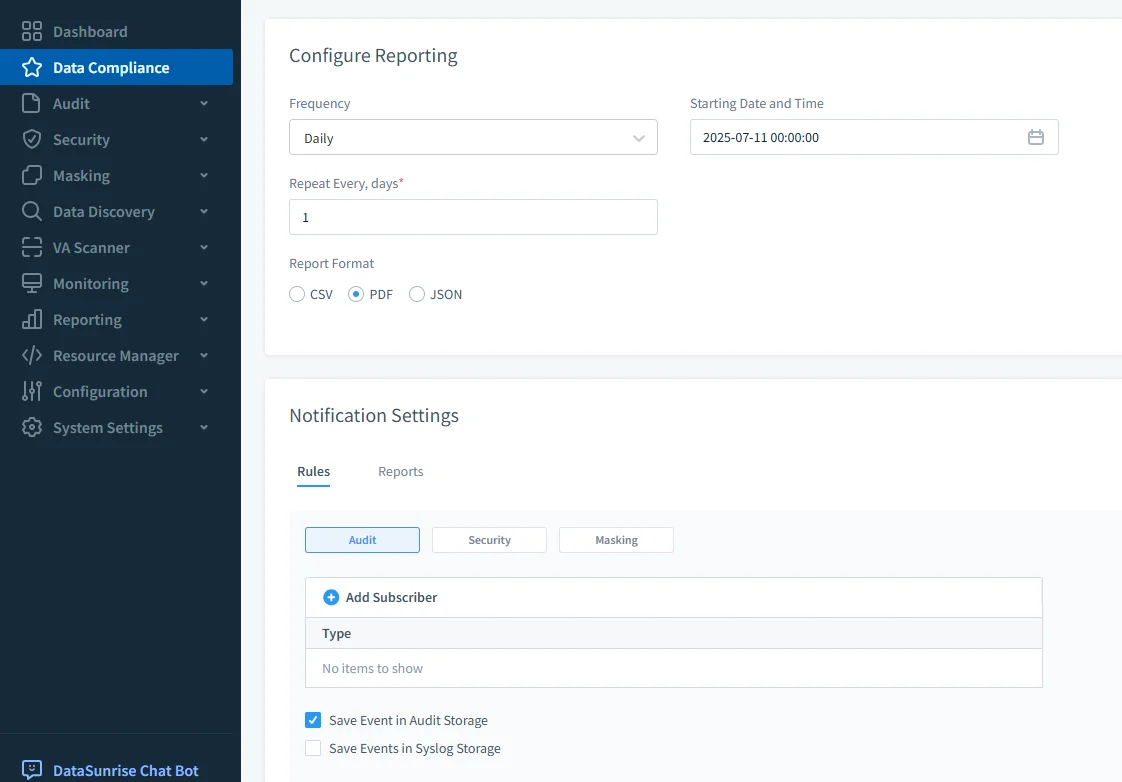

Compliance-Reporting

Compliance-Reporting erstellt prüferfertige Berichte, die auf GDPR, HIPAA, PCI DSS und SOX abgebildet werden. Planen Sie Evidenz-Pakete, verfolgen Sie Regeländerungen im Zeitverlauf und exportieren Sie in von Prüfern akzeptierten Formaten.

Alle diese Kontrollen fügen sich nahtlos in Ihren bestehenden .sqlaudit-Workflow ein. Exportieren Sie weiterhin in Cloud Storage, streamen Sie an Cloud Logging und analysieren Sie in BigQuery; DataSunrise fügt der Pipeline Durchsetzung und gebrauchsfertige Belege hinzu.

Best Practices

| Best Practice | Beschreibung |

|---|---|

| Logs zentralisieren und schützen | Exportieren Sie in Cloud Storage oder Cloud Logging mit Lifecycle-Regeln; speisen Sie SIEM oder BigQuery ein. |

| Rollenbasierter Zugriff | Begrenzen Sie, wer Roh-Audit-Logs lesen kann; Entwickler sollten, wenn möglich, maskierte Werte sehen. |

| Automatische Aktualisierung des Umfangs | Nutzen Sie die Erkennung, um neue Schemas/Tabellen ohne manuelle Lücken einzubeziehen. |

| Echtzeit-Überwachung aktivieren | Lösen Sie Warnmeldungen bei fehlgeschlagenen Logins, ungewöhnlichen Abfragen und Zugriffen außerhalb der Geschäftszeiten aus. |

Compliance-Mapping (auf einen Blick)

- GDPR, HIPAA, PCI DSS und SOX verlangen Verantwortlichkeit und prüfbare Aufzeichnungen.

- Das native SQL Server Audit liefert die Audit-Spur.

- DataSunrise fügt Echtzeit-Kontrollen, Maskierung, Datenentdeckung und prüferfertiges Reporting hinzu, das die Beweise mit jedem Rahmenwerk in Einklang bringt.

Zusammenfassung

Das native SQL Server Audit auf Cloud SQL bietet Ihnen solide Abdeckung. Kombinieren Sie es mit Cloud Storage, Cloud Logging und BigQuery für Aufbewahrung, Suche und Trendanalysen. Ergänzen Sie es mit DataSunrise, um Echtzeitwarnungen, Maskierung, Datenentdeckung und automatisierte Berichte zu erhalten – sodass Ihre Cloud SQL-Umgebung sicher, auditierbar und compliance-bereit bleibt. Dadurch reduzieren Sie manuellen Aufwand, minimieren blinde Flecken über Instanzen hinweg und beschleunigen Untersuchungen mit einer einheitlichen, konsistenten Audit-Spur.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen