Wie man Compliance für Apache Cloudberry sicherstellt

In der heutigen datengesteuerten Landschaft ist die Umsetzung einer robusten Compliance für Apache Cloudberry zu einer strategischen Notwendigkeit geworden. Laut dem Identity Theft Resource Center wurden im Jahr 2023 über 353 Millionen Datensätze bei Datenschutzverletzungen offengelegt, was den kritischen Bedarf an umfassender Datenbanksicherheit unterstreicht. Organisationen, die die leistungsstarken Möglichkeiten von Cloudberry nutzen, benötigen kontinuierliche Datensicherungslösungen, die sich an sich schnell ändernde regulatorische Anforderungen anpassen und gleichzeitig den Verwaltungsaufwand minimieren können. Wie in der Cloudberry-Dokumentation ausgeführt, ist die Implementierung ordnungsgemäßer Sicherheitskontrollen unerlässlich, um die Datenintegrität und Compliance sicherzustellen.

Verständnis der Compliance-Herausforderungen von Cloudberry

Apache Cloudberry bringt mehrere spezifische Compliance-Herausforderungen mit sich:

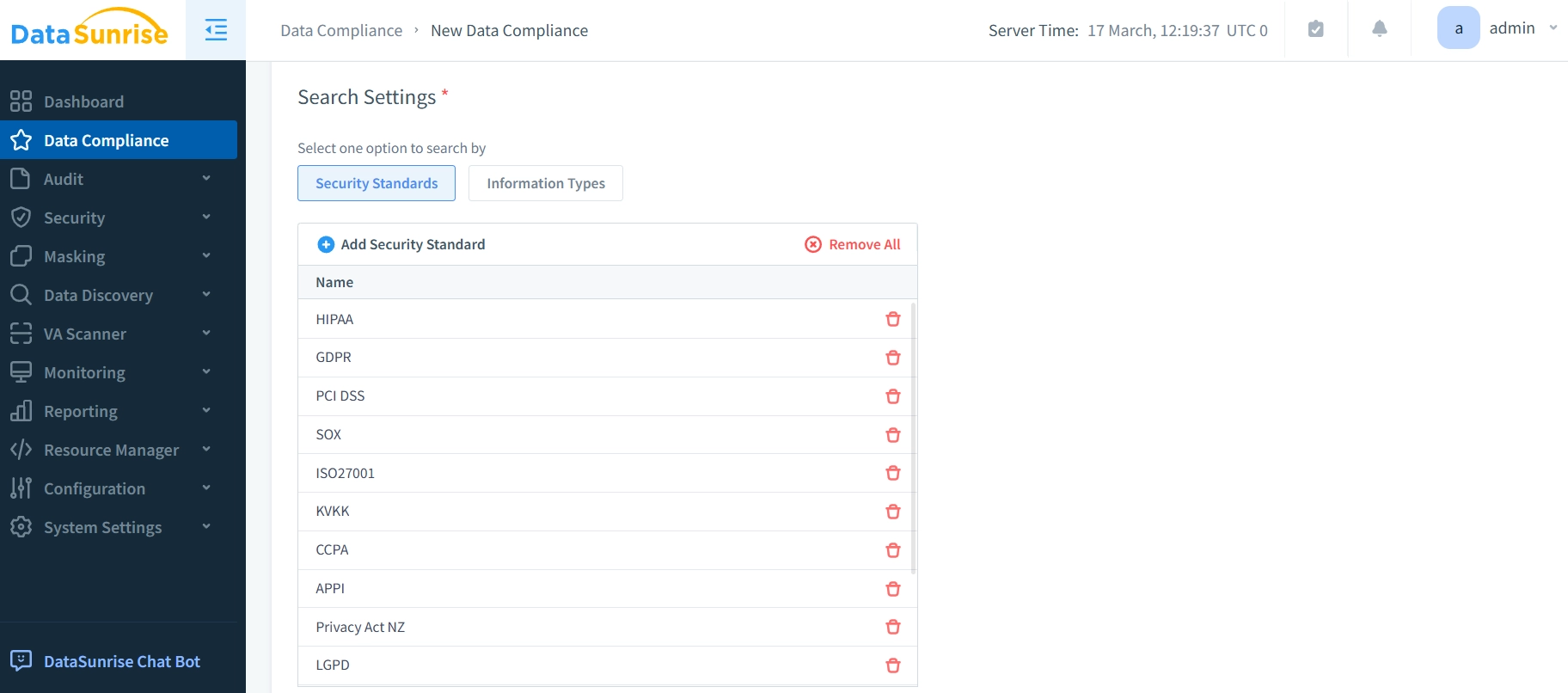

- Management mehrerer regulatorischer Rahmenwerke: Organisationen müssen gleichzeitig verschiedene Anforderungen erfüllen (DSGVO, HIPAA, PCI DSS, SOX).

- Verteilte Sicherheitsimplementierung: Die Aufrechterhaltung konsistenter Sicherheitsrichtlinien erfordert eine ausgeklügelte Orchestrierung.

- Umfassende Prüfungsanforderungen: Für Compliance-Berichte müssen vollständige Audit-Trails geführt werden.

- Dynamische Abfrageanalyse: Die Abfrageverarbeitung von Cloudberry erzeugt Zugriffsmuster, die durch statische Regeln nicht effektiv gesteuert werden können.

- Kontinuierliche regulatorische Weiterentwicklung: Compliance-Vorschriften entwickeln sich häufig weiter, wodurch ständige Aktualisierungen der Richtlinien notwendig werden.

Native Compliance-Funktionen von Cloudberry

Cloudberry bietet mehrere integrierte Funktionen, die als Grundlage für die Implementierung von Compliance dienen:

1. Umfassendes Audit-Logging

Das Logging-System von Cloudberry erfasst detaillierte Informationen über die Datenbankaktivitäten:

-- Umfassende Audit-Einstellungen konfigurieren ALTER DATABASE cloudberry_db SET ACTIVITY_TRACKING = TRUE; -- Ansicht der Aktivitätshistorie erstellen CREATE OR REPLACE VIEW data_activity_history AS SELECT operation_id, user_name, operation_type, table_name, operation_timestamp, affected_rows FROM system.activity_log;

2. Rollenbasierte Zugriffskontrolle

Die Umsetzung des Prinzips der minimalen Rechtevergabe mittels rollenbasierter Zugriffskontrollen hilft, den Datenzugriff einzuschränken:

-- Compliance-spezifische Rollen erstellen CREATE ROLE regulatory_auditor NOLOGIN; CREATE ROLE data_protection_officer NOLOGIN; CREATE ROLE compliance_administrator NOLOGIN; -- Entsprechende Berechtigungen konfigurieren GRANT SELECT ON SCHEMA audit_logs TO regulatory_auditor; GRANT SELECT, INSERT ON TABLE protected_data TO data_protection_officer; GRANT regulatory_auditor, data_protection_officer TO compliance_administrator;

3. Befehlszeilenschnittstelle für Audit-Management

Die Befehlszeilenschnittstelle von Cloudberry bietet wesentliche Werkzeuge zur Verwaltung von Audit-Einstellungen:

# Auditierung für die Datenbank aktivieren cloudberry-cli audit-config --enable # Eine Compliance-Richtlinie erstellen cloudberry-cli audit-policy create --name "sensitive_data_audit" --level "detailed" # Compliance-Bericht generieren cloudberry-cli audit-report generate --start-date "2025-04-01" --end-date "2025-04-28"

4. Abfrage von Audit-Logs

Audit-Logs können direkt mittels SQL-Abfragen abgerufen werden:

SELECT al.timestamp,

al.operation_type,

al.object_name,

al.user_name,

al.client_ip

FROM audit_log al

WHERE al.timestamp >= CURRENT_DATE - INTERVAL '7 days'

ORDER BY al.timestamp DESC;

Einschränkungen der nativen Cloudberry-Compliance

Obwohl die nativen Funktionen von Cloudberry wesentliche Funktionalitäten bieten, stehen Organisationen vor mehreren Herausforderungen, wenn sie sich ausschließlich auf die eingebauten Features verlassen:

- Manuelle Log-Aggregation führt zu ressourcenintensiver Compliance-Überwachung

- Die Konfiguration und Wartung von Rollen erfordert erheblichen Verwaltungsaufwand

- Keine native dynamische Maskierungsfunktion zum Schutz sensibler Daten

- Fehlende automatisierte Erkennung kann dazu führen, dass sensible Informationen unentdeckt bleiben

- Keine automatisierte regulatorische Abbildung, was zu zeitaufwändigen Audit-Vorbereitungen führt

- Begrenzte Erkennungsfähigkeiten für ausgeklügelte Angriffsmuster

Transformation der Cloudberry-Compliance mit DataSunrise

Der Database Regulatory Compliance Manager von DataSunrise revolutioniert die Cloudberry-Compliance durch intelligente Richtlinienorchestrierung und umfassende Automatisierung.

Wesentliche Funktionen für die Cloudberry-Daten-Compliance

1. Auto-Discover & Mask Technologie

Die Algorithmen von DataSunrise durchsuchen Ihre Cloudberry-Umgebung automatisch, um personenbezogene Informationen gemäß verschiedener regulatorischer Rahmenwerke zu identifizieren.

2. No-Code Policy Automation

Sicherheitsteams können über eine intuitive Oberfläche umfassende Compliance-Richtlinien definieren, ohne komplexe SQL-Anweisungen schreiben zu müssen.

3. Plattformübergreifende Universal Masking

DataSunrise wendet einheitliche Schutzrichtlinien in heterogenen Umgebungen an und bietet Unterstützung für über 40 Datenspeicherplattformen.

4. Compliance Autopilot

Die Continuous Regulatory Calibration-Engine von DataSunrise überwacht Änderungen in Rahmenwerken wie DSGVO, HIPAA und PCI DSS und aktualisiert automatisch die Schutzrichtlinien.

5. Kontextbezogener Schutz

Dynamische Datenmaskierung passt sich intelligent an Benutzerrollen, Zugriffsmuster und Datensensitivität an – unterstützt durch User Behavior Analysis.

6. Erweiterte Bedrohungsaufklärung

DataSunrise erstellt Baselines normaler Datenbankaktivitäten und identifiziert abnormale Muster, die auf Sicherheitsbedrohungen hinweisen könnten.

Implementierung: Vereinfachter Bereitstellungsprozess

Die Implementierung von DataSunrise für die Cloudberry-Compliance folgt einem vereinfachten Prozess:

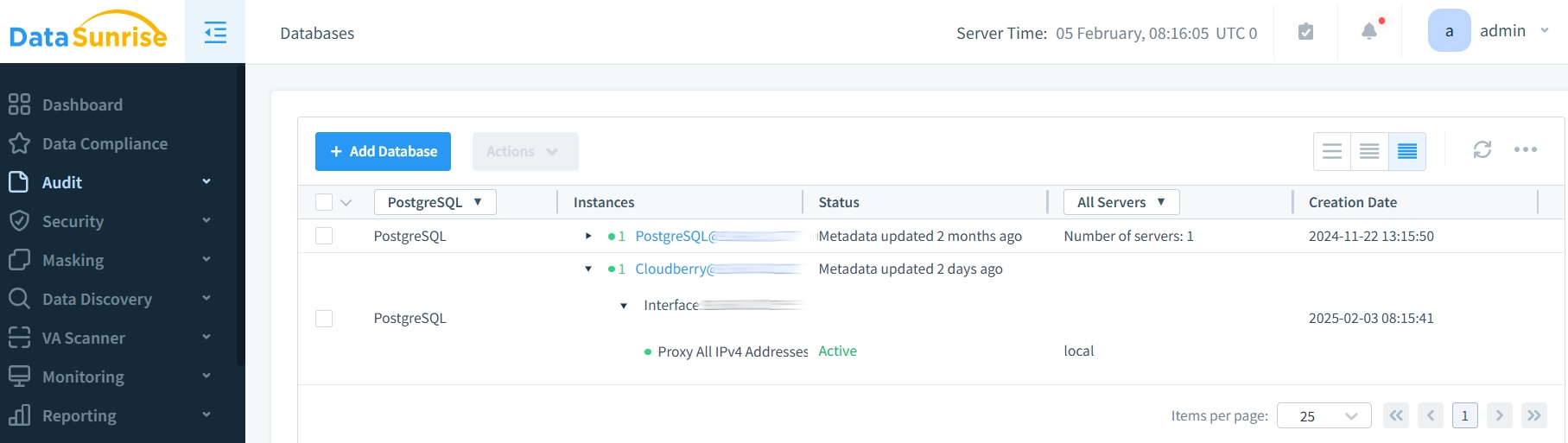

- Mit der Cloudberry-Datenbank verbinden: Eine sichere Verbindung zwischen den Systemen herstellen

- Compliance-Rahmenwerke auswählen: Wählen Sie die anwendbaren Vorschriften (DSGVO, HIPAA, PCI DSS, SOX)

- Automatisierte Erkennung initiieren: Identifizieren und klassifizieren Sie sensible Daten automatisch

- Schutzmethoden konfigurieren: Definieren Sie geeignete Maskierungs-, Audit- und Sicherheitsregeln

- Automatisierte Berichterstattung einrichten: Planen Sie regelmäßige Compliance-Berichte

- Kontinuierliche Überwachung aktivieren: Greifen Sie in Echtzeit auf Compliance-Metriken zu

Die gesamte Implementierung erfordert in der Regel weniger als einen Tag, wobei die meisten Organisationen die erste Automatisierung der Compliance schon innerhalb weniger Stunden erreichen.

Geschäftliche Vorteile autonomer Compliance

| Vorteil | Auswirkung |

|---|---|

| Reduzierter Verwaltungsaufwand | Abnahme manueller Tätigkeiten durch automatisierte Erkennung und Richtlinienimplementierung |

| Erhöhte Risikosichtbarkeit | Fortgeschrittene Erkennung identifiziert zuvor unbekannte Exposition sensibler Daten |

| Beschleunigte regulatorische Reaktion | Organisationen passen sich neuen Anforderungen schnell an, dank automatischer Richtlinienanpassungen |

| Proaktive Sicherheitskontrollen | Kontextbezogener Schutz verhindert unbefugten Zugriff durch verhaltensbasierte Erkennung |

| Einheitlicher Compliance-Rahmen | Ein zentrales Dashboard beseitigt blinde Flecken zwischen verschiedenen Datensystemen |

| Optimierte Audit-Bereitschaft | Reduzierte Vorbereitungszeit für regulatorische Audits durch automatisierte Evidenzerfassung |

Best Practices für Cloudberry-Compliance

Für optimale Ergebnisse sollten Organisationen die folgenden Best Practices befolgen:

1. Compliance-First-Architektur

Planen Sie Ihre Cloudberry-Topologie, wobei Compliance-Anforderungen als grundlegende Überlegung dienen.

2. Strategisches Monitoring-Gleichgewicht

Konzentrieren Sie das detaillierte Audit-Trail-Logging auf risikobehaftete Vorgänge, während die Gesamtleistung der Datenbank aufrechterhalten wird.

3. Formelles Governance-Rahmenwerk

Richten Sie ein formelles Data-Governance-Komitee mit klar definierten Rollen und Verantwortlichkeiten ein.

4. Mehrschichtiger Sicherheitsansatz

Implementieren Sie die DataSunrise Database Firewall neben den nativen Funktionen von Cloudberry für einen umfassenden Schutz.

5. Kontinuierliches Validierungsprotokoll

Testen Sie Ihr Compliance-Rahmenwerk regelmäßig durch simulierte Audit-Szenarien und Schwachstellenanalysen.

Fazit

Obwohl Apache Cloudberry wesentliche native Sicherheitsfunktionen bietet, profitieren Organisationen mit komplexen regulatorischen Anforderungen erheblich von der DataSunrise-Übersicht. Durch die Implementierung automatisierter Compliance mit intelligenter Richtlinienorchestrierung verwandeln Organisationen den Compliance-Prozess von einer ressourcenintensiven Aufgabe in ein effizientes Rahmenwerk, das sich kontinuierlich an die sich entwickelnden Anforderungen anpasst.

Bereit, Ihre Cloudberry-Daten-Compliance-Fähigkeiten zu verbessern? Vereinbaren Sie noch heute eine Demo, um zu sehen, wie DataSunrise’s No-Code Policy Automation Ihre Compliance-Strategie transformieren und gleichzeitig den Verwaltungsaufwand reduzieren kann.