Cumplimiento de Datos Sin Esfuerzo para Amazon OpenSearch

Cumplimiento de datos sin esfuerzo para Amazon OpenSearch suena a jerga de marketing—hasta que te das cuenta de lo rápido que OpenSearch se convierte en un almacén de datos regulado. Los equipos comienzan con análisis de registros, paneles de observabilidad o búsquedas de seguridad. Luego, OpenSearch se convierte silenciosamente en el colector central de eventos de autenticación, rastros de actividad del cliente, fragmentos de carga útil de solicitudes y metadatos operativos. Si cualquiera de eso incluye información personal o regulada, los requisitos de cumplimiento aplican de igual manera que lo harían para una base de datos.

AWS proporciona una plataforma administrada y características de seguridad básicas para Amazon OpenSearch Service, pero la responsabilidad del cumplimiento recae en la organización que opera los datos. “Sin esfuerzo” no significa “sin trabajo.” Significa reemplazar procesos manuales propensos a errores con descubrimiento automatizado, políticas focalizadas, protección a nivel de consulta e informes listos para auditoría—de modo que el cumplimiento continúe funcionando incluso cuando cambian índices, pipelines y equipos.

Por qué OpenSearch Está Bajo el Alcance del Cumplimiento

OpenSearch a menudo se trata como “solo registros,” pero los registros modernos no son inofensivos. Comúnmente contienen identificadores directos, cuasi-identificadores y contexto empresarial sensible. En implementaciones reales, los índices de OpenSearch frecuentemente incluyen:

- Correos electrónicos, nombres, números telefónicos y direcciones IP

- Identificadores de cliente, identificadores de dispositivo, identificadores de sesión y referencias de cuenta

- Datos de soporte e incidentes con detalles personales o confidenciales

- Telemetría de seguridad vinculada a individuos o sistemas

Una vez que el contenido sensible está indexado, tus controles deben alinearse con regulaciones de cumplimiento de datos y un programa de gobernanza auditable. El primer paso práctico es poder identificar de manera confiable PII (información de identificación personal) y otros patrones regulados a través de OpenSearch—no solo en un índice “sensible,” sino en todas partes donde pueda aparecer.

Qué Significa Realmente el Cumplimiento “Sin Esfuerzo”

El cumplimiento sin esfuerzo no es una única casilla que marcar dentro de OpenSearch. Es un flujo de trabajo que se ejecuta continuamente y produce evidencia automáticamente. Para OpenSearch, ese flujo de trabajo usualmente incluye:

- Visibilidad: descubrimiento de datos automatizado para encontrar valores sensibles en campos y cargas útiles

- Alcance: controles de gobernanza aplicados a los objetos correctos (no al clúster completo por defecto)

- Control: controles de acceso centralizados con RBAC

- Protección:

- Prueba:

DataSunrise soporta estas capas mediante una plataforma unificada de cumplimiento que funciona a través de despliegues de OpenSearch. En lugar de ensamblar scripts de descubrimiento, revisiones de acceso y exportaciones de informes, operas un único conjunto de políticas y pipelines de evidencia mediante Compliance Manager.

Paso 1: Descubre Datos Sensibles Antes de Intentar Gobernarlos

El cumplimiento falla cuando el equipo no puede responder una pregunta básica: “¿Qué datos regulados existen en nuestros índices OpenSearch?” Los documentos de OpenSearch son semi-estructurados e incluyen con frecuencia cargas útiles no estructuradas, por lo que las revisiones manuales pierden demasiado.

El descubrimiento de DataSunrise automatiza la identificación de contenido sensible y reduce la dependencia en suposiciones. Los resultados del descubrimiento también brindan la base para enfocar políticas, asignar propiedad y definir qué necesita enmascaramiento o auditoría. Este flujo de trabajo enfocado en el descubrimiento es la manera más rápida de hacer que el cumplimiento se sienta “sin esfuerzo” en lugar de reactivo.

Paso 2: Enfoca el Cumplimiento a los Objetos Correctos de OpenSearch

Una razón común por la que los programas de cumplimiento rompen los paneles es el exceso de alcance—aplicar controles estrictos en todas partes sin focalización. Los clústeres OpenSearch pueden contener tanto telemetría de bajo riesgo como datos de actividad de usuario de alto riesgo. La gobernanza funciona mejor cuando seleccionas explícitamente los objetos que requieren controles de cumplimiento y excluyes conjuntos de datos irrelevantes.

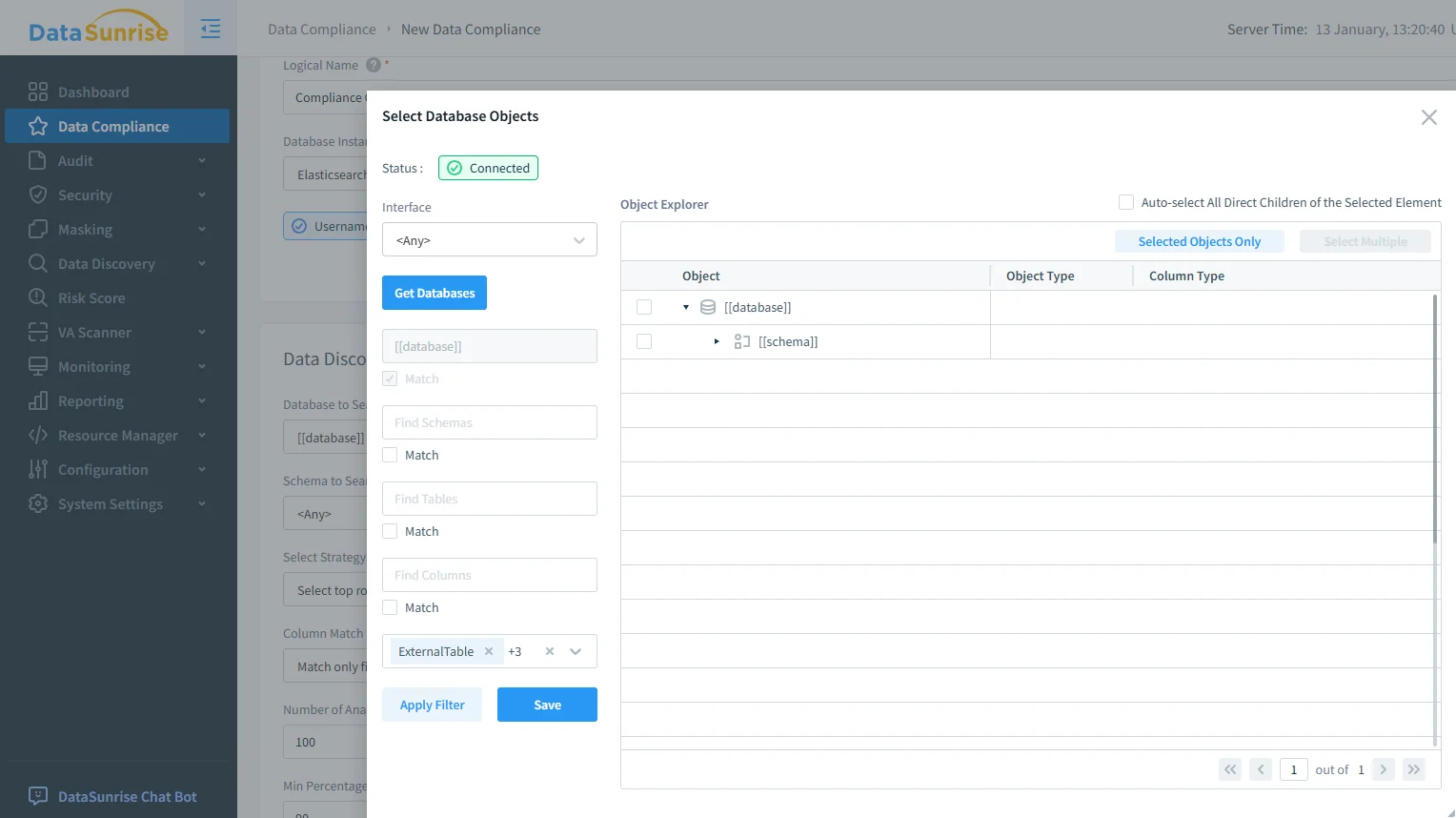

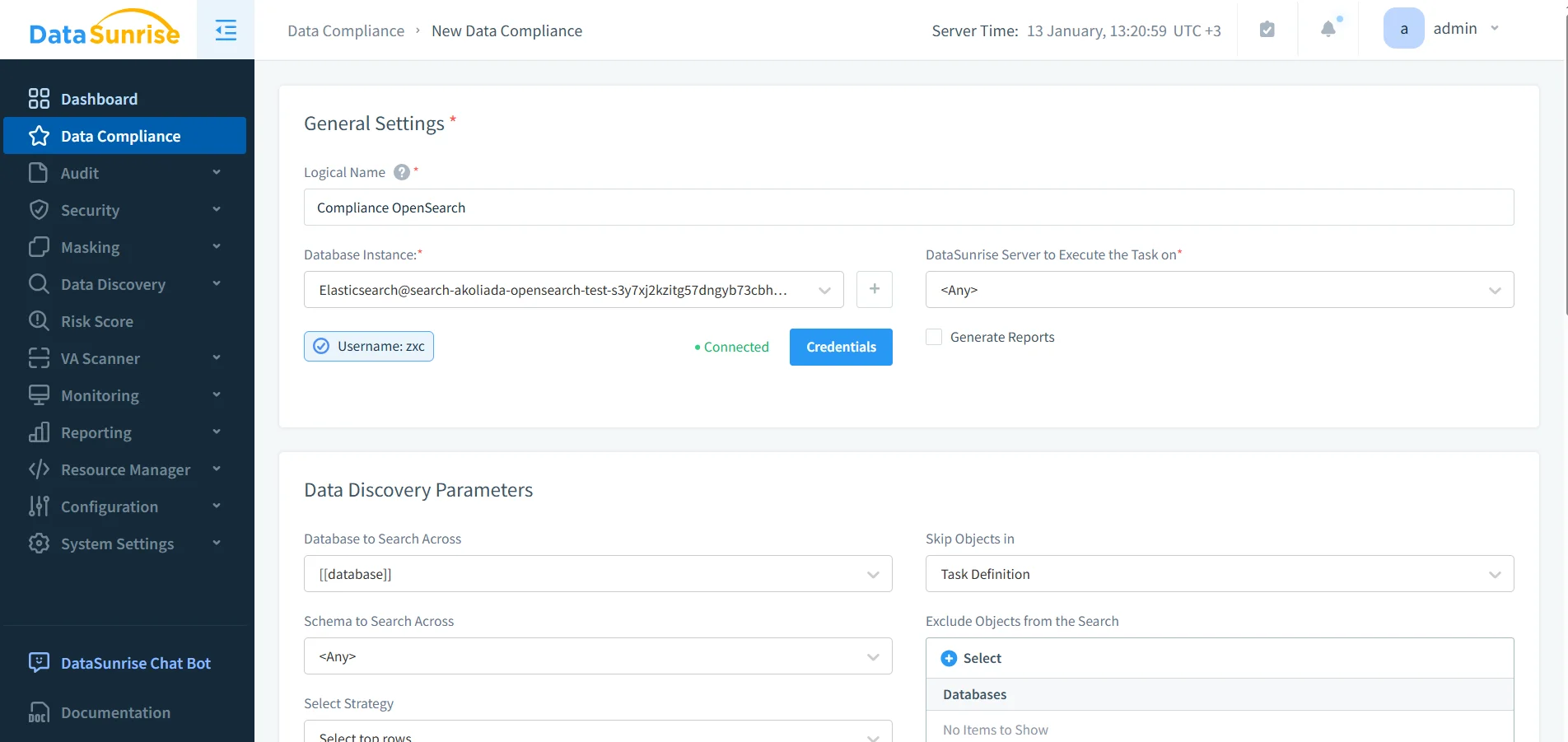

Enfocar tareas de cumplimiento en DataSunrise para Amazon OpenSearch: define la instancia objetivo y los parámetros de descubrimiento para una gobernanza focalizada.

Este enfoque reduce ruido, mantiene útil la analítica operativa y te da un límite de cumplimiento defendible. También ayuda a aplicar el principio de mínimo privilegio al limitar el acceso gobernado solo a lo que cada rol realmente necesita.

Paso 3: Aplica Políticas con Reglas de Cumplimiento Determinísticas

Una vez definido el alcance, el cumplimiento se vuelve un problema de políticas. Necesitas reglas que especifiquen cuándo auditar, cuándo enmascarar y cuándo bloquear o alertar. Las políticas de DataSunrise permiten una aplicación consistente y reducen el problema de “configuración irrepetible” donde cada entorno OpenSearch se comporta diferente.

Cuando múltiples reglas pueden coincidir con la misma actividad, la aplicación debe mantenerse predecible. Usando prioridad de reglas, las organizaciones pueden controlar el orden de evaluación y garantizar que los resultados sean consistentes a través de equipos, índices y entornos.

Definir reglas de cumplimiento de OpenSearch en DataSunrise: la aplicación basada en políticas soporta auditoría, protección y generación de informes de cumplimiento.

Paso 4: Capture Evidencia Lista para Auditoría Automáticamente

El cumplimiento no es solo sobre la aplicación—también es sobre la prueba. Los auditores y equipos de seguridad necesitan reconstruir la actividad de forma confiable: quién accedió a qué, cuándo y bajo qué política.

DataSunrise provee recolección centralizada de evidencia mediante Data Audit, registros de auditoría detallados y pistas de auditoría inmutables. Para supervisión continua, la monitorización de actividad de base de datos ayuda a detectar patrones riesgosos (picos anormales de consultas, rutas de acceso inusuales, búsquedas repetidas de datos sensibles) antes de que se conviertan en incidentes.

Como referencia base para el registro nativo de la plataforma, AWS documenta la auditoría de logs de OpenSearch aquí: Registros de auditoría de Amazon OpenSearch. Los registros nativos pueden ser útiles, pero la evidencia centralizada es típicamente más fácil de defender durante auditorías e investigaciones.

Paso 5: Reduce la Exposición con Enmascaramiento y Prácticas de Datos Seguras

Incluso cuando el acceso está autorizado, los valores crudos sensibles no siempre son necesarios. La reducción de exposición es una de las formas más prácticas de hacer que el cumplimiento sea menos doloroso y al mismo tiempo mejorar los resultados de seguridad.

DataSunrise soporta tanto enmascaramiento dinámico de datos (redacción en tiempo de consulta) como enmascaramiento estático de datos (copias seguras para ambientes inferiores). Cuando los equipos necesitan conjuntos de datos realistas para análisis o pruebas sin identificadores reales, la generación de datos sintéticos provee una alternativa segura para cumplimiento.

Paso 6: Automatiza los Informes y Mantén el Cumplimiento en Marcha

El cumplimiento sin esfuerzo requiere automatización no solo para la aplicación sino también para los informes. Los auditores no quieren capturas de pantalla; quieren paquetes de evidencia consistentes que relacionen controles con resultados.

DataSunrise soporta la generación de evidencia mediante generación de informes y informes automatizados de cumplimiento. Esto permite reportes repetibles alineados con marcos tales como cumplimiento GDPR, cumplimiento HIPAA, cumplimiento PCI DSS y cumplimiento SOX.

Para prevenir desviaciones a medida que aparecen nuevos índices y pipelines, combina informes con prácticas de protección continua de datos y valida la postura usando evaluación de vulnerabilidades. Para la prevención activa contra patrones abusivos de acceso, añade un firewall de base de datos como parte de tu estrategia de gobernanza.

Resultados de Cumplimiento de un Vistazo

| Punto doloroso de cumplimiento | Con qué luchan los equipos en OpenSearch | Cómo se ve “sin esfuerzo” |

|---|---|---|

| Visibilidad de datos sensibles | PII aparece en campos y cargas útiles inesperadas | Descubrimiento automatizado e inventario siempre actualizado |

| Gobernanza de acceso | Roles amplios otorgados para evitar romper paneles | Políticas enfocadas y aplicación del mínimo privilegio |

| Evidencia de auditoría | Los registros están fragmentados entre sistemas y equipos | Pistas de auditoría centralizadas e informes consistentes |

| Reducción de exposición | Usuarios autorizados todavía ven demasiados datos crudos | Enmascaramiento y prácticas de datos seguras por defecto |

Conclusión: Hacer el Cumplimiento de OpenSearch Defendible Sin Fricciones

El cumplimiento de datos sin esfuerzo para Amazon OpenSearch es alcanzable cuando se diseña como un plano operativo de control: descubre datos sensibles continuamente, enfoca la gobernanza con precisión, aplica políticas de forma determinística, reduce la exposición con enmascaramiento y produce evidencia lista para auditoría automáticamente. Este enfoque mantiene OpenSearch usable para análisis mientras hace el cumplimiento medible y defendible.

Para explorar las capacidades de la plataforma y las opciones de despliegue, revisa la visión general de DataSunrise y los modos de despliegue disponibles, luego comienza con Descarga o solicita una Demostración guiada.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora