Enmascaramiento de Datos en Amazon OpenSearch

El enmascaramiento de datos en Amazon OpenSearch es una forma práctica de reducir la exposición de datos sensibles sin afectar los flujos de trabajo de búsqueda, análisis y observabilidad de los que dependen los equipos. Los clústeres de OpenSearch suelen ingerir eventos de autenticación, registros de actividad de clientes, fragmentos de cargas útiles de aplicaciones y telemetría operativa. Esos conjuntos de datos frecuentemente incluyen información personalmente identificable (PII), identificadores de cuentas, direcciones IP y otros elementos regulados—en ocasiones, incrustados dentro de mensajes de registro no estructurados o JSON anidados.

AWS proporciona la plataforma gestionada para Amazon OpenSearch Service, pero la responsabilidad de cumplimiento recae en la organización que opera los datos. En términos de cumplimiento, no importa que los datos estén “solo en los registros.” Si están indexados y son buscables, están sujetos a gobernanza y expectativas de auditoría.

Este artículo explica qué es el enmascaramiento de datos, por qué OpenSearch necesita enmascaramiento más allá de los controles nativos de acceso y cómo DataSunrise habilita el enmascaramiento dinámico, el alcance de políticas basado en descubrimiento, la auditoría y la generación de informes para entornos OpenSearch.

Qué Significa el Enmascaramiento de Datos para OpenSearch

A grandes rasgos, el enmascaramiento de datos reemplaza valores sensibles con representaciones más seguras preservando la usabilidad. A diferencia del cifrado en reposo (que protege el almacenamiento), el enmascaramiento protege lo que los usuarios realmente ven en los resultados de las consultas. Un resumen útil está disponible aquí: Qué es el Enmascaramiento de Datos.

En OpenSearch, el enmascaramiento es especialmente valioso porque:

- Los índices comúnmente almacenan documentos semi-estructurados con campos sensibles dispersos a lo largo de las cargas útiles.

- Los paneles de control y alertas a menudo requieren un amplio acceso de lectura para mantener las operaciones en funcionamiento.

- Una vez que se permite una consulta, devolver valores sin procesar puede violar las expectativas del principio de privilegio mínimo.

Por Qué los Controles Nativos de OpenSearch No Son Suficientes

Amazon OpenSearch soporta patrones robustos de autenticación y autorización, y muchas organizaciones utilizan control de acceso granular para restringir el acceso a índices o campos. Sin embargo, el control de acceso por sí solo no resuelve la “visibilidad basada en necesidad de saber.” En muchos casos, los usuarios deben consultar un índice para realizar su trabajo, pero no necesitan identificadores personales sin procesar en la salida.

Esta es la brecha que llena el enmascaramiento: preserva la visibilidad operativa (relevancia de búsqueda, agregaciones, paneles) mientras reduce la exposición de valores sensibles.

Enmascaramiento Dinámico vs. Estático para Amazon OpenSearch

Una estrategia fuerte de enmascaramiento usualmente combina dos enfoques:

- Enmascaramiento dinámico (enmascarar en tiempo de consulta): los valores se transforman cuando se devuelven al solicitante, según identidad, rol o contexto. Véase Enmascaramiento Dinámico de Datos.

- Enmascaramiento estático (enmascarar en reposo para copias): los valores se transforman en conjuntos de datos exportados o copias no productivas usadas para pruebas, análisis o desarrollo. Véase Enmascaramiento Estático de Datos.

En entornos OpenSearch, el enmascaramiento dinámico suele ser la victoria más rápida porque protege de inmediato las rutas de acceso de producción—sin reconstruir tuberías ni mantener índices paralelos.

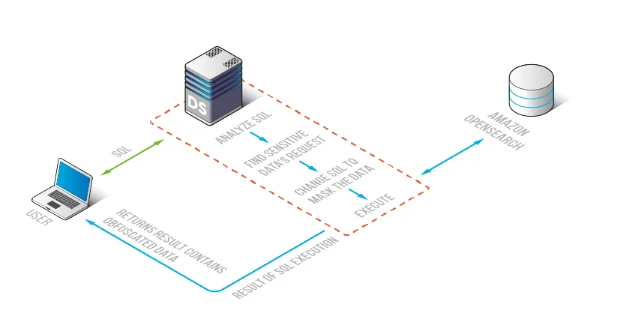

Cómo DataSunrise Habilita el Enmascaramiento para Amazon OpenSearch

DataSunrise proporciona una capa centralizada de seguridad y cumplimiento que puede aplicar reglas de enmascaramiento, auditoría e informes de manera consistente en entornos OpenSearch. El flujo de trabajo típicamente es el siguiente:

- Descubrir campos y patrones sensibles en los índices.

- Enfocar políticas a índices, documentos y campos específicos que realmente requieren protección.

- Aplicar reglas de enmascaramiento dinámico a los resultados de las consultas basadas en usuarios/roles e intención de acceso.

- Auditar toda la actividad relevante y generar evidencia lista para auditoría.

DataSunrise aplica reglas de enmascaramiento para que las consultas en OpenSearch puedan seguir siendo funcionales mientras los valores sensibles se ocultan en los resultados.

Paso 1: Descubrir Datos Sensibles en OpenSearch

Las reglas de enmascaramiento son tan buenas como su inventario de datos. Los datos en OpenSearch cambian constantemente—aparecen nuevos campos, evolucionan las tuberías, y los registros de depuración “temporales” se vuelven permanentes. El descubrimiento automatizado es la forma más fiable de mantenerse al día.

DataSunrise Data Discovery ayuda a identificar patrones sensibles, incluyendo PII, a través de índices y documentos OpenSearch. Los resultados del descubrimiento pueden informar directamente qué objetos deben gobernarse y qué campos deben enmascararse.

El enmascaramiento basado en descubrimiento también soporta programas regulados alineados con regulaciones de cumplimiento de datos y marcos comunes como cumplimiento GDPR, cumplimiento HIPAA y cumplimiento PCI DSS.

Paso 2: Enfocar el Enmascaramiento a los Índices y Campos Correctos

Un error operativo frecuente es aplicar controles de seguridad demasiado amplios y romper los paneles. El enmascaramiento debe precisarse con claridad: solo donde existen valores sensibles, y solo para roles que no deberían ver valores sin procesar.

Este enfoque es más fácil de operacionalizar cuando se combina con un claro control de acceso basado en roles (RBAC) y el principio de menor privilegio. El programa de cumplimiento mismo puede gestionarse de forma centralizada a través del Compliance Manager.

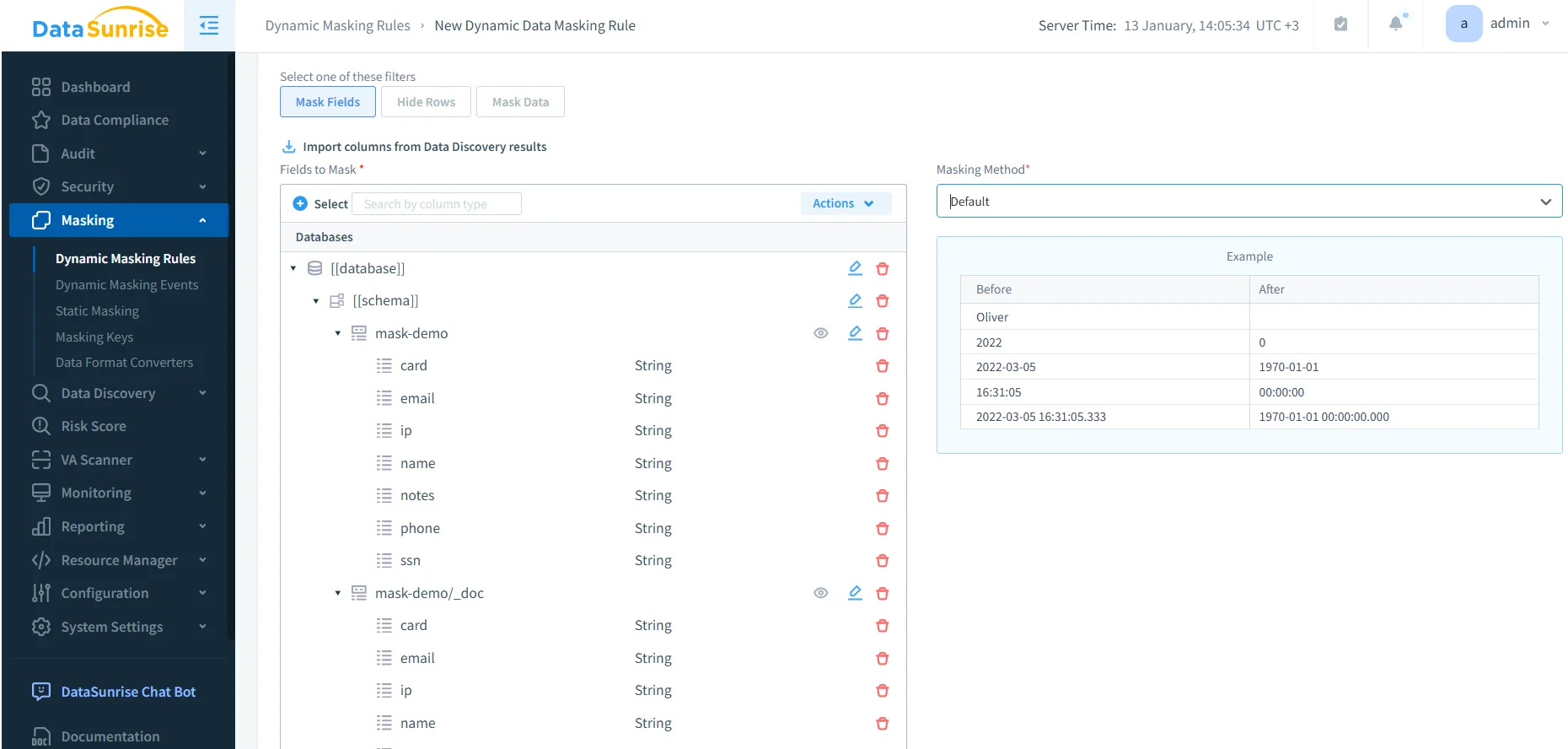

Paso 3: Configurar Reglas de Enmascaramiento Dinámico

Las reglas de enmascaramiento dinámico definen cómo se transforman los valores sensibles en tiempo de consulta. Dependiendo de su modelo de gobernanza, el enmascaramiento puede aplicarse a roles específicos (por ejemplo, analistas de soporte), entornos (producción vs. pruebas) o fuentes de consulta. Los resultados comunes de enmascaramiento incluyen la redacción completa, el enmascaramiento parcial o la normalización donde solo la mínima información necesaria permanece visible.

Crear una regla de enmascaramiento dinámica: seleccione campos para enmascarar y elija el método de enmascaramiento para los datos gobernados en OpenSearch.

En la práctica, los programas de enmascaramiento exitosos incluyen:

- Orientación a nivel de campo: enmascarar solo los campos que contienen valores sensibles.

- Visibilidad consciente de rol: permitir que los roles privilegiados vean los valores completos cuando se justifique, y enmascarar para todos los demás.

- Aplicación determinista: resolver solapamientos de políticas con un orden de evaluación predecible.

Cuando múltiples controles se aplican, la aplicación consistente depende de la precedencia de reglas. DataSunrise soporta comportamiento determinista mediante la prioridad de reglas.

Paso 4: Auditar Accesos Enmascarados y Preservar la Evidencia

El enmascaramiento es un control de seguridad, pero el cumplimiento requiere evidencia. Necesita probar que los valores sensibles fueron protegidos y que el acceso fue registrado de forma consistente en los entornos.

DataSunrise provee auditoría de datos centralizada Data Audit, registros detallados audit logs y pistas de auditoría inmutables audit trails. Para supervisión continua, el monitoreo de actividad de base de datos ayuda a identificar patrones inusuales como intentos de extracción masiva, consultas repetidas a campos sensibles o accesos anómalos.

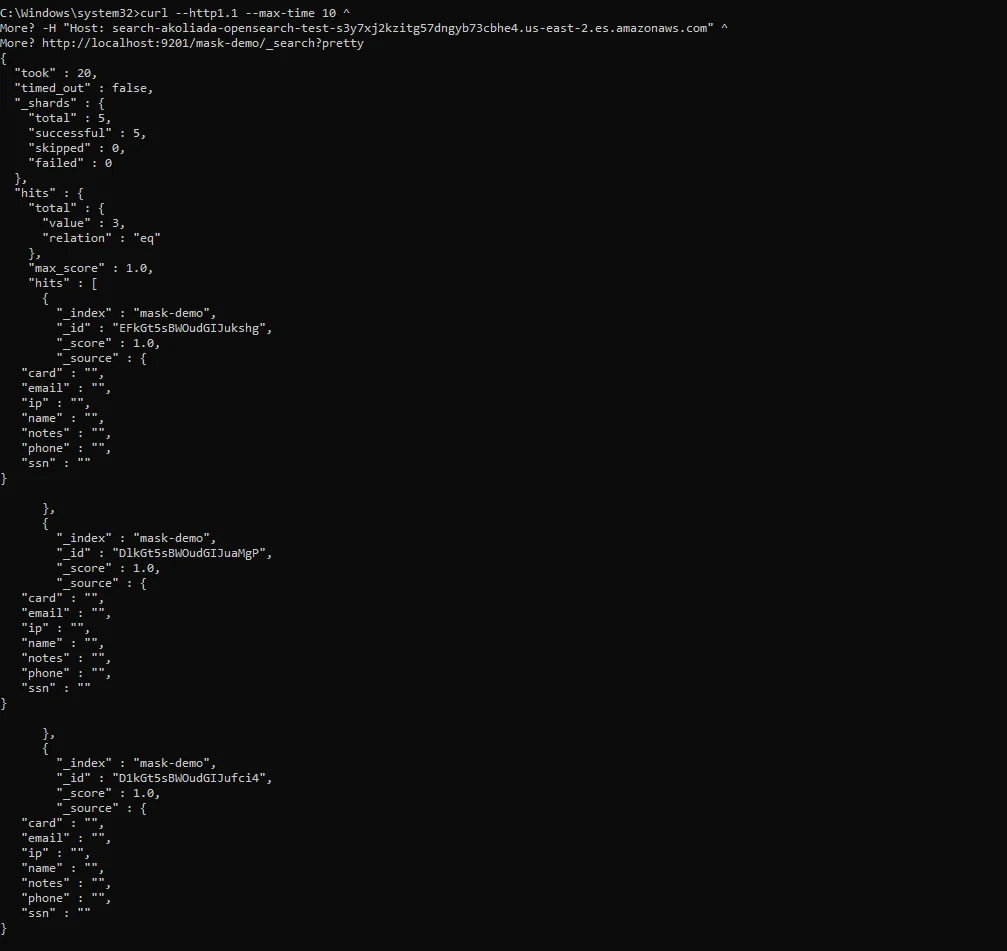

Auditoría del acceso enmascarado: las salidas de consulta muestran valores ofuscados mientras la actividad sigue siendo rastreable para investigaciones y auditorías.

AWS también proporciona funciones de registro a nivel de servicio como referencia básica. Véase registros de auditoría de Amazon OpenSearch. Sin embargo, los programas de cumplimiento a menudo requieren evidencia consistente y puntos de control unificados a través de múltiples entornos y rutas de acceso.

Endurecimiento del Enmascaramiento con Controles Preventivos de Seguridad

El enmascaramiento reduce la exposición, pero no debe ser la única línea de defensa. Los programas sólidos combinan el enmascaramiento con controles preventivos que reducen el riesgo por abuso, mala configuración y desviaciones.

- Reglas de firewall de base de datos para bloquear patrones abusivos de consultas.

- Evaluación de vulnerabilidades para detectar debilidades en configuración y desviaciones.

- Protección continua de datos para mantener activos los controles a medida que evolucionan los entornos OpenSearch.

Informes: Convertir Controles de Enmascaramiento en Pruebas de Cumplimiento

Los auditores rara vez aceptan “habilitamos enmascaramiento” como prueba. Quieren evidencia de que los controles existen, se aplican consistentemente y permanecen activos en el tiempo. DataSunrise soporta la generación de evidencia para cumplimiento mediante generación de informes, consolidando resultados de descubrimiento, políticas de enmascaramiento y actividad de auditoría en entregables listos para revisión.

Conclusión: Haga que el Enmascaramiento en OpenSearch Sea Operacional, No Ocasional

El enmascaramiento de datos en Amazon OpenSearch es un control práctico y de alto impacto para reducir la exposición de datos sensibles mientras se mantienen funcionales la búsqueda y el análisis. El enfoque más efectivo combina descubrimiento, aplicación de políticas enfocadas, enmascaramiento dinámico en tiempo de consulta y recolección de evidencia lista para auditoría—para que el cumplimiento sea continuo y no reactivo.

Para explorar opciones de implementación, revise la visión general de DataSunrise, compare los modos de implementación, y comience con una demostración o una descarga para evaluación.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora