Comment appliquer le masquage dynamique dans Vertica

Comment appliquer le masquage dynamique dans Vertica est une question fréquente pour les organisations qui utilisent Vertica en tant que plateforme analytique haute performance tout en manipulant des données sensibles ou réglementées. Vertica est souvent déployé pour l’intelligence d’affaires, l’analyse client, la science des données et les charges de travail d’apprentissage automatique. Par conséquent, ces cas d’usage nécessitent un accès étendu aux données, ce qui augmente considérablement le risque d’exposition d’informations personnellement identifiables (PII), de détails de paiement ou de données de contact via les résultats des requêtes.

Dans les environnements axés sur l’analyse, les techniques traditionnelles de protection des données deviennent rapidement insuffisantes. Par exemple, les permissions statiques ou les vues SQL créées manuellement ont du mal à suivre le rythme des schémas changeants, des projections évolutives et d’un nombre croissant d’utilisateurs. En conséquence, les organisations ont besoin d’un mécanisme de protection qui s’adapte automatiquement et s’applique de manière cohérente à toutes les charges de travail Vertica. Le masquage dynamique des données répond à ce défi en protégeant les valeurs sensibles au moment de la requête plutôt qu’en modifiant les données stockées.

Les organisations mettent communément en œuvre le masquage dynamique en utilisant DataSunrise Data Compliance conjointement avec le masquage dynamique des données. Cette approche introduit une couche de contrôle centralisée devant Vertica. Cette couche évalue chaque requête, applique dynamiquement les règles de masquage et enregistre des preuves d’audit sans nécessiter de modifications des schémas Vertica ni des applications clientes. Pour un contexte supplémentaire, consultez les fondamentaux de la conformité réglementaire.

Pourquoi le masquage dynamique est nécessaire dans Vertica

Vertica privilégie la performance analytique. Il stocke les données dans des conteneurs ROS en colonnes, gère les mises à jour récentes dans WOS, et utilise des projections pour optimiser l’exécution des requêtes. Cependant, cette architecture complique également la protection des données.

Plusieurs facteurs accroissent donc le besoin de masquage dynamique :

- De larges tables analytiques combinent souvent des métriques avec des attributs sensibles.

- Plusieurs projections peuvent dupliquer les mêmes colonnes sensibles.

- Des clusters partagés desservent simultanément des outils BI, des pipelines ETL, des notebooks et des jobs ML.

- Les requêtes SQL ad hoc contournent fréquemment les couches de reporting sélectionnées.

- Le contrôle d’accès basé sur les rôles ne fournit pas de rédaction au niveau des colonnes.

Les contrôles d’accès Vertica déterminent qui peut interroger une table ; cependant, ils ne contrôlent pas quelles valeurs apparaissent dans les résultats des requêtes. Une fois la requête exécutée, Vertica renvoie toutes les colonnes sélectionnées en clair. Par conséquent, les organisations appliquent le masquage dynamique en dehors du moteur de base de données pour réduire l’exposition.

Pour un complément technique, consultez la documentation officielle sur l’architecture Vertica ainsi que l’aperçu des capacités analytiques de Vertica.

Comment fonctionne le masquage dynamique des données avec Vertica

Le masquage dynamique des données dans Vertica repose typiquement sur une approche proxy. Les applications clientes se connectent à une passerelle de masquage au lieu de se connecter directement à la base de données. Par conséquent, chaque requête SQL passe par cette passerelle où les politiques de masquage sont évaluées avant l’exécution.

Le flux de travail de masquage suit une séquence cohérente :

- Le moteur de masquage analyse et parse la requête SQL.

- Le moteur vérifie les colonnes référencées par rapport à un catalogue de sensibilité.

- Les règles de masquage sont évaluées en fonction de l’utilisateur, de l’application ou de l’environnement.

- La passerelle réécrit les résultats des requêtes pour que les valeurs sensibles apparaissent masquées.

Le système laisse inchangées les tables et projections Vertica sous-jacentes. Parce que le masquage ne se produit que dans le jeu de résultats retourné, cette approche préserve la performance et évite la duplication des données. De plus, elle s’aligne avec les meilleures pratiques en matière de sécurité des données et les exigences modernes en matière de confidentialité.

Configurer une règle de masquage dynamique dans Vertica

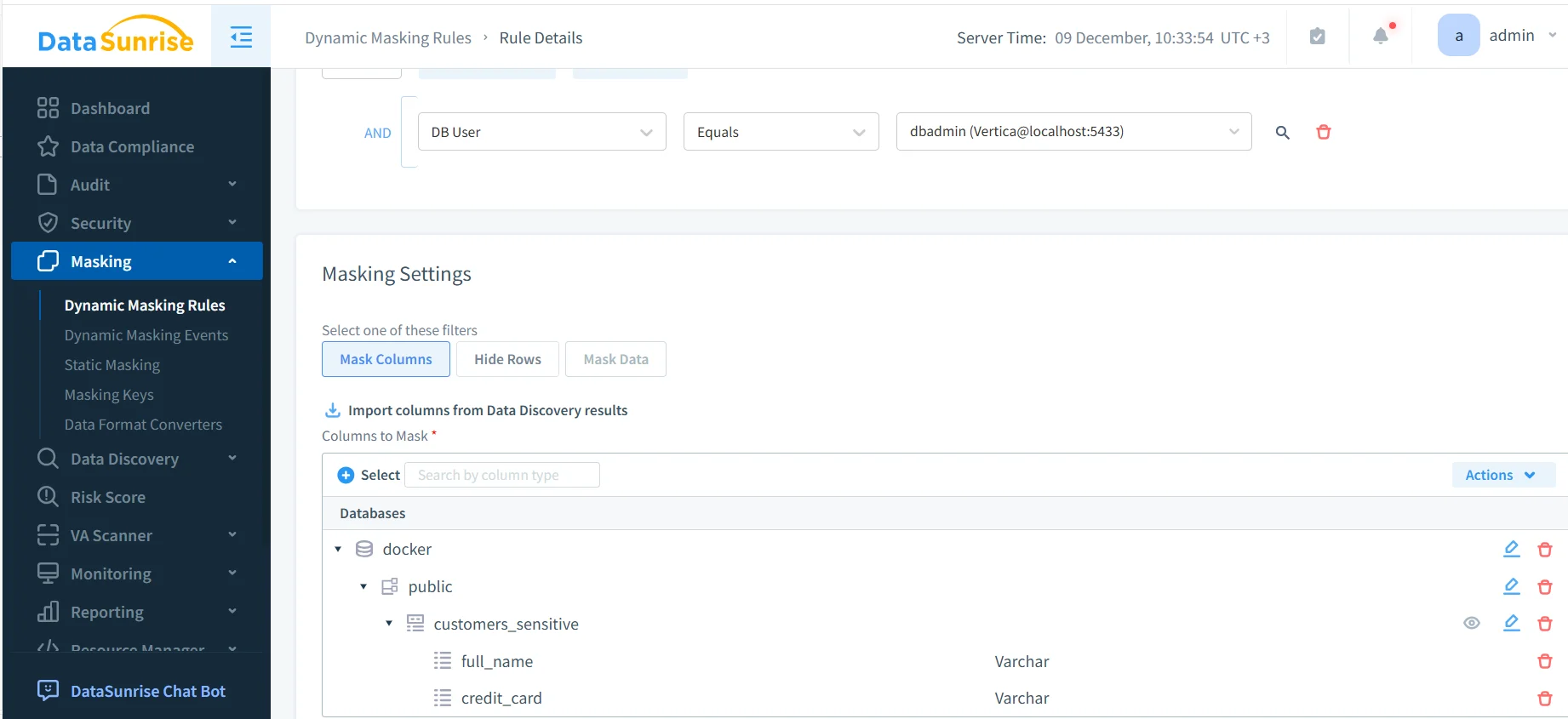

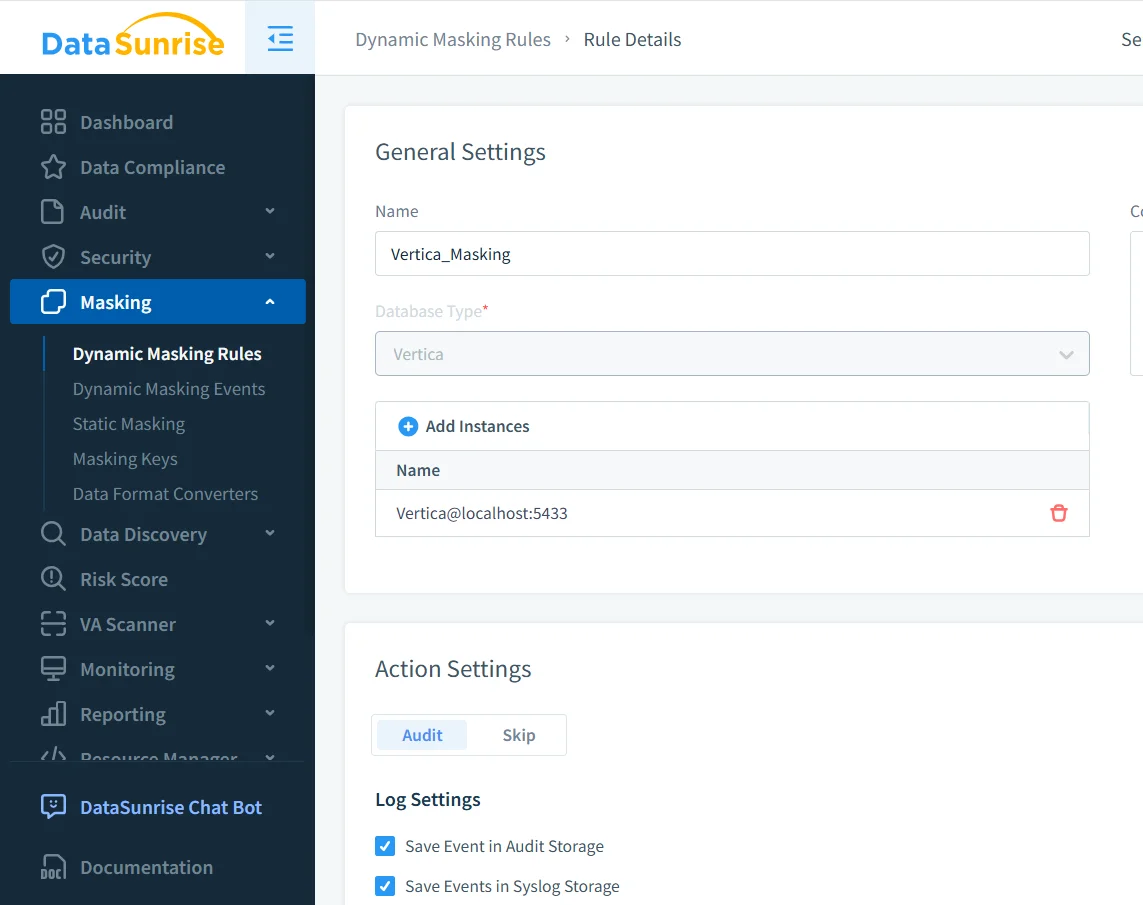

La première étape pratique pour comprendre comment appliquer le masquage dynamique dans Vertica consiste à définir une règle de masquage dynamique. Cette règle spécifie quelle instance Vertica protéger, quelles tables contiennent des données sensibles, et comment le masquage doit se comporter.

Dans cette configuration, l’administrateur sélectionne l’instance Vertica et active l’audit des événements de masquage. Les colonnes sensibles telles que full_name et credit_card sont ajoutées explicitement. Une fois activée, la règle s’applique automatiquement à chaque requête correspondante.

Les administrateurs peuvent affiner davantage les règles de masquage en utilisant des conditions telles que :

- Utilisateur ou rôle de la base de données

- Type d’application cliente

- Emplacement réseau ou environnement

Parce que la règle fonctionne en dehors de Vertica, elle reste efficace même lorsque les schémas évoluent ou que les projections changent.

Résultats de requête masqués en pratique

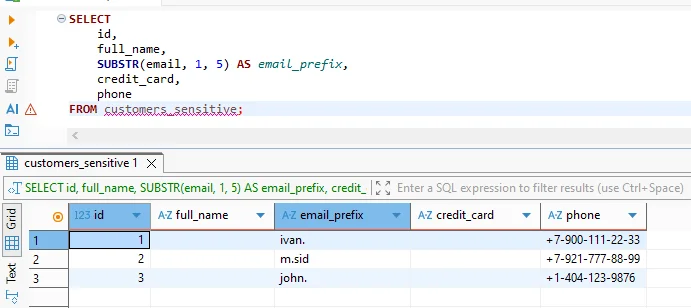

Du point de vue de l’utilisateur, le masquage dynamique ne change pas la manière dont les requêtes sont écrites. Les analystes et les applications émettent les mêmes instructions SQL qu’auparavant. Cependant, la différence devient visible dans les valeurs retournées.

Sans masquage, les résultats des requêtes incluraient les vrais noms, numéros de carte ou détails téléphoniques. Avec le masquage dynamique activé, les utilisateurs non privilégiés reçoivent des valeurs anonymisées ou partiellement cachées. En même temps, les jointures, filtres et agrégations continuent de fonctionner correctement, préservant ainsi les flux de travail analytiques.

Ce comportement soutient les principes de confidentialité définis dans le RGPD, le HIPAA, et le PCI DSS.

Audit des événements de masquage dynamique dans Vertica

Le masquage dynamique doit rester auditable pour soutenir la conformité. Chaque requête masquée génère un enregistrement d’audit qui capture qui a accédé aux données, quelle règle a été appliquée, et quand l’action a eu lieu.

Ces enregistrements d’audit forment une piste centralisée que les équipes de conformité peuvent examiner lors des contrôles internes ou des audits externes. Par conséquent, les équipes n’ont plus besoin d’analyser plusieurs tables système Vertica. Elles disposent plutôt d’une vue unique et normalisée des accès aux données et des événements de protection.

Les audits de masquage dynamique s’intègrent naturellement avec la surveillance des activités de base de données et soutiennent les exigences de preuve pour la SOX ainsi que les politiques de gouvernance interne.

Masquage dynamique comparé à d’autres approches de protection

| Approche | Fonctionnement | Limitations |

|---|---|---|

| Tables masquées statiques | Copies masquées des données pré-générées | Maintenance élevée, duplication des données |

| Vues SQL | Colonnes masquées exposées via des vues | Contournées par les requêtes ad hoc |

| RBAC uniquement | Permissions au niveau de la table | Pas de protection au niveau de la colonne |

| Masquage dynamique des données | Masque les valeurs au moment de la requête | Protection centralisée et évolutive |

Conclusion

Comment appliquer le masquage dynamique dans Vertica revient en fin de compte à faire respecter la protection au point où les données sont retournées aux utilisateurs et aux applications. En masquant dynamiquement les valeurs sensibles au moment de la requête, les organisations préservent la puissance analytique de Vertica tout en réduisant le risque d’exposition non autorisée.

Avec une passerelle de masquage centralisée, les données sensibles restent protégées à travers les tableaux de bord, scripts et pipelines. Par conséquent, les analystes continuent de travailler de manière productive, tandis que les équipes de conformité gagnent en visibilité et en contrôle. Cet équilibre fait du masquage dynamique des données une capacité fondamentale pour des analyses sécurisées dans Vertica.