Audit de base de données pour AlloyDB pour PostgreSQL

AlloyDB pour PostgreSQL devient rapidement le moteur de référence pour les charges de travail critiques et natifs du cloud. Toutefois, à mesure que la couche de base de données s’accélère, la sophistication des cybermenaces et la pression réglementaire augmentent également. Un audit de base de données bien conçu offre à votre équipe de sécurité une source unique de vérité sur qui a modifié quoi, quand et comment. Dans cet article, nous examinons les pipelines d’audit en temps réel, le masquage dynamique des données, la découverte automatisée et les outils de conformité — le tout sous l’angle de l’audit de base de données pour AlloyDB pour PostgreSQL.

L’audit en temps réel rencontre GenAI

La diffusion en continu des journaux d’audit dans un modèle GenAI transforme des événements bruts en informations exploitables. Imaginez alimenter des entrées de Cloud Logging dans un LLM léger qui classe chaque instruction en fonction du risque, prédit les chemins potentiels d’exfiltration et résume les anomalies en langage naturel :

# pseudo‑code pour une Cloud Function utilisant Vertex AI

from google.cloud import logging_v2

from vertexai.language import TextGenerationModel

audit_client = logging_v2.Client()

llm = TextGenerationModel.from_pretrained("google/gemma-7b-security")

for entry in audit_client.list_entries(filter="resource.type=alloydb.googleapis.com/Instance"):

prompt = f"Classify and summarize: {entry.payload}\n\nSummary:"

print(llm.generate_text(prompt, temperature=0.2).text)

Bien utilisé, GenAI agit comme une surcouche intelligente — et non comme un substitut — aux contrôles éprouvés basés sur des règles. En regroupant des milliers d’événements de bas niveau en quelques récits compréhensibles par l’homme, les temps de réaction en cas d’incident se réduisent considérablement.

Masquage dynamique et découverte automatisée de données

Avant même que les journaux d’audit n’atteignent votre SIEM, les colonnes sensibles peuvent être masquées à la volée. Avec le masquage dynamique des données, vous ordonnez à un proxy (ou à une extension pooler de connexion AlloyDB) de remplacer les numéros de sécurité sociale par XXX‑XX‑#### pour les rôles non privilégiés, tout en permettant aux administrateurs de voir les valeurs brutes.

Identifier les données qui doivent être masquées constitue la moitié de la bataille. Des outils comme la découverte des données explorent les métadonnées des schémas et échantillonnent les lignes pour étiqueter automatiquement les attributs PII, PCI ou liés à la santé. Lorsque la découverte s’exécute en continu, les nouvelles tables dans un clone fraîchement restauré héritent dès le premier jour des politiques de masquage et d’audit appropriées.

Sécurité et conformité par conception

Les journaux d’audit contribuent directement aux contrôles exigés par le RGPD, HIPAA et PCI‑DSS. Associer les journaux natifs d’AlloyDB à un tableau de bord de conformité tel que le rapport de conformité automatisé permet aux équipes de sécurité de relier chaque exigence à un test de contrôle en temps réel. Comme le tableau de bord est alimenté par le même flux de journaux bruts, vous évitez le décalage qui affecte les rapports d’attestation PDF ponctuels.

Un flux de travail typique :

- Collecter les journaux (Cloud Audit Logs + pgAudit)

- Enrichir et stocker dans BigQuery

- Valider les contrôles (classification par LLM + assertions SQL)

- Exporter les preuves vers votre portail GRC

Avec ces éléments de base, transformer un audit externe d’un exercice trimestriel de prévention en un processus certifiable continu devient possible.

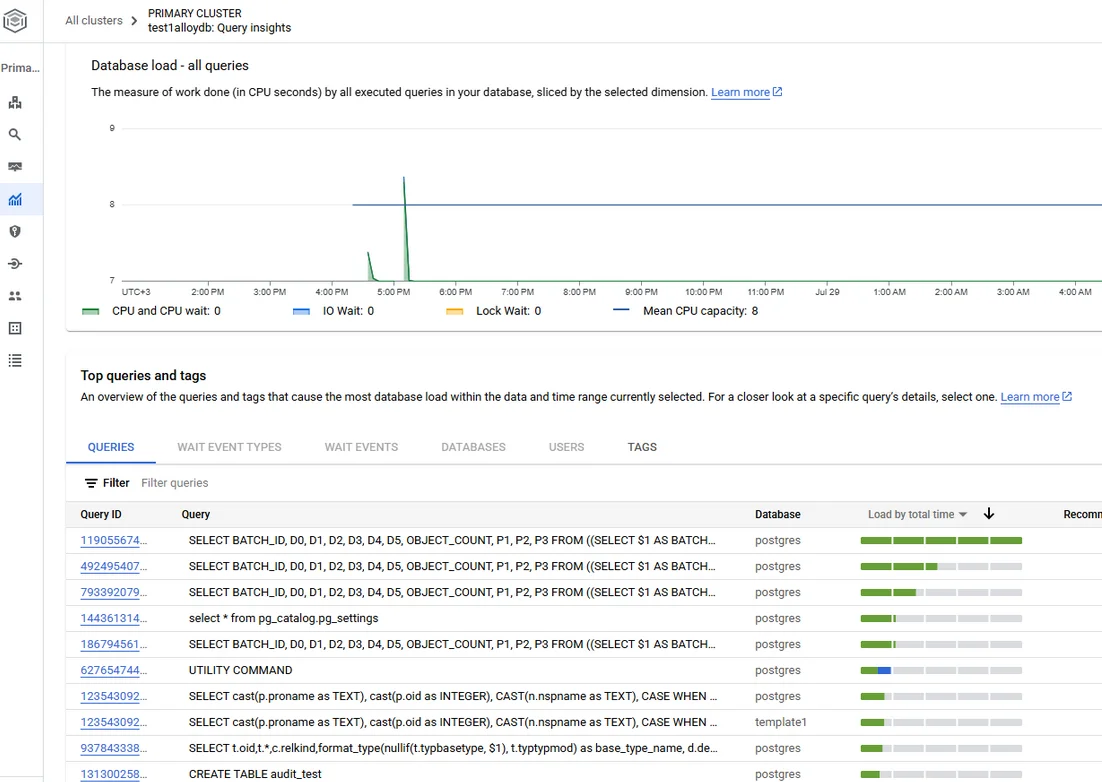

Configuration de l’audit natif sur Google Cloud

L’audit natif dans AlloyDB pour PostgreSQL est propulsé par Cloud Audit Logs et l’extension open‑source pgAudit.

1. Activer les journaux d’audit Cloud

Au niveau du projet ou du dossier, assurez-vous que les journaux d’activité administrative et d’accès aux données sont activés pour l’API AlloyDB. Cela capture les appels API privilégiés tels que la création d’instances, la modification d’utilisateurs et les changements IAM. Les journaux sont écrits dans projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access et peuvent être exportés vers BigQuery ou Pub/Sub.

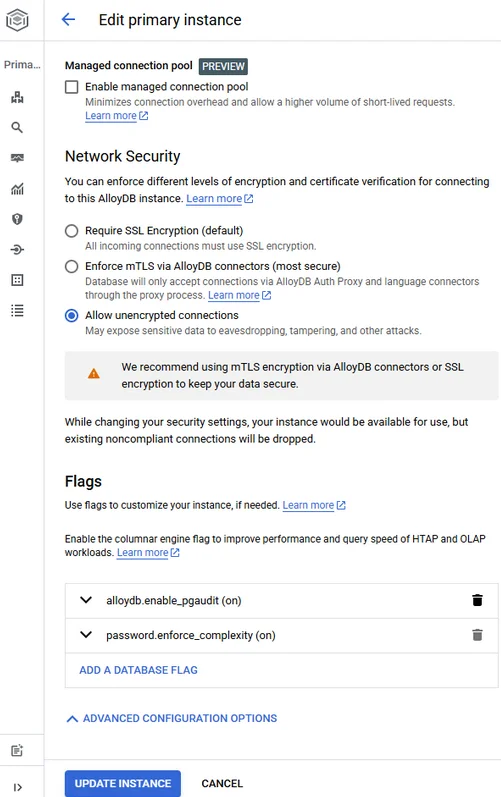

2. Activer pgAudit

Dans le cluster AlloyDB, ajoutez un indicateur de base de données personnalisé :

ALTER SYSTEM SET shared_preload_libraries = 'pgaudit';

ALTER SYSTEM SET pgaudit.log = 'read, write, function';

SELECT pg_reload_conf();

La syntaxe est identique à celle du PostgreSQL standard — aucune surprise propriétaire. Une fois rechargée, chaque SELECT, INSERT, UPDATE, DELETE et appel de fonction apparaît dans le flux de journaux alloydb.googleapis.com/pgAudit. Des instructions complètes sont disponibles dans la documentation de Google sur l’audit logging d’AlloyDB et sur la visualisation des journaux pgAudit. Pour une activation pas à pas, consultez le tutoriel Activer pgAudit, et ajustez la verbosité grâce au guide de configuration du comportement des journaux.

Astuce : Pour éviter un afflux massif de journaux, limitez pgaudit.log_parameter et exploitez les rôles de session afin que seuls les comptes de service désignés génèrent des charges utiles détaillées.

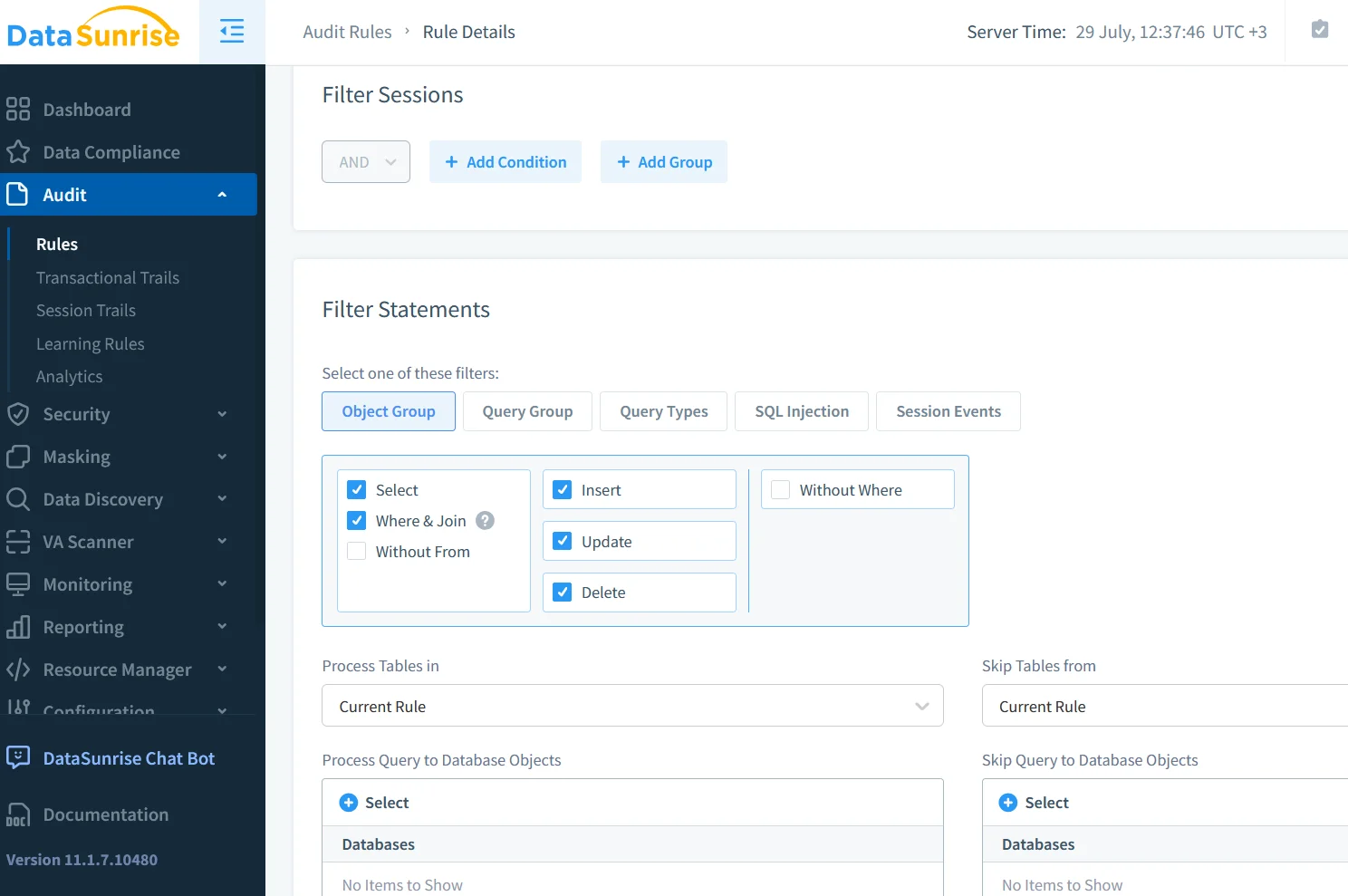

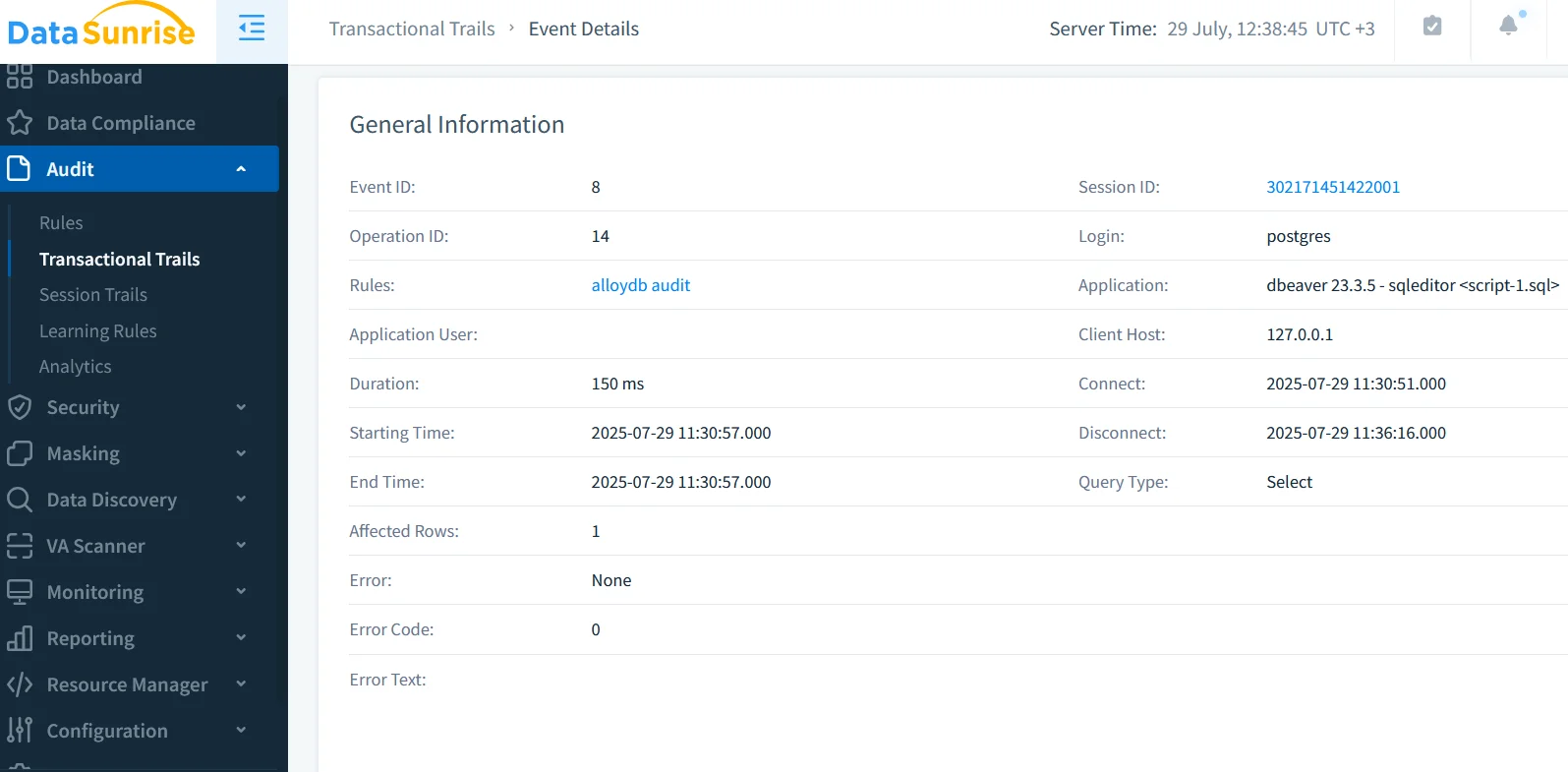

Étendre la visibilité avec DataSunrise

Même avec les journaux natifs, les équipes ont souvent besoin de plus de contexte — réécriture du texte SQL, notation des risques ou corrélation entre bases de données. L’Audit de données proposé par DataSunrise introduit un proxy transparent qui comprend le dialecte PostgreSQL d’AlloyDB et peut enrichir chaque événement avec :

- Des vérifications de conformité du masquage dynamique selon les règles d’entreprise.

- Des notifications en temps réel via Slack ou Teams lorsqu’une violation de politique survient.

- Une analyse comportementale établissant une base de référence pour les schémas de requêtes typiques.

Déployez le proxy en mode Pistes d’audit natives (voir DataSunrise pour AlloyDB). Puisque l’analyse de paquets sur des réseaux VPC gérés n’est pas envisageable, le proxy termine le TLS client et transfère le trafic vers AlloyDB via une connexion interne à interne.

Étapes de configuration :

- Lancez un cluster privé GKE dans le même VPC qu’AlloyDB.

- Installez via Helm le chart

datasunrise/datasunriseavec--set mode=audit. - Enregistrez le point de terminaison d’AlloyDB et autorisez le routage des services basé sur IAM.

- Définissez les politiques d’audit — aucun code requis.

Le proxy écrit son propre JSON structuré dans Cloud Logging ou tout SIEM en aval, en s’alignant avec les formats AlloyDB, afin que vous puissiez joindre les ensembles de données sur session_id.

Tout rassembler — Requête d’exemple

Voici un exemple de fédération BigQuery qui fusionne les journaux natifs et DataSunrise, les enrichit avec un modèle PaLM 2, et signale les lectures de données à haut risque :

CREATE TEMP FUNCTION classify(text STRING)

RETURNS STRING

LANGUAGE js AS """

// Appeler Vertex AI PaLM2 via une fonction distante

// (pseudo‑code pour plus de concision)

return callLLM(text);

""";

WITH native AS (

SELECT protoPayload.serviceData.statement

FROM `alloydb_logs.cloudaudit_*`

WHERE REGEXP_CONTAINS(logName, 'pgAudit')

),

proxy AS (

SELECT jsonPayload.statement

FROM `security_proxy.datasunrise_audit_*`

)

SELECT statement,

classify(statement) AS risk_level

FROM (

SELECT * FROM native UNION ALL SELECT * FROM proxy

)

WHERE risk_level = 'HIGH';

En pratique, vous stockeriez la sortie de GenAI dans une vue matérialisée pour alimenter les tableaux de bord ou la création automatique de tickets.

Conclusion

L’audit de base de données pour AlloyDB pour PostgreSQL n’est plus une réflexion passive — il s’agit d’un plan de contrôle actif, piloté par l’IA. En combinant les flux d’audit intégrés de Google Cloud avec les aperçus au niveau du proxy de DataSunrise, et en superposant une synthèse via GenAI, les équipes de sécurité bénéficient d’une visibilité situationnelle en temps réel sans être noyées sous un flot de journaux. Le résultat est un parcours simplifié vers une conformité continue et, en fin de compte, une plateforme de données plus résiliente.

Vous cherchez les prochaines étapes ? Examinez l’Analyse comportementale pour la détection d’anomalies ou explorez les techniques de masquage dynamique des données afin de commencer à protéger dès aujourd’hui les colonnes sensibles.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant