Contrôles d’accès Zero Trust dans les environnements LLM

Tandis que l’intelligence artificielle transforme les opérations des entreprises, 91 % des organisations déploient des systèmes de modèles de langage de grande taille dans des processus critiques pour l’activité. Bien que les LLM offrent des capacités sans précédent, ils introduisent des défis sophistiqués en matière de contrôle d’accès que la sécurité traditionnelle basée sur le périmètre ne peut pas traiter de manière adéquate.

Ce guide examine les mises en œuvre des contrôles d’accès Zero Trust pour les environnements LLM, en explorant des stratégies de sécurité avancées qui permettent aux organisations de protéger les systèmes d’IA grâce à une vérification complète et des mécanismes d’authentification continue.

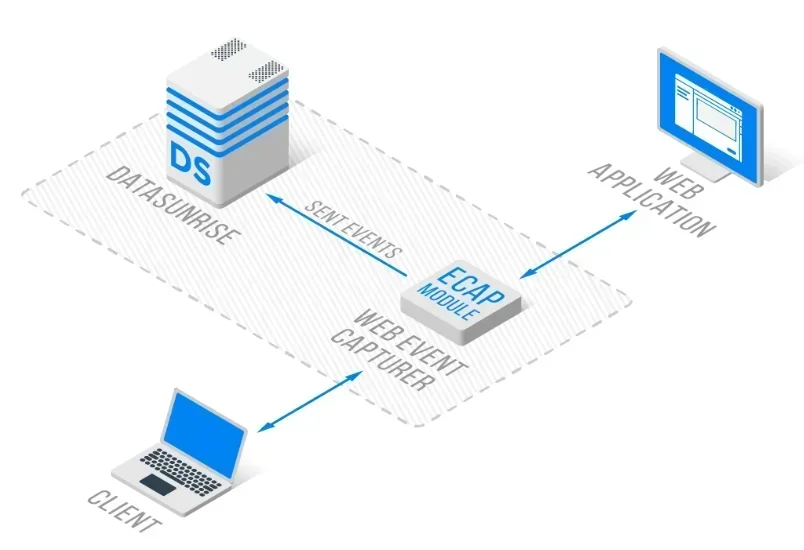

La plateforme d’IA Zero Trust de pointe de DataSunrise offre une orchestration Zero Trust autonome avec vérification contextuelle sur toutes les principales plateformes LLM. Notre cadre centralisé Zero Trust intègre de manière transparente des contrôles d’accès complets avec une surveillance technique, offrant ainsi une gestion de la sécurité d’une précision chirurgicale pour une protection complète des LLM.

Comprendre le Zero Trust dans les environnements LLM

L’architecture Zero Trust représente un changement fondamental par rapport à la sécurité traditionnelle du périmètre réseau, en passant à une vérification complète de l’identité et des accès pour chaque interaction. Dans les environnements LLM, cette approche devient cruciale, car ces systèmes traitent d’énormes quantités d’informations sensibles tout en desservant des utilisateurs divers au sein de structures organisationnelles complexes.

Les mises en œuvre Zero Trust pour les LLM nécessitent une vérification continue de l’identité de l’utilisateur, de la sécurité des dispositifs, des connexions réseau et des schémas d’accès aux données. Contrairement aux applications traditionnelles, les LLM présentent des défis uniques, notamment des interactions de requêtes dynamiques, un traitement contextuel des données et une prise de décision autonome, nécessitant des cadres de sécurité spécialisés et des politiques de sécurité complètes.

Principes fondamentaux du Zero Trust pour les LLM

Ne jamais faire confiance, toujours vérifier

Chaque interaction avec un LLM doit faire l’objet d’une vérification complète, quel que soit le lieu de l’utilisateur ou toute authentification antérieure. Les organisations doivent mettre en place des mécanismes d’authentification continue incluant l’authentification multi-facteurs, l’attestation des dispositifs et l’analyse comportementale avec un contrôle d’accès basé sur les rôles.

Supposer la présence d’une faille

La sécurité Zero Trust pour les LLM fonctionne en partant du principe que des menaces existent déjà au sein du réseau. Les organisations doivent mettre en œuvre des systèmes de surveillance complets, incluant la détection des menaces en temps réel et l’analyse comportementale avec une protection par pare-feu de base de données et une protection continue des données.

Principe du moindre privilège

Les contrôles d’accès pour les LLM doivent fournir aux utilisateurs uniquement les autorisations minimales nécessaires tout en maintenant l’efficacité opérationnelle. Les organisations doivent mettre en place des systèmes de permissions granulaires incluant des droits d’accès spécifiques aux modèles, des restrictions au niveau des fonctionnalités et des sessions à durée limitée avec des capacités de masquage des données et le masquage statique des données pour les informations sensibles.

Cadre de mise en œuvre

Voici une approche pratique pour mettre en œuvre des contrôles d’accès Zero Trust pour les systèmes LLM :

class ZeroTrustLLMController:

def __init__(self):

self.risk_threshold = 0.7

self.trust_levels = {'low': 0.3, 'medium': 0.6, 'high': 0.9}

def authenticate_llm_request(self, user_credentials, device_info, context):

"""Authentification Zero Trust pour l'accès aux LLM"""

# Vérification multi-facteurs

mfa_verified = self._verify_mfa(user_credentials)

device_trusted = self._assess_device_trust(device_info)

behavioral_score = self._analyze_user_behavior(context)

# Calcul du score de confiance

trust_score = (mfa_verified * 0.4 + device_trusted * 0.3 + behavioral_score * 0.3)

if trust_score < self.risk_threshold:

return {'access_granted': False, 'reason': 'Score de confiance insuffisant'}

return {

'access_granted': True,

'trust_level': self._get_trust_level(trust_score),

'permitted_models': self._get_permitted_models(trust_score)

}

def verify_llm_interaction(self, access_token, prompt_data, model_request):

"""Vérification continue pour les interactions LLM"""

risk_score = self._assess_interaction_risk(prompt_data, model_request)

if risk_score > self.risk_threshold:

return {'authorized': False, 'reason': 'Interaction à haut risque détectée'}

return {

'authorized': True,

'processed_prompt': self._apply_data_masking(prompt_data),

'monitoring_required': risk_score > 0.5

}

Bonnes pratiques de mise en œuvre

Pour les organisations :

- Gestion complète des identités : Intégrer les systèmes LLM avec des fournisseurs d’identité d’entreprise supportant l’authentification continue et les protocoles de gestion des données

- Contrôles d’accès basés sur le risque : Mettre en place des politiques d’accès dynamiques basées sur le comportement des utilisateurs et une évaluation contextuelle des risques avec des capacités d’évaluation des vulnérabilités

- Surveillance continue : Déployer des systèmes de surveillance en temps réel pour toutes les interactions LLM avec la surveillance de l’activité de la base de données et des journaux d’audit

- Automatisation des politiques : Mettre en place une application automatisée des politiques avec des pistes d’audit et des règles d’apprentissage

Pour les équipes techniques :

- Authentification à plusieurs niveaux : Mettre en œuvre une authentification complète incluant la biométrie et l’analyse comportementale avec une protection par proxy inversé

- Autorisation contextuelle : Déployer des systèmes d’autorisation intelligents tenant compte du contexte utilisateur et de l’évaluation des risques

- Adaptation en temps réel : Concevoir des systèmes qui adaptent les contrôles d’accès en fonction des menaces émergentes et des exigences en matière de chiffrement de la base de données

- Réponse automatisée : Configurer une réponse automatisée aux menaces et des procédures d’escalade des incidents avec la prévention des fuites de données

DataSunrise : Solution complète Zero Trust pour les LLM

DataSunrise fournit des solutions de contrôle d’accès Zero Trust de niveau entreprise, conçues spécifiquement pour les environnements LLM. Notre plateforme offre une conformité de l’IA par défaut avec une sécurité maximale et un risque minimal, couvrant ChatGPT, Amazon Bedrock, Azure OpenAI, Qdrant et les déploiements LLM personnalisés.

Caractéristiques clés :

- Vérification Zero Trust en temps réel : Authentification et autorisation continues avec une protection contextuelle pour chaque interaction avec le LLM

- Analyse comportementale avancée : Détection des comportements suspects propulsée par le ML avec une évaluation automatisée des risques

- Protection dynamique des données : Masquage des données d’une précision chirurgicale avec une détection intelligente des informations personnelles (PII)

- Couverture multiplateforme : Architecture Zero Trust unifiée sur plus de 50 plateformes supportées

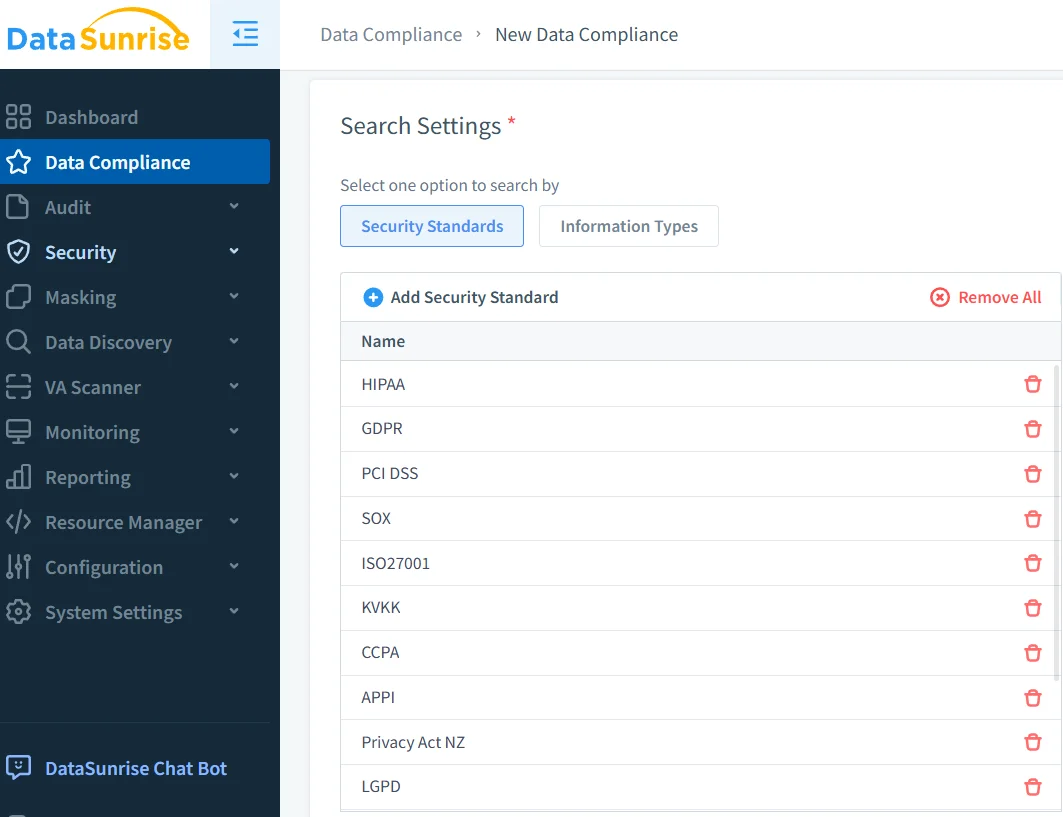

- Automatisation de la conformité : Reporting automatisé de la conformité pour les principaux cadres réglementaires

Les modes de déploiement flexibles de DataSunrise supportent les environnements LLM sur site, dans le cloud et hybrides avec une implémentation sans intervention. Les organisations constatent une réduction de 95 % des incidents d’accès non autorisé et améliorent leur posture de conformité grâce aux capacités de journaux d’audit automatisés.

Considérations relatives à la conformité réglementaire

Les mises en œuvre Zero Trust pour les LLM doivent répondre à des exigences réglementaires complètes :

- Protection des données : Le RGPD et le CCPA exigent des contrôles d’accès spécifiques pour le traitement des données personnelles

- Normes industrielles : Le secteur de la santé (HIPAA) et les services financiers (PCI DSS, SOX) ont des exigences spécifiques

- Gouvernance émergente de l’IA : Le AI Act de l’UE et l’ISO 42001 exigent une gestion robuste des accès et une surveillance continue

- Cadres de sécurité : L’architecture Zero Trust du NIST fournit des lignes directrices fondamentales pour la sécurité des systèmes d’IA

Conclusion : Protéger les LLM grâce à l’excellence du Zero Trust

Les contrôles d’accès Zero Trust pour les environnements LLM représentent des cadres de sécurité essentiels pour les déploiements d’IA modernes. Les organisations qui mettent en œuvre des stratégies Zero Trust globales se positionnent pour exploiter les capacités des LLM tout en maintenant une excellence en matière de sécurité et de conformité réglementaire.

À mesure que les systèmes LLM deviennent de plus en plus sophistiqués, l’architecture Zero Trust évolue d’une simple amélioration de la sécurité vers une nécessité commerciale. En mettant en œuvre des cadres Zero Trust avancés avec vérification continue, les organisations peuvent déployer en toute confiance des innovations LLM tout en protégeant leurs actifs.

DataSunrise : Votre partenaire en sécurité Zero Trust pour les LLM

DataSunrise est leader en solutions de sécurité Zero Trust pour les LLM, offrant une protection complète de l’IA grâce à une architecture Zero Trust avancée. Notre plateforme économique et évolutive dessert des organisations allant des startups aux entreprises du Fortune 500.

Découvrez notre orchestration Zero Trust autonome et voyez comment DataSunrise offre une amélioration mesurable de la sécurité. Planifiez votre démo pour explorer nos capacités de sécurité Zero Trust pour les LLM.