Qu’est-ce qu’une piste d’audit Amazon S3

Une piste d’audit Amazon S3 audit trail va bien au-delà de simples journaux : c’est une chronologie enrichie et consultable de l’activité au niveau des objets, des modifications de contrôle d’accès, des événements de réplication et des transitions du cycle de vie. Contrairement aux simples journaux bruts ou aux flux d’appels API, une véritable piste d’audit ajoute du contexte, une prise de conscience de la conformité et une intelligence en matière de sécurité.

Cet article explore ce qu’est une piste d’audit S3, pourquoi elle est importante, comment les outils natifs d’AWS aident (et où ils sont insuffisants), et comment DataSunrise comble les lacunes critiques—en particulier pour les organisations gérant des données sensibles ou réglementées.

Voici une nouvelle section intermédiaire que vous pouvez placer entre l’Introduction et Pourquoi vous avez besoin d’une piste d’audit S3 :

Alors, qu’est‐ce qu’une piste d’audit Amazon S3 ?

Au fond, une piste d’audit Amazon S3 est un enregistrement structuré de qui a accédé à quel objet, quand, d’où et dans quel contexte. Il ne s’agit pas seulement de capturer des appels API—il s’agit de corréler ces appels avec la pertinence commerciale, la sensibilité des données et la politique interne.

Une piste d’audit bien construite pour S3 comprend :

- Contexte d’identité : rôle IAM, utilisateur assumé, infos sur la session fédérée

- Métadonnées de l’objet : Bucket, clé, taille, balises de classification

- Type d’accès :

GetObject,PutObject, modifications des permissions - Moment et origine : Horodatages, région, IP source

- État de la politique : L’accès était-il conforme ou anormal ?

Pensez-y comme une chronologie narrative, et non comme un simple journal. La différence réside dans la qualité du récit : collectez-vous simplement des faits ou construisez-vous une visibilité exploitable et prête pour la conformité sur votre couche de stockage ?

Pourquoi vous avez besoin d’une piste d’audit S3

Stocker des données dans Amazon S3 est simple. Suivre qui a accédé à ces données, comment, quand, et si cela était conforme à la politique—c’est la partie difficile.

Une piste d’audit de données S3 complète aide les équipes à :

- Détecter les accès non autorisés ou les mauvaises configurations

- Surveiller l’utilisation pour des cadres de conformité comme GDPR, HIPAA ou PCI DSS

- Reconstituer la séquence des événements lors de la réponse aux incidents

- Prouver les restrictions et contrôles d’accès aux auditeurs

Que vous analysiez des documents financiers, hébergiez des données réglementées ou archiviez des journaux clients—la visibilité de l’audit est une exigence de sécurité de base.

Anatomie d’une piste d’audit S3 native

AWS fournit une télémétrie de base grâce à :

1. Événements de données CloudTrail

CloudTrail journalise tous les appels API au niveau des objets S3 tels que GetObject, PutObject, DeleteObject. Ces journaux incluent :

- L’identité (utilisateur, rôle, service)

- L’IP source et la région

- L’horodatage

- Les paramètres de la requête

Ils sont stockés en JSON et livrés dans un bucket de journalisation. Guide de configuration CloudTrail →

2. Journaux d’accès au serveur

Journaux de style hérité au format de requête HTTP. Moins structurés, mais utiles pour suivre les en-têtes de référent, les agents utilisateurs, les codes d’état.

3. Inventaire S3 et Storage Lens

Offrent des informations sur les configurations de stockage, le statut du chiffrement des objets et la fréquence d’accès. Cependant, ils n’enregistrent pas les accès en temps réel ni les activités non autorisées.

Ce que doit contenir une piste d’audit (mais que les journaux natifs ne contiennent pas)

Pour être qualifié de véritable piste d’audit, votre système doit répondre aux questions suivantes :

- Que s’est-il passé ? (Type d’appel API)

- Qui l’a fait ? (Rôle IAM ou identité assumée)

- Quand et d’où ? (Horodatage, IP source, région)

- Quelles données ont été consultées ? (Bucket/clé, classification des données)

- L’accès était-il autorisé ? (Politique, masquage, contexte)

- Aurait-il dû se produire ? (Score de risque, détection d’anomalies)

CloudTrail fournit les trois premiers. Pour le reste — vous avez besoin d’enrichissement, d’étiquetage et d’une logique au niveau de la conformité.

Entrez DataSunrise : Pistes d’audit sensibles au contexte

DataSunrise transforme les journaux AWS de base en véritables pistes d’audit de niveau conformité avec des métadonnées exploitables, des alertes et des tableaux de bord.

Voici comment il améliore votre piste d’audit S3 :

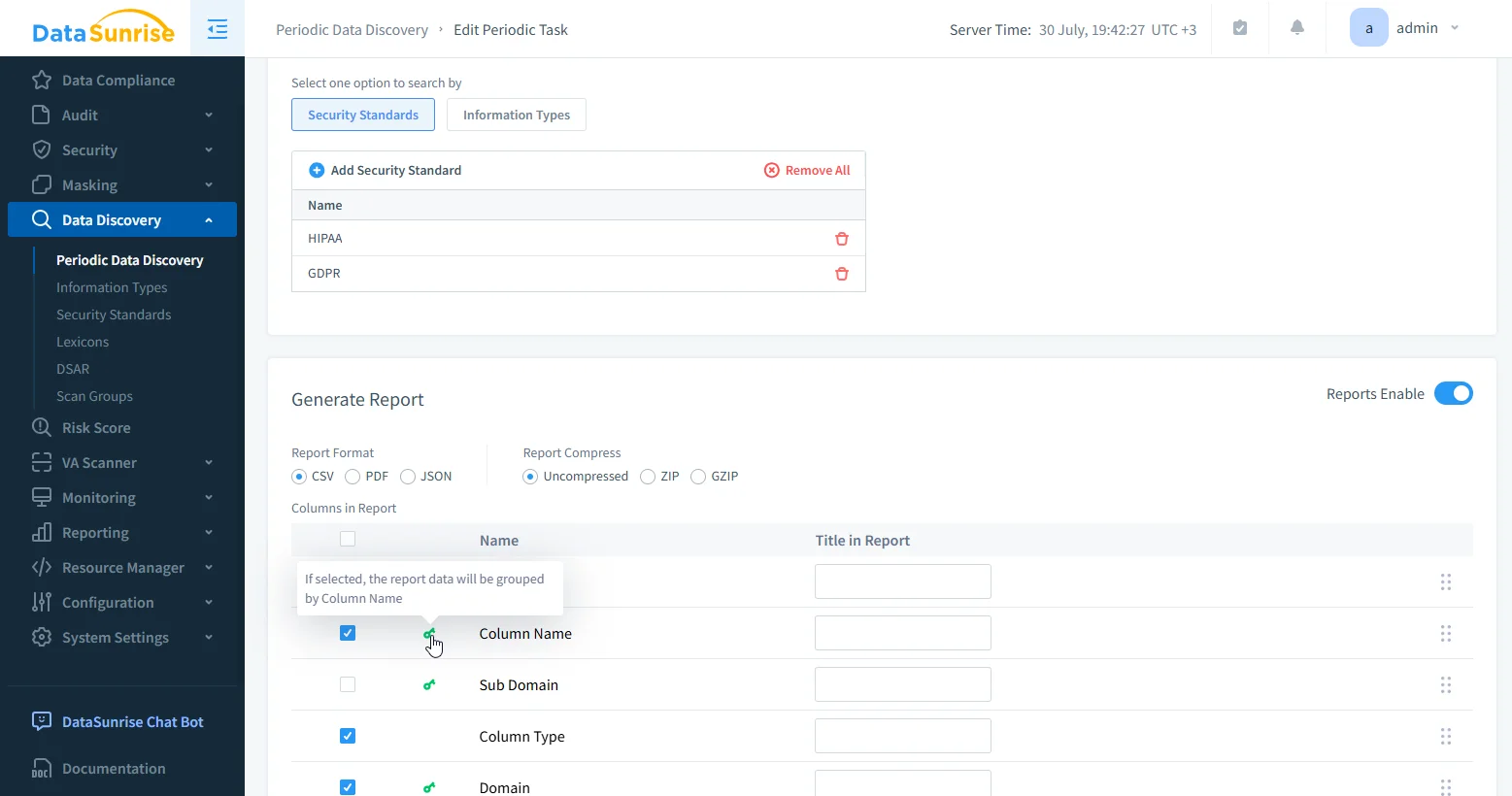

✅ Découverte des données sensibles

DataSunrise scanne les buckets S3 pour détecter les PII, PHI, PCI en utilisant le traitement du langage naturel, la correspondance de motifs et l’OCR sur les fichiers basés sur des images.

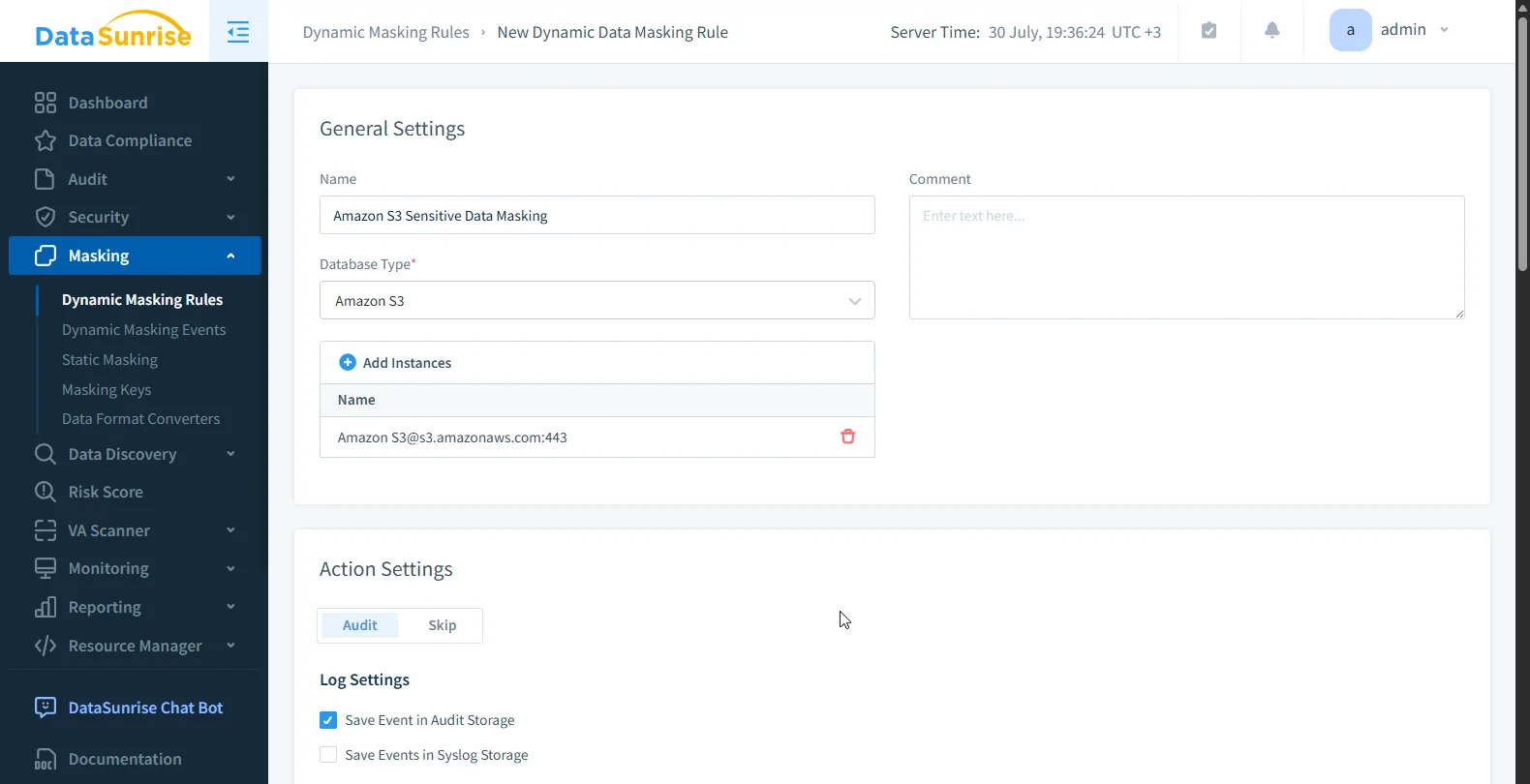

✅ Masquage dynamique des données

Appliquez un masquage basé sur les rôles lors de la requête ou de l’accès. Empêchez une surexposition en obfusquant le contenu pour les utilisateurs non autorisés.

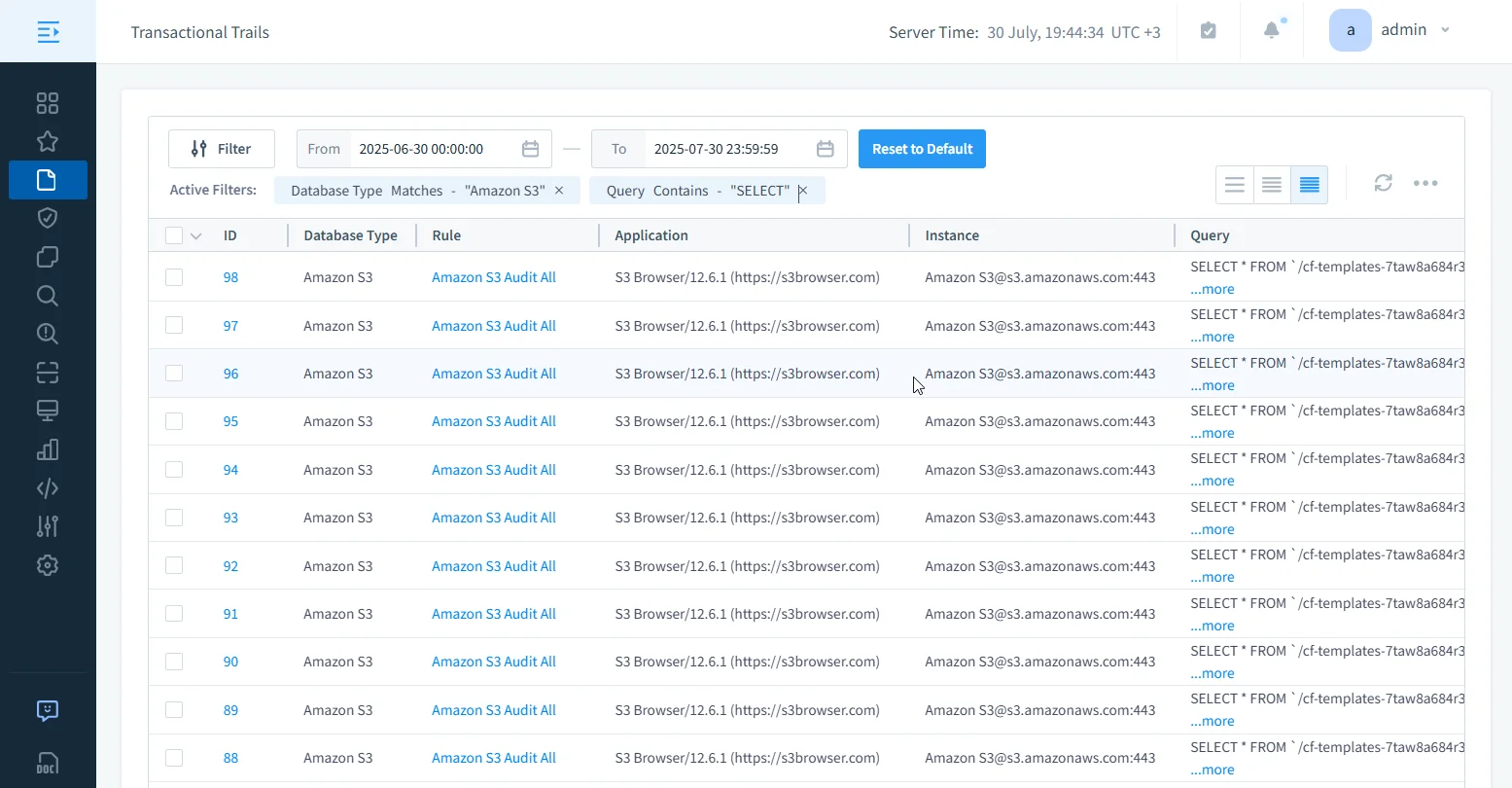

✅ Interface de recherche unifiée

Avec DataSunrise, les pistes d’audit sont entièrement consultables via un panneau de filtres visuels intégré—aucun SQL requis. Vous pouvez filtrer et approfondir par :

| Champs de filtre d’audit | Autres champs de filtre |

|---|---|

| État de la transaction | Requête |

| Utilisateur de l’application | Règle |

| Application | Types de requêtes |

| Instance | Erreur |

| Interface | Lignes |

| Proxy | Requête dépersonnalisée |

| Connexion | Bases de données consultées |

| Données | ID d’événement / Durée |

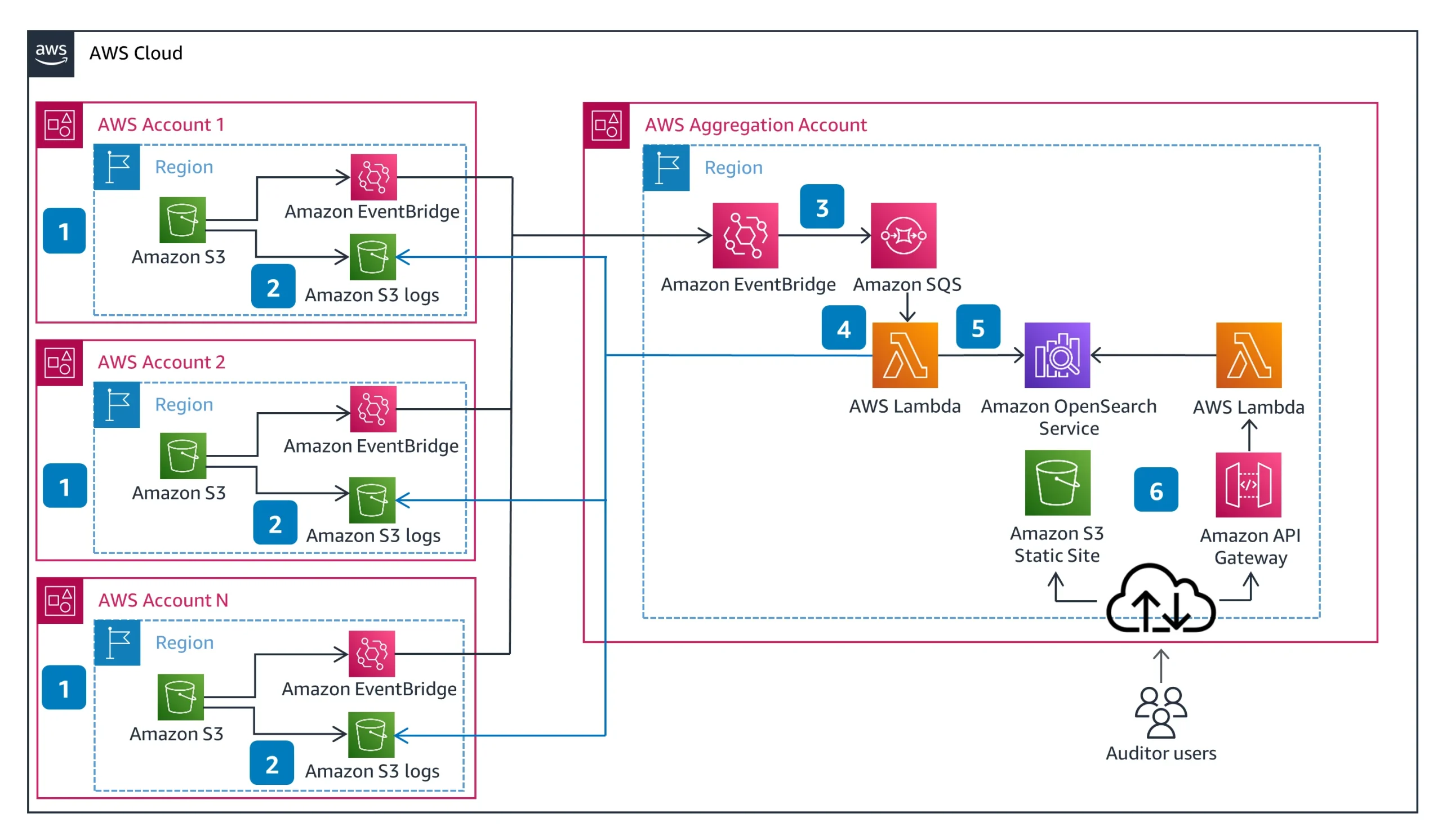

Instantané de l’architecture

Une architecture de piste d’audit S3 avec DataSunrise comprend généralement :

- Journaux CloudTrail de tous les buckets S3 à travers les comptes

- Routage via EventBridge vers un compte d’audit central

- Moteur DataSunrise pour l’enrichissement, l’application de la politique, le masquage

- Export des journaux d’audit vers Athena, OpenSearch ou SIEM

- Tableau de bord de conformité & alertes via Slack, email ou Teams

Vous pouvez exécuter DataSunrise en mode proxy ou en mode ingestion uniquement pour un impact de latence réduit.

Voici un exemple de bloc de code que vous pouvez ajouter sous l’Interface de recherche unifiée ou directement après l’Instantané de l’architecture, selon que vous souhaitiez mettre en avant la possibilité de requêter ou l’analyse en aval.

Exemple de requête Athena : Trouver les accès aux objets non conformes

Une fois les journaux enrichis par DataSunrise et exportés vers Amazon Athena ou OpenSearch, vous pouvez les interroger pour détecter des violations de politique ou un comportement suspect. Voici un exemple qui met en évidence les événements GetObject où l’accès a été refusé par la politique ou nécessitait un masquage :

SELECT

event_time,

user_identity.principalId AS user,

requestParameters.bucketName AS bucket,

requestParameters.key AS object_key,

datasunrise_flags.masking_applied,

datasunrise_flags.policy_allowed,

datasunrise_labels.sensitivity,

sourceIPAddress,

region,

datasunrise_risk.anomaly_score

FROM

s3_audit_trail

WHERE

eventName = 'GetObject'

AND datasunrise_flags.policy_allowed = false

AND datasunrise_labels.sensitivity IS NOT NULL

ORDER BY

event_time DESC

LIMIT 100;

Cela vous fournit une liste exploitable des tentatives d’accès non conformes impliquant des données sensibles (par exemple, PII, PHI), enrichie avec des classifications et des scores d’anomalie — prête pour l’export, les alertes ou les tableaux de bord.

Conclusion

Une piste d’audit Amazon S3 n’est pas qu’une simple case à cocher en matière de conformité — c’est la mémoire de votre organisation. Une piste bien réalisée montre qui a fait quoi, sur quelles données, selon quelle politique et pourquoi c’est important.

Les outils natifs vous fournissent les éléments bruts. DataSunrise transforme ces éléments en un récit cohérent, consultable et conscient des politiques.

Vous souhaitez construire une piste d’audit de données plus intelligente pour S3 ? Essayez DataSunrise et sécurisez vos données en quelques heures — pas en semaines.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant