Gouvernance des données Google Cloud SQL

La gouvernance des données Google Cloud SQL est devenue une priorité pour les organisations exécutant des charges de travail relationnelles dans le cloud. Cloud SQL prend en charge PostgreSQL, MySQL et SQL Server, mais la responsabilité de la sécurité et de la conformité reste partagée : Google maintient l’infrastructure, tandis que les clients doivent gérer l’audit, le masquage, la découverte et la génération de rapports. Pour les équipes travaillant sous GDPR, HIPAA ou PCI DSS, une stratégie de gouvernance claire n’est pas optionnelle—elle est obligatoire.

Cet article examine comment la gouvernance peut être réalisée avec les outils natifs de Cloud SQL et avec DataSunrise, en se concentrant sur l’audit, la sécurité et la conformité.

Priorités de gouvernance dans Cloud SQL

Une gouvernance solide implique une surveillance continue de l’activité de la base de données, la gestion de l’exposition des données sensibles et l’alignement des pratiques opérationnelles avec la réglementation. Dans Cloud SQL, ces priorités se traduisent par trois domaines pratiques :

- Audit de l’activité des utilisateurs et du système pour comprendre qui a fait quoi.

- Protection des données grâce au masquage et aux contrôles basés sur les rôles.

- Découverte des champs sensibles afin que des politiques puissent être appliquées efficacement.

Chacun de ces domaines peut être abordé par une configuration native ou étendu grâce à des outils avancés.

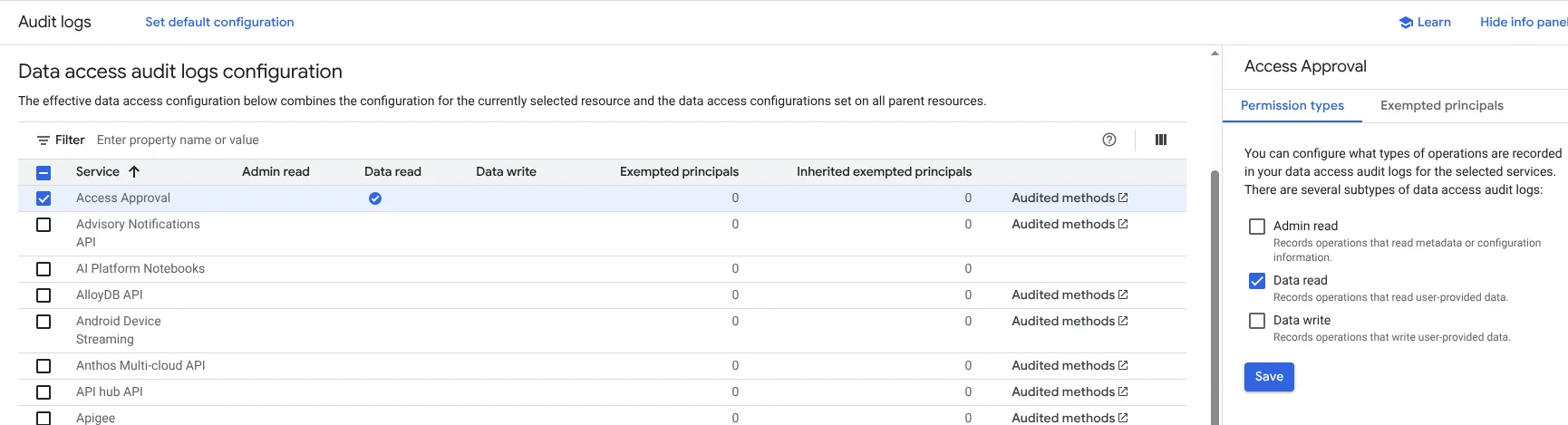

Configuration native de l’audit

Google Cloud SQL s’intègre aux journaux d’audit Cloud et à IAM pour capturer les actions administratives. Pour l’audit au niveau SQL, une configuration supplémentaire est nécessaire.

Dans PostgreSQL, l’extension pgAudit fournit des enregistrements détaillés des instructions. Une configuration d’exemple ressemble à ceci :

-- Activer pgAudit

CREATE EXTENSION pgaudit;

-- Journaliser les lectures, écritures et activités liées aux rôles

ALTER SYSTEM SET pgaudit.log = 'read, write, role';

-- Recharger la configuration

SELECT pg_reload_conf();

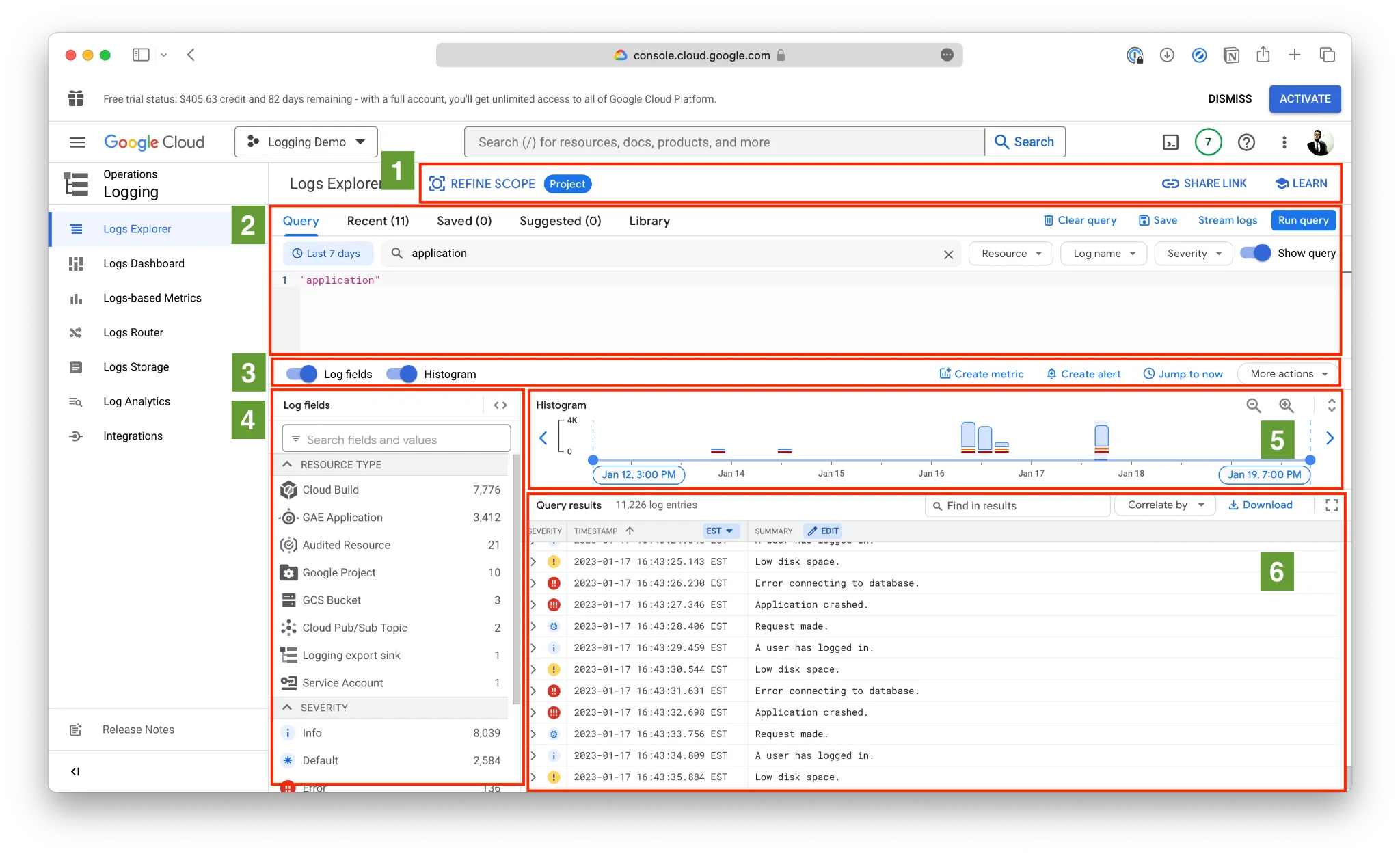

Les journaux obtenus peuvent être exportés vers Cloud Logging ou BigQuery pour leur conservation et leur analyse.

Pour MySQL, Cloud SQL permet d’activer le paramètre general_log afin d’enregistrer l’activité. Les administrateurs peuvent ensuite interroger la table mysql.general_log pour obtenir l’activité des utilisateurs :

SELECT event_time, user_host, argument

FROM mysql.general_log

WHERE command_type = 'Query'

LIMIT 20;

Bien que ces journaux offrent de la transparence, ils sont fragmentés entre les instances et ne disposent pas d’outils intégrés pour la corrélation, ce qui complique la conformité à grande échelle.

Découverte et masquage

Cloud SQL n’inclut pas la découverte automatisée des données. Les équipes se fient souvent aux revues de schéma ou à des analyses manuelles pour identifier les données personnelles ou financières. Cette limitation peut retarder les projets de conformité, surtout dans les environnements comportant plusieurs bases de données.

Le masquage est également limité de manière native. Les développeurs peuvent créer des vues ou des procédures stockées pour masquer les champs sensibles. Par exemple, une instance SQL Server pourrait n’afficher que les quatre derniers chiffres d’un numéro de carte :

CREATE VIEW masked_cards AS

SELECT

CONCAT('XXXX-XXXX-XXXX-', RIGHT(card_number, 4)) AS card_display,

customer_id

FROM payments;

Cependant, cette approche nécessite des modifications du schéma et applique le même masquage à tous les utilisateurs, sans tenir compte du contexte ou du rôle.

DataSunrise pour la gouvernance

DataSunrise améliore la gouvernance dans Cloud SQL sans modifier la conception de la base de données. Il agit comme un proxy, interceptant les requêtes en temps réel.

Ses fonctionnalités d’audit offrent des traces d’audit centralisées et inviolables sur toutes les instances. Contrairement aux journaux natifs, des règles d’audit peuvent être créées pour capturer des types de requêtes spécifiques ou des champs sensibles, et les résultats peuvent être envoyés directement aux plateformes SIEM.

Pour les données sensibles, le masquage dynamique des données dissimule les valeurs en fonction du rôle de l’utilisateur ou du contexte de la session, garantissant qu’un développeur voie des informations masquées tandis qu’un responsable de la conformité a une visibilité totale.

Enfin, la découverte des données analyse automatiquement les schémas Cloud SQL pour identifier les informations personnelles et les champs réglementés, constituant ainsi un inventaire qui alimente à la fois les politiques de masquage et d’audit.

Sécurité et conformité

Bien que Cloud SQL offre un contrôle d’accès basé sur IAM et une sécurité réseau, des menaces telles que l’injection ou une utilisation abusive nécessitent des défenses plus approfondies. DataSunrise applique l’analyse comportementale et le contrôle d’accès basé sur les rôles pour détecter des anomalies telles que les exportations en masse ou les échecs répétés de connexion.

Pour la conformité, le DataSunrise Compliance Manager automatise la génération de rapports conformes à des cadres tels que SOX, PCI DSS et HIPAA. Au lieu de corréler manuellement les journaux, les équipes peuvent générer des preuves prêtes pour l’audit avec un minimum d’effort.

Audit natif vs. audit DataSunrise

Les fonctionnalités d’audit natives de Cloud SQL sont précieuses mais limitées à une visibilité au niveau de l’instance. Elles aident à répondre à la question « qui a exécuté quelle requête », mais nécessitent une configuration manuelle et une exportation pour les rapports de conformité.

En comparaison, DataSunrise centralise l’audit entre les plateformes, applique des règles granulaires et fournit des rapports qui se mappent directement aux contrôles de conformité. Cette différence permet de passer d’une collecte réactive des journaux à une application proactive des politiques.

Valeur commerciale de la gouvernance

La mise en œuvre d’une gouvernance structurée de la gouvernance des données Google Cloud SQL améliore la résilience face aux menaces de sécurité, réduit le risque réglementaire et renforce la confiance des clients. La combinaison des journaux natifs et des fonctionnalités de DataSunrise offre à la fois l’étendue et la profondeur : Cloud SQL fournit des enregistrements fondamentaux, tandis que DataSunrise les transforme en une gouvernance concrète et conforme.

Conclusion

Google Cloud SQL offre les outils pour initier la gouvernance—journalisation, IAM et surveillance—mais ceux-ci présentent des lacunes en matière de découverte, de masquage et de rapports de conformité. Compléter les fonctionnalités natives avec DataSunrise permet d’établir un cadre de gouvernance unifié, garantissant que les données sensibles restent sécurisées, auditées et conformes aux normes mondiales.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant