Comment auditer Microsoft SQL Server

L’audit est une partie essentielle de la gouvernance des bases de données. Que vous protégiez des dossiers financiers, des données de santé ou des journaux internes, SQL Server offre des capacités natives – et celles-ci peuvent être étendues avec des plateformes telles que DataSunrise. Ce guide explore comment auditer Microsoft SQL Server à l’aide des outils natifs et des solutions externes tout en maintenant une visibilité sur les données sensibles et le contrôle d’accès.

Informations générales avec liens utiles

Microsoft SQL Server comprend une large gamme d’options de sécurité et d’audit dans ses différentes éditions. L’audit commence par savoir quoi consigner, où le stocker et comment alerter les parties prenantes. La documentation officielle d’audit de SQL Server pose les bases.

Si vous gérez des transactions financières ou des dossiers médicaux, aligner vos audits avec des réglementations telles que le RGPD ou la HIPAA est indispensable. Une liste de contrôle complète est disponible via le centre de sécurité de Microsoft.

Pour comprendre où se trouvent les données sensibles dans votre environnement, utilisez les capacités de découverte de DataSunrise dès le début de votre processus.

Comment auditer Microsoft SQL Server nativement

L’audit de SQL Server de manière native s’effectue en utilisant les objets CREATE SERVER AUDIT et AUDIT SPECIFICATION. Ces outils permettent une surveillance précise des connexions, de l’accès aux données, des modifications de permissions et des modifications du schéma – le tout sans recourir à des outils tiers.

Voici comment commencer :

CREATE SERVER AUDIT Audit_SQL_Logs

TO FILE (FILEPATH = 'D:\AuditLogs\');

GO

CREATE SERVER AUDIT SPECIFICATION Audit_Logins

FOR SERVER AUDIT Audit_SQL_Logs

ADD (SUCCESSFUL_LOGIN_GROUP),

ADD (FAILED_LOGIN_GROUP);

GO

ALTER SERVER AUDIT Audit_SQL_Logs WITH (STATE = ON);

GO

Ajoutez un audit au niveau de la base de données pour l’accès aux tables sensibles :

CREATE DATABASE AUDIT SPECIFICATION AuditSensitiveData

FOR SERVER AUDIT Audit_SQL_Logs

ADD (SELECT ON OBJECT::dbo.Patients BY public)

WITH (STATE = ON);

GO

Les résultats peuvent être consultés en utilisant :

SELECT * FROM sys.fn_get_audit_file('D:\AuditLogs\*', default, default);

Cette configuration native capture qui a accédé à quoi et quand, ce qui est crucial pour surveiller l’exposition des données sensibles. SQL Server offre également la fonctionnalité intégrée de masquage dynamique des données afin de dissimuler les champs sensibles en temps réel.

Caractéristiques clés de l’audit natif

Aucune dépendance externe

Disponible dans l’édition Entreprise et partiellement dans l’édition Standard

Intégré aux événements de sécurité de Windows

Cependant, l’audit natif manque de flexibilité pour les opérations de conformité à grande échelle. C’est là que DataSunrise offre une valeur ajoutée significative.

Comment auditer Microsoft SQL Server avec DataSunrise

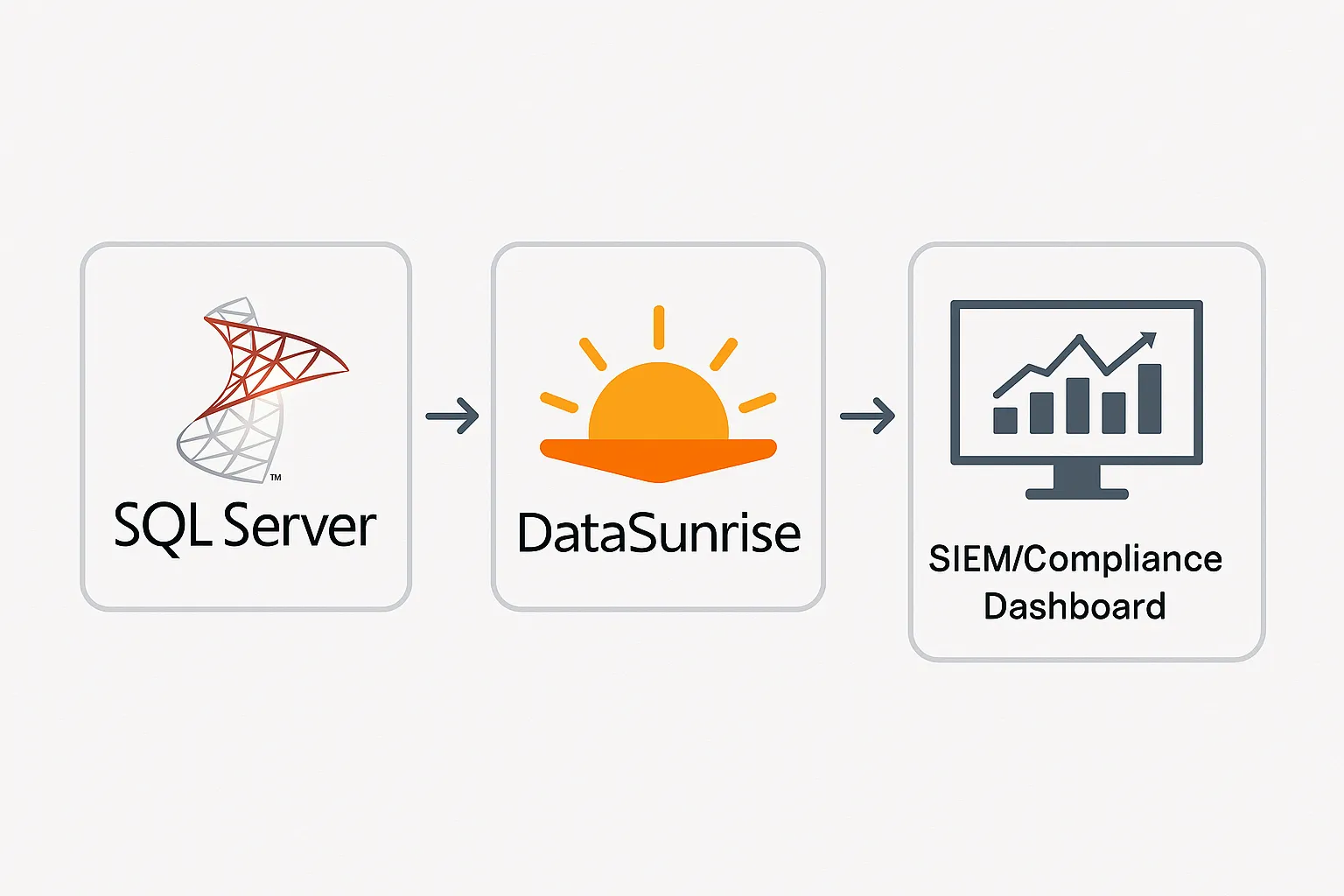

DataSunrise agit comme un proxy transparent pour Microsoft SQL Server. Il consigne chaque requête, applique des règles d’audit et transmet les événements aux systèmes externes. Voici comment le configurer étape par étape :

Étape 1 : Ajouter SQL Server à DataSunrise

Connectez-vous à la console de gestion et accédez à Instances de BD. Choisissez Ajouter nouveau, sélectionnez Microsoft SQL Server et saisissez les informations suivantes :

Nom de la connexion

Adresse IP ou nom d’hôte de SQL Server

Port (par défaut 1433)

Informations d’identification (un accès en lecture seule est suffisant pour l’audit)

Étape 2 : Activer le mode proxy inversé

Configurez un écouteur sur un nouveau port (par exemple, 15433). Cela redirige le trafic client via DataSunrise, permettant ainsi une visibilité complète sans modifier SQL Server lui-même. Plus d’informations sur le mode proxy inversé ici.

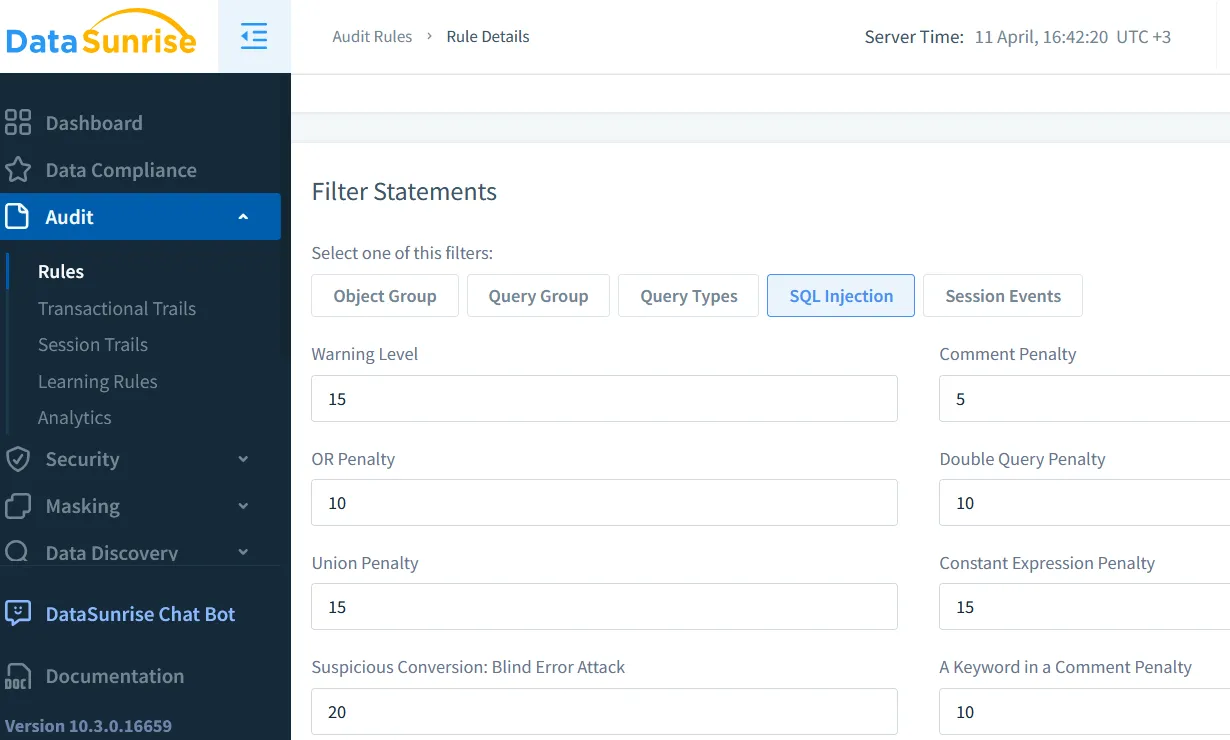

Étape 3 : Configurer les règles d’audit

Accédez à Audit → Règles et cliquez sur Créer une règle. Vous pouvez :

Consigner le texte de la requête, le schéma et l’horodatage

Cibler les utilisateurs/groupes/rôles

Limiter par heure de la journée ou par type de requête

Appliquez des priorités de règles pour ajuster le traitement des événements.

Étape 4 : Mettre en place la gestion des journaux

Les journaux d’audit dans DataSunrise peuvent être :

Enregistrés localement avec des paramètres de rotation (guide de stockage)

Transmis via Syslog ou Webhooks aux outils SIEM

Envoyés à Microsoft Teams à l’aide des instructions d’intégration

Chaque journal contient l’utilisateur, l’hôte, le texte SQL, la latence et le code résultat. Utilisez les générateurs de rapports pour des exportations périodiques.

Étape 5 : Ajouter le contexte de conformité

Accédez à Compliance Manager et liez vos politiques d’audit aux modèles RGPD, SOX ou PCI DSS. DataSunrise met en évidence les zones non suivies ou une couverture d’audit insuffisante grâce à des rapports de conformité automatisés.

Par exemple, vous pouvez signaler l’absence de journaux pour les SELECT sur les tables contenant des données personnelles, aidant ainsi à rester conforme au RGPD.

Pourquoi choisir DataSunrise pour l’audit de SQL Server ?

Compatible avec SQL Server sur site et dans le cloud

Ne nécessite pas de modifications des bases de données existantes

Offre une détection des menaces en temps réel basée sur le comportement des requêtes (analyse comportementale)

Si vous souhaitez approfondir, le guide d’audit de DataSunrise présente des configurations avancées.

Résumé

L’audit de Microsoft SQL Server ne doit pas être complexe. Vous pouvez commencer avec les fonctionnalités SQL intégrées et passer à DataSunrise pour une couverture complète des données sensibles, de l’activité des utilisateurs et de la conformité réglementaire.

Des journaux d’audit simples à l’automatisation complète avec des rapports de conformité, le choix des bons outils fait toute la différence.

Essayez la démo DataSunrise pour voir son fonctionnement en direct, ou explorez davantage dans la section modes de déploiement pour l’adapter à votre infrastructure.