Historique des activités de la base de données

Introduction

Le suivi de l’historique des activités de la base de données est crucial pour identifier les menaces potentielles avant qu’elles ne deviennent des incidents graves. En examinant les schémas d’accès et le comportement des requêtes, les organisations peuvent dévoiler des anomalies, appliquer des politiques et renforcer la protection des données.

La conservation d’un journal des opérations de la base de données soutient la sécurité de l’infrastructure, assure la conformité continue et aide à optimiser les performances. Les enregistrements indiquant qui a accédé à quelles tables, à quel moment et avec quelles actions donnent aux équipes la clarté nécessaire pour enquêter sur des comportements suspects et résoudre rapidement les problèmes.

Des recherches de la part de Dtex Systems montrent que 68 % des cas de risques internes ont été évités grâce à des mesures proactives telles que des règles d’accès affinées et une formation ciblée — rendues possibles grâce à une meilleure visibilité sur l’activité des utilisateurs.

Aperçu de la conformité des données | Cadres réglementaires

Ce que l’historique des activités de la base de données enregistre

Essentiellement, l’historique des activités de la base de données fait référence à un enregistrement chronologique des actions effectuées sur un système de base de données. Ces actions comprennent généralement :

- Les opérations INSERT, UPDATE et DELETE

- Les modifications du schéma ou de la structure

- L’activité des sessions utilisateur (connexions et déconnexions)

- Les requêtes SQL exécutées

- Les modifications des permissions et les tentatives d’accès

Ces enregistrements remplissent plusieurs rôles. Lors des audits de sécurité, ils aident à révéler les failles dans le contrôle d’accès. Pour des besoins judiciaires, ils fournissent une trace horodatée de chaque action significative. Et dans l’optimisation des performances, ils mettent en évidence les requêtes lentes ou les sessions problématiques.

Des cadres de conformité tels que HIPAA et le GDPR exigent des organisations qu’elles tiennent des journaux d’activité pour assurer la responsabilité et la traçabilité.

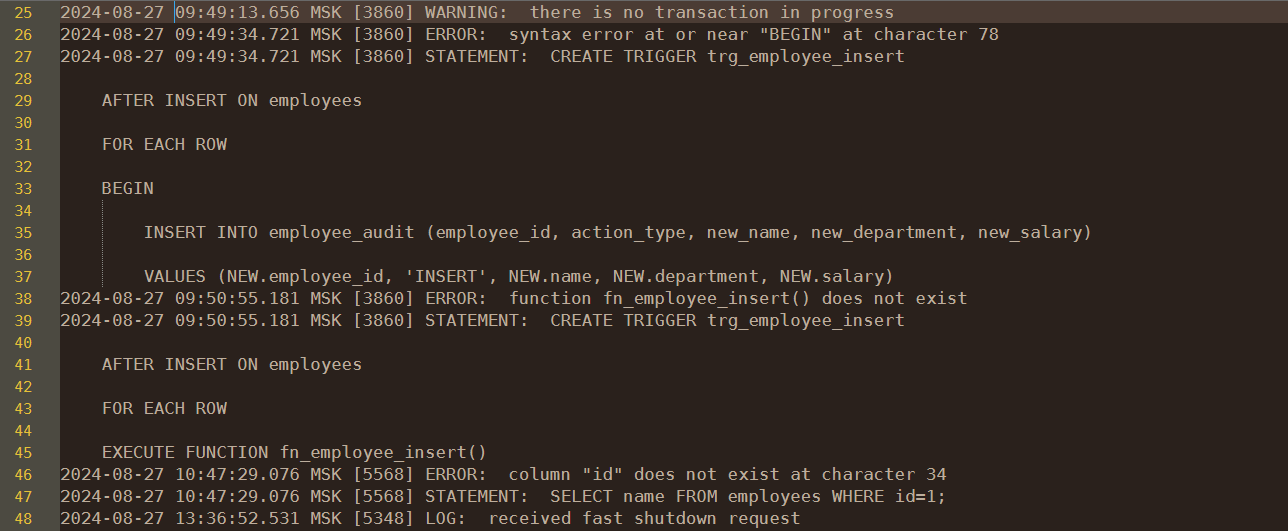

Journalisation de l’activité au niveau de la table avec PostgreSQL

Pour une visibilité au niveau des lignes, PostgreSQL permet aux équipes de configurer des déclencheurs sur les tables sensibles. Voici un exemple qui capture des opérations détaillées sur les données :

# Activer pgAudit sur PostgreSQL 16

psql -U postgres -c "CREATE EXTENSION IF NOT EXISTS pgaudit;"

psql -U postgres -c "ALTER SYSTEM SET shared_preload_libraries = 'pgaudit';"

psql -U postgres -c "ALTER SYSTEM SET pgaudit.log = 'read,write';"

sudo systemctl restart postgresqlAudit de base avant de rediriger les journaux vers DataSunrise.

-- PostgreSQL : Capturer l'activité des données sur sensitive_table

CREATE TABLE data_activity_log (

id SERIAL PRIMARY KEY,

table_name TEXT,

operation TEXT,

user_name TEXT,

old_data JSONB,

new_data JSONB,

activity_time TIMESTAMP DEFAULT current_timestamp

);

CREATE OR REPLACE FUNCTION log_data_activity()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO data_activity_log(table_name, operation, user_name, old_data, new_data)

VALUES (

TG_TABLE_NAME,

TG_OP,

session_user,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_data_activity

AFTER INSERT OR UPDATE OR DELETE ON sensitive_table

FOR EACH ROW EXECUTE FUNCTION log_data_activity();

Cette méthode fonctionne bien pour une surveillance ciblée. Cependant, pour des environnements à l’échelle de l’entreprise, ce n’est qu’un élément d’une stratégie beaucoup plus large de gestion de l’historique des activités de la base de données.

Requête pour récupérer l’activité récente (exemple PostgreSQL)

-- Voir les 10 opérations les plus récentes du journal d'activité

SELECT

id,

table_name,

operation,

user_name,

activity_time

FROM

data_activity_log

ORDER BY

activity_time DESC

LIMIT 10;

Cette requête offre un aperçu rapide des actions récentes suivies par votre déclencheur PostgreSQL personnalisé. Vous pouvez adapter le LIMIT ou ajouter des filtres pour vous concentrer sur un utilisateur ou une table spécifique.

Fonctionnalités de surveillance intégrées dans les bases de données

La plupart des systèmes de gestion de bases de données modernes sont équipés de capacités de journalisation qui capturent une base du comportement du système. Cela inclut généralement les requêtes exécutées, les événements de session et la détection des erreurs.

Par exemple, les journaux de PostgreSQL sont généralement stockés à :

C:\Program Files\PostgreSQL\14\data\log

/var/log/postgresql/postgresql-16-main.log

Ces journaux natifs sont utiles pour les diagnostics de routine, mais ils manquent d’analyses avancées. Pour les organisations nécessitant des rapports détaillés, un formatage conforme ou une alerte en temps réel, les outils natifs s’avèrent souvent insuffisants sans configuration personnalisée.

Impact de latence en fonction du volume de journaux

Schéma d’événements d’audit standardisé (pour SIEM et corrélation entre bases de données)

L’unification des journaux entre PostgreSQL, SQL Server, MySQL et les moteurs cloud commence par un schéma cohérent. Utilisez le modèle de champs suivant pour normaliser les sorties natives avant de les exporter vers votre SIEM ou vos pipelines DataSunrise.

Exemple d’événement normalisé (JSON)

{

"event_time": "2025-08-28T10:02:14Z",

"actor": "app_reader",

"role": "readonly",

"client_ip": "203.0.113.24",

"action": "select",

"object": "public.customers",

"statement": "SELECT * FROM customers WHERE id = ?",

"status": "success",

"rows_affected": 1,

"sensitivity_tags": ["PII"],

"session_id": "a9d2b4c1-58f0-4e2d-bc66-3d1f3a61e2a0",

"engine": "postgres"

}PostgreSQL : vue de normalisation légère

-- Exemple : normaliser les lignes natives de pgaudit dans un schéma standard -- Suppose l'existence d'une table de staging pgaudit_raw(line text) CREATE OR REPLACE VIEW audit_normalized AS SELECT (regexp_match(line, 'time=(.*?) '))[1]::timestamptz AS event_time, (regexp_match(line, 'user=(.*?) '))[1] AS actor, (regexp_match(line, 'db=(.*?) '))[1] AS database, (regexp_match(line, 'client=(.*?) '))[1] AS client_ip, lower((regexp_match(line, 'ps=(.*?) '))[1]) AS action, (regexp_match(line, 'obj=.*?(?:schema=(.*?); relname=(.*?);)'))[1] || '.' || (regexp_match(line, 'obj=.*?(?:schema=(.*?); relname=(.*?);)'))[2] AS object, (regexp_match(line, 'statement=(.*)$'))[1] AS statement, CASE WHEN line LIKE '%denied%' THEN 'denied' ELSE 'success' END AS status, NULL::int AS rows_affected, NULL::text[] AS sensitivity_tags, (regexp_match(line, 'session=.*?(\\S+)'))[1] AS session_id, 'postgres' AS engine FROM pgaudit_raw;

Conseil : Étiquetez la sensibilité (sensitivity_tags) dès l’ingestion à l’aide de la découverte DataSunrise ou des catalogues de données existants. Cela permet une alerte sensible aux données personnelles (par exemple, un SELECT massif sur des données PII → haute priorité) sans recourir à des expressions régulières fragiles lors de l’exécution de requêtes.

Construire un historique d’activité de base de données efficace

Liste de contrôle essentielle

- ✔ Capturer l’identité de l’utilisateur, les rôles et le contexte de la session

- ✔ Enregistrer toutes les modifications DML et DDL avec des horodatages

- ✔ Suivre les connexions échouées ainsi que les tentatives d’élévation de privilèges

- ✔ Classifier les objets sensibles (PII, PHI, PCI) pour les alertes à haute priorité

- ✔ Stocker les journaux de manière sécurisée avec rotation, rétention et vérifications d’intégrité

Chronologie de l’évolution

Pourquoi de nombreuses organisations vont au-delà des journaux natifs

Les outils de surveillance prêts à l’emploi répondent aux besoins de base, mais s’arrêtent souvent là. La corrélation des événements en temps réel, le filtrage intelligent et les tableaux de bord centralisés nécessitent généralement des plateformes tierces.

Par exemple, une entreprise de détail utilisant PostgreSQL pourrait se fier aux fichiers journaux pour suivre les tentatives de connexion échouées. Mais sans alertes en temps réel ou contexte de session, l’équipe ne repère l’activité de force brute que lors des revues hebdomadaires des journaux — et à ce moment-là, la fenêtre d’attaque est déjà révolue.

De plus, les journaux bruts sont difficiles à rechercher et peuvent submerger les équipes avec des informations superflues. Sans normalisation ni alertes intégrées, la réponse aux incidents devient réactive plutôt que proactive.

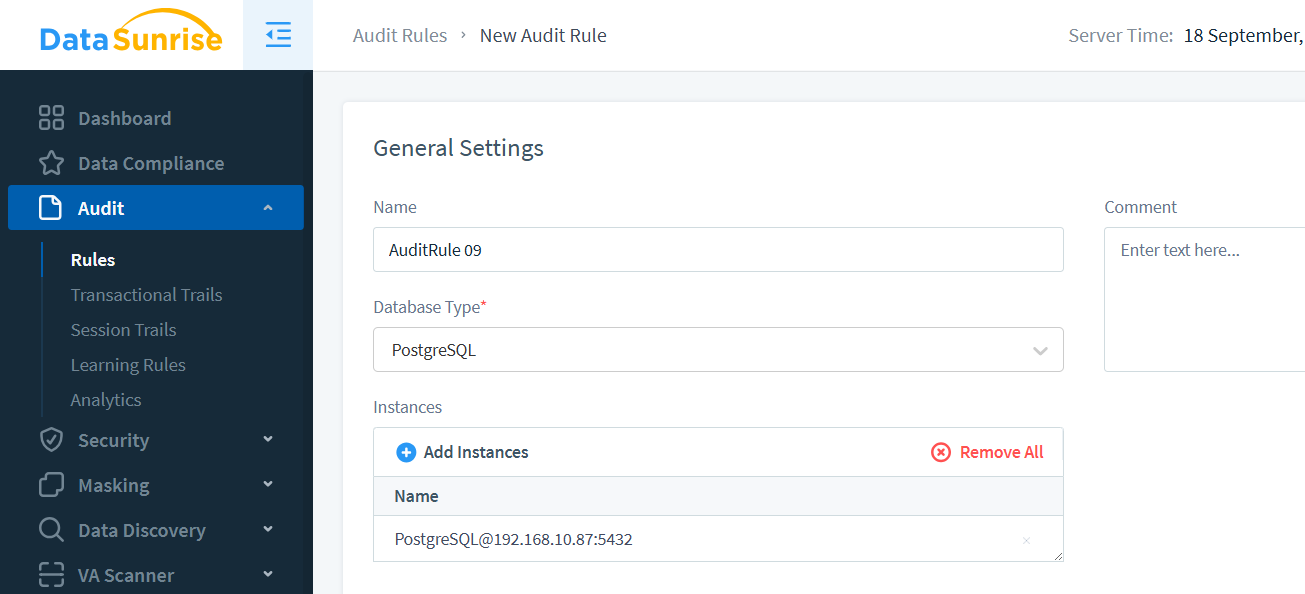

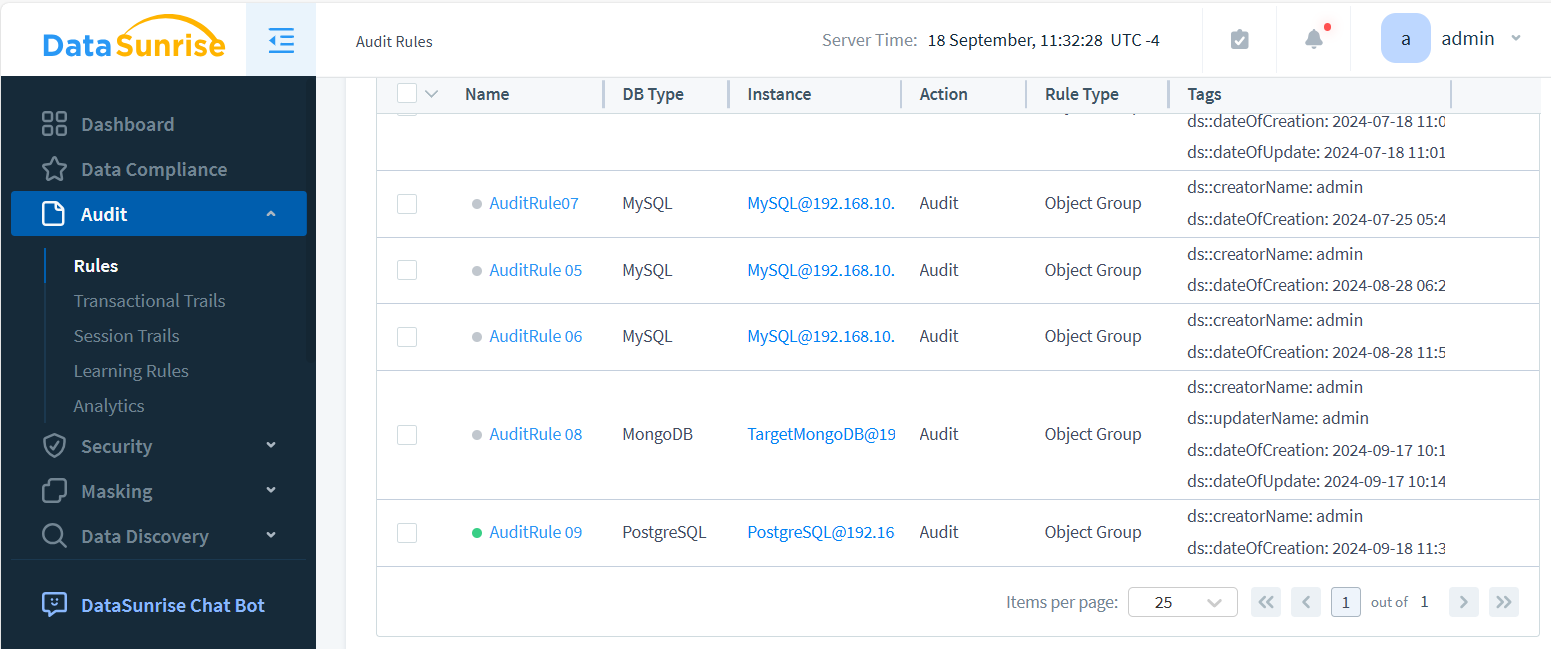

Configuration de la surveillance des activités dans DataSunrise

Pour les équipes utilisant DataSunrise, la capture de l’historique des activités de la base de données est simplifiée. Les étapes de configuration incluent :

- Se connecter à la console DataSunrise

- Aller dans « Instances » et sélectionner « + Ajouter une nouvelle base de données »

- Entrer les paramètres de connexion requis

- Enregistrer et enregistrer la base de données

- Créer et activer une nouvelle règle dans la section « Audit »

- Sélectionner l’instance appropriée et définir la période de journalisation

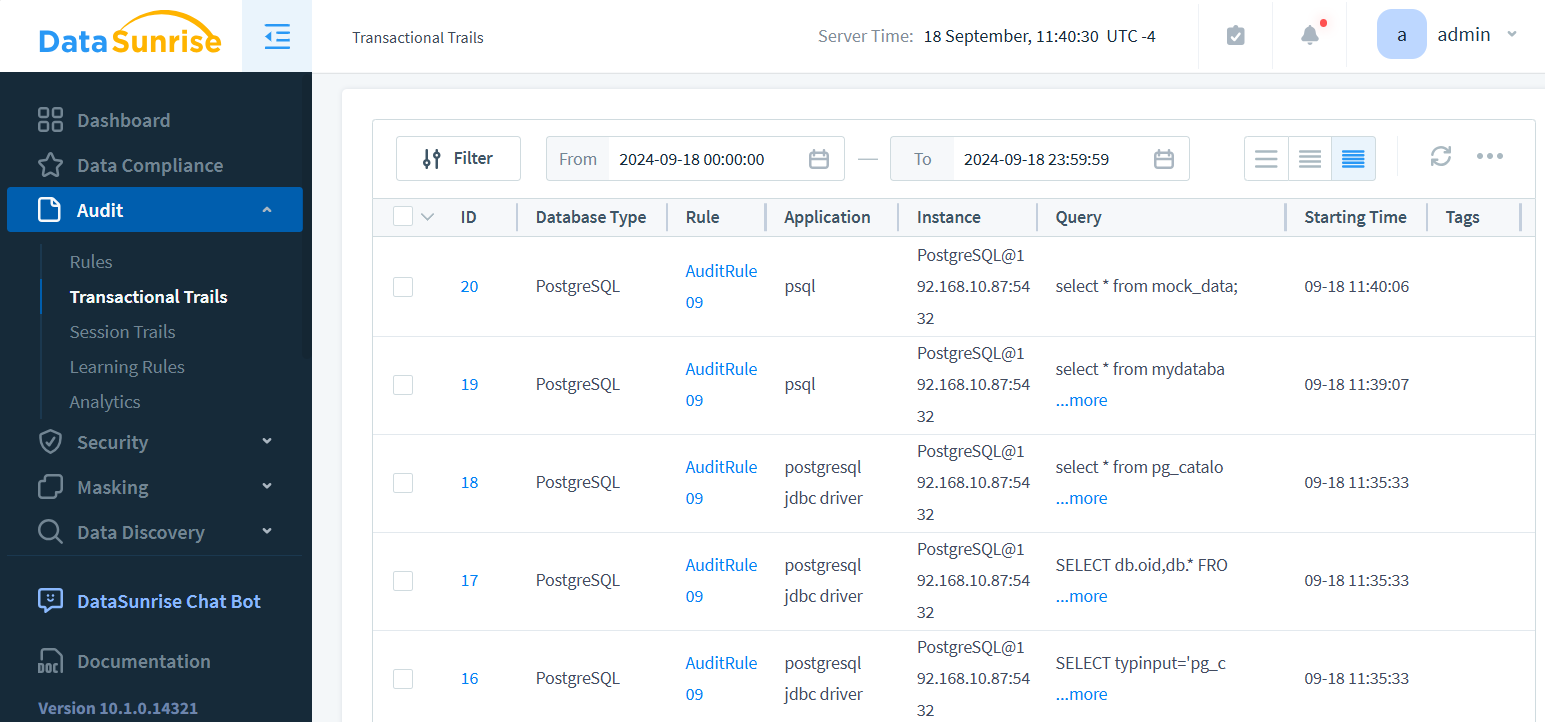

- Afficher les journaux en utilisant l’onglet « Transactional Trails »

Avantages de DataSunrise pour la journalisation et la sécurité

DataSunrise renforce votre infrastructure de suivi avec des fonctionnalités de niveau entreprise telles que :

- Création de règles centralisée dans des environnements hétérogènes

- Journaux standardisés provenant de plusieurs moteurs de bases de données

- Filtres avancés pour une analyse d’incident plus rapide

- Alertes en temps réel déclenchées par des violations de règles

- Rapports préconfigurés conformes aux réglementations industriels

# Envoyer les traces DataSunrise directement vers Splunk

curl -k https://splunk.example:8088/services/collector \

-H "Authorization: Splunk $HEC_TOKEN" \

-d '{"event":'"${JSON_PAYLOAD}"'}'

Exemple d’historique d’activité inter-bases

Les administrateurs de base de données font souvent face au défi de recueillir l’historique des activités à travers différentes plateformes. Voici un exemple en SQL Server qui récupère les enregistrements d’audit récents depuis un fichier d’audit configuré :

-- SQL Server : Requête pour les récents événements d'audit

SELECT

event_time,

server_principal_name,

database_name,

statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -1, GETDATE())

ORDER BY event_time DESC;

Cette approche fonctionne, mais chaque SGBD possède sa propre syntaxe, son emplacement de stockage et ses particularités de filtrage. La gestion de plusieurs formats de journaux devient rapidement fastidieuse. C’est là qu’une plateforme unifiée comme DataSunrise prend toute sa valeur — en normalisant des sources d’audit diverses en un historique d’activité unique, interrogeable et conforme.

Surveillance unifiée pour le cloud et l’on-premise

Que votre infrastructure fonctionne sur du matériel dédié, dans des conteneurs ou à travers des environnements multi-cloud, DataSunrise s’adapte. Il fournit une vue cohérente de votre historique des activités de la base de données quel que soit l’emplacement de vos charges de travail.

Ce modèle unifié offre aux équipes de sécurité et d’audit la visibilité complète dont elles ont besoin pour appliquer les politiques et détecter rapidement les problèmes.

Pourquoi l’historique des activités de la base de données est important

Les journaux d’activité historiques servent à bien plus qu’à la conformité — ils sont essentiels pour la santé opérationnelle et la réduction des risques à long terme :

- Mettre en lumière les risques cachés et les abus internes

- Optimiser les requêtes et détecter les goulets d’étranglement

- Générer des rapports de conformité structurés à la demande

- Assurer la traçabilité en cas de violation ou d’incident

- Corréler l’activité des utilisateurs à travers les applications et les rôles

FAQ sur l’historique des activités de la base de données

Qu’est-ce que l’historique des activités de la base de données ?

L’historique des activités de la base de données est l’enregistrement chronologique des requêtes, connexions, modifications de schéma et tentatives d’accès. Il fournit une traçabilité pour les enquêtes, la surveillance de la sécurité et les audits de conformité.

En quoi diffère-t-il de la journalisation standard ?

Les journaux standards capturent souvent les erreurs et les événements opérationnels. L’historique des activités lie directement les actions aux utilisateurs et aux objets de données, ce qui le rend crucial pour la responsabilité et la production de rapports réglementaires.

Quels cadres de conformité exigent la surveillance des activités ?

HIPAA, GDPR, PCI DSS et SOX exigent tous que les organisations maintiennent des enregistrements de l’activité des utilisateurs. Ces cadres mettent l’accent sur la traçabilité et la responsabilité dans l’accès aux données.

La journalisation des activités impacte-t-elle les performances ?

- Impact minimal lorsqu’elle est limitée aux tables et utilisateurs sensibles.

- Une journalisation à haut volume peut ajouter de la latence, atténuée par la rotation et le déchargement des journaux.

- Les plateformes d’entreprise comme DataSunrise optimisent la collecte pour réduire la surcharge.

Quels sont les principaux avantages de l’utilisation d’une plateforme comme DataSunrise ?

- Vue centralisée de l’activité inter-bases de données.

- Alertes en temps réel sur les accès suspects.

- Rapports de conformité préconfigurés.

- Intégration avec SIEM et les pipelines de surveillance.

Conclusion

La surveillance de l’historique des activités de la base de données n’est pas optionnelle — elle est essentielle. Que vous opériez dans un secteur réglementé ou dans un environnement zéro confiance, la visibilité sur le comportement de la base de données est cruciale pour garantir l’intégrité et la sécurité des données. Les journaux natifs offrent une télémétrie de base, mais des outils comme DataSunrise transforment ces données en informations exploitables.

Avec DataSunrise, les équipes peuvent auditer les actions des utilisateurs, identifier les menaces en temps réel et maintenir une conformité continue — dans tous les environnements. Essayez notre démo ou consultez la vue d’ensemble du produit pour découvrir comment passer d’une journalisation passive à une défense proactive.

Suivant