Historique des Activités de la Base de Données Amazon Redshift

Amazon Redshift alimente des charges de travail analytiques à grande échelle, mais sa télémétrie opérationnelle est notoirement fragmentée. Les traces de requêtes résident dans les tables système STL_*, les détails au niveau des scans se cachent dans les vues SVL_*, et les métadonnées de session sont dispersées à travers plusieurs journaux système. Aucun de ces composants ne fournit une narration d’exécution unifiée prête à l’emploi. À mesure que les clusters grandissent — autoscaling, mise à l’échelle de la concurrence et opérations multi-entrepôts inclus — cette fragmentation devient une vraie responsabilité en matière de gouvernance. Selon la documentation AWS officielle sur les tables système de Redshift, ces journaux n’ont jamais été conçus pour servir d’historique d’activité centralisé, ce qui souligne la nécessité d’une couche de consolidation externe.

Un historique d’activité centralisé de la base de données Amazon Redshift résout ce problème en reconstruisant les événements de requêtes sous forme de chronologies cohérentes. Il permet aux équipes de sécurité, aux ingénieurs de données et aux auditeurs de conformité de voir comment les charges de travail se comportent, quelles données elles accèdent, qui initie les modifications et si quelque chose de suspect se produit. Des plateformes telles que DataSunrise étendent cette capacité en enrichissant les journaux natifs avec une classification des données sensibles et des couches de surveillance unifiée Surveillance de l’Activité des Bases de Données).

Cet article détaille les mécanismes natifs de l’historique d’activité de Redshift, les défis inhérents à l’architecture distribuée d’AWS, et comment DataSunrise consolide les journaux dispersés en un historique unifié prêt pour l’audit, adapté aux enquêtes, à la conformité et à la surveillance en temps réel. Pour un contexte fondamental sur les méthodes de gouvernance, vous pouvez également vous référer à notre matériel sur l’Historique d’Activité des Données, car les mêmes principes s’appliquent à travers les architectures analytiques.

En corrélant les fragments de journaux au niveau des nœuds avec l’identité des utilisateurs, la sensibilité des objets et la posture de sécurité, DataSunrise comble les lacunes de visibilité laissées par les sous-systèmes natifs de Redshift — un concept approfondi dans notre guide sur les Journaux d’Audit.

Importance de l’Historique d’Activité des Bases de Données

L’historique d’activité des bases de données devient indispensable dans les déploiements modernes de Redshift où plusieurs charges de travail, schémas partagés et équipes distribuées opèrent simultanément. La visibilité historique assure la responsabilité opérationnelle, réduit l’incertitude lors des enquêtes sur incident et fournit le contexte nécessaire pour des preuves de qualité audit.

Les points de valeur clés comprennent :

- Reconstruction médico-légale fiable essentielle pour comprendre l’impact à l’échelle du système lors de pannes ou d’anomalies.

- Vérification de la légitimité des accès aux données, apportant de la clarté sur qui a interagi avec des ensembles de données sensibles et quand.

- Détection de déviations subtiles des charges de travail pouvant indiquer une dérive de configuration ou des signes précoces de compromission.

- Alignement avec les cadres de conformité, où les schémas d’accès historiques doivent être prouvables et reproductibles.

- Consistance à travers les architectures multi-clusters, assurant une visibilité centralisée au-delà de ce que Redshift expose nativement.

Une capacité mature d’historique d’activité transforme Redshift d’un moteur analytique rapide en une plateforme de données pleinement gouvernée et opérationnellement transparente.

Sources Natives de l’Historique d’Activité Redshift

Amazon Redshift expose les informations liées à l’activité via plusieurs journaux bas niveau et tables système. Chaque structure apporte un point de vue partiel du comportement des requêtes, mais aucune ne fournit une corrélation complète.

1. Tables Système STL

Les tables système STL constituent la couche de télémétrie fondamentale dans Amazon Redshift. Elles stockent des événements d’exécution au niveau des nœuds, ce qui signifie que la base de données enregistre ce que chaque tranche de calcul a fait, mais pas comment la requête entière s’est comportée dans son ensemble. C’est puissant pour le diagnostic bas niveau mais intrinsèquement fragmenté.

Les tables STL clés incluent :

stl_query— texte SQL, horodatages, durée d’exécution, statut d’abandon.stl_connection_log— tentatives d’authentification et événements du cycle de vie de session.stl_insert/stl_update/stl_delete— opérations DML modifiant les données des tables.stl_ddltext— tous les événements DDL incluant CREATE, ALTER, DROP.Tables additionnelles utiles :

stl_querytext— texte SQL complet réparti sur plusieurs lignesstl_wlm_query— placement et performance dans la file WLMstl_error— erreurs d’exécution et diagnostics d’échec

Ces tables représentent collectivement comment Redshift a exécuté une requête localement sur chaque nœud, mais pas comment les nœuds ont interagi de manière unifiée.

Exemple : Récupérer les Requêtes Récentes

SELECT

query,

userid,

starttime,

endtime,

substring,

aborted

FROM stl_query

ORDER BY starttime DESC

LIMIT 30;

Exemple : Reconstituer le Texte SQL Complet

SELECT

q.query,

LISTAGG(t.text, '') WITHIN GROUP (ORDER BY t.sequence) AS full_sql

FROM stl_query q

JOIN stl_querytext t

ON q.query = t.query

WHERE q.userid <> 1 -- exclure les requêtes système

GROUP BY q.query

ORDER BY q.starttime DESC

LIMIT 10;

2. Vues Virtuelles SVL

Les vues SVL agrègent les journaux STL et exposent une vue de plus haut niveau sur comment la requête a effectivement été exécutée. Considérez-les comme des « résumés d’exécution » créés par Redshift, mais toujours sans corrélation inter-événements.

Objets SVL principaux :

svl_qlog— métriques du cycle de vie des requêtes (début, fin, allocation, achèvement).svl_scan— métriques des scans de table, lignes traitées, octets scannés, type de scan.svl_statementtext— représentation SQL normalisée pour l’analyse de patterns.Autres vues pertinentes :

svl_hash— détails des opérations de jointures par hachagesvl_s3query— activité générée par Redshift Spectrum

Ces vues aident les équipes à comprendre comment Redshift a physiquement traité les requêtes, mais elles ne forment toujours pas une chronologie complète d’activité à travers sessions, utilisateurs et charges de travail.

Exemple : Introspection des Scans

SELECT

q.query,

q.userid,

s.tbl AS table_id,

s.rows,

s.bytes,

s.is_rrscan AS redistribution_required,

q.starttime

FROM svl_qlog q

JOIN svl_scan s

ON q.query = s.query

ORDER BY q.starttime DESC

LIMIT 20;

Exemple : Récupérer le Texte Normalisé de la Requête

SELECT

query,

sequence,

text

FROM svl_statementtext

WHERE query = <QUERY_ID>

ORDER BY sequence;

3. Journaux Système & Externes

La pile d’observabilité de Redshift est complétée par des canaux de journalisation système et gérés par AWS. Ces journaux introduisent un contexte que les tables STL/SVL ne peuvent pas fournir seules :

- Flux d’audit CloudWatch — capture des requêtes, tentatives de connexion et erreurs dans un service de journaux centralisé.

- Journaux de file d’attente WLM — suivi de l’affectation dans les files, temps d’attente, limitation de la concurrence et utilisation des slots.

- Journaux de l’API Données Redshift — cruciaux pour les workflows serverless et l’exécution SQL pilotée par application.

- Journaux Spectrum — visibilité sur les lectures et traitements des tables externes basées sur S3.

Ces sources fournissent des métadonnées essentielles, mais leur assemblage avec STL/SVL reste un effort manuel.

Exemple : Analyse de Performance WLM

SELECT

service_class,

query,

total_queue_time,

total_exec_time,

wlm_start_time,

wlm_end_time

FROM stl_wlm_query

ORDER BY wlm_start_time DESC

LIMIT 25;

Exemple : Voir les Erreurs d’Exécution Récentes

SELECT

query,

userid,

starttime,

endtime,

result,

TRIM(error) AS error_message

FROM stl_error

ORDER BY starttime DESC

LIMIT 20;

Exemple : Insights CloudWatch — Requêtes d’Audit Redshift

fields @timestamp, @message

| filter @message like /Connection|Query|Error/

| sort @timestamp desc

| limit 50

Comment DataSunrise Construit un Historique Complet des Activités Redshift

DataSunrise élimine la fragmentation native de Redshift en produisant un historique d’activité holistique, normalisé et prêt pour la conformité. Plutôt que de simplement assembler des journaux bas niveau, les organisations obtiennent un récit opérationnel unique et cohérent, enrichi de contexte sur les risques, la sensibilité et l’attribution des utilisateurs.

DataSunrise réalise cela grâce à :

1. Moteur de Corrélation via Proxy Inverse

Le proxy inverse de DataSunrise devient un point d’observation unique et autoritaire pour tout le trafic SQL ciblant Amazon Redshift. Parce que chaque requête transite par le proxy, la plateforme capture des contextes invisibles aux journaux natifs de Redshift, tels que l’identité applicative, la lignée IP du client, et les patterns comportementaux cross-requête. Le SQL est normalisé, tokenisé, enrichi avec des métadonnées de sensibilité, et corrélé avec le contexte d’exécution avant qu’un enregistrement ne soit écrit.

Cela aboutit à des entrées d’audit entièrement déterministes — non pas des fragments dispersés sur les nœuds comme avec STL/SVL — mais des actions complètes, attribuées à des utilisateurs, adaptées à la reconstruction médico-légale et aux rapports de conformité.

Pour une analyse approfondie des principes de surveillance centralisée, voir :

→ Surveillance de l’Activité des Bases de Données

2. Chronologie Centralisée de l’Historique d’Activité

DataSunrise fusionne les signaux autrement déconnectés de Redshift en une chronologie globale et ordonnée chronologiquement. Plutôt que d’assembler manuellement les journaux STL, les enregistrements WLM et les entrées CloudWatch, la plateforme synthétise tout en un récit historique unifié. Cela inclut les tentatives d’authentification, les événements DML/DDL, l’accès aux objets sensibles, les correspondances de politiques et les alertes de sécurité.

Le système corrige la dérive des horodatages, les incohérences d’exécution locale aux nœuds et les modèles d’événements fragmentés — produisant une histoire cohésive des interactions des utilisateurs et applications avec Redshift au fil du temps.

Plus d’informations sur l’historique structuré ici :

→ Historique d’Activité des Données

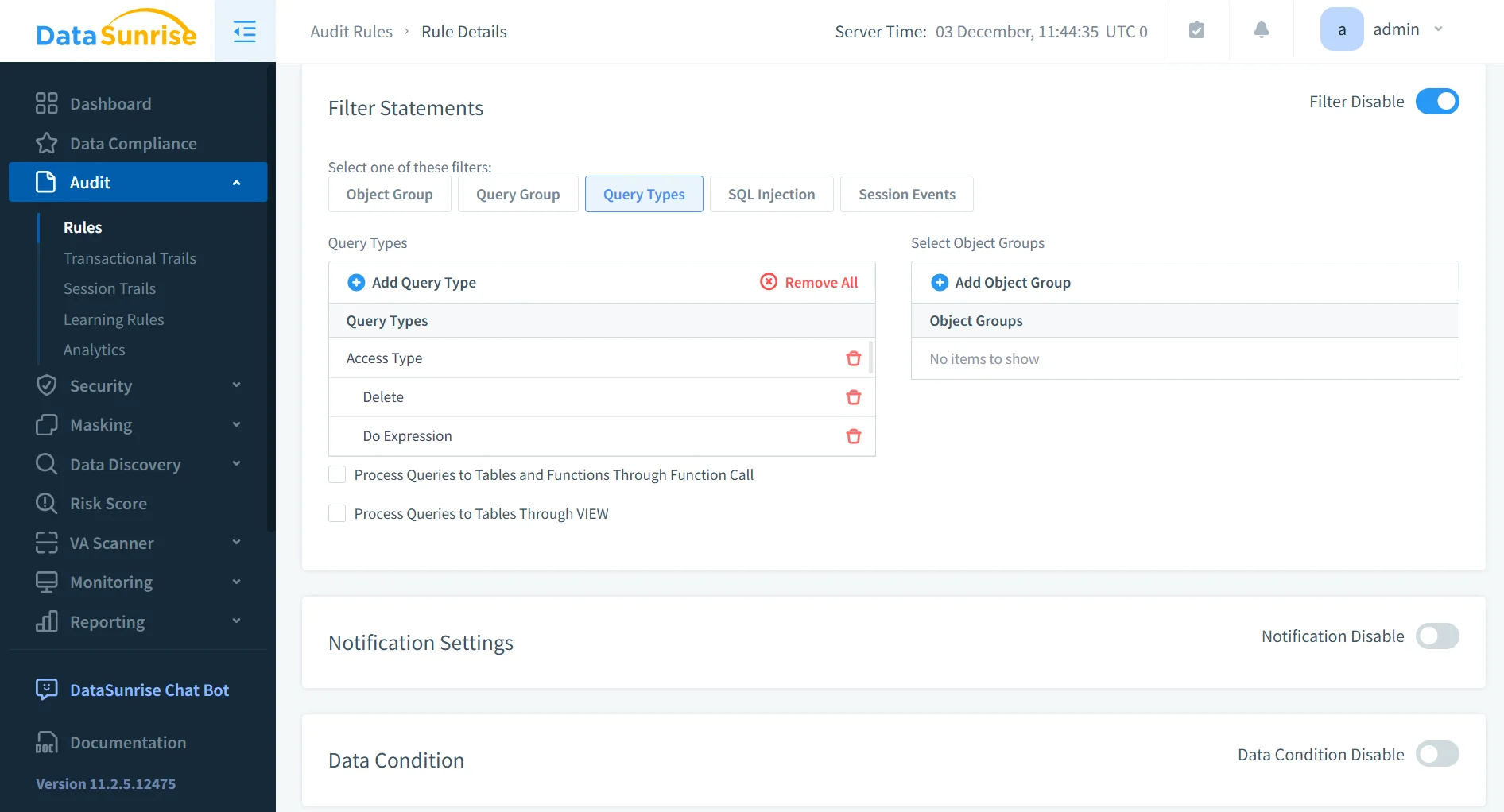

3. Surveillance Granulaire Basée sur des Règles

DataSunrise permet aux administrateurs d’appliquer des règles d’audit précisément ciblées qui visent des schémas individuels, des champs sensibles, des utilisateurs à haut risque ou des classes spécifiques d’opérations. Cela minimise le bruit, réduit la consommation de stockage, et assure que les équipes de conformité se concentrent uniquement sur les événements significatifs.

Les règles peuvent être liées à des exigences réglementaires, des politiques internes de gouvernance ou des scores de risque dynamiques. Combiné à une découverte automatisée des données sensibles, cela crée une empreinte d’audit sur mesure qui évolue avec la complexité organisationnelle.

Pour un aperçu des modèles de règles flexibles, voir :

→ Journaux d’Audit

4. Détection en Temps Réel des Menaces et du Comportement

La journalisation traditionnelle de Redshift réagit après l’exécution des requêtes, laissant les équipes de sécurité aveugles aux menaces émergentes. DataSunrise introduit une analyse comportementale en temps réel de type UEBA, apprenant continuellement comment les charges de travail légitimes se comportent normalement. Les déviations — telles que des scans de tables inattendus, des escalades soudaines de privilèges, des extractions massives de données ou des jointures anormales — déclenchent instantanément des alertes.

Cette couche de sécurité proactive identifie des modèles d’activité que les outils natifs de Redshift sont incapables d’interpréter, comblant ainsi un important angle mort dans la sécurité des entrepôts de données cloud.

L’intelligence comportementale est décrite en détail ici :

→ Analyse du Comportement Utilisateur

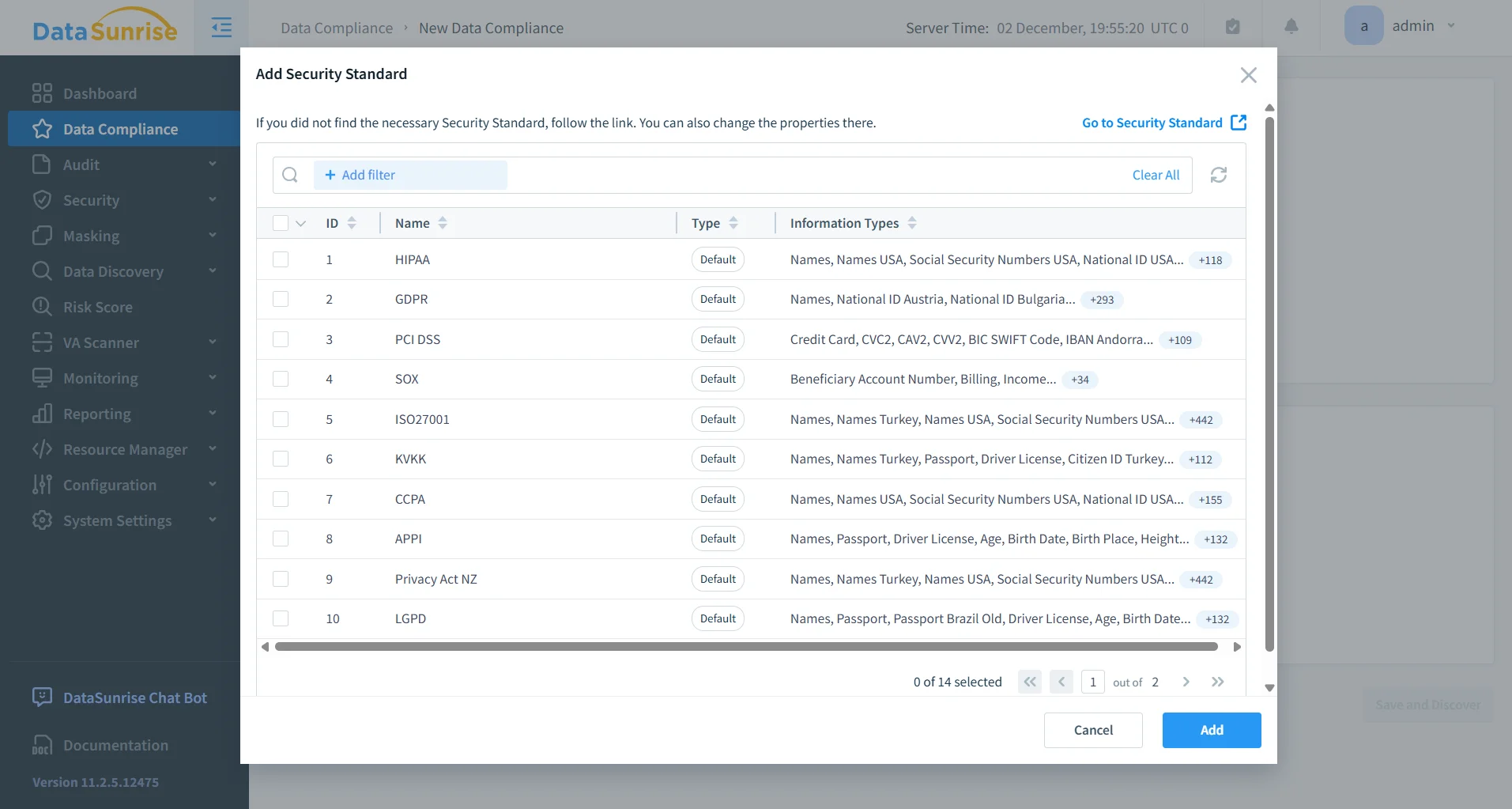

5. Pistes d’Audit Prêtes pour la Conformité

DataSunrise transforme les journaux opérationnels bas niveau de Redshift en pistes d’audit de qualité réglementaire, alignées aux principales normes de conformité. Les événements sont conservés de manière immuable, corrélés globalement à travers les clusters, et enrichis de contexte tel que le niveau de sensibilité, le rôle utilisateur, et la pertinence politique.

Les organisations peuvent satisfaire facilement aux demandes d’audit, produire des preuves synchronisées dans le temps, et démontrer des contrôles stricts de gouvernance sur toutes les charges de travail Redshift — ce que la télémétrie native de Redshift ne peut assurer seule.

L’alignement automatisé de la conformité est couvert ici :

→ Gestionnaire de Conformité DataSunrise

Avantages Clés de DataSunrise

| Avantage | Description |

|---|---|

| Chronologie Unifiée d’Activité | Élimine la fragmentation des journaux STL/SVL de Redshift en corrélant tous les événements SQL, d’authentification et de métadonnées en un seul historique chronologique. |

| Visibilité Approfondie sur l’Accès aux Données Sensibles | Identifie quelles requêtes ont accédé à des données réglementées ou à haut risque, soutenu par des métadonnées de classification. |

| Analyse Comportementale & Détection des Menaces | La détection d’anomalies pilotée par ML signale les écarts par rapport aux habitudes typiques des charges de travail et des utilisateurs. |

| Contrôles d’Audit Granulaires | Les règles peuvent cibler des objets spécifiques, des rôles, des opérations ou des cadres de conformité, réduisant le bruit et concentrant l’attention sur l’activité critique. |

| Rétention Longue Durée & Immuabilité | Maintient les pistes d’audit bien au-delà de la fenêtre de rétention STL de Redshift avec un stockage résistant à la falsification. |

| Corrélation Inter-Clusters | Normalise l’activité provenant de plusieurs clusters Redshift, points d’accès Serverless et architectures hybrides en une couche de gouvernance unifiée. |

| Cartographie des Cadres de Conformité | Annote automatiquement les événements en fonction de leur pertinence pour SOX, HIPAA, PCI DSS, GDPR et les politiques internes de gouvernance. |

| Rapports Exportables | Génère des exports de qualité auditeur aux formats CSV, JSON et PDF sans nécessité d’assemblage manuel des journaux. |

Conclusion

Amazon Redshift fournit une télémétrie fondamentale, mais son architecture distribuée, ses journaux locaux par nœud et ses tables système éparpillées rendent difficile la reconstitution d’un historique d’activité cohérent à grande échelle. Le modèle natif oblige les ingénieurs à corréler manuellement les entrées STL/SVL, les flux CloudWatch et les journaux WLM — chacun ne représentant que des fragments de l’image complète d’exécution. Par conséquent, les organisations peinent à obtenir une visibilité chronologique, complète, sensible aux données sensibles, et alignée aux cadres formels de conformité. Sans une chronologie unifiée d’activité, des tâches critiques telles que la reconstitution d’incidents, la détection de menaces internes et la gouvernance des objets sensibles nécessitent des efforts manuels importants et sont sujettes à des lacunes.

DataSunrise élimine ces limitations en agrégeant, normalisant et enrichissant tous les événements Redshift en une piste d’audit gouvernée unique. Son architecture proxy capture des métadonnées contextuelles que Redshift n’expose jamais — y compris l’identité applicative, les bases comportementales, le scoring du risque d’accès et la corrélation inter-cluster. La plateforme intègre la découverte des données sensibles, l’application automatique des politiques et la surveillance dynamique pour garantir que chaque action soit attribuée, ordonnée et évaluable en temps réel. Combiné à la détection d’anomalies pilotée par apprentissage automatique, DataSunrise transforme Redshift en un système opérationnellement transparent, adapté aux industries réglementées, à la rétention d’audit longue durée et à la gouvernance des données critiques.

Pour une visibilité élargie sur les pipelines d’audit structurés, consultez l’architecture principale décrite dans

→ Pistes d’Audit

Pour la visibilité des modèles au niveau des objets et des sessions, référez-vous à

→ Historique d’Activité des Bases de Données

Pour la classification et la gestion des informations réglementées, consultez

→ Informations Personnelles Identifiables & Données Sensibles

Pour l’alignement de conformité et la génération automatisée de preuves, voir

→ Gestionnaire de Conformité DataSunrise