Intégration des LLM dans la cybersécurité

Alors que l’intelligence artificielle révolutionne les opérations des entreprises, les organisations intègrent de plus en plus des modèles de langage étendus dans les flux de travail de cybersécurité pour combattre des menaces de plus en plus sophistiquées. Bien que les LLM offrent des capacités de détection des menaces sans précédent, ils introduisent des défis de sécurité complexes qui nécessitent des cadres d’intégration spécialisés allant au-delà des approches traditionnelles de cybersécurité.

Ce guide examine des stratégies complètes pour intégrer les LLM dans les opérations de cybersécurité, en explorant les méthodologies de mise en œuvre permettant aux organisations de tirer parti de la détection des menaces alimentée par l’IA tout en maintenant des postures de sécurité robustes.

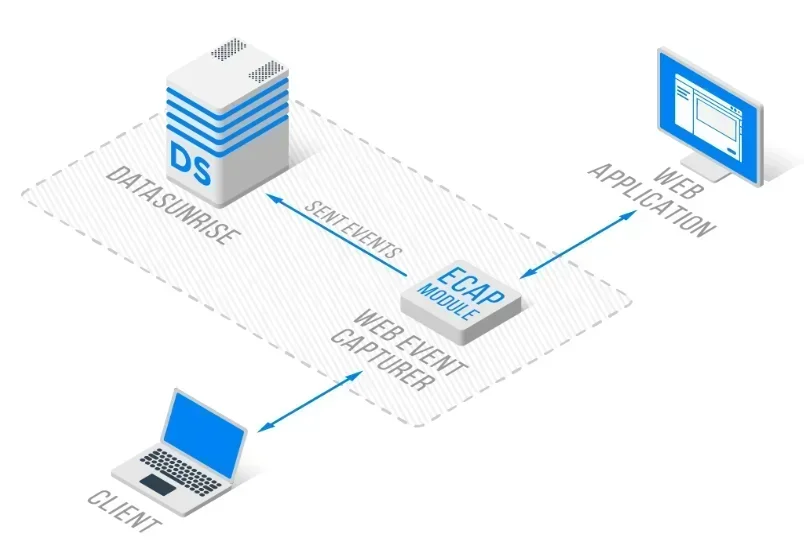

La plateforme de cybersécurité de pointe alimentée par l’IA de DataSunrise offre une intégration LLM sans intervention humaine avec une détection autonome des menaces à travers toutes les principales infrastructures de sécurité. Notre Protection Contextuelle intègre de manière transparente les capacités des LLM avec des contrôles techniques, fournissant une gestion des menaces d’une précision chirurgicale pour une amélioration globale de la cybersécurité.

Comprendre l’intégration des LLM dans la cybersécurité

Les modèles de langage étendus dans la cybersécurité représentent un changement de paradigme passant de la détection réactive des menaces à des mécanismes de défense intelligents et proactifs. Ces systèmes analysent d’énormes quantités de données de sécurité non structurées, identifient des schémas d’attaque sophistiqués et génèrent une intelligence des menaces en temps réel que les politiques de sécurité traditionnelles ne peuvent pas traiter efficacement.

L’intégration des LLM englobe l’analyse de l’intelligence des menaces, la réponse automatisée aux incidents, l’évaluation des vulnérabilités et des capacités d’audit complètes conçues spécifiquement pour des environnements de sécurité améliorés par l’IA. Les organisations doivent garantir la sécurité des données tout en tirant parti des capacités des LLM pour améliorer la détection des menaces.

Applications critiques des LLM en cybersécurité

Détection et analyse intelligente des menaces

Les LLM excellent dans l’analyse de schémas de menaces complexes à travers de multiples sources de données incluant les journaux réseau, les communications par courriel et les comportements système. Ces modèles identifient des vecteurs d’attaque sophistiqués tels que les menaces persistantes avancées (APT), les exploits “zero-day” et les campagnes d’ingénierie sociale que les systèmes traditionnels basés sur la signature manquent, avec une protection par proxy inverse et des capacités de surveillance complètes.

Réponse automatisée aux incidents et remédiation

Les systèmes de réponse aux incidents alimentés par les LLM fournissent une analyse immédiate des menaces, des stratégies de confinement automatisées et des recommandations de remédiation intelligentes. Les organisations doivent mettre en œuvre un contrôle d’accès basé sur les rôles pour les réponses pilotées par LLM tout en maintenant des traces d’audit complètes et en implémentant une surveillance de l’activité des données pour assurer la traçabilité.

Évaluation des vulnérabilités et tests d’intrusion

Les LLM améliorent l’évaluation des vulnérabilités en analysant les référentiels de code, les configurations réseau et les architectures systèmes afin d’identifier les faiblesses potentielles en matière de sécurité. L’intégration nécessite une masquage statique des données pour la protection des données sensibles et le chiffrement des bases de données ainsi que des capacités de découverte des données pour une couverture de sécurité complète.

Exemples de cadres de mise en œuvre

Une intégration efficace des LLM en cybersécurité nécessite des mises en œuvre pratiques qui équilibrent les capacités de l’IA avec les exigences de sécurité. Les exemples suivants démontrent comment les organisations peuvent déployer des systèmes de détection des menaces et d’évaluation des vulnérabilités alimentés par LLM tout en maintenant la protection des données et l’efficacité opérationnelle.

Système d’analyse de l’intelligence des menaces

Cette mise en œuvre démontre comment construire un analyseur de menaces alimenté par LLM qui traite les journaux de sécurité et identifie les menaces potentielles. Le système assainit les données sensibles tout en préservant les indicateurs de menace, puis utilise le traitement du langage naturel pour détecter des schémas suspects et générer une intelligence exploitable.

class LLMThreatAnalyzer:

def analyze_security_logs(self, log_data):

"""Analyser les journaux de sécurité en utilisant les LLM pour la détection des menaces"""

sanitized_logs = self._sanitize_logs(log_data)

analysis_prompt = f"""

Analyser ces journaux de sécurité pour détecter des menaces :

{sanitized_logs}

Identifier : IPs suspectes, authentifications inhabituelles,

exfiltration potentielle de données, signatures APT.

Fournir un score de menace (1-10) et des actions.

"""

threat_analysis = self.llm_model.generate(analysis_prompt)

return {

'threat_score': self._extract_threat_score(threat_analysis),

'recommendations': self._extract_recommendations(threat_analysis)

}

Évaluation automatisée des vulnérabilités

Cet exemple montre comment les LLM peuvent analyser automatiquement le code source pour détecter des vulnérabilités de sécurité. Le système analyse des extraits de code pour des problèmes de sécurité courants tels que l’injection SQL et les attaques XSS, fournissant des scores CVSS et des indications précises de remédiation aux équipes de développement.

class LLMVulnerabilityScanner:

def scan_code_vulnerabilities(self, code_snippet):

"""Analyser le code pour détecter des vulnérabilités de sécurité grâce aux LLM"""

vulnerability_prompt = f"""

Analyser ce code pour détecter des vulnérabilités :

{code_snippet}

Vérifier : Injection SQL, XSS, contournement d’authentification,

validation des entrées, dépassement de tampon.

Fournir le score CVSS et les étapes de remédiation.

"""

return self.llm_model.generate(vulnerability_prompt)

Bonnes pratiques de mise en œuvre

Pour les organisations :

- Intégration progressive : Implémentez les capacités des LLM progressivement avec une surveillance complète et une protection continue des données

- Supervision humaine : Maintenez une validation par des analystes de sécurité pour les évaluations générées par les LLM

- Gouvernance des données : Mettez en œuvre des protocoles stricts pour la protection des informations personnelles identifiables (PII) et la gestion des données

- Intégration de la conformité : Assurez-vous que les opérations des LLM sont alignées avec les exigences réglementaires et les normes de sécurité

Pour les équipes techniques :

- Architecture axée sur la sécurité : Concevez l’intégration selon les principes du zéro confiance et des contrôles d’accès

- Surveillance des performances : Établissez des indicateurs clés de performance (KPI) pour évaluer l’efficacité des LLM dans la détection des menaces avec des notifications en temps réel

- Flux de travail automatisés : Développez des procédures de réponse aux incidents enrichies par les LLM et la génération de rapports

DataSunrise : Solution complète d’intégration des LLM en cybersécurité

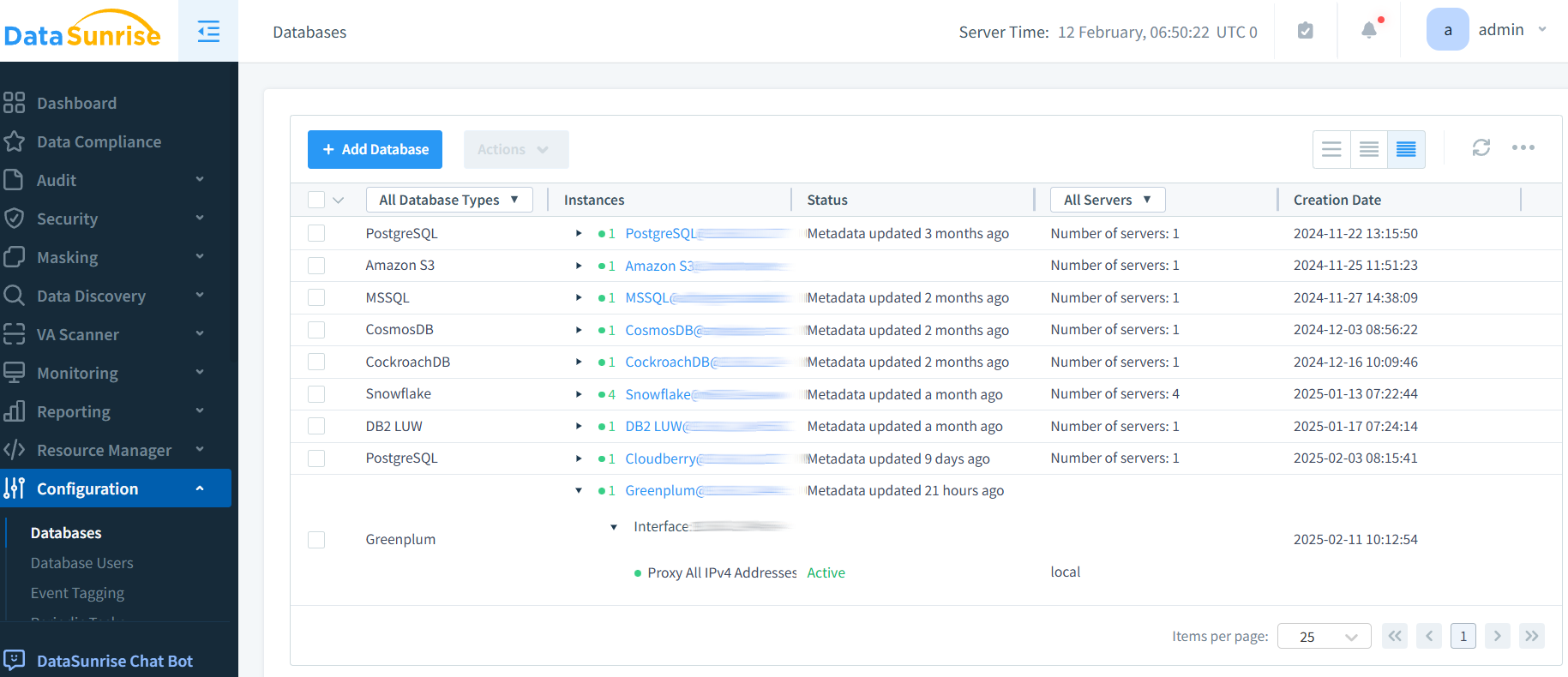

DataSunrise propose des capacités d’intégration des LLM de niveau entreprise, conçues spécifiquement pour les environnements de cybersécurité. Notre solution offre une conformité à l’IA par défaut avec une sécurité maximale et un risque minimal sur toutes les principales plateformes de sécurité.

Principales fonctionnalités :

- Surveillance de sécurité en temps réel par LLM : Surveillance IA sans intervention avec des journaux d’audit complets

- Détection avancée des menaces : Détection de comportements suspects alimentée par ML avec protection contextuelle (outils LLM et ML pour la sécurité des bases de données)

- Protection dynamique des données : Masquage des données d’une précision chirurgicale pour les données de sécurité sensibles

- Couverture multi-plateformes : Surveillance de sécurité unifiée sur plus de 50 plateformes prises en charge

- Automatisation de la conformité : Génération automatisée de rapports de conformité pour les cadres de cybersécurité via DataSunrise Compliance Manager

Les modes de déploiement flexibles de DataSunrise supportent les architectures de sécurité sur site, dans le cloud et hybrides avec une intégration transparente des LLM. Les organisations constatent une amélioration significative de la précision de détection des menaces ainsi qu’une réduction substantielle des délais de réponse aux incidents.

Considérations relatives à la conformité réglementaire

L’intégration des LLM en cybersécurité doit répondre à des exigences réglementaires complètes :

- Protection des données : Conformité au GDPR et au CCPA pour le traitement des données de sécurité

- Normes de l’industrie : Alignement sur SOC 2, ISO 27001 et le cadre de cybersécurité du NIST

- Spécifique au secteur : Santé (HIPAA), services financiers (PCI DSS)

- Gouvernance de l’IA : Réglementations émergentes sur l’IA requérant une transparence dans les décisions de sécurité automatisées

Conclusion : Transformer la cybersécurité grâce à une intégration intelligente

L’intégration des LLM dans la cybersécurité représente une avancée fondamentale dans les capacités de détection et de réponse aux menaces. Les organisations qui mettent en œuvre des stratégies d’intégration complètes des LLM se positionnent pour répondre aux cybermenaces sophistiquées tout en maintenant des postures de sécurité robustes et une conformité réglementaire.

Une intégration efficace des LLM en cybersécurité requiert un équilibre entre les capacités de l’IA et la supervision humaine, garantissant que les systèmes automatisés viennent compléter et non remplacer l’expertise en sécurité. À mesure que les menaces évoluent en complexité, les mécanismes de défense alimentés par les LLM fournissent l’intelligence et la rapidité nécessaires pour une protection efficace.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant