Journal d’audit Amazon Aurora MySQL

L’audit est essentiel lors de la gestion des données sensibles dans les bases de données cloud. Que vous soyez soumis à des réglementations de conformité ou que vous souhaitiez simplement une meilleure visibilité sur qui fait quoi avec vos données, activer le Journal d’audit Amazon Aurora MySQL vous offre cette piste cruciale — comme expliqué dans l’aperçu de DataSunrise sur les objectifs d’audit.

Cet article explore le Journal d’audit Amazon Aurora MySQL, en se concentrant sur les options d’audit natives et en étendant ces capacités avec DataSunrise. Si vous traitez des données réglementées ou si vous enquêtez sur des anomalies, ce guide vous aidera à configurer et gérer efficacement les journaux d’audit.

Pour commencer, il est utile de consulter la documentation d’audit d’Aurora MySQL ainsi que le support général de MySQL dans RDS. Si vos journaux d’audit sont utilisés pour atteindre les objectifs de conformité, envisagez d’explorer le Gestionnaire de conformité de DataSunrise.

Options d’audit natif pour Amazon Aurora MySQL

Amazon Aurora MySQL prend en charge la journalisation d’audit en utilisant le MariaDB Audit Plugin, une méthode native permettant de surveiller l’activité et de générer des journaux que vous pouvez envoyer à CloudWatch ou consulter via la console RDS. DataSunrise fournit une explication détaillée dans son article sur les journaux d’audit.

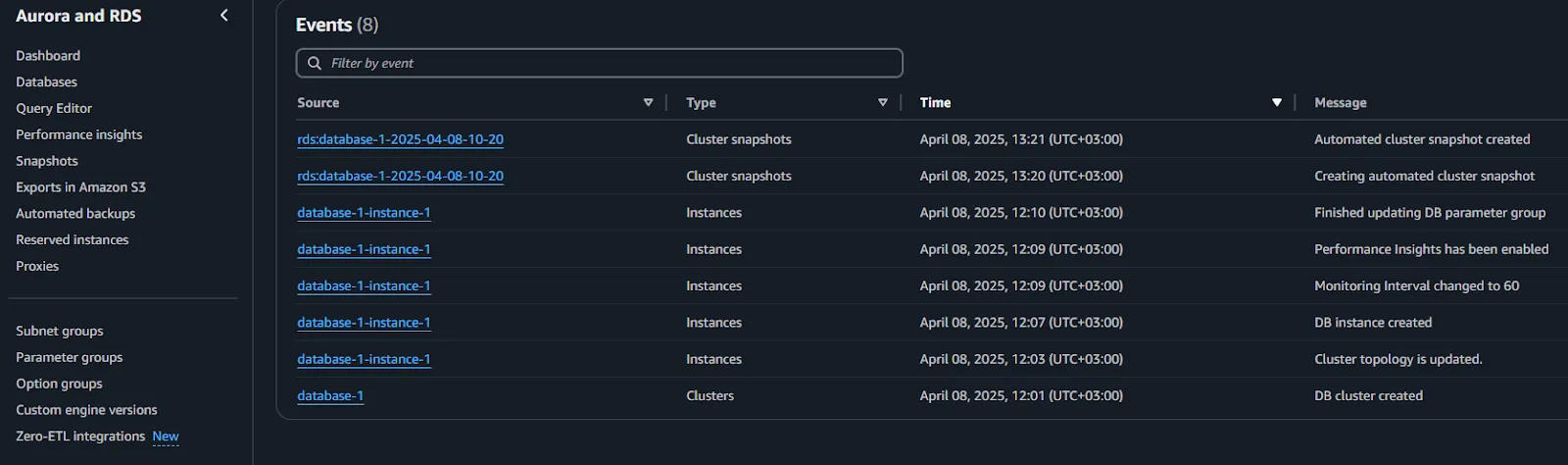

Activation des journaux d’audit

Pour commencer, modifiez votre groupe de paramètres du cluster de base de données et activez les paramètres SERVER_AUDIT_EVENTS et SERVER_AUDIT_LOGGING. Les événements couramment suivis incluent CONNECT, QUERY et TABLE. Les journaux sont stockés avec les autres journaux de la base de données, et vous pouvez les exporter pour une analyse à long terme. Tous les détails sont disponibles dans la documentation AWS.

Voici un exemple de configuration de la journalisation d’audit via SQL :

-- Activer la journalisation d'audit globalement

CALL mysql.rds_set_configuration('server_audit_logging', 'ON');

-- Spécifier quels événements journaliser : CONNECT, QUERY, TABLE

CALL mysql.rds_set_configuration('server_audit_events', 'CONNECT,QUERY,TABLE');

-- Exclure les utilisateurs système de l'audit (facultatif)

CALL mysql.rds_set_configuration('server_audit_excl_users', 'rdsadmin');

-- Inclure l'utilisateur (ou les utilisateurs) spécifiques de l'application pour l'audit

CALL mysql.rds_set_configuration('server_audit_incl_users', 'app_user');

Cette configuration active la journalisation pour les utilisateurs sélectionnés et les types d’événements spécifiques, aidant ainsi à réduire le bruit et à mieux se concentrer sur les actions critiques de la base de données. Tous les détails sont disponibles dans la documentation AWS.

Pour les instructions d’installation, consultez le guide d’audit Aurora. La planification du stockage est tout aussi importante — consultez le guide de performance de stockage pour l’audit de DataSunrise.

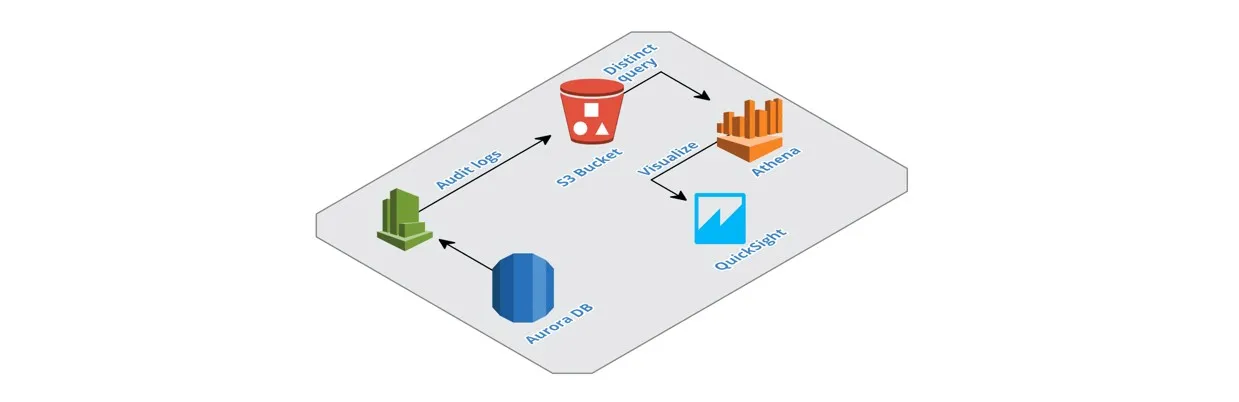

Où vont les journaux

Les journaux sont stockés aux côtés des journaux généraux et des journaux de requêtes lentes. Vous pouvez y accéder via la console RDS, l’AWS CLI ou l’API. Dans les environnements de production traitant des données sensibles, acheminer les journaux vers CloudWatch améliore l’alerte et la rétention. Pour en savoir plus sur la protection de ces données, consultez le guide sur la sécurité des données de DataSunrise.

Si vos journaux n’apparaissent pas, AWS fournit une ressource d’assistance pour le dépannage.

Utilisation de DataSunrise avec le Journal d’audit Amazon Aurora MySQL

Bien que le plugin natif enregistre les événements clés, il manque de capacités de filtrage, de masquage et d’analytique intelligente. C’est là que DataSunrise améliore la fonctionnalité, en particulier dans les environnements soumis à des exigences de conformité strictes. Vous pouvez en savoir plus dans leur article sur la sécurité inspirée par les données.

Comment DataSunrise s’intègre à Aurora

Pour connecter DataSunrise à Aurora :

Déployez-le en mode proxy inverse entre votre application et Aurora.

Utilisez les identifiants de la base de données pour établir la connexion.

Créez des règles d’audit pour les utilisateurs, les adresses IP, les types de requêtes SQL et les horaires d’accès. Un guide sur la configuration du proxy inverse est disponible pour vous aider à la mise en place.

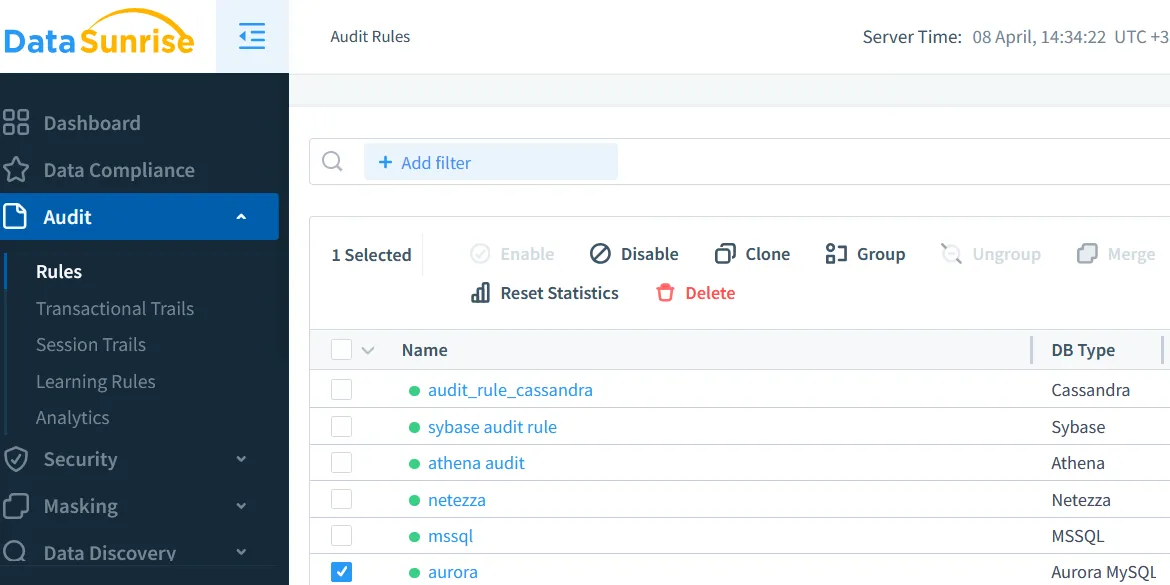

DataSunrise prend en charge Aurora dans le cadre de plus de 40 plateformes compatibles, détaillées dans leur liste des bases de données supportées.

Définir des règles d’audit personnalisées

Dans le tableau de bord de DataSunrise :

Accédez à Audit, puis ajoutez une règle.

Sélectionnez les opérations (ex.

SELECT,INSERT) sur les tables contenant des données sensibles.Ajustez les déclencheurs en fonction de l’utilisateur, du temps ou du type de requête. Le guide sur les règles d’apprentissage explique comment construire des filtres efficaces.

Vous pouvez également affiner la portée de la journalisation en définissant la priorité des règles d’audit.

Gestion et exportation des journaux dans DataSunrise

Les journaux d’audit peuvent être stockés localement ou envoyés vers des outils SIEM. Les filtres et les tableaux de bord facilitent la visualisation des tendances, et vous pouvez exporter les journaux aux formats CSV ou JSON. Consultez le guide de génération de rapports pour plus d’informations.

DataSunrise propose également des rapports de conformité automatisés pour le RGPD, HIPAA et PCI DSS. Ces fonctionnalités viennent compléter des outils tels que le suivi historique des activités.

Avantages de combiner les journaux natifs et DataSunrise

Les journaux d’audit natifs d’Aurora offrent une fiabilité intégrée, tandis que DataSunrise apporte des contrôles étendus. Ensemble, vous bénéficiez d’un suivi détaillé au niveau du moteur ainsi que d’un filtrage et d’une analytique en temps réel intelligents. Lisez-en davantage sur cette approche hybride dans le guide de surveillance de l’activité de la base de données.

| Fonctionnalité | Journaux d’audit natifs d’Aurora | Journaux d’audit DataSunrise |

|---|---|---|

| Portée de l’audit | Suit les instructions SQL telles que SELECT, DDL, DCL ; granularité limitée | Suit les requêtes, les réponses, l’activité au niveau des objets et le contexte d’accès |

| Surveillance en temps réel | Limité à la diffusion des journaux vers CloudWatch | Oui, avec des alertes instantanées et des actions basées sur des règles |

| Flexibilité de configuration | Paramétré via des groupes de paramètres ; paramètres globaux | Des règles fines par utilisateur, rôle, type de requête, table, colonne |

| Rapports de conformité | Extraction manuelle de rapports à partir des journaux | Moteur de rapport intégré avec planification et filtrage |

| Masquage de données | Non pris en charge | Prend en charge le masquage dynamique et statique |

| Options de stockage | Stocké dans CloudWatch ou dans des fichiers journaux locaux | Personnalisable : base de données, système de fichiers, intégration SIEM |

Si vous traitez des données personnelles, explorez les options de masquage dynamique et de contrôle d’accès basé sur les rôles pour une protection supplémentaire.

Conclusion

L’audit de votre configuration Amazon Aurora MySQL aide à répondre aux normes de gouvernance des données, tant internes qu’externes. Commencez par le plugin natif, puis évoluez avec DataSunrise pour des capacités d’audit et de masquage plus étendues. Vous pouvez également explorer une démo en direct de DataSunrise pour voir ces fonctionnalités en action.

Pour approfondir, explorez l’aperçu de l’audit des données, leurs analyses sur le traitement des données en tant qu’actif précieux, et découvrez comment AWS gère le masquage des données via DMS.