Amazon S3 Journal d’Audit

Pour les développeurs, ingénieurs cloud et équipes de fiabilité des sites, le journal d’audit d’Amazon S3 est la première ligne de visibilité opérationnelle. Il aide à identifier les goulets d’étranglement, les accès non autorisés et les mauvaises configurations coûteuses — souvent avant l’intervention des équipes de sécurité.

Mais la journalisation S3 n’est pas un système unique — c’est un ensemble d’outils : CloudTrail, Journaux d’Accès Serveur et instrumentation côté application. Pour être efficaces, les journaux doivent être structurés, filtrés, corrélés et conservés dans un format à la fois consultable et exploitable.

Options de Journalisation pour Amazon S3

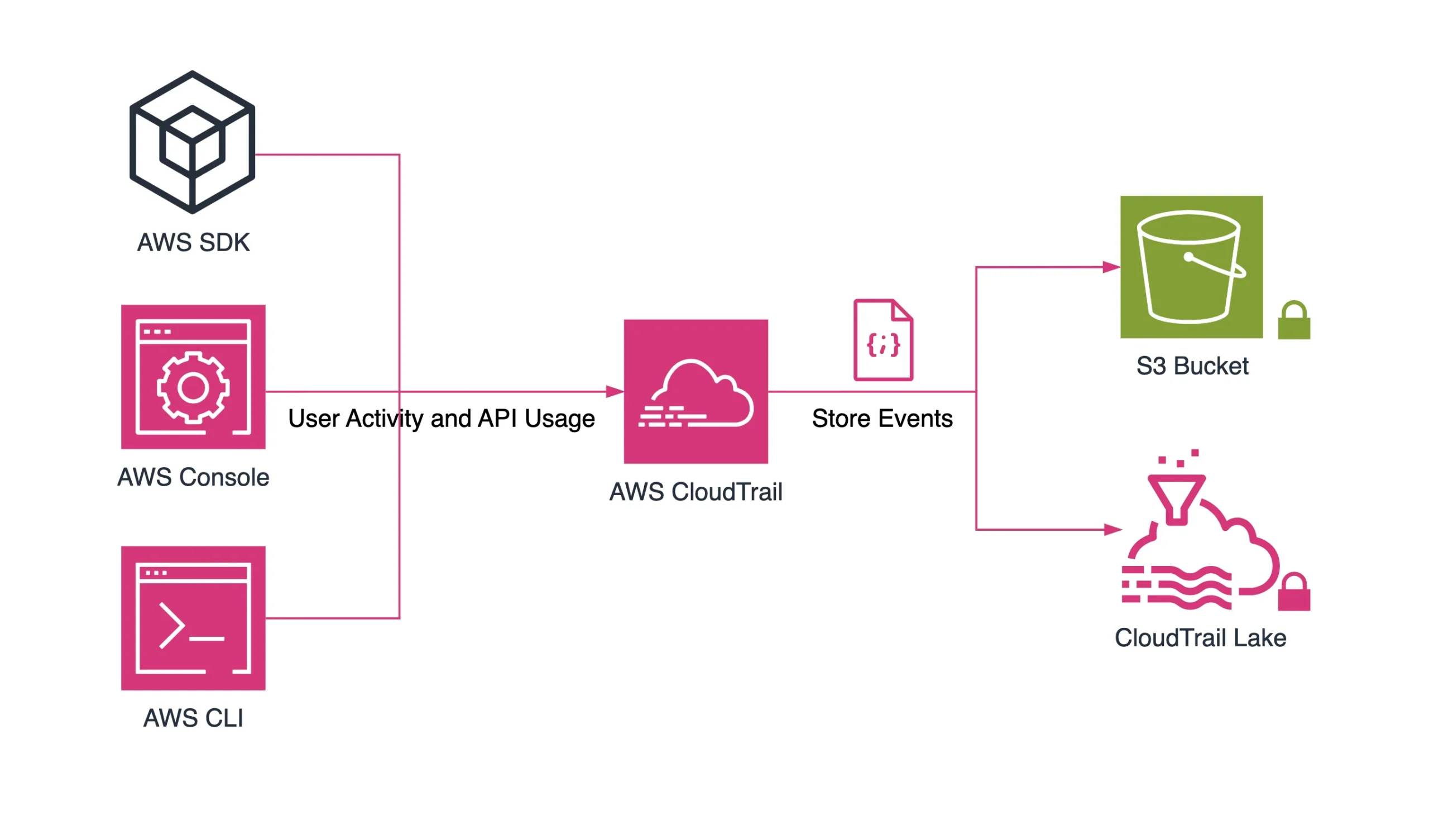

Amazon S3 offre deux outils de journalisation natifs principaux :

Événements de Données CloudTrail

Journalise l’activité API au niveau des objets (GET,PUT,DELETE) avec l’identité de l’utilisateur, l’IP source et les métadonnées de la requête. Non activé par défaut. Stocké en JSON dans les seaux S3. Idéal pour tracer les accès au fil du temps.Journaux d’Accès Serveur

Fonctionnalité héritée qui journalise des enregistrements de type HTTP bas niveau (référent, agent utilisateur, codes de statut). Utile pour dépanner les problèmes de performance et les schémas d’accès. Difficile à analyser sans outils externes.

Chacun a des cas d’usage différents. CloudTrail est de niveau audit ; les journaux d’accès sont plus axés sur l’opérationnel et sur le principe du meilleur effort.

Vous souhaitez capturer les journaux S3 à travers plusieurs comptes ? Utilisez EventBridge + S3 et centralisez-les dans un seau de journalisation.

Où la Journalisation Native Laisse à Désirer

Malgré leur puissance, la journalisation native de S3 présente des limites :

| Défi | Support Natif |

|---|---|

| Réduction du bruit dans les journaux | ❌ Filtrage manuel requis |

| Contexte de marquage d’accès | ❌ Non inclus dans les journaux |

| Classification au niveau du contenu | ❌ Découverte native inexistante |

| Alertes sur les activités suspectes | ❌ Nécessite SIEM ou Lambda |

| Application de la conservation | ❌ Vous gérez votre propre cycle de vie |

Sans amélioration, ces journaux deviennent une charge de stockage — et non une source d’insight.

Que Devrait Contenir un Journal d’Audit Amazon S3 ?

Un journal d’audit S3 utile répond à 5 questions clés :

- Qu’est-ce qui a été fait ? (

GetObject,PutObject, etc.) - Qui l’a fait ? (identité de l’utilisateur ou rôle assumé)

- Quand cela s’est-il produit ? (horodatage avec contexte de fuseau horaire)

- D’où ? (IP source, agent utilisateur, géolocalisation)

- Était-ce autorisé et conforme ?

Les journaux natifs peuvent capturer les points 1 à 4. Mais le point n°5 nécessite une corrélation avec la politique interne et les systèmes de marquage.

Ajouter de la Visibilité au Journal d’Audit Amazon S3 avec DataSunrise

DataSunrise améliore la journalisation d’Amazon S3 en enrichissant la télémétrie avec de l’intention, du contexte de politique et une classification des risques.

Voici comment cela fonctionne :

Ingestion des Journaux CloudTrail

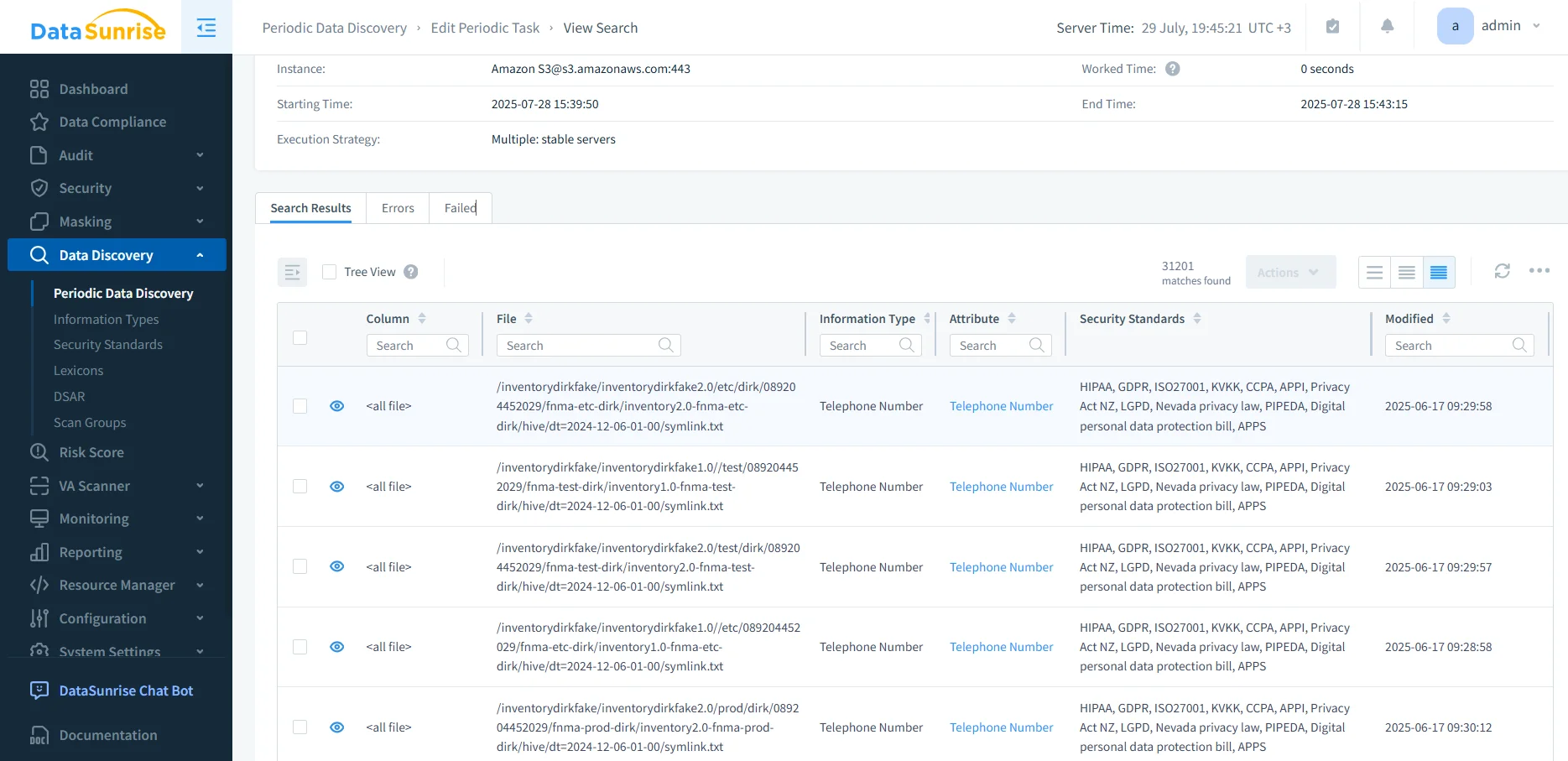

Utilisez les connecteurs d’analyse de DataSunrise pour ingérer les journaux natifs de CloudTrail.Cartographie des Données Sensibles

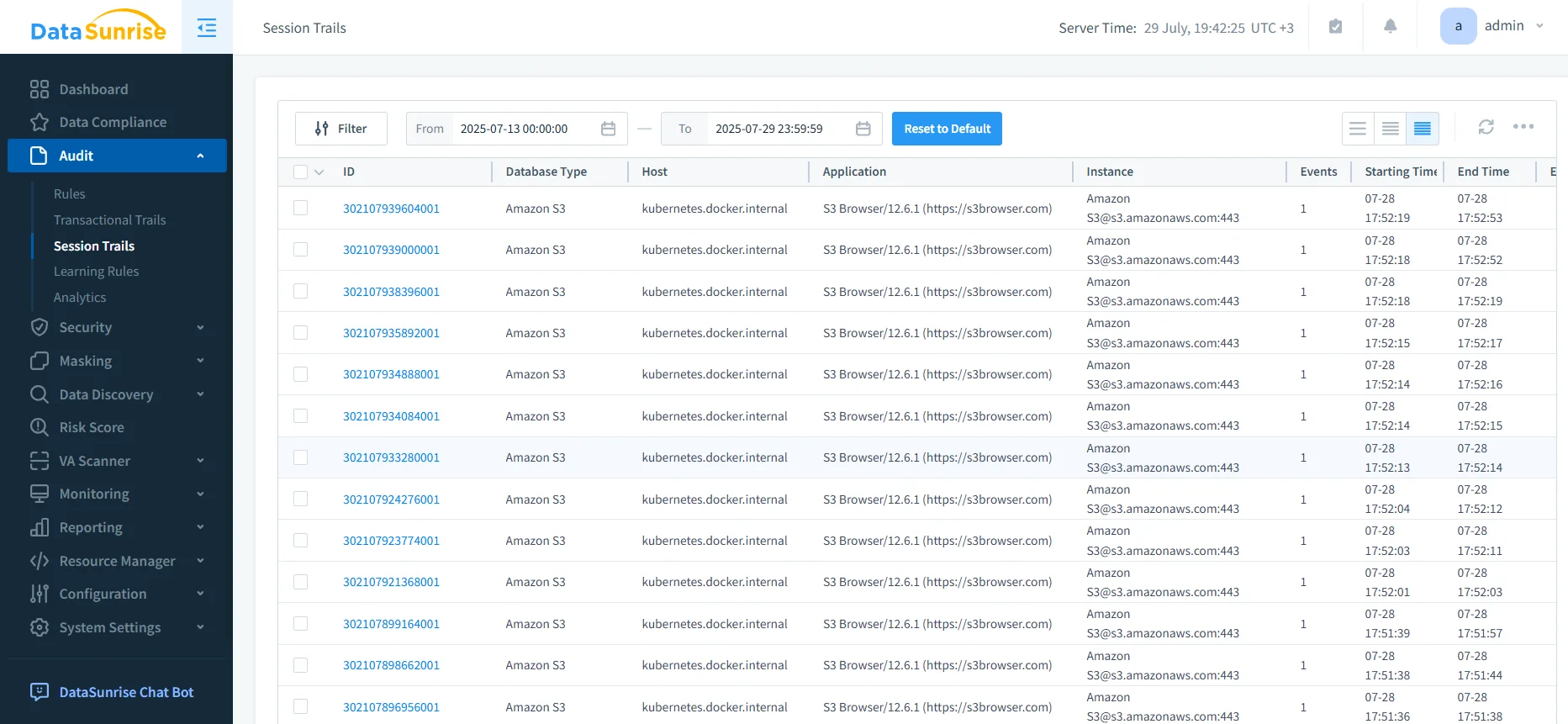

Ajoutez du contexte via la classification PII et la découverte des données afin que les journaux indiquent non seulement ce qui a été accédé — mais aussi le type de données concernées.Génération de Traçabilité d’Audit

Convertissez des journaux bruyants en traçabilité d’audit structurée enrichie de balises d’accès, de rôles d’utilisateur et d’étiquettes de conformité.Alertes en Temps Réel

Déclenchez des événements SIEM ou des alertes Slack lors de l’accès à des objets sensibles ou masqués.Stockage des Journaux Consultable

Indexez les journaux dans OpenSearch ou Athena pour un filtrage rapide, un regroupement géographique et une détection d’anomalies.

Qui Bénéficie d’une Meilleure Journalisation ?

Que vous soyez en train de résoudre des tâches de synchronisation échouées, de valider l’accès réglementaire ou simplement d’essayer de comprendre qui a touché quoi et quand — une journalisation claire et enrichie est un multiplicateur de force. Les bons outils d’audit ne profitent pas uniquement à la sécurité ; ils rationalisent le travail sur l’ensemble de la chaîne.

| Persona | Bénéfice |

|---|---|

| SREs & DevOps | Analyse plus rapide de la cause première des incidents |

| Développeurs | Visibilité sur l’accès en libre-service |

| Équipes de Plateforme de Données | Contrôle appliqué des balises et du cycle de vie |

| Ingénieurs Sécurité | Détection d’anomalies, évaluation des risques |

| Auditeurs | Traçabilité claire avec contexte de politique |

Si vous gérez des dizaines d’applications, services et seaux, cela compte.

Réflexions Finales

Les journaux d’audit Amazon S3 ne sont aussi bons que ce que vous en faites. CloudTrail et les Journaux d’Accès Serveur ne sont qu’un point de départ — mais des plateformes comme DataSunrise les rendent intelligents, exploitables et prêts pour la conformité.

Ne vous contentez pas de stocker les journaux — transformez-les en insight.

Vous avez besoin d’aide pour construire ce pipeline ? Planifiez une démo ou consultez nos guides d’audit pour obtenir des informations plus détaillées.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant