Journal d’audit MariaDB

Les organisations modernes collectent des téraoctets de données opérationnelles chaque jour, mais rien n’est plus révélateur — ou plus sensible — que le Journal d’audit MariaDB. Bien exécuté, l’enregistrement d’audit se transforme d’une simple case à cocher réglementaire en un capteur de sécurité dynamique, révélant en continu les abus, les menaces internes et les dérives de conformité. À l’ère de l’IA générative (GenAI), la valeur de ce capteur croît de façon exponentielle : les modèles de langage à grande échelle peuvent désormais trier les événements, repérer les anomalies et même recommander des contre-mesures automatisées. Cet article explore comment élaborer une stratégie d’audit robuste et pérenne pour MariaDB, couvrant l’analyse en temps réel, le masquage dynamique, la découverte de données, l’enregistrement natif, et la visibilité accrue offerte par une plateforme spécialisée telle que DataSunrise — tout en gardant le focus résolument sur le Journal d’audit MariaDB.

Pourquoi le Journal d’audit MariaDB est plus important que jamais

Les régulateurs exigent la preuve que vous savez qui a modifié quelle ligne et quand, mais l’impératif commercial est plus large. Un flux d’audit bien calibré sous-tend une architecture Zero‑Trust, alimente l’analyse comportementale et accélère les enquêtes post‑incident. Alors que les acteurs malveillants automatisent de plus en plus la reconnaissance, les défenseurs doivent contrer avec une télémétrie intelligente. Le Journal d’audit MariaDB fournit cette télémétrie en capturant les tentatives de connexion, le DDL, le DML et — lorsqu’il est configuré correctement — le texte des requêtes. Sa granularité rivalise avec celle du pgaudit de PostgreSQL, tout en maintenant un surcoût de performance modeste lorsqu’on filtre sur les événements à haut risque.

L’audit en temps réel rencontre la découverte de données et le masquage dynamique

Stocker les journaux ne suffit pas ; la rapidité d’interprétation fait la différence entre un confinement et une compromission. Associez le plugin d’audit côté serveur de MariaDB à des pipelines de streaming (par exemple, rsyslog -> Fluent Bit -> Apache Kafka) pour atteindre une détection en moins d’une seconde. Une fois le flot de données établi, deux pratiques amplifient sa valeur :

- Découverte de données classe automatiquement les tables contenant des données personnelles identifiables ou des données de paiement. Connaître le domaine des données vous permet de prioriser les alertes. Un bref aperçu est disponible dans la présentation de DataSunrise sur la découverte de données.

- Masquage dynamique protège les champs sensibles lors de l’exécution des requêtes, contrecarrant tout mouvement latéral même après un vol d’identifiants. Le concept est expliqué sur la page de DataSunrise concernant le masquage dynamique des données.

En intégrant les métadonnées de découverte et de masquage avec le Journal d’audit MariaDB, vous élevez chaque ligne de « ce qui s’est passé » à « pourquoi cela compte maintenant ».

GenAI pour une analyse de sécurité intelligente

Les modèles de langage à grande échelle excellent dans l’extraction de motifs à travers des textes bruyants et semi‑structurés — exactement le format d’un enregistrement d’audit. Alimenter ces journaux dans GenAI permet de :

- Évaluation du risque : un modèle peut classer les événements en risque faible, moyen ou critique en se basant sur des indices contextuels (administration hors heures, suppressions massives, etc.).

- Protocoles de chasse aux menaces : des résumés via chat accélèrent les flux de travail du SOC.

- Suggestions d’auto‑remédiation : les LLM peuvent proposer de nouvelles règles de pare‑feu ou de moindre privilège.

Voici un exemple minimaliste qui charge les 500 derniers événements d’audit, interroge un LLM et affiche un résumé ordonné par niveau de risque :

import os, openai, pandas as pd

from sqlalchemy import create_engine

conn = create_engine(os.getenv("DB_DSN"))

df = pd.read_sql(

'SELECT event_time, user_host, command_type, query_text ' \

'FROM security.audit_log ORDER BY event_time DESC LIMIT 500',

conn

)

prompt = (

"Classez ces événements d'audit MariaDB par niveau de risque et proposez une solution unique pour les trois éléments à haut risque:\n" +

df.to_json(orient='records')[:3900] # respecter les limites de tokens

)

openai.api_key = os.getenv("OPENAI_API_KEY")

response = openai.ChatCompletion.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

)

print(response.choices[0].message.content)

La même technique fonctionne lorsque les journaux sont stockés directement dans MariaDB ou exportés vers un entrepôt — GenAI reste agnostique quant au backend.

Conseil : L’article de DataSunrise sur les outils LLM et ML pour la sécurité des bases de données offre des indications de conception pour mettre en œuvre cette approche à grande échelle.

Activation de l’audit natif dans MariaDB (presque comme PostgreSQL)

Configurer l’audit côté serveur dans MariaDB est familier aux administrateurs ayant mis en place le pgaudit de PostgreSQL. Ajoutez le plugin d’audit et définissez ce que vous souhaitez enregistrer :

Localisez ou créez le fichier d’options de MariaDB (par exemple

/etc/my.cnfou/etc/mysql/mariadb.conf.d/50-server.cnf).Sous la section

[mysqld], ajoutez :plugin_load_add=server_audit server_audit_logging=ON server_audit_events=QUERY,CONNECT log_output=FILE # ou TABLE pour un stockage dans la base de données # Ajustement facultatif server_audit_file_path=/var/log/mysql/audit.log server_audit_excl_users=backup server_audit_incl_users=app_userRedémarrez le service :

systemctl restart mariadb(ouservice mysql restartsur les anciens systèmes).Vérifiez avec :

SHOW VARIABLES LIKE 'server_audit%'et utiliseztailsur le journal pour confirmer l’apparition des entrées.

Les administrateurs en quête d’orientations supplémentaires peuvent consulter des tutoriels externes tels que la documentation MariaDB sur la configuration du plugin d’audit, le guide Severalnines Utiliser le plugin d’audit MariaDB pour la sécurité des bases de données, le guide pratique de Virtual‑DBA Guide facile de l’audit MariaDB, ainsi que la démonstration pratique de Tunnelix pour l’activation du Journal d’audit MariaDB. Ces analyses approfondies illustrent des méthodes d’installation alternatives — comme l’utilisation de INSTALL PLUGIN à l’exécution —, des conseils pour la rotation des journaux et des benchmarks de performance en conditions réelles.

Sous le capot, il s’agit du même plugin d’audit serveur documenté dans la base de connaissances officielle de MariaDB. Comme la configuration réside dans des fichiers d’options standards, vous pouvez la contrôler par version avec l’Infrastructure‑as‑Code et l’appliquer de manière cohérente sur des machines sur site et dans le cloud.

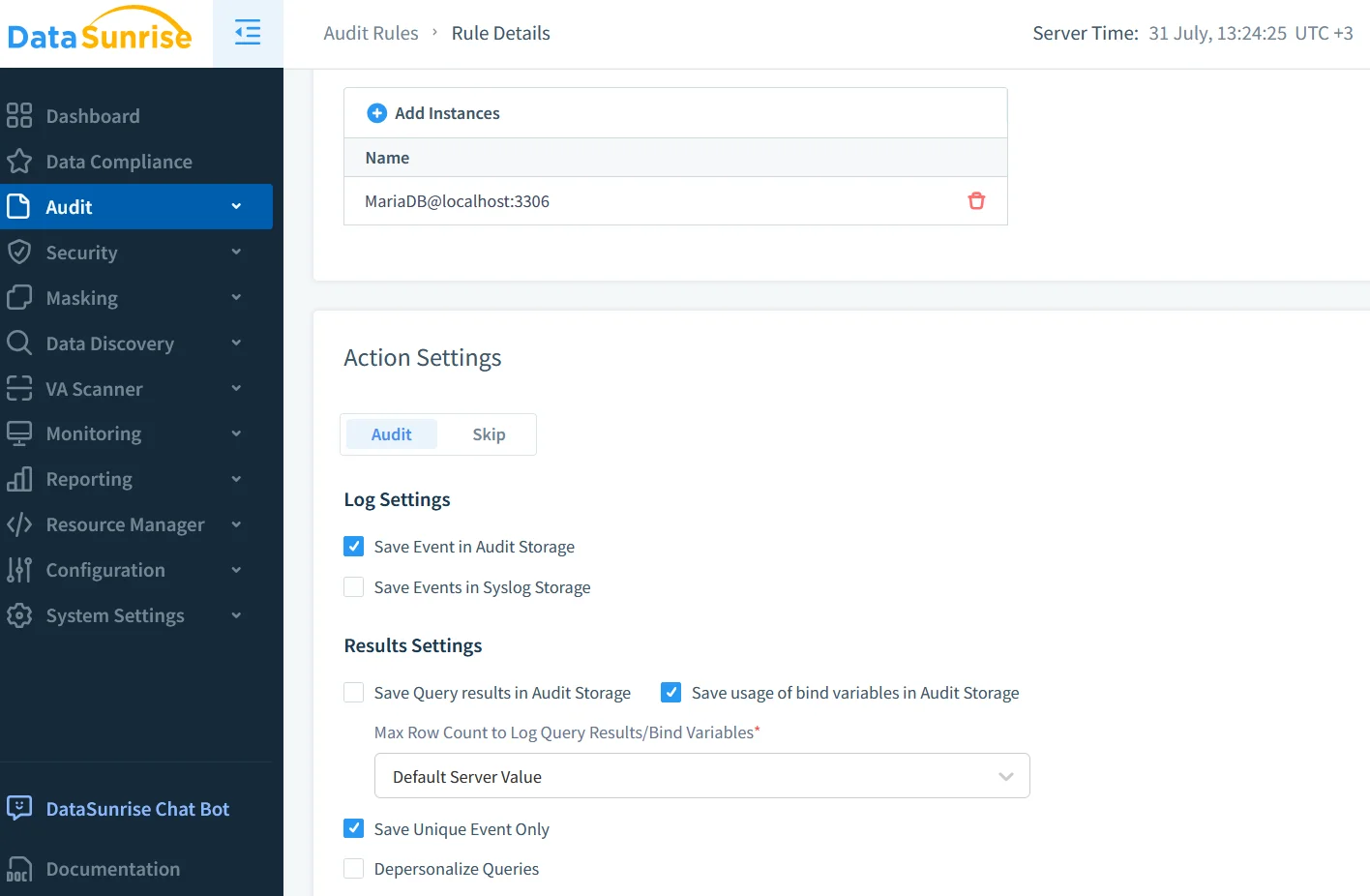

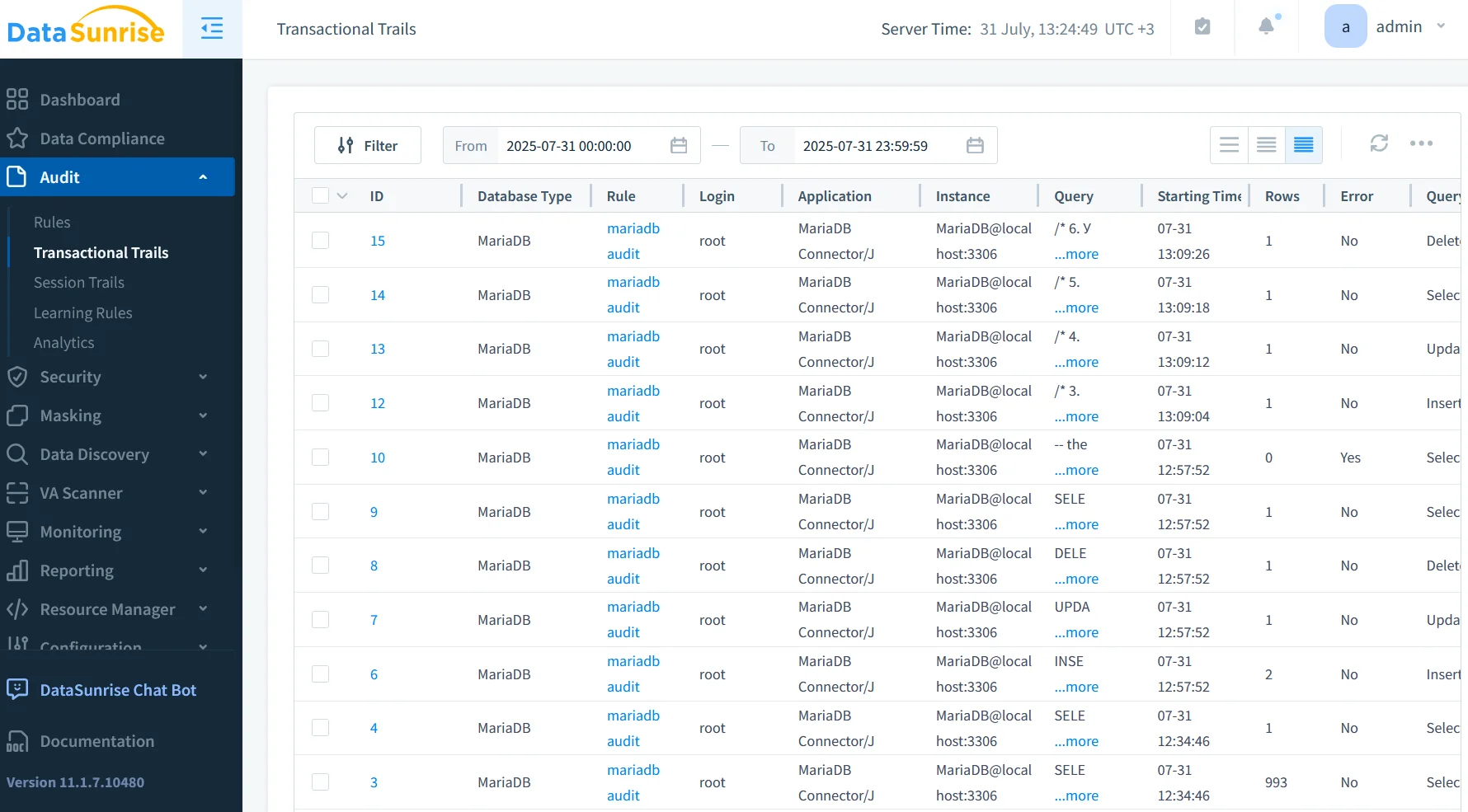

Étendre la visibilité avec DataSunrise Audit

L’audit natif capture une multitude de signaux, mais il arrive que vous ayez besoin d’une corrélation multiplateforme, d’un masquage tenant compte des politiques ou d’une rétention à long terme dépassant les limites de la plateforme. Le proxy DataSunrise ajoute ces couches sans modifier le code de l’application.

- Journal d’audit unifié : Les événements de MariaDB sont fusionnés avec ceux de PostgreSQL, Snowflake ou MongoDB dans le journal d’audit de DataSunrise, permettant une analyse centralisée.

- Politiques contextuelles : Des règles fines appliquent le principe du moindre privilège, comme décrit dans le guide des règles d’audit.

- Tableaux de bord de conformité alignés avec le RGPD et d’autres réglementations affichent des cartes thermiques correspondant exactement aux noms des objets MariaDB.

Un déploiement typique insère le reverse proxy DataSunrise entre l’application et la base de données, que ce soit sous forme de conteneur side‑car, d’appliance physique ou de VM dans votre pile d’orchestration préférée. Mettez à jour la chaîne de connexion de la base de données pour pointer vers le proxy et laissez DataSunrise relayer le trafic tout en enrichissant les événements avec du contexte.

Rester en conformité sans ralentir

Les tests de performance montrent qu’avec server_audit_events limité à QUERY et CONNECT, le surcoût reste inférieur à 5 %. Lorsque la latence en dessous de la milliseconde est impérative, envisagez d’enregistrer dans le gestionnaire FILE et de décharger la collecte via un expéditeur de journaux tel que Filebeat ou rsyslog. Les recherches de DataSunrise sur la performance des bases de données pour le stockage des audits abordent des stratégies d’E/S qui maintiennent un débit constant même en cas de charges de travail irrégulières.

Enfin, n’oubliez pas que des journaux seuls n’assurent pas la conformité. Les régulateurs recherchent des contrôles préventifs tels que le masquage dynamique, des contrôles détectifs comme l’alerte en temps réel, ainsi que des contrôles correctifs tels que la terminaison automatique des sessions. Combiner le Journal d’audit MariaDB avec la découverte, le masquage et le triage assisté par GenAI permet de boucler la boucle.

Conclusion

Le Journal d’audit MariaDB a évolué, passant d’un simple enregistrement des instructions à une caméra de sécurité haute résolution — une caméra qui observe en temps réel, étiquette ce qu’elle voit grâce à GenAI, et fournit les preuves exigées par les instances de contrôle. Que vous vous fiiez exclusivement à l’enregistrement natif ou que vous dirigiez le trafic via DataSunrise, le processus reste identique : collecter des événements riches, les enrichir de contexte et laisser des systèmes intelligents les transformer en actions. Avec le masquage dynamique protégeant les données au moment de l’accès et la découverte de données vous informant sur l’emplacement des risques, la conformité se transforme d’un fardeau réactif en un avantage proactif. C’est le moment d’embrasser cet avantage et de laisser le journal d’audit travailler de manière plus intelligente, et non simplement plus arduement.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant