Masquage dynamique des données

Introduction

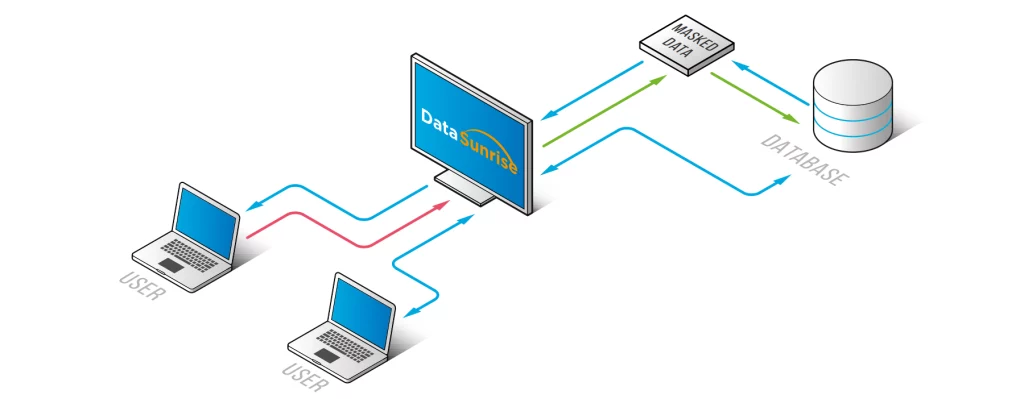

Le masquage dynamique des données applique des protections instantanément lors de l’exécution d’une requête, masquant les champs sensibles en fonction des rôles des utilisateurs, des attributs de session ou de la logique applicative. Il garantit que les données réglementées — y compris les numéros de carte de crédit, les adresses e-mail et autres informations personnelles — restent sécurisées sans modifier les enregistrements sous-jacents ni perturber les processus normaux. Les utilisateurs privilégiés accèdent aux valeurs originales, tandis que les utilisateurs non autorisés obtiennent des données masquées ou partielles. En réduisant le risque, le masquage dynamique facilite la conformité et renforce la sécurité dans l’ensemble de l’environnement.

Les organisations soumises au RGPD, HIPAA ou PCI DSS utilisent de plus en plus cette méthode pour appliquer un accès en politique de « confiance zéro ». Dans cet article, nous comparons le masquage dynamique et le masquage statique, passons en revue les options natives dans les bases de données populaires, et montrons comment DataSunrise permet le masquage dynamique sans modifications de schéma ni réécritures de code.

Masquage statique vs masquage dynamique des données

Qu’est-ce que le masquage dynamique des données ?

Le masquage dynamique des données est une technique en temps réel pour masquer les données sensibles lors de l’exécution d’une requête. Contrairement aux méthodes statiques, il protège les données de production en renvoyant des résultats masqués aux utilisateurs non autorisés, sans modifier la base de données source.

| Fonctionnalité | Masquage statique des données | Masquage dynamique des données |

|---|---|---|

| Comment cela fonctionne | Génère une copie masquée de la base de données pour un usage non productif | Masque les résultats des requêtes en temps réel en fonction de l’utilisateur ou du contexte |

| Données originales | Sont remplacées de façon permanente dans l’ensemble masqué | Restent inchangées dans le système source |

| Cas d’utilisation principaux | Tests, développement, transmission aux fournisseurs | Environnements de production réels, conformité, politique de confiance zéro |

| Flexibilité | Difficile à modifier une fois appliqué | Basé sur des politiques et facile à mettre à jour |

| Adapté à la conformité | Idéal pour la minimisation des données | Excellent pour le contrôle d’accès et la tenue de journaux d’audit |

Pourquoi le masquage dynamique surpasse le statique dans les environnements en production

Le masquage statique fonctionne pour le développement et les tests, mais se révèle rapidement inadapté dans des environnements de production multi-rôles. Chaque changement de politique nécessite la régénération, la validation et le redéploiement des ensembles masqués — un processus long et sujet à erreurs. Le masquage dynamique contourne ces problèmes en s’adaptant instantanément. Les résultats varient selon le rôle de l’utilisateur et le contexte : un ingénieur QA peut voir des valeurs partielles, tandis qu’un représentant du support ne voit qu’une sortie expurgée. La même requête produit des réponses adaptées au rôle sans duplication ni données obsolètes.

Parce qu’il s’adapte en temps réel, le masquage dynamique accélère la conformité et réduit le risque d’exposition accidentelle. Lorsqu’il est associé à la journalisation et aux filtres contextuels, il devient le choix le plus pratique pour les environnements où les données sont sensibles, les accès variés et la conformité indispensable.

Associé à la journalisation et aux filtres contextuels, cette flexibilité fait du masquage dynamique la solution privilégiée pour les environnements en production où les données sont sensibles, les accès hétérogènes et la conformité incontournable.

Support natif dans les bases de données populaires

Plusieurs plateformes offrent un support natif ou via plugins pour le masquage. Par exemple :

- PostgreSQL : Masquage via vues ou extensions comme pg_maskdata

- Oracle : Data Redaction pour un masquage basé sur les rôles

- SQL Server : Masquage dynamique intégré pour certains champs

Voici un exemple de PostgreSQL simulant le masquage avec une vue :

CREATE OR REPLACE VIEW masked_users AS

SELECT

id,

name,

CASE

WHEN current_user = 'auditor' THEN 'XXXX-XXXX-XXXX-' || RIGHT(card_number, 4)

ELSE card_number

END AS card_number,

email

FROM users;

Bien que efficace dans des configurations simples, cette approche devient difficile à étendre sur plusieurs bases de données ou rôles dynamiques. C’est précisément là que DataSunrise simplifie la mise en œuvre — en masquant les résultats à travers différents environnements sans modifier le SQL ou les schémas.

Masquage dynamique avec DataSunrise

DataSunrise fonctionne comme un proxy transparent entre vos applications et vos bases de données. Par conséquent, il intercepte les requêtes et applique les règles de masquage avant que les données n’atteignent l’utilisateur. Il prend en charge :

Le processus de configuration est entièrement géré via une interface conviviale. Plus important encore, aucune réécriture de code ni modification de schéma n’est nécessaire.

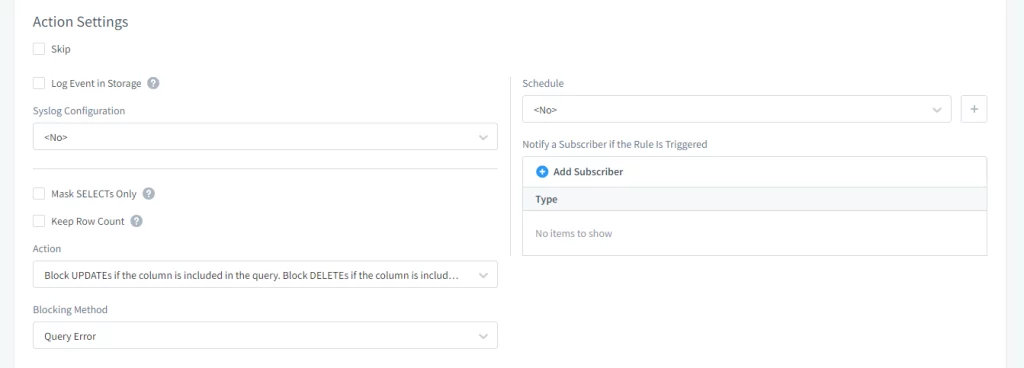

1. Paramètres d’action

Les administrateurs peuvent contrôler si les événements de masquage sont consignés, si des alertes sont déclenchées ou si les opérations de mise à jour sont bloquées sur les champs masqués.

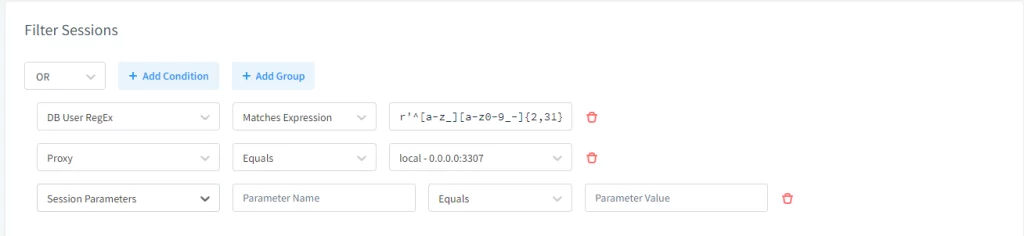

2. Paramètres de filtre

Cette section définit quand et où le masquage doit s’appliquer — en fonction de l’identité de l’utilisateur, de la plage d’IP, de l’application source ou même des routes réseau. Ainsi, elle permet une application contextuelle des règles.

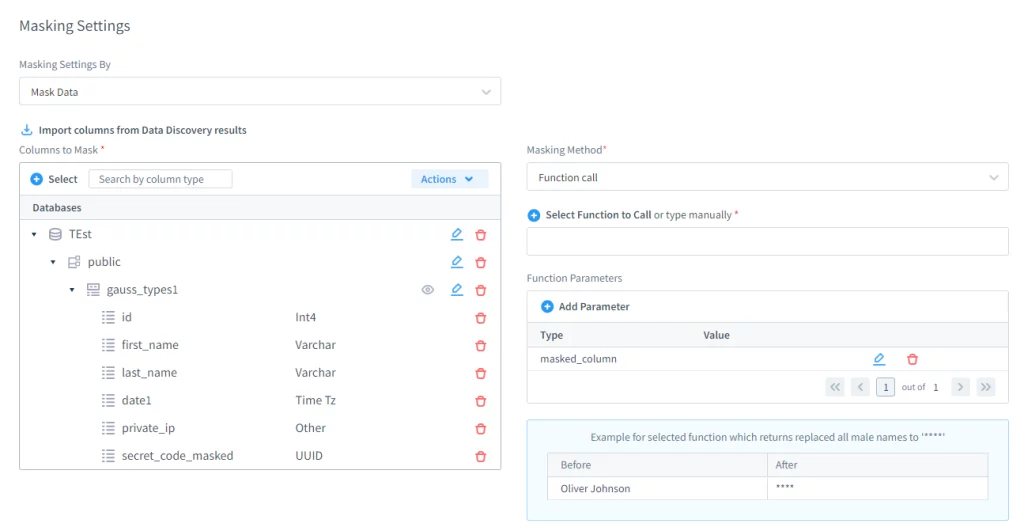

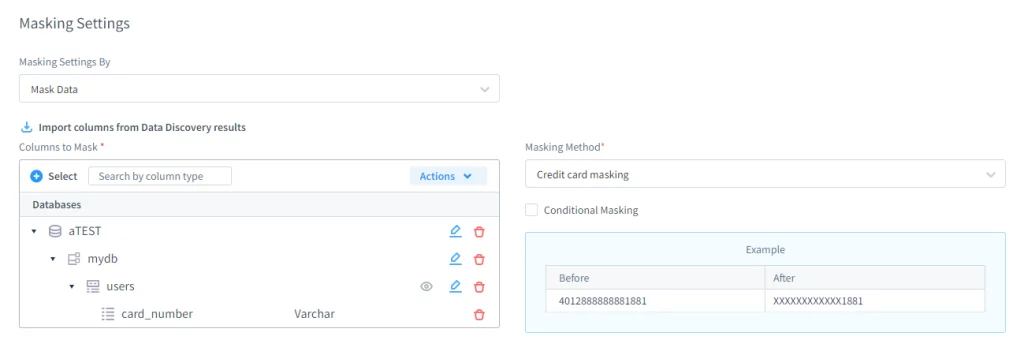

3. Paramètres de masquage

Les administrateurs peuvent sélectionner des schémas, tables et champs spécifiques à protéger. De plus, ils peuvent définir des méthodes de masquage en utilisant une logique intégrée ou des scripts Lua personnalisés.

4. Journaux de masquage

Lorsque la journalisation est activée, chaque événement de masquage est enregistré. Ainsi, les organisations disposent d’une traçabilité prête pour l’audit, indiquant comment et quand le masquage a été appliqué.

Écueils courants dans la mise en œuvre du masquage dynamique

Le masquage dynamique peut se retourner contre vous s’il n’est pas implémenté avec précision. Les erreurs fréquentes comprennent :

- Sur-masquage : Masquer trop de données, même pour des rôles nécessitant un accès partiel.

- Filtres de politique faibles : Appliquer des règles de masquage trop largement sans conditions contextuelles appropriées.

- Zones d’ombre : Ne pas masquer tous les points d’accès tels que les API, les exports ou les outils d’analyse.

Avec DataSunrise, ces risques sont atténués grâce à des règles granulaires, la journalisation et des outils de test en temps réel intégrés à l’interface utilisateur.

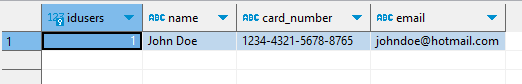

Cas d’utilisation PostgreSQL avec DataSunrise

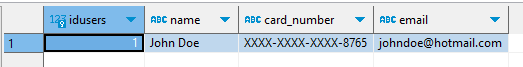

Un cas d’utilisation typique pourrait impliquer une table users contenant des données de carte de crédit. Avec la configuration de DataSunrise, le numéro de carte est masqué en fonction des autorisations de l’utilisateur :

Les administrateurs définissent ce comportement via l’interface graphique au lieu de modifier le schéma :

Par conséquent, les utilisateurs sans accès élevé ne voient que des valeurs masquées :

L’événement est également enregistré automatiquement dans les journaux d’audit :

Avantages de l’utilisation de DataSunrise pour le masquage

- Protège les informations personnelles, les identifiants et les données financières lors de l’exécution des requêtes

- Prend en charge des déploiements multi-plateformes sans réécriture de code

- Applique des politiques granulaires en utilisant des rôles, des filtres et de la logique

- Fournit des pistes d’audit pour la transparence et la conformité

Démarches pratiques pour le masquage dynamique

| Démarche | Fonctionnement | Scénario d’exemple |

|---|---|---|

| Basé sur le rôle | Masquer ou révéler des champs en fonction des autorisations de l’utilisateur | Le personnel de support voit des numéros de carte partiels, tandis que les analystes antifraude voient les valeurs complètes |

| Sensible au contexte | Ajuste le masquage en fonction de la localisation, de l’appareil ou du type de session | Les réseaux d’entreprise de confiance révèlent plus de données que les connexions à distance |

| Limité dans le temps | Accorde un accès temporaire avec expiration automatique | Les utilisateurs autorisés consultent les données salariales pendant une période déterminée, puis le masquage se réactive |

Le masquage dynamique adapte la protection aux contextes d’affaires réels au lieu d’appliquer une règle uniforme.

FAQ rapide : Masquage dynamique

Le masquage affecte-t-il la performance des requêtes ?

Généralement, l’impact est minimal lorsque les règles sont bien définies. DataSunrise applique les politiques au niveau du proxy afin d’éviter de lourdes réécritures de la base de données.

Le masquage peut-il être contourné via les exports ou les outils BI ?

Seulement si ces chemins ne sont pas pris en compte. Intégrez les API, exports et connecteurs analytiques dans vos règles de masquage pour éliminer les ouvertures.

Comment choisir les champs à masquer ?

Commencez par une découverte des données pour classifier les champs PII/PHI/PCI, puis appliquez les politiques en fonction de leur sensibilité et du rôle.

Comment prouver la conformité ?

Utilisez les journaux d’audit issus des événements de masquage ainsi que la surveillance des activités pour démontrer qui a vu quoi, quand et selon quelle politique.

Conclusion

Le masquage dynamique des données applique le principe du moindre privilège aux champs sensibles sans dupliquer les ensembles de données ni modifier les schémas. En adaptant les résultats en fonction du rôle, de la localisation et du risque, il réduit l’exposition tout en gardant les systèmes de production rapides et utilisables.

Associé à la découverte des données, à la journalisation et à des modèles de politiques cohérents, le masquage dynamique devient un contrôle fiable pour les équipes de conformité et de sécurité. Il peut être déployé à l’échelle sur plusieurs bases de données et applications, permet de prouver qui a accédé à quoi et quand, et transforme le contrôle d’accès en une pratique reproductible plutôt qu’en une solution ponctuelle.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenantSuivant