Masquage Dynamique des Données dans Vertica

Le Masquage Dynamique des Données dans Vertica permet aux organisations de protéger les informations sensibles en temps réel sans modifier les schémas de base de données ni dupliquer les ensembles de données. Vertica est couramment utilisé comme une plateforme analytique haute performance pour le reporting, la science des données et le traitement à grande échelle. En conséquence, les mêmes tables servent souvent de nombreux consommateurs différents : analystes, tableaux de bord BI, pipelines ETL et charges de travail de machine learning. Sans contrôles appropriés, des valeurs sensibles telles que les noms, les numéros de carte ou les coordonnées peuvent facilement apparaître dans les résultats de requêtes.

Les approches statiques de protection des données, telles que les vues créées manuellement ou les copies masquées de tables, ne sont pas évolutives dans les environnements Vertica. Les schémas évoluent, les projections se multiplient, et de nouveaux utilisateurs obtiennent fréquemment l’accès. Le masquage dynamique des données répond à ce défi en appliquant la protection au moment de la requête, garantissant que les valeurs sensibles sont masquées selon la politique, et non selon la manière dont les données sont stockées, tout en s’alignant sur les exigences plus larges de sécurité des données.

Dans Vertica, où la performance et la simultanéité sont critiques, le masquage dynamique doit fonctionner de manière transparente et efficace. C’est pourquoi de nombreuses organisations déploient une couche de masquage externe qui intercepte les requêtes SQL et réécrit les ensembles de résultats avant que les données n’atteignent le client, souvent dans le cadre d’une surveillance centralisée de l’activité des bases de données.

Pourquoi le Masquage Dynamique est Essentiel dans Vertica

L’architecture en colonnes de Vertica et son modèle de projection sont optimisés pour des analyses rapides, pas pour une rédaction fine des données. Une seule colonne logique peut apparaître dans plusieurs projections, et les requêtes analytiques récupèrent souvent de grands ensembles de résultats. Une fois que la requête retourne les données, Vertica lui-même ne distingue pas les valeurs sensibles des valeurs non sensibles.

Plusieurs scénarios courants accroissent le risque d’exposition des données :

- Les utilisateurs BI exportant les résultats de requêtes incluant des identifiants personnels.

- Les data scientists explorant des ensembles de données clients dans des éditeurs SQL ou des notebooks.

- Les jobs ETL transférant des données vers des systèmes en aval sans filtrer les colonnes sensibles.

- Les clusters Vertica partagés accessibles à la fois par des équipes internes et des prestataires externes.

Le contrôle d’accès basé sur les rôles à lui seul ne peut pas gérer ces cas. Le RBAC décide qui peut interroger une table, mais il ne décide pas quelles valeurs à l’intérieur de cette table doivent être visibles. Le masquage dynamique des données comble cette lacune en appliquant une protection au niveau des colonnes de façon dynamique, en fonction du contexte, et complète le contrôle d’accès basé sur les rôles plutôt que de le remplacer.

Pour une analyse plus approfondie du stockage et de l’accès aux données en interne chez Vertica, consultez la documentation officielle sur l’architecture de Vertica.

Comment Fonctionne le Masquage Dynamique des Données avec Vertica

Le masquage dynamique des données pour Vertica est généralement mis en œuvre à l’aide d’une architecture basée sur un proxy. Les applications clientes se connectent à une passerelle de masquage au lieu de se connecter directement à Vertica. Chaque requête SQL passe par cette passerelle, où les politiques sont évaluées avant l’exécution.

Le moteur de masquage exécute plusieurs étapes :

- Analyse la requête SQL et identifie les colonnes référencées.

- Vérifie si l’une de ces colonnes est classifiée comme sensible.

- Évalue les règles de masquage en fonction de l’utilisateur, de l’application et du contexte de connexion.

- Réécrit l’ensemble des résultats pour que les valeurs sensibles soient masquées.

Les tables et projections Vertica sous-jacentes restent inchangées. Le masquage ne se produit que dans les résultats retournés, ce qui préserve la performance et évite la duplication des données. Ce modèle d’application s’aligne avec les stratégies centralisées de conformité des données.

Cette approche suit les principes décrits dans les bonnes pratiques de sécurité des données et les cadres de conformité modernes tels que le RGPD.

Configuration des Règles de Masquage Dynamique dans Vertica

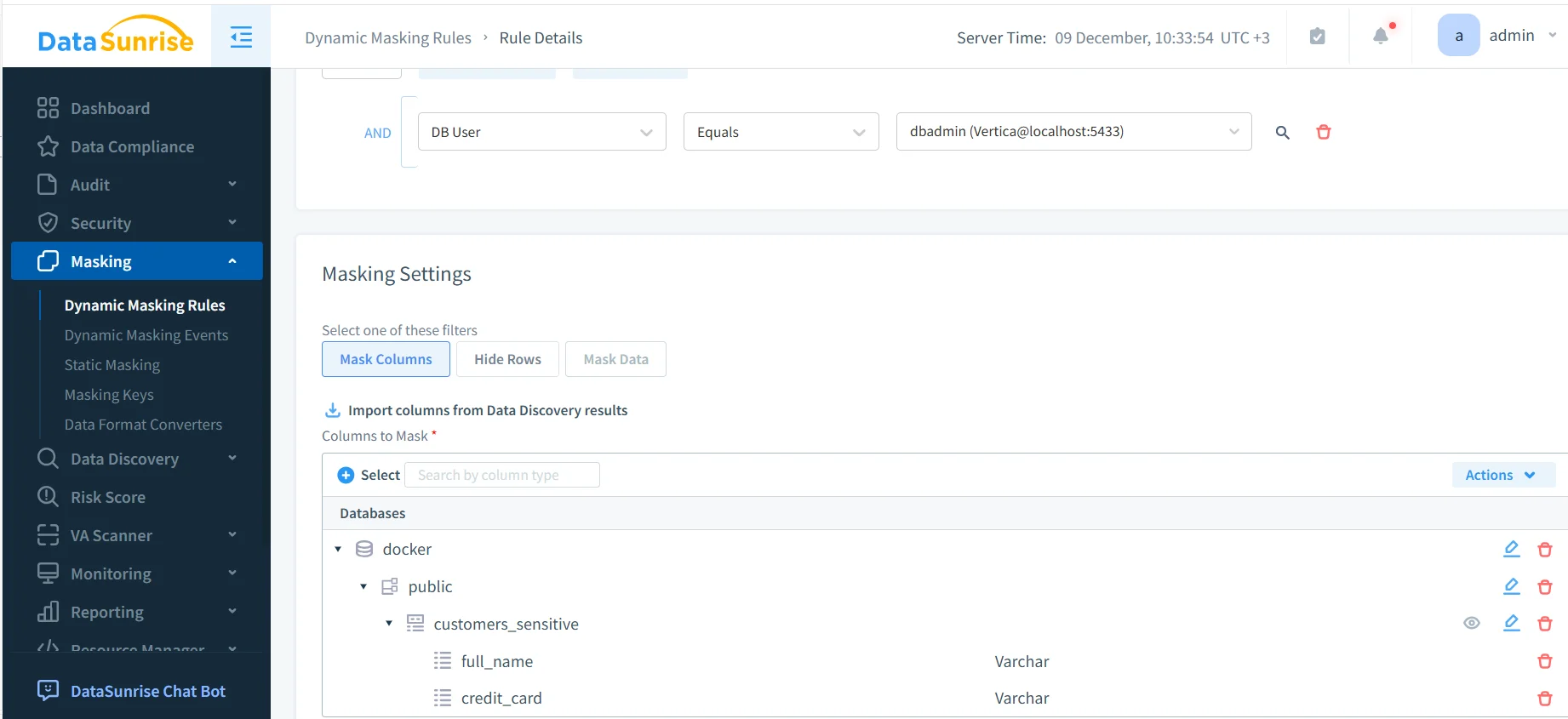

La capture d’écran ci-dessous montre une règle de masquage dynamique configurée pour une instance de base de données Vertica. Dans cet exemple, la règle s’applique à un utilisateur spécifique de la base de données et cible des colonnes sensibles découvertes auparavant.

Paramètres de masquage dynamique pour les colonnes sensibles dans Vertica.

Dans cette configuration, l’administrateur sélectionne la base de données, le schéma et la table contenant des données sensibles. Des colonnes telles que full_name et credit_card sont explicitement ajoutées à la règle de masquage. Une fois la règle activée, ces champs sont automatiquement masqués chaque fois qu’un utilisateur non autorisé interroge la table.

Les règles de masquage peuvent être personnalisées de plusieurs façons :

- S’appliquer uniquement à certains utilisateurs ou rôles de la base de données.

- S’appliquer uniquement lorsque les requêtes proviennent de certaines applications.

- Utiliser différents formats de masquage selon la sensibilité.

Résultats de Requêtes Masquées en Pratique

Du point de vue de l’utilisateur, le masquage dynamique ne modifie pas la manière dont les requêtes sont écrites. Analystes et applications émettent des requêtes SQL standard, que Vertica exécute comme d’habitude. La différence n’apparaît que dans les valeurs retournées.

Par exemple, considérez la requête suivante :

/*

SELECT

id,

full_name,

SUBSTR(email, 1, 5) AS email_prefix,

credit_card,

phone

FROM customers_sensitive;

*/

Sans masquage, cette requête retournerait les vrais noms, numéros de carte et coordonnées téléphoniques. Avec le masquage dynamique activé, les utilisateurs non privilégiés verront des valeurs masquées ou pseudonymisées à la place.

Crucialement, les agrégats, jointures et filtres continuent de fonctionner correctement. Les analystes peuvent toujours regrouper, compter et analyser les données, mais les valeurs sensibles ne figurent jamais en clair, ce qui préserve le principe du moindre privilège (POLP).

Audit et Visibilité pour les Requêtes Masquées

Le masquage dynamique seul ne suffit pas pour la conformité. Les organisations doivent également démontrer que le masquage a été appliqué de manière cohérente et correcte. C’est là que l’audit devient essentiel.

Chaque requête masquée génère un enregistrement d’audit qui inclut :

- L’utilisateur de la base de données et l’application cliente.

- La requête SQL exécutée.

- La règle de masquage déclenchée.

- Le moment et le contexte d’exécution.

Ces enregistrements forment une piste d’audit centralisée que les équipes de conformité peuvent examiner lors de contrôles internes ou d’audits externes. Plutôt que d’analyser plusieurs tables systèmes Vertica, les équipes disposent d’une vue unifiée des accès et événements de protection des données, appuyant l’historique de l’activité des bases de données.

Ce modèle d’audit complète la surveillance de l’activité des bases de données et facilite la collecte de preuves pour des réglementations telles que HIPAA et SOX.

Masquage Dynamique vs Autres Approches de Protection

| Approche | Fonctionnement | Limitations dans Vertica |

|---|---|---|

| Tables masquées statiques | Créer des copies avec données sensibles retirées | Duplication des données, maintenance élevée, dérive des schémas |

| Vues SQL | Exposer les colonnes masquées via des vues prédéfinies | Contournées par des requêtes ad hoc, fragile dans le temps |

| RBAC uniquement | Restreindre l’accès au niveau table ou schéma | Pas de protection au niveau colonne, pas de logique contextuelle |

| Masquage dynamique des données | Réécriture des résultats au moment de la requête | Nécessite une couche d’application externe |

Bonnes Pratiques pour le Masquage Dynamique des Données dans Vertica

Pour maximiser la valeur du masquage dynamique des données, les équipes suivent généralement ces pratiques :

- Commencer par la classification. Utiliser la découverte pour cartographier d’abord les champs sensibles.

- Garder les politiques centrales. Éviter de disperser la logique de masquage dans diverses vues.

- Tester avec des requêtes réelles. Valider le masquage avec des charges de travail proches de la production.

- Surveiller en continu. Examiner régulièrement les pistes d’audit et les indicateurs de risque.

Conclusion

Le Masquage Dynamique des Données dans Vertica permet aux organisations de protéger les informations sensibles sans sacrifier la flexibilité analytique ni la performance. En appliquant le masquage au moment de la requête, les équipes évitent les contournements fragiles tels que les copies de tables ou les vues personnalisées.

Associé à l’audit centralisé, la gestion des politiques et la découverte, le masquage dynamique offre une base évolutive pour une analyse sécurisée dans Vertica. Il permet aux organisations d’élargir l’accès aux données en toute confiance, sachant que les informations sensibles restent protégées à chaque requête et charge de travail.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant