Obfuscation des données dans MariaDB

MariaDB est largement utilisé dans les systèmes transactionnels, les applications orientées client, les plateformes d’analyse et les outils métier internes. En pratique, la même base de données sert souvent en même temps les développeurs, analystes, ingénieurs support et services automatisés. En raison de ce chevauchement, les équipes font face à un défi récurrent : comment fournir un accès aux structures de données réelles sans exposer les valeurs sensibles.

Pour répondre à cette problématique, l’obfuscation des données transforme les données sensibles en une forme non lisible ou inutilisable tout en préservant l’intégrité du schéma et le comportement des applications. Plutôt que de protéger les données uniquement au repos, l’obfuscation contrôle activement l’exposition des données, venant ainsi compléter les pratiques plus larges de sécurité des données et sécurité des bases de données. En conséquence, les organisations réduisent significativement le risque de fuite de données à travers les flux opérationnels, les environnements non productifs et les cas d’usage analytiques.

Dans cet article, nous expliquons comment les équipes peuvent mettre en œuvre l’obfuscation des données dans MariaDB en utilisant les mécanismes natifs décrits dans la documentation officielle de MariaDB. Nous montrons également comment des plateformes centralisées comme DataSunrise étendent l’obfuscation en un processus piloté par des politiques, auditable et conforme, qui s’intègre avec les processus de masquage de données et de conformité.

Qu’est-ce que l’Obfuscation des Données ?

L’obfuscation des données altère délibérément les données sensibles afin que les utilisateurs non autorisés ne puissent ni les interpréter ni les utiliser abusivement. Bien que la base de données stocke toujours les valeurs originales, les utilisateurs ne voient ou n’exportent que la sortie transformée.

En pratique, les organisations appliquent couramment l’obfuscation aux types de données suivants :

- Informations personnelles identifiables (PII)

- Données financières et de paiement

- Identifiants d’authentification

- Identifiants internes et valeurs de référence

Contrairement au chiffrement, l’obfuscation ne dépend pas de clés de déchiffrement au moment de la requête. Elle applique plutôt des règles de visibilité qui déterminent qui peut voir les valeurs réelles et qui reçoit une sortie transformée en fonction du contexte. Par conséquent, cette approche s’aligne étroitement avec les stratégies modernes de masquage des données.

Options Natives d’Obfuscation des Données dans MariaDB

MariaDB ne propose pas de framework dédié et intégré d’obfuscation des données. Cependant, les administrateurs peuvent approcher ce comportement en utilisant des constructions SQL et des modèles de conception de base de données. Ces méthodes reposent sur des vues, des fonctions, et la séparation des privilèges afin de limiter l’exposition des valeurs sensibles.

Obfuscation basée sur les vues

Une des approches natives les plus courantes consiste à exposer les valeurs obfusquées via des vues de base de données. Plutôt que d’octroyer aux utilisateurs un accès aux tables de base, l’accès est restreint à des vues qui renvoient une sortie transformée.

Les colonnes sensibles peuvent être masquées à l’aide de fonctions de chaîne, de hachage ou d’expressions conditionnelles.

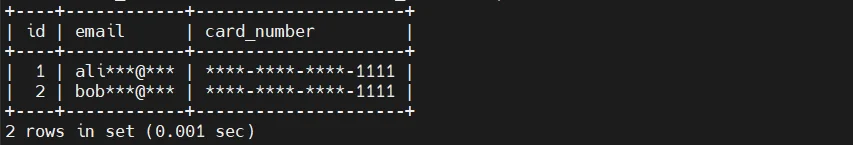

Exemple : Masquage partiel avec une vue

Supposons une table contenant des données clients :

/*CREATE TABLE customers (

id INT PRIMARY KEY,

full_name VARCHAR(100),

email VARCHAR(255),

credit_card VARCHAR(20)

);/*

Une vue peut être créée pour masquer les champs sensibles :

/*CREATE VIEW customers_masked AS

SELECT

id,

full_name,

CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

) AS email,

CONCAT('**** **** **** ', RIGHT(credit_card, 4)) AS credit_card

FROM customers;/*

Les privilèges sont ensuite accordés sur la vue plutôt que sur la table :

/*GRANT SELECT ON customers_masked TO 'reporting_user'@'%';

REVOKE ALL PRIVILEGES ON customers FROM 'reporting_user'@'%';/*

Dans ce modèle, les utilisateurs ne voient jamais les valeurs brutes, même si les données sous-jacentes restent inchangées.

Obfuscation conditionnelle avec les vues

Les vues peuvent également appliquer une logique conditionnelle en fonction de l’utilisateur connecté à la base de données.

/*CREATE VIEW customers_contextual AS

SELECT

id,

full_name,

CASE

WHEN CURRENT_USER() = 'admin@%' THEN email

ELSE 'hidden'

END AS email

FROM customers;/*

Cela permet une différenciation limitée par rôle mais devient rapidement difficile à gérer à mesure que rôles et conditions se multiplient.

Transformations basées sur les fonctions

MariaDB supporte à la fois les fonctions intégrées et les fonctions définies par l’utilisateur qui peuvent transformer les valeurs au moment de la requête. Ces fonctions peuvent être intégrées directement dans les requêtes ou les vues.

Exemple : Hachage de valeurs sensibles

/*SELECT

id,

full_name,

SHA2(email, 256) AS email_hash

FROM customers;/*

Cette approche est souvent utilisée pour une obfuscation irréversible, par exemple pour anonymiser des identifiants ou des identifiants d’authentification.

Fonctions définies par l’utilisateur pour une logique réutilisable

La logique d’obfuscation réutilisable peut être encapsulée dans une fonction :

/*DELIMITER //

CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

BEGIN

RETURN CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

);

END//

DELIMITER ;/*

La fonction peut ensuite être utilisée de manière cohérente dans les requêtes ou vues :

/*SELECT

id,

full_name,

mask_email(email) AS email

FROM customers;/*

Transformations sensibles à la session

MariaDB permet des transformations basées sur des variables de session ou le contexte de connexion.

/*SET @masking_enabled = 1;

SELECT

id,

full_name,

IF(@masking_enabled = 1, '***', email) AS email

FROM customers;/*

Cela offre de la flexibilité mais repose entièrement sur une gestion correcte des sessions par les applications.

Considérations opérationnelles

Les approches natives d’obfuscation dans MariaDB sont entièrement mises en œuvre au niveau SQL. Elles dépendent donc d’une gestion rigoureuse des privilèges, d’une utilisation cohérente des requêtes et d’une coordination attentive entre les équipes base de données et applicatives.

Bien qu’efficaces pour des scénarios simples, ces techniques nécessitent un entretien manuel au fur et à mesure que les schémas, rôles et modèles d’accès évoluent.

Obfuscation centralisée des données pour MariaDB avec DataSunrise

DataSunrise introduit une couche de sécurité externe qui applique l’obfuscation des données indépendamment des schémas de base de données et de la logique applicative. Les règles d’obfuscation sont appliquées de manière transparente au traitement des requêtes, sans modifier les objets MariaDB ni réécrire le SQL. Cette approche s’intègre naturellement dans les architectures larges de sécurité des données

et de sécurité des bases de données.

Cette architecture permet à l’obfuscation de fonctionner comme un contrôle de sécurité plutôt que comme un patron de conception de base de données. La logique de protection est centralisée, versionnée et appliquée de manière cohérente à travers les environnements, aux côtés d’autres contrôles tels que le masquage dynamique des données.

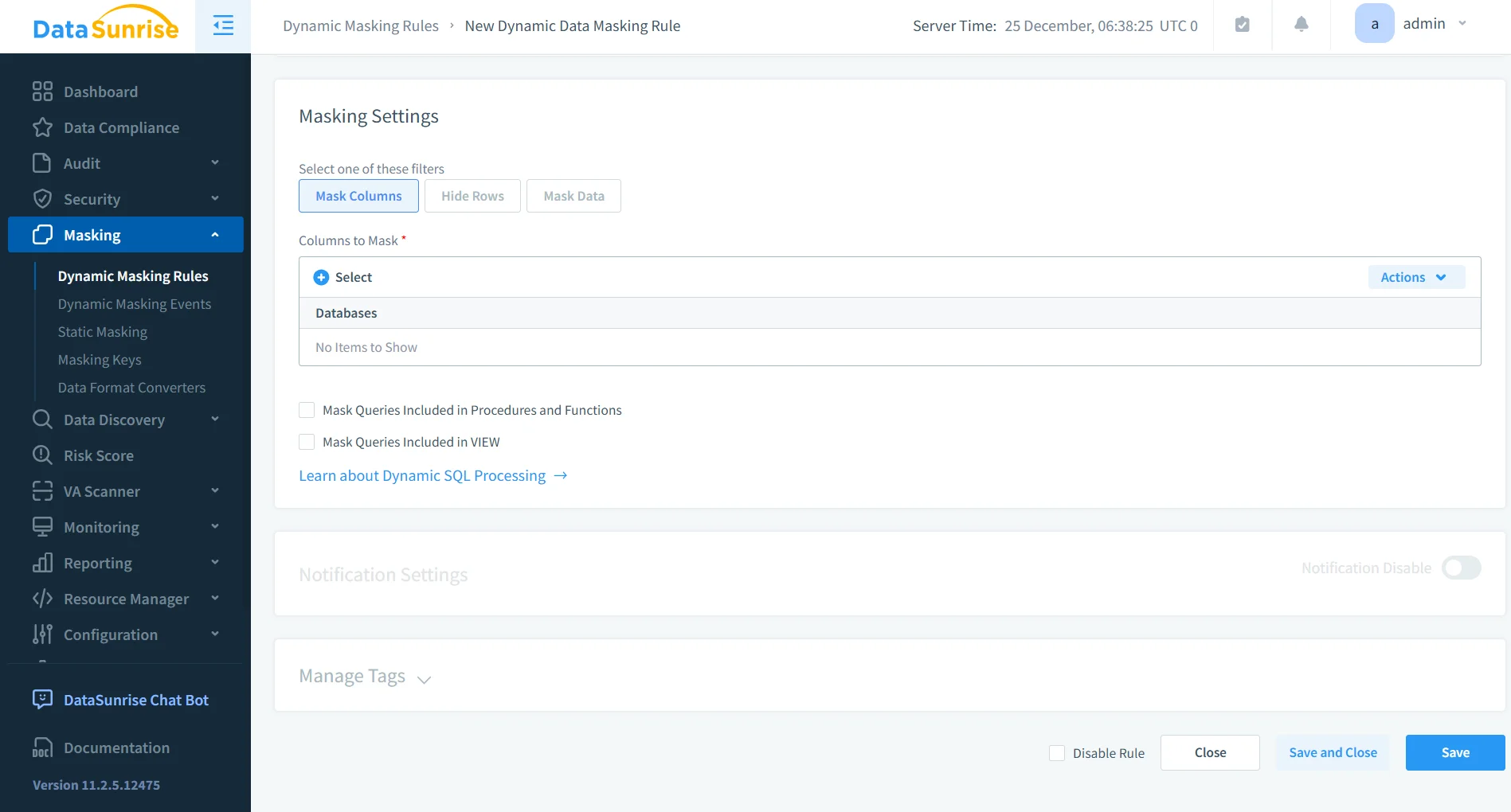

Obfuscation dynamique des données

L’obfuscation dynamique est appliquée en temps réel lors de l’exécution des requêtes. La même colonne peut apparaître obfusquée ou non en fonction du contexte d’exécution.

Les décisions peuvent se baser sur des facteurs tels que l’utilisateur base de données, le rôle, l’adresse IP client, la source applicative ou les attributs de session. Cela permet des scénarios d’accès contrôlé où les applications récupèrent les valeurs réelles tandis que les analystes ou équipes support reçoivent une sortie masquée, sans modifier la logique SQL ni les schémas de base de données.

Flux de travail d’obfuscation statique

L’obfuscation statique est appliquée lors de flux de travail contrôlés tels que la duplication de base, la restauration de sauvegarde ou la fourniture de données de test.

Dans ces scénarios, les valeurs sensibles sont transformées de façon permanente avant que les données ne soient partagées ou réutilisées. Cette approche est fréquemment utilisée pour le développement, l’assurance qualité, l’analyse et l’échange de données externes, et s’aligne étroitement avec les processus structurés de masquage statique des données.

Découverte des données sensibles comme fondation

Une obfuscation efficace démarre par la compréhension des données nécessitant une protection.

DataSunrise scanne automatiquement les schémas MariaDB pour identifier les données sensibles en se basant sur le contenu et les motifs, plutôt que sur les noms de colonnes. Les champs découverts sont classifiés en catégories de sensibilité grâce à des techniques automatisées de découverte des données qui restent efficaces à mesure que les schémas évoluent.

Lorsqu’une nouvelle table ou colonne est introduite, elle est automatiquement incluse dans les politiques de protection sans nécessiter de mise à jour manuelle des règles.

Règles d’obfuscation pilotées par des politiques

Au lieu de configurer des règles par colonne ou par table, DataSunrise permet d’appliquer les politiques d’obfuscation au niveau des catégories de données.

Une fois définies, ces politiques couvrent automatiquement tous les champs correspondants à travers les bases et schémas. Cela garantit une protection cohérente même lorsque les structures de la base de données changent, et réduit la charge de maintenance à long terme.

Les transformations typiques incluent le masquage partiel des e-mails et des numéros de téléphone, la substitution préservant le format des valeurs financières, la tokenisation des identifiants et le hachage irréversible des identifiants d’accès.

Obfuscation auditable et visibilité des activités

Chaque requête obfusquée est enregistrée dans une piste d’audit unifiée. Les journaux d’audit capturent quel utilisateur a accédé aux données, quelles colonnes ont été concernées, si l’obfuscation a été appliquée, ainsi que le moment et le lieu de l’accès.

Cette visibilité relie directement la protection des données à la surveillance des activités sur bases de données et soutient l’analyse forensique, les enquêtes internes et les reporting de conformité.

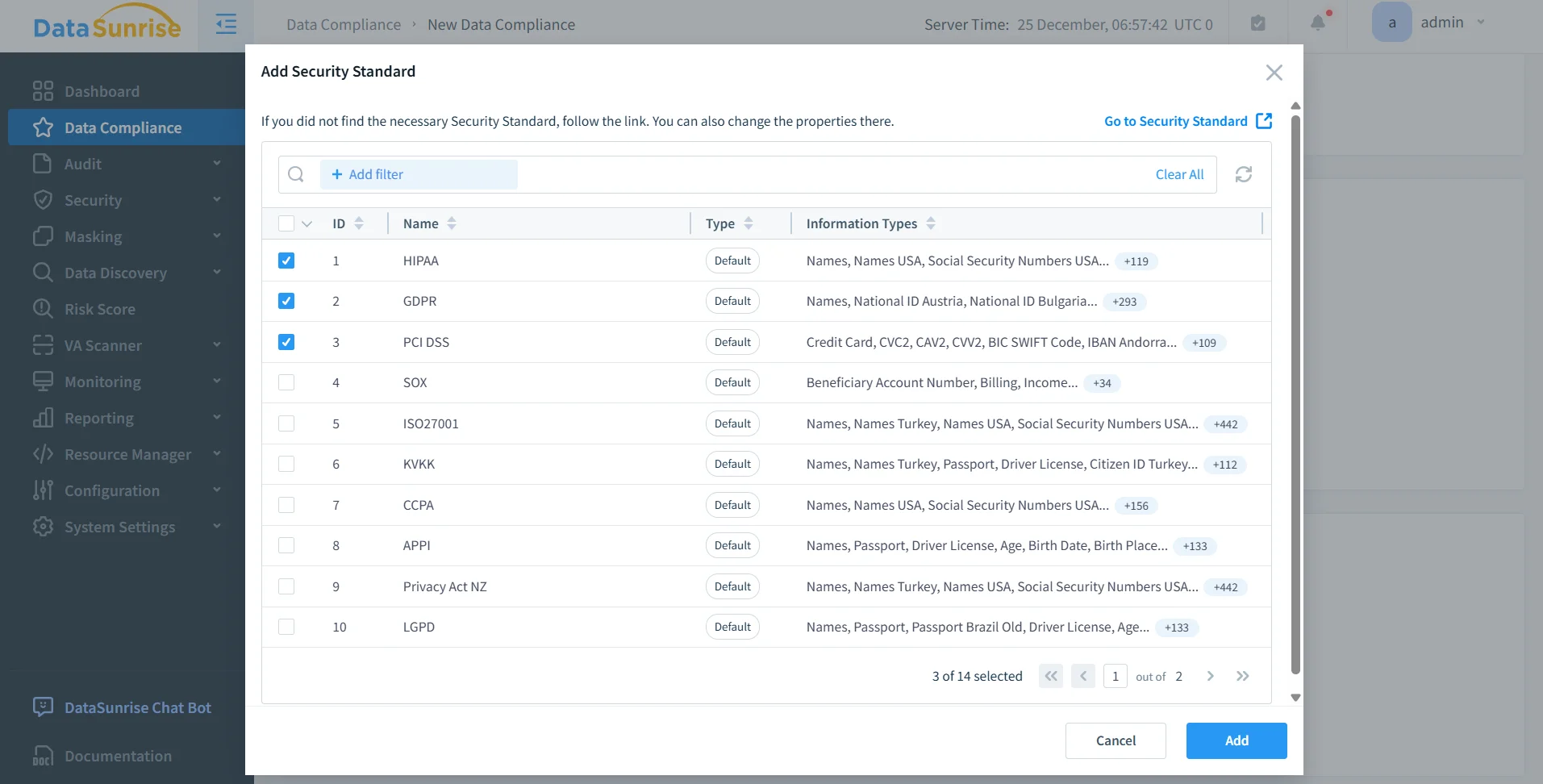

Alignement sur la conformité

L’obfuscation des données joue un rôle central dans la satisfaction des exigences réglementaires limitant l’exposition des données sensibles. L’obfuscation centralisée supporte l’alignement avec des cadres comme le RGPD, HIPAA, PCI DSS et SOX en appliquant des principes de moindre exposition et en produisant des enregistrements d’accès vérifiables.

Le reporting automatisé intègre les contrôles d’obfuscation dans les processus plus larges de conformité réglementaire, permettant aux équipes de démontrer la couverture de protection sur les environnements MariaDB sans recourir à une collecte manuelle de preuves.

Impact business de l’obfuscation centralisée

| Domaine d’impact business | Description |

|---|---|

| Risque d’exposition des données réduit | L’obfuscation centralisée minimise la probabilité de divulgation accidentelle des valeurs sensibles en appliquant une protection cohérente sur tous les chemins d’accès. |

| Utilisation sécurisée des données non productives | Les données de production peuvent être réutilisées en développement, test et environnements analytiques sans exposer les informations sensibles réelles. |

| Audits de conformité simplifiés | Les auditeurs peuvent vérifier les politiques d’obfuscation et les contrôles d’accès via des journaux et rapports centralisés plutôt que d’examiner la logique SQL éparse. |

| Réduction de la charge opérationnelle | Les règles d’obfuscation sont définies une fois et appliquées de manière cohérente, éliminant le besoin de maintenir la logique de masquage dans les requêtes, vues et applications. |

| Séparation claire des responsabilités | Les équipes de sécurité gèrent indépendamment les politiques d’obfuscation, tandis que les développeurs continuent de travailler avec des schémas et requêtes de base stables. |

Conclusion

Les environnements MariaDB requièrent souvent un accès flexible aux données partagées sans exposer les valeurs sensibles. Alors que les techniques SQL natives peuvent soutenir des scénarios d’obfuscation basiques, l’application centralisée offre une approche plus cohérente et évolutive.

En appliquant l’obfuscation de façon transparente et indépendante des schémas de base de données, DataSunrise transforme l’obfuscation en un contrôle de sécurité auditable et piloté par politiques, qui s’intègre parfaitement aux stratégies plus larges de protection des données. Cela permet aux organisations de protéger leurs données sensibles tout en conservant flexibilité opérationnelle et conformité.