Traçabilité d’audit de Google Cloud SQL

Introduction

Un Journal d’audit Google Cloud SQL est un enregistrement des événements clés d’une base de données tels que les connexions, les requêtes de données et les modifications du schéma. Il constitue un outil essentiel pour détecter les activités suspectes, répondre aux exigences de conformité et maintenir une responsabilité opérationnelle.

Lorsque SQL Server s’exécute sur Google Cloud SQL, les administrateurs peuvent combiner les capacités d’audit natives de Microsoft avec l’infrastructure sécurisée de Google Cloud. Cela permet de suivre en détail l’activité de la base de données tout en bénéficiant de sauvegardes gérées, d’une haute disponibilité et de fonctionnalités de sécurité réseau.

Ce guide explique comment configurer un journal d’audit Google Cloud SQL natif pour SQL Server 2022 et montre comment DataSunrise peut étendre ces capacités avec une analyse en temps réel, des contrôles granulaires et des rapports orientés conformité.

Audit natif dans SQL Server sur Google Cloud SQL

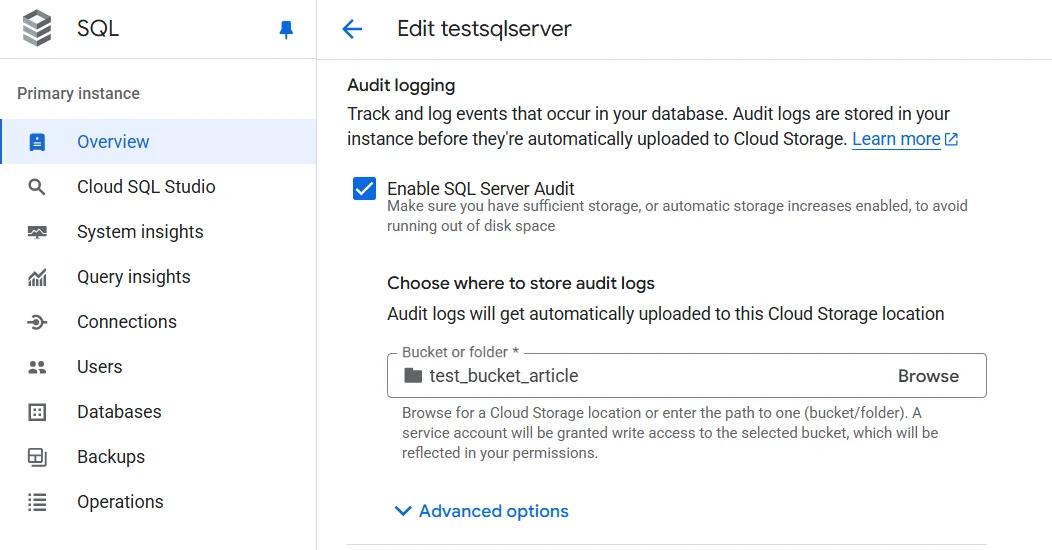

SQL Server inclut SQL Server Audit, une fonctionnalité qui enregistre les données d’audit dans un fichier ou dans le journal d’application. Dans un environnement Google Cloud SQL, ces fichiers peuvent être stockés sur l’instance locale puis exportés vers Cloud Storage pour être conservés et analysés.

Création d’un audit de serveur

Un audit de serveur définit la destination et la configuration de base pour la capture des données d’audit. Dans Google Cloud SQL pour SQL Server, l’option TO FILE stocke les événements localement, que vous pouvez ensuite exporter vers Cloud Storage pour leur conservation et leur analyse.

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 10 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

La première instruction crée l’audit et précise son chemin de fichier ainsi que la taille maximale par fichier. La seconde instruction active l’audit afin qu’il commence à enregistrer les événements immédiatement.

Spécification d’audit au niveau du serveur

Une spécification d’audit au niveau du serveur détermine quels événements de haut niveau doivent être capturés, tels que les tentatives de connexion ou les modifications de configuration. Cet exemple enregistre toutes les tentatives de connexion échouées dans l’audit créé précédemment.

CREATE SERVER AUDIT SPECIFICATION AuditLoginFailures

FOR SERVER AUDIT GCloudAudit

ADD (FAILED_LOGIN_GROUP)

WITH (STATE = ON);

Ici, FAILED_LOGIN_GROUP est un groupe d’actions d’audit prédéfini qui enregistre les tentatives d’authentification infructueuses — utile pour détecter les attaques par force brute ou les tentatives d’accès non autorisées.

Spécification d’audit au niveau de la base de données

Une spécification d’audit au niveau de la base de données se concentre sur les événements survenant au sein d’une base de données spécifique, tels que les lectures, écritures ou modifications de schéma.

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

Dans cet exemple, toutes les instructions SELECT ciblant la table transactions par des utilisateurs publics seront enregistrées. Cela est utile pour surveiller l’accès aux données sensibles ou vérifier la conformité aux politiques de protection des données.

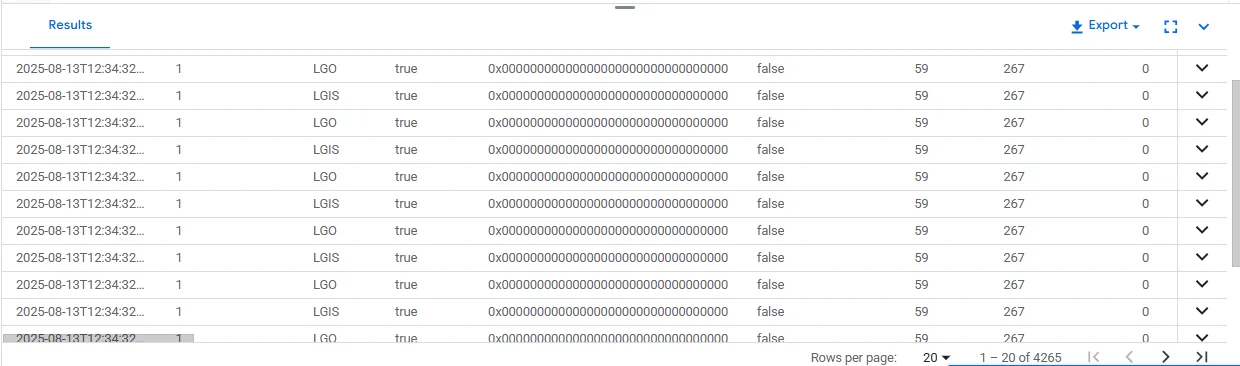

Examen des données d’audit

Une fois que les événements sont enregistrés, vous pouvez interroger les journaux d’audit directement depuis SQL Server.

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Cette fonction lit tous les fichiers .sqlaudit du chemin spécifié et retourne leur contenu sous forme tabulaire. Vous pouvez filtrer, joindre ou exporter ce résultat pour une analyse plus approfondie dans des outils tels que BigQuery ou une plateforme SIEM.

Utilisation de vues et de procédures pour des audits ciblés

Alors que SQL Server Audit suit les événements définis, vous pouvez le compléter avec des vues personnalisées et des procédures stockées pour enregistrer des activités spécifiques à l’entreprise.

CREATE VIEW RecentLogins AS

SELECT TOP 100 client_id, login_time, ip_address

FROM logins

ORDER BY login_time DESC;

CREATE PROCEDURE LogTransaction

@client_id INT, @amount DECIMAL(10,2), @type VARCHAR(20)

AS

BEGIN

INSERT INTO transactions (client_id, amount, transaction_type)

VALUES (@client_id, @amount, @type);

END

La vue RecentLogins récupère rapidement les derniers événements de connexion, tandis que la procédure LogTransaction insère de nouvelles transactions avec un objectif d’audit intégré, garantissant un suivi cohérent avec les audits natifs.

Les limites de l’audit natif

| Limite | Impact |

|---|---|

| Pas d’alertes en temps réel natives | Les équipes de sécurité doivent vérifier manuellement les journaux, retardant ainsi la réponse aux menaces |

| Absence de masquage des données intégré dans la sortie d’audit | Les données sensibles peuvent apparaître en clair, augmentant le risque de non conformité |

| Corrélation limitée entre les instances | Il est plus difficile de suivre les actions d’un utilisateur à travers plusieurs bases de données SQL Server |

| Analyses visuelles minimales | Dépourvu de tableaux de bord et de filtres interactifs pour une enquête rapide |

| Revue manuelle des journaux | Cela demande du temps pour filtrer et extraire des informations pertinentes |

Extension du journal d’audit avec DataSunrise

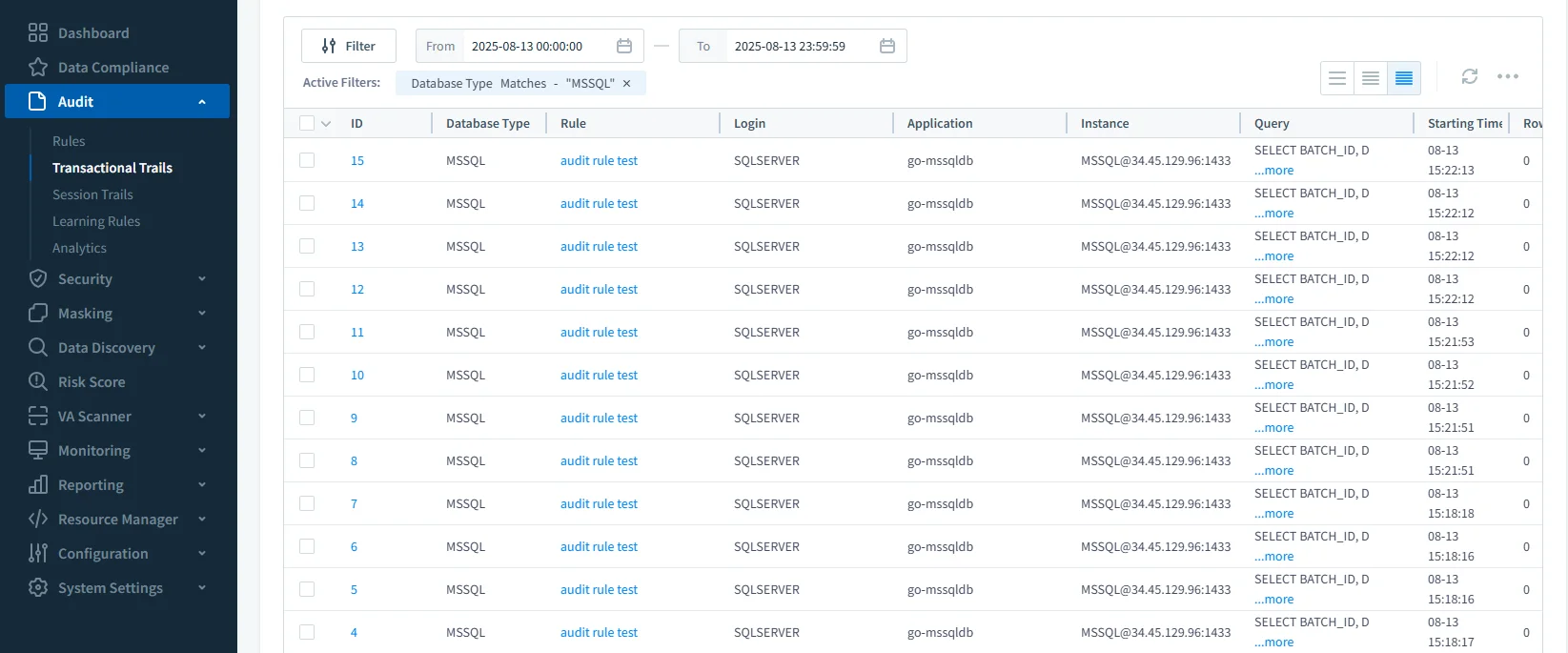

Bien que SQL Server Audit offre une base fiable, il n’a pas été conçu pour une réponse rapide aux incidents ou pour une supervision multi-instance. C’est ici que DataSunrise intervient — en améliorant les journaux d’audit avec une surveillance en temps réel, des règles d’audit granulaires, et un masquage dynamique des données.

Avec DataSunrise en place, les données d’audit de Google Cloud SQL deviennent immédiatement exploitables :

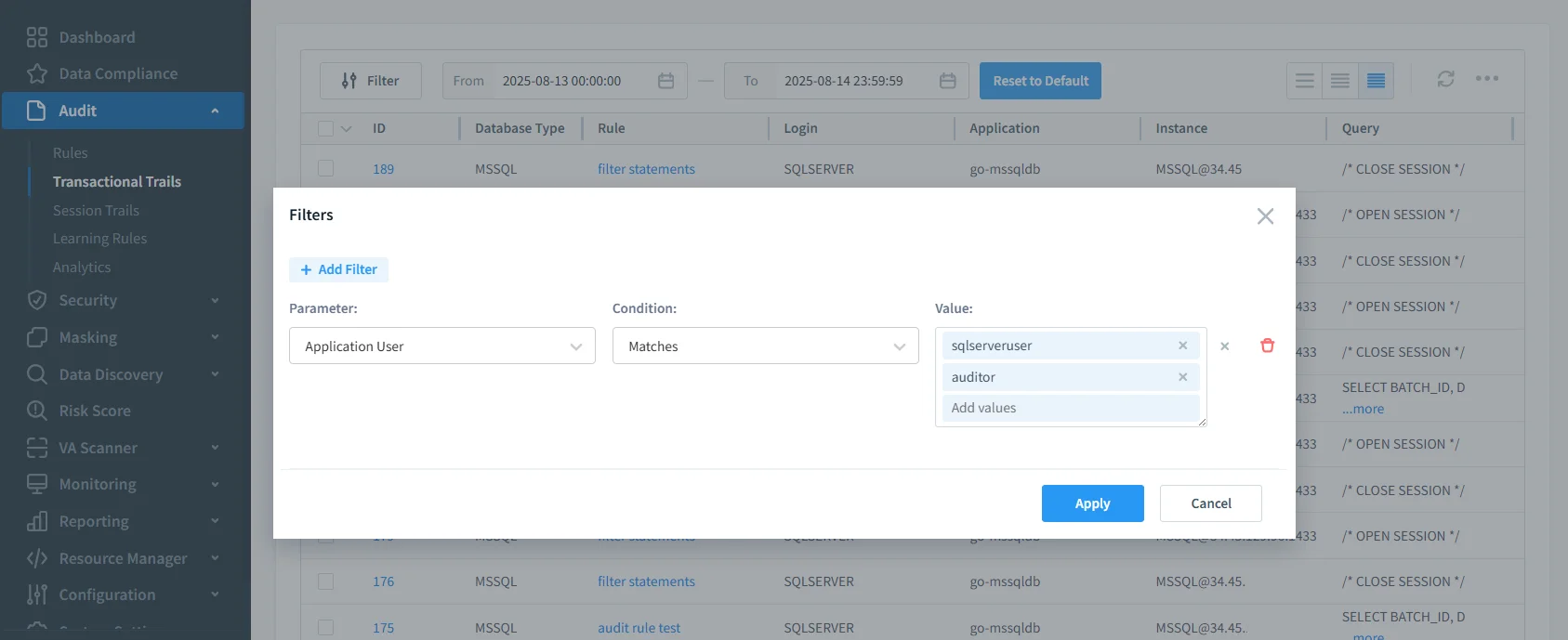

- Règles d’audit granulaires — Ne suivre que l’essentiel : tables spécifiques, types de requêtes, plages d’adresses IP ou utilisateurs. Cela réduit le bruit dans les journaux et se concentre sur l’activité pertinente pour la sécurité.

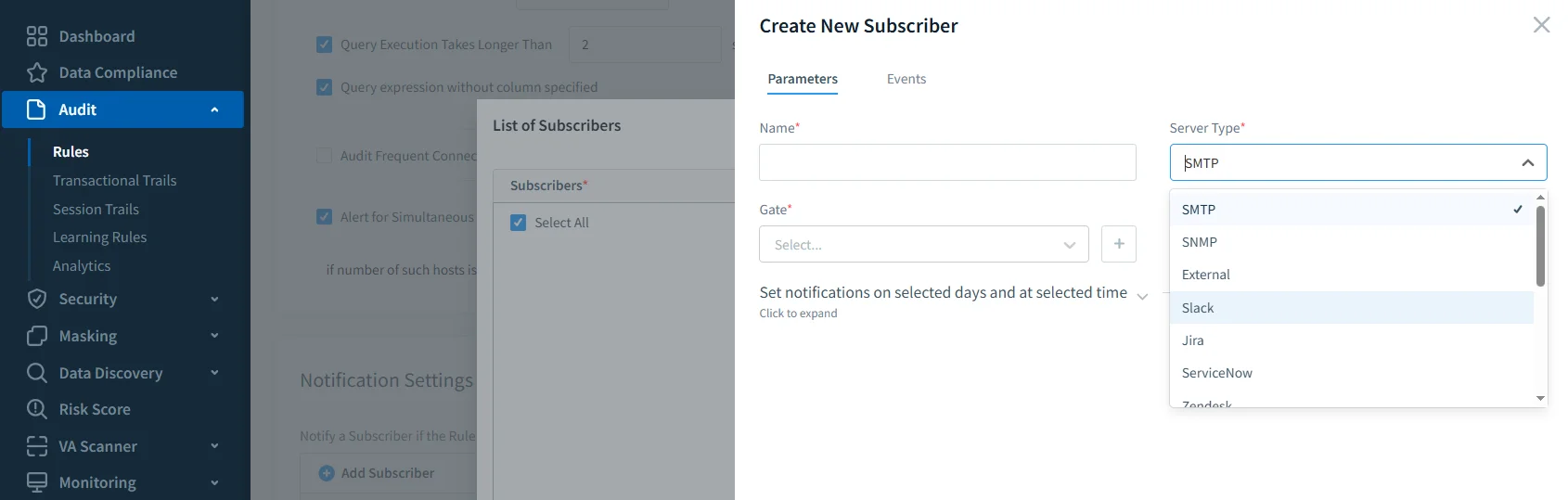

- Alertes en temps réel — Des connexions suspectes ou des schémas de requêtes inattendus peuvent déclencher des notifications instantanées à votre équipe SOC.

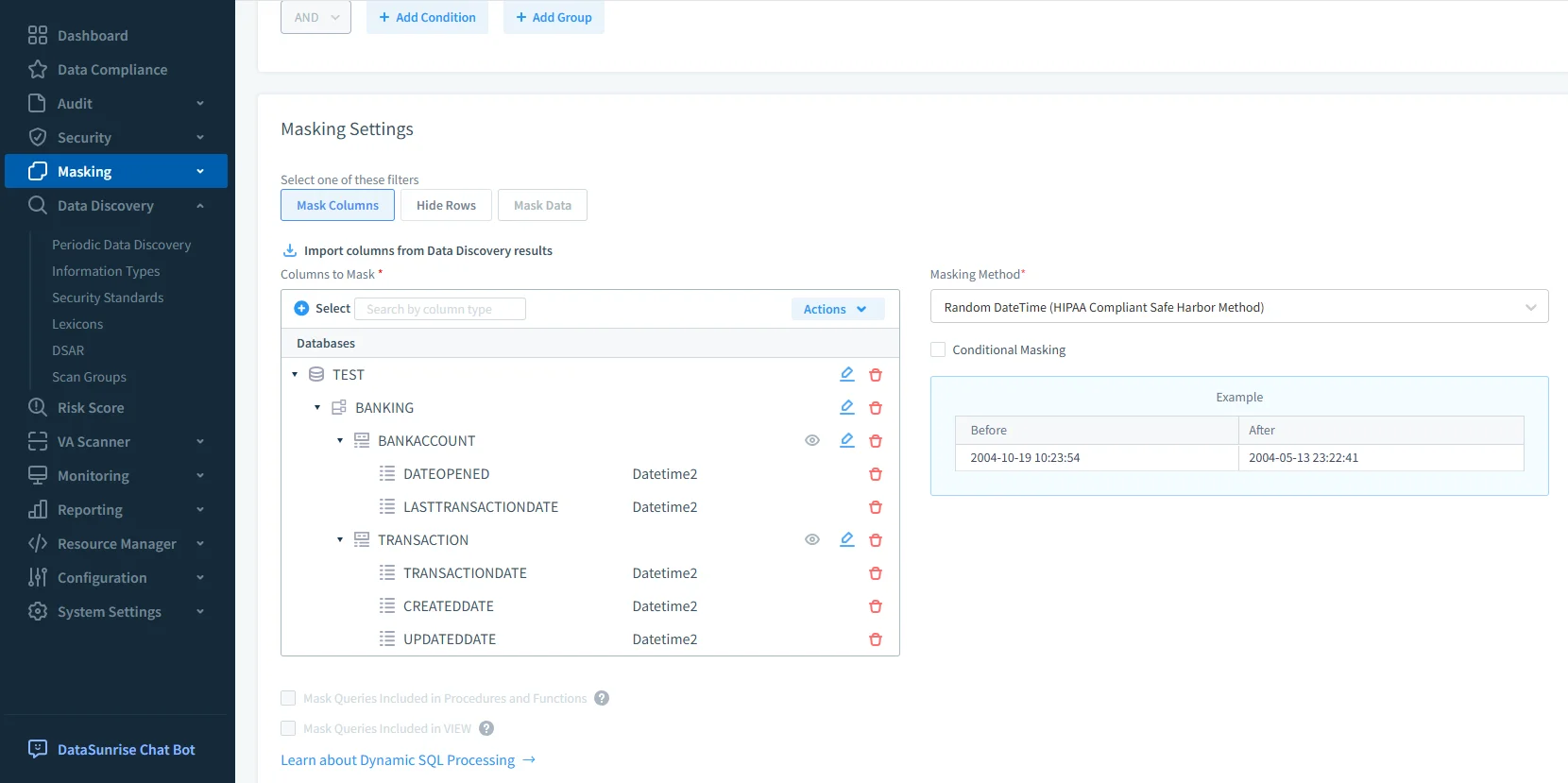

- Masquage dynamique des données — Les champs sensibles tels que les informations personnelles identifiables (PII), les informations de santé protégées (PHI) ou les données financières peuvent être masqués dans les résultats des requêtes, garantissant que seules les personnes autorisées voient les valeurs réelles.

- Vue centralisée multi-base de données — Examinez les journaux d’audit de toutes les bases de données surveillées dans une interface unique, avec des outils de filtrage et de corrélation.

- Rapports de conformité automatisés — Générez rapidement des rapports prêts pour les auditeurs pour RGPD, HIPAA, PCI DSS, et SOX.

Associé à des captures d’écran de la configuration d’audit native de SQL Server et de l’interface de création de règles d’audit de DataSunrise, le contraste devient évident : les journaux de SQL Server sont robustes mais statiques, tandis que DataSunrise offre une couche de sécurité dynamique et orientée vers les politiques.

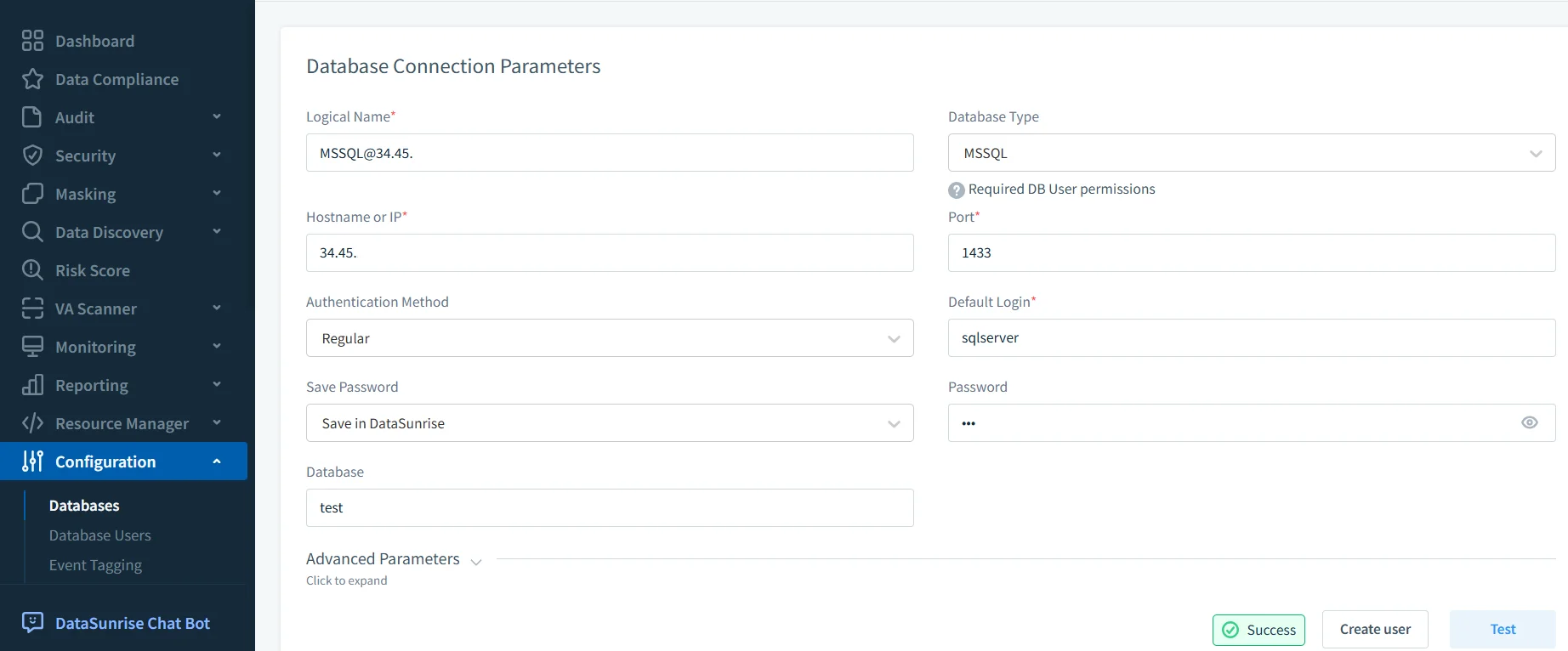

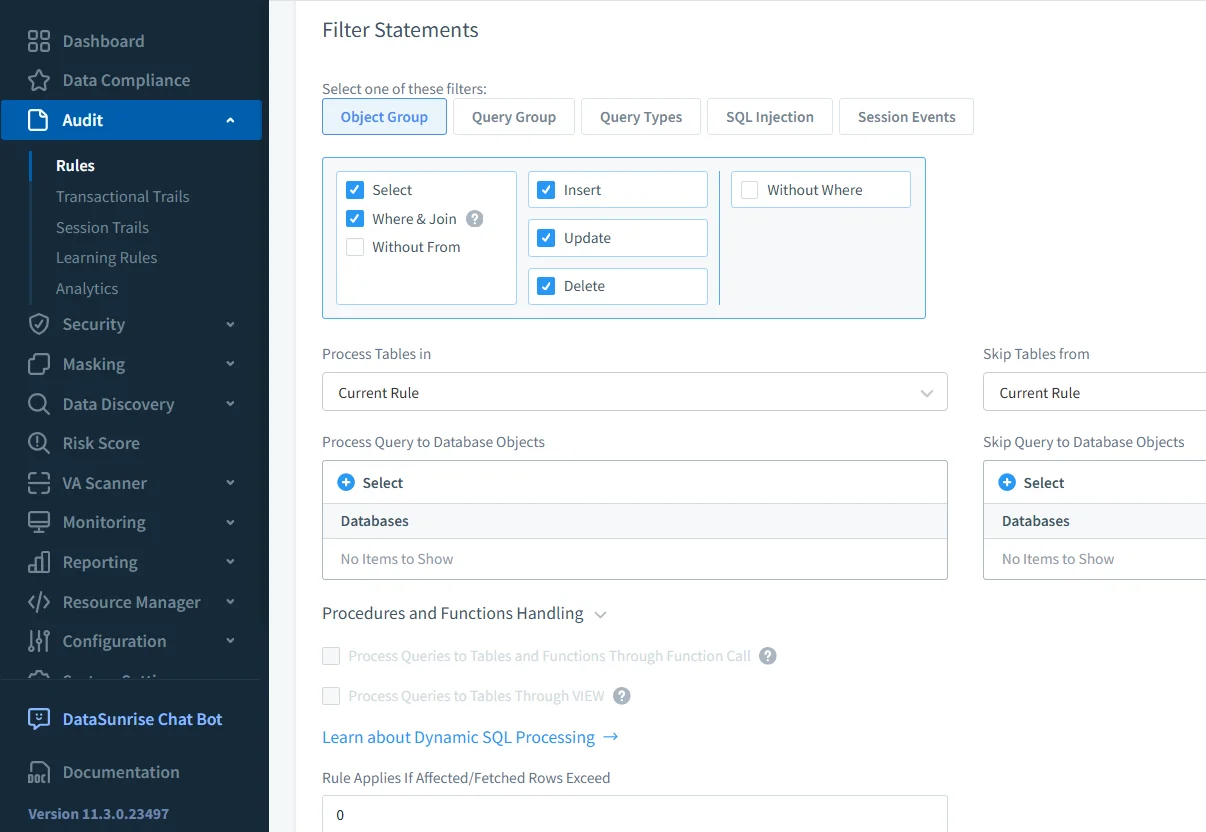

Exemple : Mise en place d’une règle d’audit dans DataSunrise

- Connecter la base de données — Ajoutez l’instance Google Cloud SQL dans le tableau de bord DataSunrise.

- Créer une règle d’audit — Choisissez une table cible (par exemple,

transactions) et sélectionnez les types d’événements (SELECT, UPDATE, DELETE, INSERT).

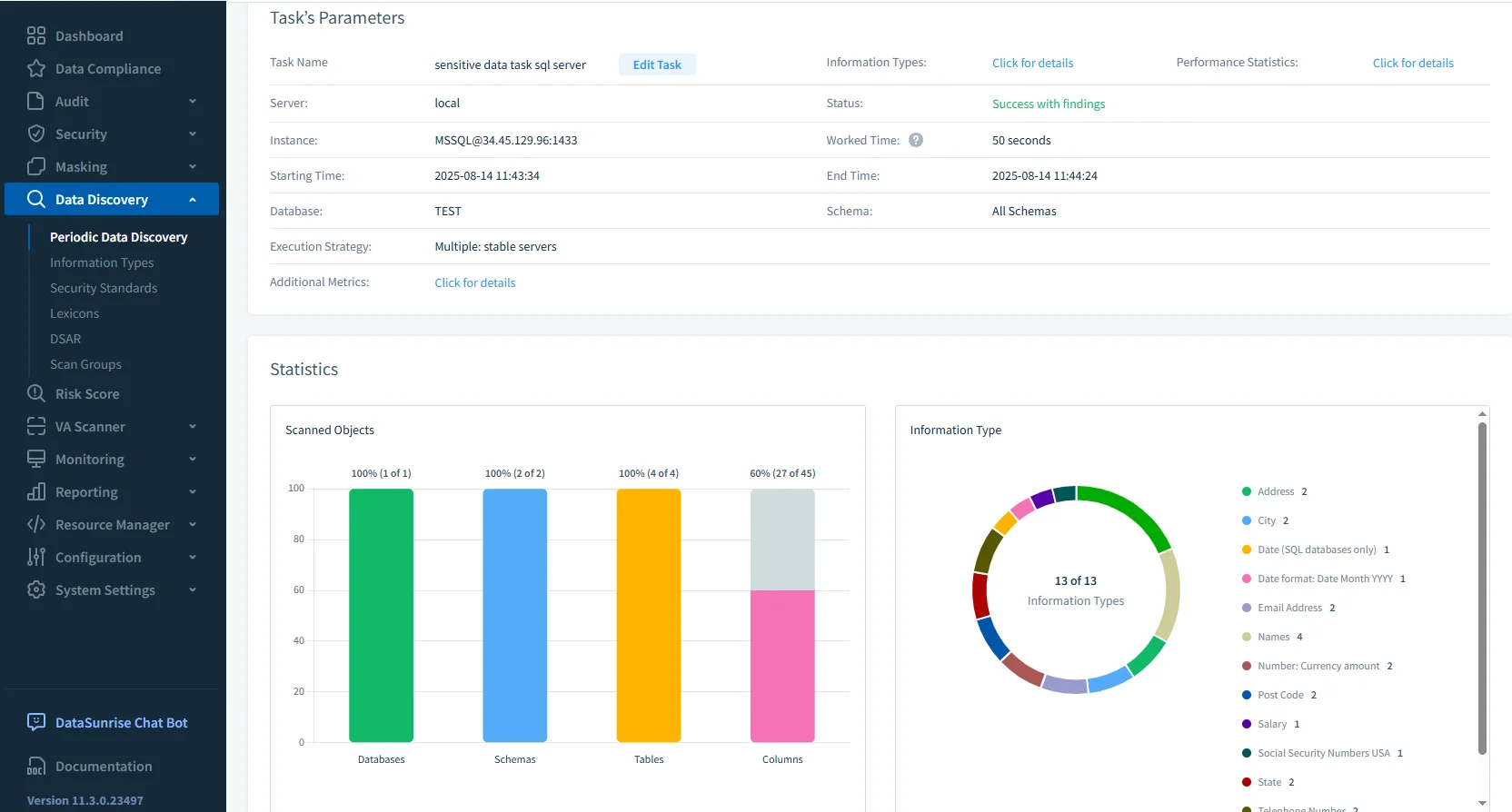

Découverte et masquage des données sensibles

La fonctionnalité intégrée de découverte de données de DataSunrise analyse votre base de données pour identifier les informations personnellement identifiables (PII), les informations de santé protégées (PHI) et d’autres types de données réglementées. Elle classe automatiquement les colonnes contenant un contenu sensible tel que noms, adresses, numéros de carte de crédit ou dossiers médicaux, vous aidant à comprendre où se trouvent les données critiques.

Une fois ces éléments identifiés, vous pouvez appliquer des règles de masquage dynamique des données pour les protéger en temps réel. Les politiques de masquage sont basées sur les rôles, ce qui signifie que les utilisateurs autorisés continuent de voir les valeurs complètes, tandis que les utilisateurs non autorisés voient des données masquées ou obfusquées — par exemple, ********@example.com au lieu d’une adresse e-mail réelle.

Cette approche garantit que les informations sensibles ne quittent jamais la base de données en clair pour les utilisateurs non privilégiés, réduisant ainsi le risque de divulgation accidentelle ou de menaces internes. Comme le masquage se fait au niveau de la réponse à la requête, il n’est pas nécessaire de modifier les tables sous-jacentes ou de dupliquer les ensembles de données, ce qui facilite le maintien d’opérations cohérentes tout en respectant les réglementations de conformité.

Bonnes pratiques pour les journaux d’audit de Google Cloud SQL

- Maintenez SQL Server et DataSunrise dans le même VPC

- Stockez les journaux d’audit dans Cloud Storage avec des règles de cycle de vie pour un archivage automatique

- Appliquez les rôles IAM pour restreindre l’accès aux journaux d’audit

- Affinez régulièrement les règles d’audit pour répondre aux besoins de conformité évolutifs

- Intégrez avec BigQuery ou un SIEM pour une analyse avancée des tendances

Conclusion

Un journal d’audit efficace pour Google Cloud SQL et SQL Server 2022 combine le détail de l’audit natif de SQL Server avec la flexibilité de DataSunrise. En combinant une journalisation solide avec une surveillance en temps réel, du masquage et un contrôle centralisé des règles, vous pouvez améliorer votre préparation à la conformité et votre posture de sécurité sans surcharger votre équipe.

Pour en savoir plus sur l’importance des journaux d’audit, consultez les journaux d’audit et découvrez comment DataSunrise peut améliorer votre flux de travail d’audit pour Google Cloud SQL.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant