Historique d’audit dans YugabyteDB

Introduction

Alors que les entreprises adoptent de plus en plus des bases de données SQL distribuées telles que YugabyteDB pour des applications critiques, la mise en œuvre d’un historique d’audit complet est passé d’une simple exigence de conformité à une nécessité opérationnelle.

Le besoin croissant d’historiques d’audit

Selon une étude IDC de 2023, 78 % des organisations opèrent désormais sous plusieurs réglementations en matière de conformité des données. Par conséquent, à mesure que les cadres réglementaires se complexifient, les entreprises doivent s’assurer que leurs bases de données conservent un enregistrement vérifiable des accès et des modifications des données.

Comment YugabyteDB soutient l’audit en entreprise

En exploitant les capacités natives de YugabyteDB associées à des améliorations stratégiques, les entreprises peuvent établir une solution robuste pour le suivi de l’historique d’activité des données au sein d’architectures distribuées. Cependant, la mise en œuvre réussie d’un historique d’audit nécessite de répondre aux besoins clés des entreprises.

Pourquoi implémenter un historique d’audit dans YugabyteDB ?

- Investigation d’incidents de sécurité : Permet de retracer les schémas d’accès non autorisés entre les nœuds.

- Conformité réglementaire : Garantit l’intégrité des données et le respect du RGPD, de HIPAA et de SOC 2.

- Analyse opérationnelle : Aide à identifier les goulots d’étranglement de performance grâce à l’analyse des schémas de requêtes.

Cependant, la nature distribuée de YugabyteDB présente des défis uniques. Plus précisément, maintenir la cohérence des journaux d’audit entre les nœuds tout en préservant les performances peut s’avérer complexe.

Surmonter les défis de l’audit distribué

Pour relever ce défi de manière efficace, les entreprises doivent combiner les outils intégrés de YugabyteDB avec des améliorations complémentaires. Les sections suivantes explorent à la fois les capacités natives et les solutions externes qui, ensemble, créent une stratégie d’audit globale.

Historique d’audit natif dans YugabyteDB : schémas d’implémentation de base

Configuration et capture d’événements

YugabyteDB s’appuie sur le cadre d’audit éprouvé de PostgreSQL tout en intégrant des optimisations pour les systèmes distribués.

Mise en place de la journalisation d’audit

# yb-tserver.conf

yb_enable_audit_logging=true

pgaudit.log='ddl, dml, role'

pgaudit.log_relation=on

pgaudit.log_parameter=onAudit des transactions en temps réel

CREATE TABLE audit.financial_changes (

change_id UUID DEFAULT gen_random_uuid(),

change_time TIMESTAMPTZ NOT NULL,

user_name TEXT,

ip_address INET,

operation TEXT,

before_state JSONB,

after_state JSONB

);

CREATE TRIGGER log_financial_changes

AFTER INSERT OR UPDATE ON transactions

FOR EACH ROW EXECUTE FUNCTION audit.record_change();Gestion des journaux distribués

Interrogation des journaux distribués

-- Interroger les événements d'audit sur plusieurs nœuds

SELECT * FROM yb_audit_log_aggregate

WHERE application_name = 'payment-service'

AND event_time BETWEEN '2024-03-01' AND '2024-03-31';Automatisation de la collecte de journaux à grande échelle

# Exporter les journaux d'audit de tous les nœuds

yb-admin -master_addresses yb-master1:7100,yb-master2:7100 \

export_audit_logs /srv/audit/export/Stratégies de rétention et de rotation

Mise en œuvre de la rétention basée sur la partition

CREATE TABLE audit.logs_partitioned (

event_id BIGSERIAL,

event_time TIMESTAMPTZ,

event_data JSONB

) PARTITION BY RANGE (event_time);

CREATE TABLE audit_logs_2024_q1 PARTITION OF audit.logs_partitioned

FOR VALUES FROM ('2024-01-01') TO ('2024-04-01');Automatisation de l’archivage des journaux

CREATE EVENT TRIGGER archive_audit_logs

ON SCHEDULE EVERY 1 MONTH

DO

ALTER TABLE audit.logs_partitioned DETACH PARTITION audit_logs_2023_q4;Amélioration des capacités d’historique d’audit avec DataSunrise

Intégration transparente et surveillance complète

Tandis que l’audit natif de YugabyteDB offre une base solide, les entreprises requièrent souvent une visualisation avancée, des alertes en temps réel et des analyses approfondies des données d’audit.

Comment DataSunrise améliore YugabyteDB

DataSunrise améliore les capacités d’audit de YugabyteDB en prenant en charge à la fois les API Cassandra et PostgreSQL. Par conséquent, les entreprises bénéficient d’une détection des anomalies en temps réel, d’une gestion centralisée des journaux d’audit et d’une analyse avancée des requêtes.

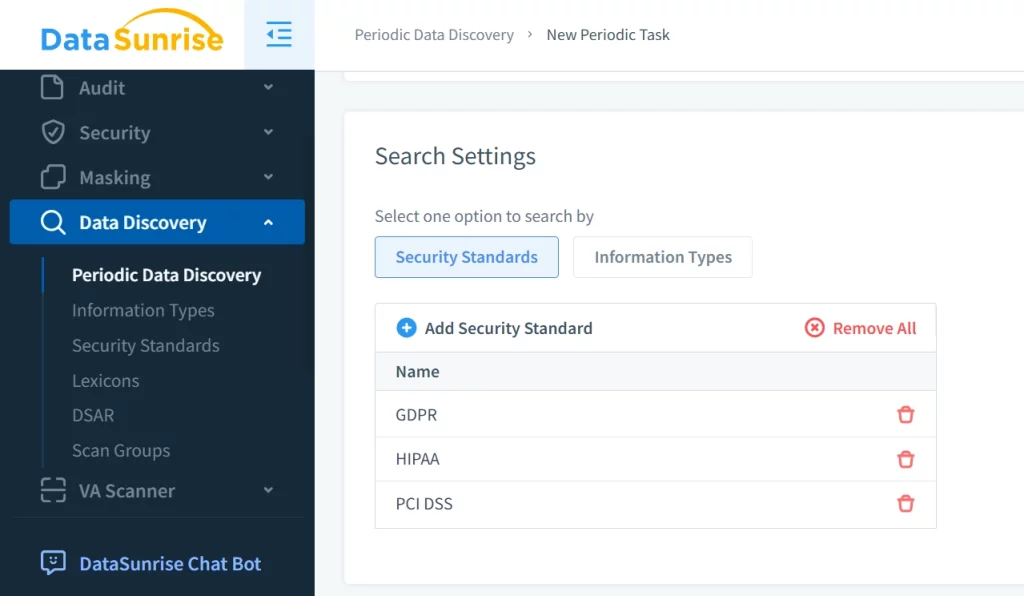

Découverte de données améliorée et gestion de la conformité

Classification et sécurisation des données sensibles

La découverte des données joue un rôle clé en aidant les organisations à classifier les données sensibles et à assurer la conformité avec des réglementations telles que le RGPD et HIPAA. Grâce au moteur de découverte automatisé de DataSunrise, les entreprises peuvent :

- Identifier et catégoriser les informations personnelles identifiables (IPI) ainsi que les dossiers financiers.

- Appliquer des politiques de contrôle d’accès en fonction de la sensibilité des données.

- Générer des rapports d’audit conformes aux normes de l’industrie.

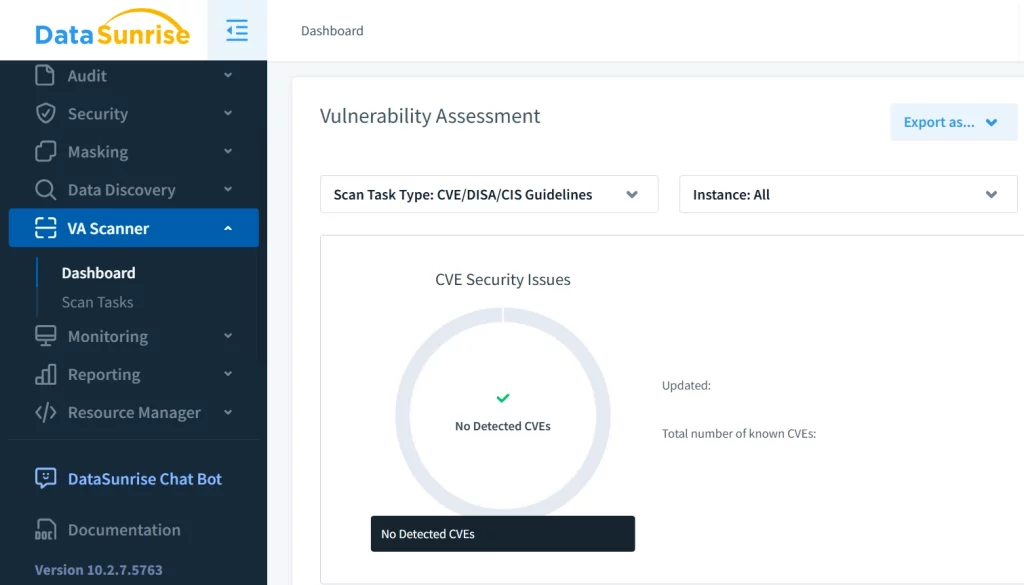

Détection proactive des menaces et audits de sécurité

Évaluation continue des risques avec l’assistant de vulnérabilité

Pour renforcer davantage la sécurité, le Vulnerability Assistant de DataSunrise analyse en continu les mauvaises configurations, les autorisations obsolètes et les activités suspectes au sein de YugabyteDB.

Non seulement il détecte les tentatives d’injection SQL, mais il fournit également des évaluations de risques détaillées, permettant aux équipes de sécurité de réagir de manière proactive face aux menaces émergentes.

Surveillance de la sécurité en temps réel

En intégrant YugabyteDB à DataSunrise, les entreprises peuvent bénéficier d’une surveillance de la sécurité en temps réel, de rapports détaillés de conformité et d’une prévention proactive des menaces, faisant de cette solution un ajout précieux à toute stratégie de sécurité des bases de données.