Violation de données : Une menace importante à considérer

Introduction

Les violations de données sont devenues un phénomène trop courant dans le monde numérique actuel. Il ne se passe guère de semaine sans qu’une nouvelle violation majeure de sécurité expose des données sensibles de clients. Les violations de données peuvent causer de graves dommages aux personnes et aux entreprises. Elles peuvent conduire à l’exposition d’informations sensibles telles que les numéros de carte de crédit, les dossiers médicaux et les secrets d’entreprise.

Cet article abordera les violations de données. Les violations de données impliquent la fuite d’informations. Nous examinerons le coût des violations de données. Nous discuterons également des causes courantes de ces violations.

En connaissant ces notions de base, vous pouvez protéger vos données et savoir quoi faire en cas de faille de sécurité.

Qu’est-ce qu’une violation de données ?

Une violation de données se produit lorsque des personnes non autorisées consultent, prennent ou utilisent des informations importantes. Des fuites de données peuvent survenir lorsque des pirates informatiques accèdent aux bases de données, aux systèmes ou aux réseaux d’une organisation. Les violations peuvent également se produire en raison de menaces internes émanant des employés, qu’elles soient accidentelles ou malveillantes.

Les données exposées incluent souvent des informations que des voleurs d’identité ou des fraudeurs financiers peuvent utiliser, telles que :

- Noms et adresses

- Numéros de sécurité sociale

- Détails de carte de crédit ou de compte bancaire

- Noms d’utilisateur et mots de passe

- Informations de santé protégées

Les violations de données sont extrêmement coûteuses pour les organisations affectées. Selon le rapport sur le coût d’une violation de données d’IBM, le coût total moyen d’une violation en 2022 était de 4,35 millions de dollars. Ces violations érodent également la confiance des clients et peuvent entraîner des amendes réglementaires ainsi que des actions en justice.

Violation de données : Types d’informations divulguées

Les données spécifiques exposées lors d’une violation dépendent des informations que l’organisation concernée collecte et stocke. Cependant, certains des types d’informations sensibles les plus couramment divulgués lors de violations de données comprennent :

- Informations personnelles identifiables (IPI) : Ces informations peuvent aider à identifier une personne. Elles incluent son nom, son adresse, sa date de naissance, son numéro de sécurité sociale, le numéro de son permis de conduire et celui de son passeport.

- Données financières : Les numéros de carte de crédit, les détails de comptes bancaires et autres informations financières sont des cibles fréquentes des pirates. Ces données leur permettent d’effectuer des achats frauduleux ou de retirer de l’argent des comptes.

- Identifiants de connexion : Les noms d’utilisateur et mots de passe pour les comptes de messagerie, bancaires, de shopping et autres en ligne sont très précieux pour les attaquants. Grâce à ces informations, les criminels peuvent accéder aux comptes, effectuer des modifications non autorisées ou voler d’autres données.

- Informations de santé protégées (PHI) : Des lois telles que HIPAA exigent la sécurisation des informations de santé, comme les dossiers médicaux et les réclamations d’assurance. Toutefois, les violations de données les exposent fréquemment. Les individus peuvent utiliser ces informations pour commettre des usurpations d’identité médicale et des fraudes à l’assurance.

- Les pirates peuvent essayer de voler des informations commerciales importantes telles que des designs de produits, du code source ou des plans stratégiques. Des concurrents peuvent acheter ces informations ou les utiliser pour de l’espionnage industriel.

En 2017, des pirates ont pénétré dans le système d’Equifax et ont volé les informations personnelles de 147 millions de personnes. Cela incluait les noms, numéros de sécurité sociale, dates de naissance, adresses et numéros de permis de conduire. La violation a coûté à Equifax plus de 575 millions de dollars en amendes et règlements.

Les coûts élevés des violations de données

Les violations de sécurité sont extrêmement coûteuses pour les organisations victimes. Les coûts incluent généralement :

- L’enquête et la correction des failles de sécurité ayant permis la violation

- La mise en place d’un suivi du crédit et d’une protection contre le vol d’identité pour les clients affectés

- La compensation des clients pour toute charge frauduleuse ou somme volée

- Le paiement d’amendes réglementaires pour violation des lois sur la protection des données

- Faire face à des poursuites judiciaires et aux frais juridiques

- La perte d’affaires en raison de dommages à la réputation

Les violations de sécurité nuisent à la confiance des clients, poussant de nombreux clients à se tourner vers d’autres fournisseurs lorsqu’une violation se produit.

En 2013, Target a subi une violation de données qui a affecté les informations de carte de débit et de crédit de 40 millions de clients. La violation a finalement coûté à Target plus de 300 millions de dollars en tenant compte des frais juridiques, des règlements des poursuites et des ventes perdues. Le bénéfice de l’entreprise a chuté de plus de 40 % au trimestre suivant l’annonce de la violation.

Causes de la fuite d’informations

Qu’est-ce qui provoque exactement les violations de données ? Les attaquants peuvent accéder aux informations sensibles de plusieurs manières, mais les causes courantes incluent l’accès non autorisé.

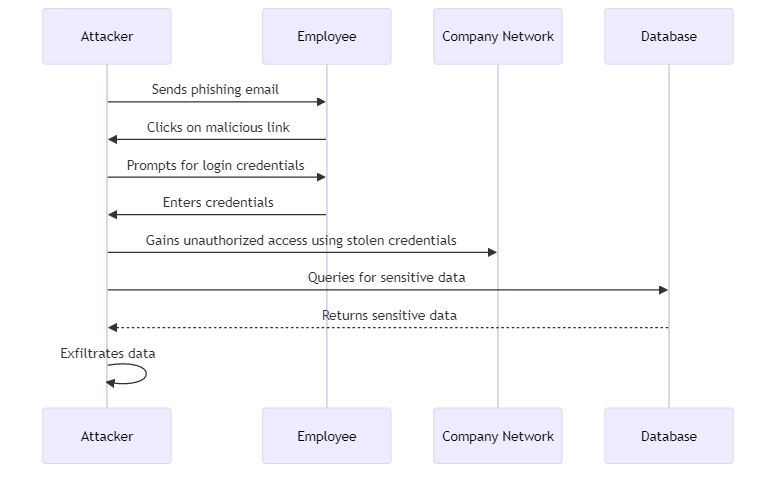

- Hameçonnage et ingénierie sociale : Les pirates peuvent tromper les employés en se faisant passer pour une entreprise légitime ou un support informatique. Ils le font par courrier électronique ou par téléphone afin d’obtenir des informations de connexion ou d’autres données sensibles. L’hameçonnage est l’une des principales causes de violations.

- Logiciels malveillants : Les attaquants peuvent infecter les systèmes d’une organisation avec des logiciels malveillants conçus pour voler des données. Généralement, ces logiciels se propagent via des pièces jointes aux e-mails, des téléchargements ou des sites web infectés.

- Failles non corrigées dans les logiciels : Les pirates exploitent les vulnérabilités dans des logiciels que les organisations n’ont pas mis à jour ou corrigé. Par exemple, une faille connue dans un cadre d’application web a permis la violation chez Equifax.

- Bases de données et stockages cloud mal configurés : Si les bases de données ou les stockages cloud ne sont pas sécurisés, n’importe qui peut accéder facilement aux données via un navigateur web. Des erreurs de configuration ont conduit à l’exposition de centaines de millions d’enregistrements.

- Menaces internes : Les attaquants internes sont à l’origine de certaines fuites, tout comme les attaquants externes. Les employés ou les sous-traitants peuvent délibérément voler des données pour un gain personnel ou les exposer accidentellement en raison de pratiques de sécurité négligentes. Un exemple récent est un employé de Twitter surpris en train de vendre des données utilisateur sur le dark web.

Pour illustrer, en 2020, la chaîne hôtelière Marriott a subi une violation de données par le biais de l’ingénierie sociale. Des pirates ont trompé deux employés d’une franchise en leur faisant fournir leurs informations de connexion. Cela a permis aux pirates d’accéder aux informations personnelles de 5,2 millions d’hôtes. Les données divulguées comprenaient les noms, adresses, numéros de téléphone, informations sur les comptes de fidélité, et plus encore.

Minimiser le risque d’une violation de données

Chaque organisation fait face au risque de violations de données. Cependant, les entreprises peuvent prendre des mesures pour réduire ce risque et minimiser l’impact de toute violation.

- Mettre en œuvre des contrôles d’accès robustes et le principe du moindre privilège afin de garantir que seuls les employés autorisés puissent consulter les données sensibles

- Chiffrer les données en transit et au repos

- Maintenir tous les systèmes et logiciels à jour et corrigés contre les vulnérabilités connues

- Fournir une formation approfondie en sensibilisation à la sécurité pour que les employés puissent reconnaître des menaces telles que l’hameçonnage

- Utiliser des outils pour surveiller les systèmes et les bases de données à la recherche d’activités suspectes

- Mettre en place un plan d’intervention en cas d’incident pour enquêter rapidement et remédier en cas de violation

Une entreprise qui fournit des solutions complètes pour la sécurité des données et des bases de données est DataSunrise. Leurs outils aident les entreprises à localiser, surveiller et protéger les informations précieuses. Ils assurent également la conformité avec des réglementations telles que le RGPD et HIPAA.

De plus, ils permettent de répondre rapidement à d’éventuelles violations de sécurité. Les principales capacités comprennent la surveillance de l’activité des bases de données, le masquage des données, la numérisation OCR et la découverte de données sensibles.

L’équipe de DataSunrise facilite le début de l’utilisation de leurs outils de sécurité et de conformité intuitifs et adaptables. Visitez leur site pour planifier une démonstration et voir comment ils peuvent protéger les données de votre organisation contre les violations.

Résumé et conclusion

Les violations de données représentent un risque important pour les organisations de toutes tailles et de tous secteurs. Les entreprises peuvent éviter les fuites de données et les violations de sécurité en comprenant ce qu’elles sont, leurs coûts et leur mode de survenue. Cela inclut la mise en œuvre de contrôles d’accès robustes, le chiffrement des données sensibles, la mise à jour des systèmes contre les vulnérabilités, la formation des employés et l’utilisation de solutions de sécurité des données proposées par des experts comme DataSunrise.

Les violations de données constituent une menace croissante. Les organisations qui se concentrent sur la sécurité et qui disposent d’un plan d’intervention protégeront leurs données et maintiendront la confiance de leurs clients. N’attendez pas qu’une violation de sécurité se produise pour agir. Investissez dans la protection des données dès aujourd’hui afin de sécuriser vos actifs les plus précieux.

Suivant