Comment configurer DataSunrise pour masquer les données pour Amazon Athena

Nous étendons nos opportunités en introduisant le Masquage Dynamique pour Amazon Athena. Désormais, vous pouvez obfusquer à la volée les données sensibles d’Athena afin de les protéger des personnes non autorisées.

Les applications clientes utilisent une connexion chiffrée pour se connecter à Athena. DataSunrise peut masquer les données dans Athena uniquement en mode Proxy. Une connexion sécurisée est ainsi divisée en deux segments : de l’application cliente à DataSunrise et de DataSunrise à Athena. En même temps, elle vérifie le certificat du serveur. Si ce certificat est auto-signé, certaines applications peuvent considérer la connexion comme non sécurisée et la rejeter.

Par défaut, DataSunrise dispose d’un certificat SSL auto-signé utilisé pour établir une connexion chiffrée entre une application cliente et un proxy DataSunrise.

Il existe deux options pour établir une connexion à Athena via un proxy DataSunrise :

- Utiliser le certificat auto-signé de DataSunrise ;

- Utiliser un certificat SSL dûment signé par une Autorité de Certification.

Si un certificat est authentique, une connexion sera établie. Sinon, il sera considéré par l’application cliente comme une attaque de type “man-in-the-middle” et la connexion ne sera pas établie à moins que l’application cliente ne soit correctement configurée. Dans cet article, nous examinerons ce processus en utilisant DBeaver comme exemple.

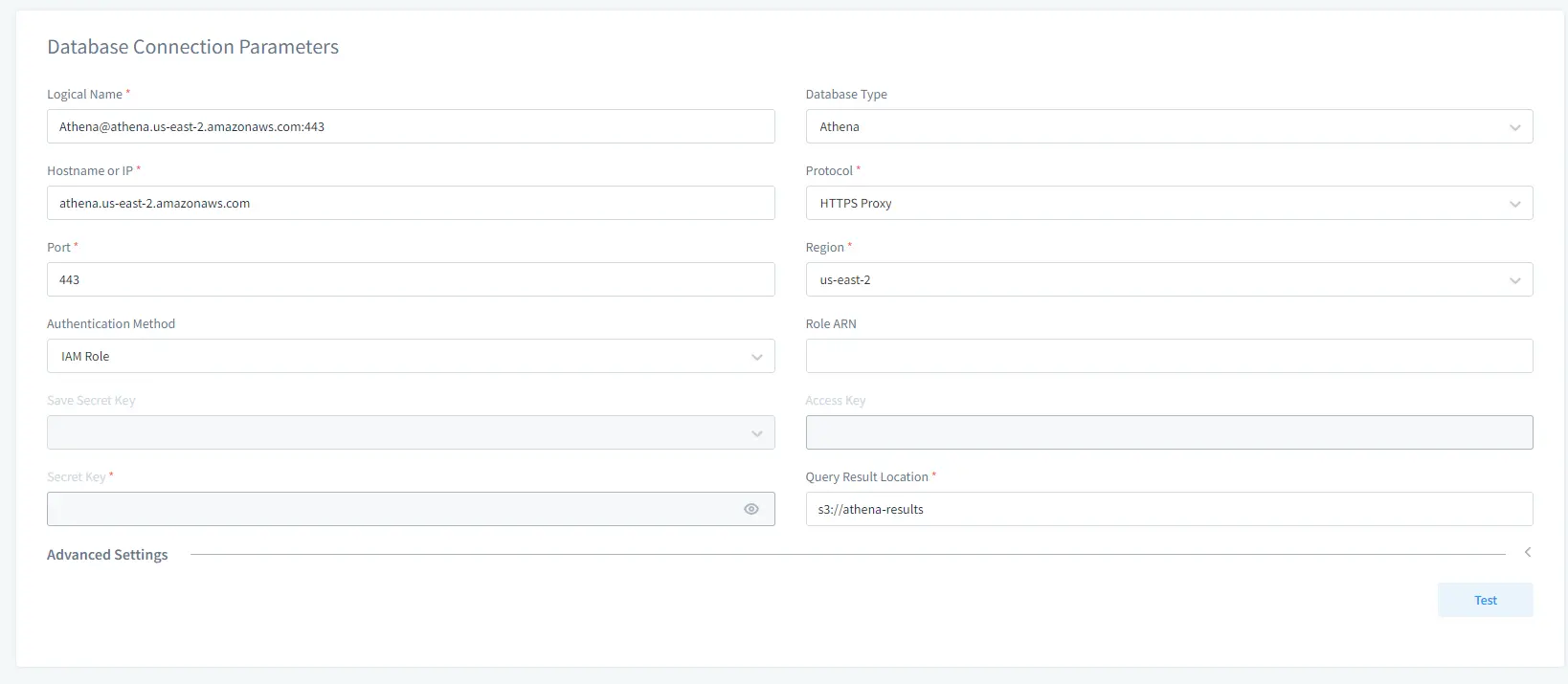

Création d’une instance pour Amazon Athena

Tout d’abord, vous devez créer une instance pour Athena dans DataSunrise. Cela est nécessaire pour créer un profil de base de données. Le début est identique pour chaque base de données : il suffit d’entrer les détails de connexion pour votre Athena. Notez que les résultats des requêtes sont stockés dans des seaux S3, il vous faut donc spécifier un seau S3 dans le champ Emplacement du résultat de la requête.

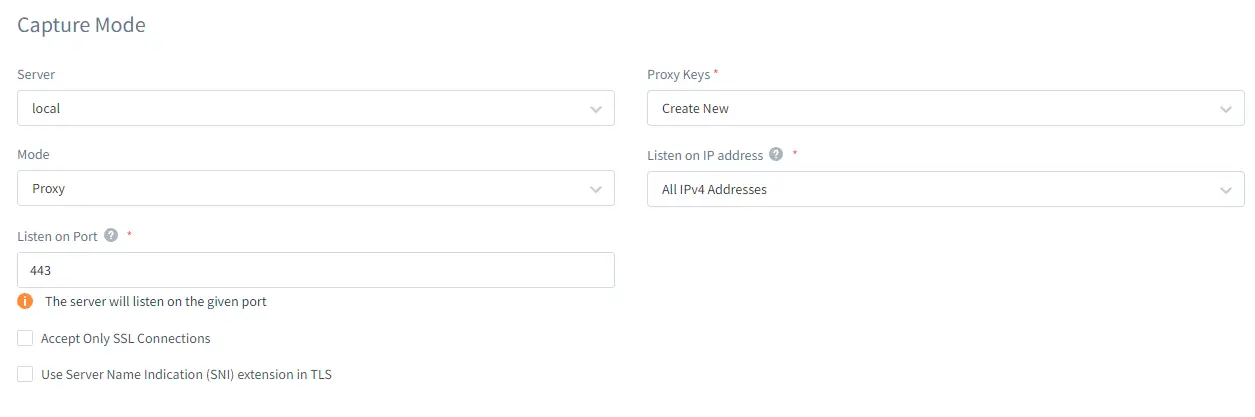

Ensuite, dans la section Mode de capture, vous devez sélectionner Proxy. Dans le champ Clés de Proxy, sélectionnez Créer un nouveau pour générer un nouveau groupe de clés SSL et l’attacher à votre proxy.

Après cela, cliquez sur Enregistrer.

Importer le certificat dans le Keystore

Procédez comme suit :

- Après avoir attaché un nouveau groupe de clés SSL à votre proxy dans DataSunrise, accédez à Configuration → Groupes de clés SSL. Localisez votre groupe de clés SSL dans la liste et ouvrez-le, copiez le certificat du champ correspondant dans un fichier texte. Par exemple, créez un fichier nommé dsca.crt et collez-y le certificat. Placez le fichier dans le dossier C:\athena.

- Lancez l’invite de commandes en tant qu’administrateur et naviguez jusqu’au dossier d’installation de DBeaver. Par exemple C:\Program Files\DBeaver\jre\bin\.

- Ajoutez votre certificat Athena dans le fichier cacerts qui se trouve dans C:\Program Files\DBeaver\jre\lib\security. Par exemple :

keytool.exe -importcert -trustcacerts -alias dsca -v -keystore "C:/Program Files/DBeaver/jre/lib/security/cacerts" -file "C:/athena/dsca.crt" -storepass changeit

Configuration et exécution de DBeaver

Dans la mesure où nous utilisons DBeaver pour pouvoir envoyer des requêtes à Athena via le proxy DataSunrise, vous devez localiser le fichier dbeaver.ini dans votre dossier d’installation de DBeaver et l’ouvrir avec un éditeur de texte. Ajoutez les lignes suivantes à la fin du fichier :

-Djavax.net.ssl.trustStore=<jks_file_path> -Djavax.net.ssl.trustStorePassword=<jks_file_password>

Par exemple :

-Djavax.net.ssl.trustStore=C:/Program Files/Java/jdk-11.0.1/lib/security/cacerts -Djavax.net.ssl.trustStorePassword=changeit

Lancez DBeaver avec les paramètres suivants (exemple) :

dbeaver.exe -vm "C:\Program Files\DBeaver\jre\bin" -vmargs -Djavax.net.ssl.trustStore="C:\Program Files\DBeaver\jre\lib/security/cacerts" -Djavax.net.ssl.trustStorePassword=changeit

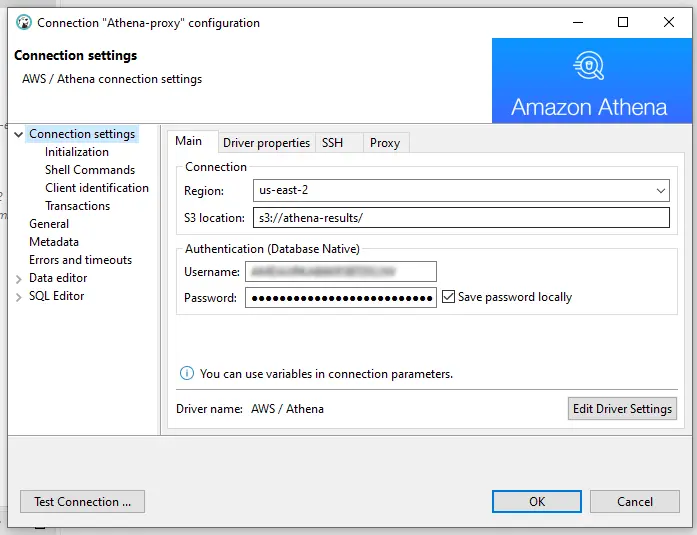

Connexion via le proxy avec DBeaver

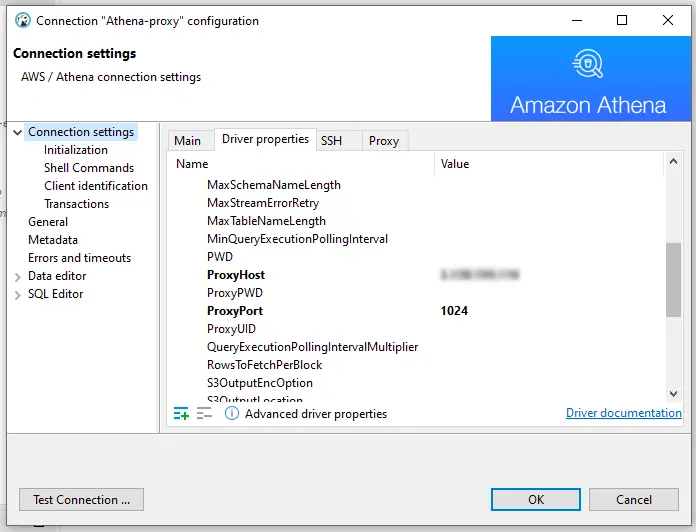

Configurez une connexion à votre Athena via le proxy DataSunrise. Dans l’onglet Propriétés du pilote, définissez ProxyHost et ProxyPort en fonction des paramètres de votre proxy Athena.

Ensuite, testez la connexion. Vous devriez désormais être en mesure de vous connecter à votre Athena via le proxy DataSunrise.

Configuration du Masquage Dynamique

Une fois le proxy configuré, vous pouvez créer une règle de Masquage Dynamique pour Athena. Ce processus est simple et s’applique à toute base de données.

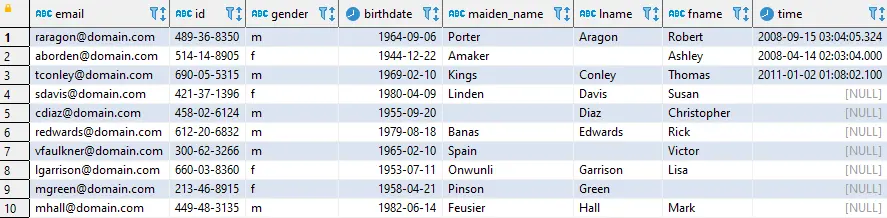

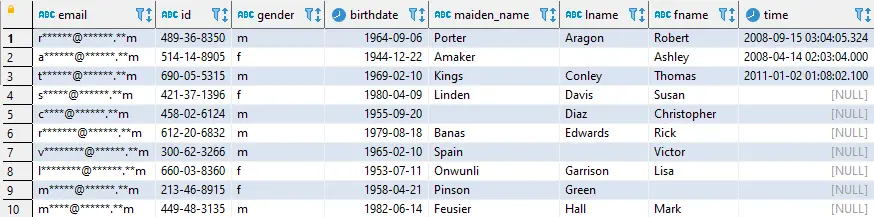

Ci-dessous se trouve un exemple d’une table avec des données réelles et des adresses e-mail masquées respectivement :

De plus, DataSunrise prend en charge le masquage des données non structurées pour Athena grâce au NLP (traitement du langage naturel). Le masquage non structuré vous permet de masquer des données sensibles sous n’importe quelle forme et format. Par exemple, il peut s’agir d’un document Word ou d’un fichier PDF. Les données sensibles seront masquées par des astérisques (*).

Le Masquage Dynamique pour Athena est basé sur la modification des ensembles de résultats de requête. Cela signifie qu’une base de données reçoit une requête originale et retourne également des données originales. Le masquage s’effectue lorsque les données transitent par un proxy DataSunrise, et le client recevra ensuite des données sensibles obfusquées.