IA Generativa per l’Intelletto delle Minacce

Introduzione

Le minacce informatiche evolvono più rapidamente di quanto i tradizionali sistemi di intelligence sulla sicurezza possano interpretare e reagire. Dai kit di phishing alle violazioni della catena di approvvigionamento, la superficie di attacco moderna si espande giorno dopo giorno.

IA Generativa per l’Intelletto delle Minacce cambia questo paradigma — introducendo la generazione di modelli in tempo reale, la correlazione automatizzata e la modellazione predittiva che aiutano i difensori a restare diversi passi avanti agli avversari.

Invece di attendere che gli analisti interpretino manualmente feed frammentati di minacce, i modelli IA possono sintetizzare indicatori, mappare relazioni e prevedere minacce emergenti in pochi secondi.

Piattaforme come DataSunrise completano questa intelligence con la gestione autonoma della conformità, il monitoraggio continuo dei dati e la protezione zero-touch in tutto l’ecosistema dati aziendale.

1. Comprendere l’IA Generativa per l’Intelletto delle Minacce

I flussi di lavoro tradizionali per l’intelligence sulle minacce si basano su analisti umani che correlano Indicatori di Compromissione (IoC), come indirizzi IP, hash di file e firme d’attacco.

Pur essendo efficaci, questi approcci sono limitati dalla capacità umana e dai silos di dati. L’IA generativa migliora questi processi con architetture autoapprendenti capaci di ragionamento contestuale e simulazione di pattern.

Secondo MITRE ATT&CK, la maggior parte degli attacchi informatici segue modelli identificabili — ma le loro variazioni sono infinite. Modelli generativi addestrati su vasti dati di telemetria possono creare scenari di attacco sintetici, aiutando i difensori ad anticipare nuove tattiche prima che vengano osservate nel mondo reale.

Combinando i Large Language Models (LLM) con le Regole di Audit basate su Machine Learning, i sistemi di IA generativa possono:

- Riassumere migliaia di allarmi grezzi in narrazioni coerenti.

- Rilevare correlazioni nascoste tra log di attività del database, comportamenti degli utenti e flussi di rete.

- Produrre valutazioni di rischio automatizzate allineate con i framework di NIST, ISO 27001 e SOC 2.

Il risultato è un ecosistema di intelligence adattativo che migliora l’accuratezza riducendo la latenza di risposta e l’affaticamento degli analisti.

2. Come l’IA Generativa per l’Intelletto delle Minacce Migliora il Rilevamento

A differenza dei tradizionali rilevatori basati su regole, i modelli generativi non solo riconoscono le minacce — le ipotizzano.

Apprendono il comportamento avversario da incidenti storici, generano variazioni di exploit conosciuti e anticipano percorsi di intrusione non ancora rilevati.

Integrati con il Database Activity Monitoring e l’Analisi Comportamentale, questi modelli possono visualizzare campagne d’attacco multi-fase, collegando eventi isolati in un’unica narrazione di minaccia.

Esempio: Simulazione Generativa per la Previsione delle Minacce

from random import choice

attack_patterns = ["phishing", "ransomware", "credential_stuffing", "supply_chain", "cloud_key_exfiltration"]

def simulate_threat():

threat = choice(attack_patterns)

print(f"Simulazione dello scenario di attacco {threat} in corso...")

return {

"threat": threat,

"counter": f"Implementare mitigazione automatica per {threat} tramite motore di regole adattativo"

}

simulate_threat()

Questa simulazione leggera illustra come l’IA possa esplorare automaticamente potenziali strategie di attacco.

Quando combinati con livelli di monitoraggio e mascheramento, questi insight generati costituiscono la base per mitigazioni proattive e controlli di sicurezza raffinati.

Per ulteriori approfondimenti, vedere Security Copilot di Microsoft, che utilizza il ragionamento generativo per analizzare minacce su larga scala in tempo reale.

3. IA Generativa e Governance dei Dati

L’IA generativa si basa sui dati — ma gli stessi dati possono contenere informazioni sensibili o regolamentate.

Senza una governance adeguata, i modelli rischiano di esporre dettagli personali, segreti aziendali o record soggetti a conformità.

Una efficace governance dei dati fornisce le salvaguardie strutturali che assicurano un’intelligence guidata dall’IA responsabile ed etica:

- Classificazione dei dati: Identificare e taggare PII, PHI e asset proprietari prima dell’addestramento del modello.

- Minimizzazione dei dati: Limitare l’addestramento solo alle informazioni necessarie escludendo contenuti sensibili irrilevanti.

- Controlli di accesso: Applicare rigide regole RBAC e basate su attributi per governare chi può visualizzare output e dataset IA.

- Audit continuo: Mantenere log immutabili di tutte le interazioni con i modelli IA e decisioni automatizzate.

- Allineamento normativo: Mappare i workflow IA a framework per la privacy come GDPR, HIPAA e PCI DSS per garantire la conformità globale.

Una governance rigorosa trasforma dati grezzi in intelligence attendibile.

Garantisce che le intuizioni di sicurezza basate sull’IA rimangano efficaci senza oltrepassare limiti etici o regolatori.

4. Dal Rilevamento alla Predizione: L’Evoluzione dell’Intelletto delle Minacce

La vera forza dell’IA Generativa per l’Intelletto delle Minacce risiede nella sua capacità predittiva.

Permette alle organizzazioni di simulare l’evoluzione degli avversari — anticipando tattiche, tecniche e procedure (TTP) prima che vengano operative dagli aggressori.

Associata a motori di Rilevamento delle Minacce e ad analisi continua della Cronologia delle Attività sui Dati, l’IA affina costantemente i parametri base e identifica deviazioni che precedono compromessi reali.

Caso d’uso:

Un’istituzione finanziaria correla campagne di phishing, accessi anomali e richieste API irregolari. L’IA generativa identifica una nuova strategia di phishing rivolta a credenziali cloud, quindi innesca un aggiornamento automatico delle regole tramite il modulo Politiche di Sicurezza dell’organizzazione — mitigando il rischio prima dell’esploit.

5. Architettura dell’IA Generativa per l’Intelletto delle Minacce

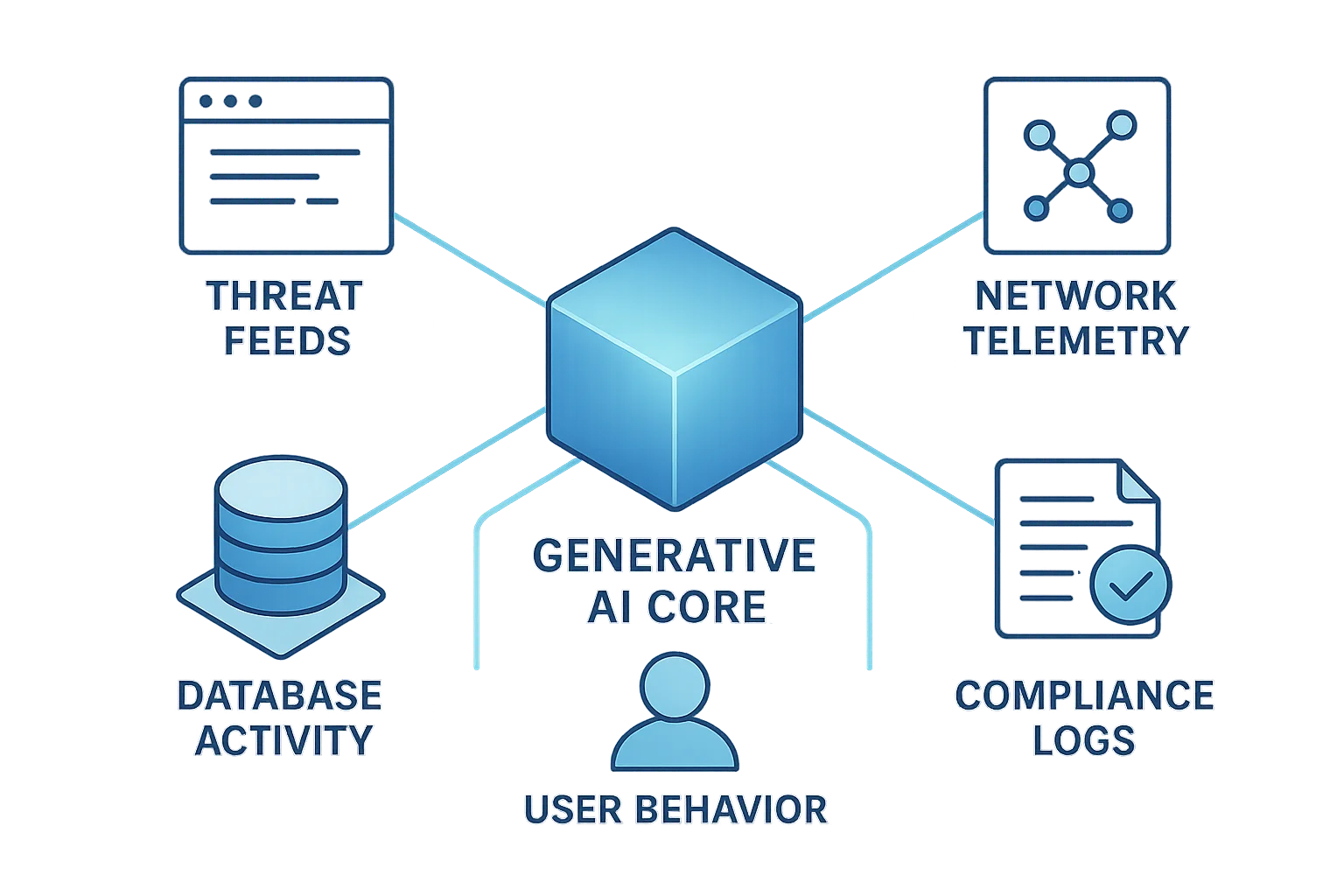

Un’architettura end-to-end per l’intelligence delle minacce guidata dall’IA tipicamente include:

- Livello di raccolta dati: Aggrega dati da sensori, telemetria endpoint e feed del dark web.

- Cuore generativo: Modelli basati su transformer per sintesi, correlazione e generazione di scenari.

- Livello di orchestrazione della sicurezza: Controllo accessi e mascheramento dinamico per la gestione di informazioni sensibili.

- Livello conformità e audit: Reportistica automatizzata allineata agli standard NIST e ENISA.

Questo design a strati assicura scalabilità operativa mantenendo dataset sensibili conformi e verificabili.

6. Impatto Aziendale dell’IA Generativa nell’Intelletto delle Minacce

Fusione del ragionamento IA con forte governance e framework di policy automatizzati porta a miglioramenti tangibili:

| Obiettivo | Sistemi Tradizionali | Sistemi Basati su IA Generativa |

|---|---|---|

| Velocità di Rilevamento | Ore – Giorni | Secondi – Minuti |

| Carico di lavoro Analisti | Triaging manuale elevato | Ridotto fino al 70% |

| Allineamento alla Conformità | Verifica manuale | Report e validazione automatizzati |

| Prove Regolatorie | Log frammentati | Record unificati e pronti per audit |

| Copertura delle Minacce | Firme conosciute | Simulazione predittiva di vettori sconosciuti |

Secondo il Rapporto IBM sul Costo di una Violazione Dati 2025, la sicurezza potenziata dall’IA può ridurre i tempi di rilevamento e risposta di oltre il 40%, traducendosi direttamente in un impatto finanziario e reputazionale inferiore.

7. Costruire un Framework Resiliente di Intelletto delle Minacce

Per sfruttare appieno i benefici dell’IA Generativa per l’Intelletto delle Minacce, le organizzazioni dovrebbero focalizzarsi su principi di design sostenibili e audibili:

- Integrare il Data Discovery per classificare gli asset sensibili prima dell’addestramento IA.

- Applicare la Protezione Continua dei Dati per crittografare telemetria e storage dei log.

- Far rispettare i Controlli di Accesso Basati su Ruoli (RBAC) per limitare l’accesso a output IA e pipeline di addestramento.

- Eseguire valutazioni periodiche di vulnerabilità basate su pattern di minaccia generati.

- Implementare monitoraggio comportamentale per segnalare azioni IA anomale e mitigare deragliamenti (drift).

Ogni elemento assicura che le intuizioni generate dall’IA rimangano affidabili, spiegabili e conformi — anche quando il panorama dati sottostante evolve.

8. Il Futuro dell’IA Generativa per l’Intelletto delle Minacce

La prossima generazione di intelligence sulle minacce sarà completamente autonoma e adattiva.

I sistemi futuri si integreranno con framework come MITRE D3FEND e Architetture Zero Trust, generando contromisure in tempo reale mentre gli attacchi si sviluppano.

L’IA generativa non solo simulerà l’intento dell’attaccante ma proporrà anche automazione difensiva — correggendo vulnerabilità, aggiornando regole firewall o emettendo report di conformità in autonomia.

Accoppiata con audit basati su machine learning e governance automatizzata, questa tecnologia darà vita a infrastrutture di cybersecurity auto-riparanti — in grado di proteggere i dati prima, durante e dopo un incidente.

Conclusione

L’IA Generativa per l’Intelletto delle Minacce rappresenta un cambiamento cruciale nella cybersecurity — dal rilevamento statico alla previsione dinamica.

Unendo il ragionamento guidato dall’IA con governance rigorosa e monitoraggio continuo, le organizzazioni ottengono un duplice vantaggio: prevenzione delle minacce più intelligente e conformità integrata nel design.

Man mano che l’IA continua a evolversi, il suo ruolo nella sicurezza informatica si approfondirà ulteriormente.

Combinare analisi intelligenti con supervisione trasparente garantisce che l’innovazione non comprometta mai la fiducia — e che i difensori di domani restino sempre un passo avanti alle minacce di oggi.

Per esplorare argomenti correlati, visita la Panoramica sulla Conformità dei Dati.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora