Dateninspirierte Sicherheit

Die Data Audit-Aufgabe geht immer der Erfassung der Audit-Datenanalyse voraus. Aber wie können wir diesen Prozess vereinfachen? DataSunrise bietet eine Funktion, die Roh-Auditdaten mit dateninspirerten Sicherheitsentscheidungen verbindet: Event Tagging.

Mithilfe von Event Tagging können Benutzer Ereignisse mit Details über die von der Abfrage berührten Daten kennzeichnen. Dies erleichtert die Analyse. Anstatt alle protokollierten Abfragen durchzusehen, können Sie sich auf das Sammeln statistischer Erkenntnisse aus Transaktionsspuren konzentrieren.

Neben der Verbesserung der protokollierten Daten verwendet DataSunrise diese zusätzlichen Informationen für dynamisches Maskieren sowie für Audit- und Sicherheitsregeln. Dieser Artikel geht auf zwei Schlüsselfunktionen ein: Event Tagging und dateninspirierte Regeln. Während wir die Dynamic Masking Rule ausführlicher betrachten, gehen wir auch auf den Data Filter by Information Type sowohl für Audit- als auch für Sicherheitsregeln ein.

Event Tagging und Informationstypen

Beginnen wir mit Informationstypen, die Sie in der Data Discovery festlegen – ein entscheidender Schritt. DataSunrise verwendet diese Informationstypen, um Daten in den Abfrageergebnissen zu differenzieren.

Informationstypen liefern eine Beschreibung der Daten, was Ihnen hilft, bestimmte Daten während der Discovery zu lokalisieren. Aber sie leisten noch mehr. Das System verwendet dieselben Informationstypen aus der Data Discovery, um Daten in den Audit-Transaktionsspuren zu kennzeichnen oder zu labeln. Anschließend können Sie die Protokolle mit den gekennzeichneten Daten exportieren. Wie bereits erwähnt, kann die Funktion des dynamischen Datenmaskierens Maskierungsregeln basierend auf diesen Datentypen auslösen.

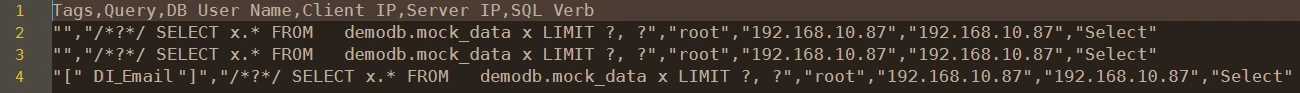

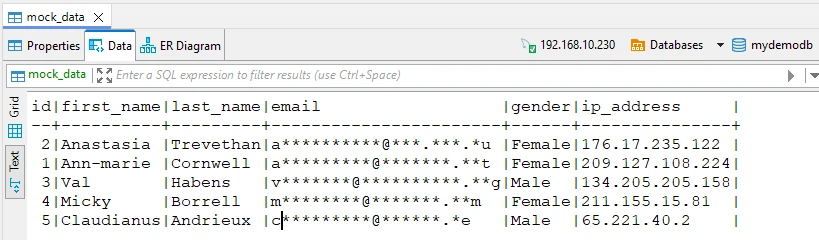

So erscheinen die gekennzeichneten Daten im heruntergeladenen CSV-Bericht:

Achten Sie auf die Zeile, die den Informationstyp „DI_Email“ enthält.

Zusammengefasst: Der richtige Informationstyp ist entscheidend für ein effektives Event Tagging. Im nächsten Abschnitt erklären wir, wie Sie einen Informationstyp erstellen.

Echtzeitszenario: Schnellere Bedrohungsuntersuchung

Stellen Sie sich einen Compliance-Beauftragten vor, der verdächtige Aktivitätsprotokolle in einer MySQL-Umgebung überprüft. Ohne Event Tagging müsste er jede SQL-Abfrage manuell decodieren, um festzustellen, ob sensible Daten betroffen waren. Mit Event Tagging, das mit Informationstypen verknüpft ist, wird sofort deutlich, welche Abfragen PII, wie E-Mails oder Kreditkarten, offengelegt haben – was die Untersuchungszeit drastisch verkürzt und das Risiko in Live-Umgebungen reduziert.

Prüfer wollen keinen Haufen roher SQL-Code – sie wollen Beweise. Event Tagging verwandelt laute Spuren in Beweismittel und zeigt nicht nur, was ausgeführt wurde, sondern auch, welcher Datentyp betroffen war. Übersetzt: Stunden statt Wochen zur Beantwortung von Audit-Fragen.

Compliance-Ausrichtung: Das Kennzeichnen und Maskieren, das auf GDPR (Pseudonymisierung), HIPAA (Zugriffsprotokollierung) und PCI DSS (PAN-Maskierung) abgebildet ist, macht „Zeig mir“-Anfragen trivial. Für das Management: Dies ist Risiko, das in Metriken verwandelt wird, nicht bloße Stimmung.

Operativer Nutzen: Analysten können sich auf Tags wie DI_Email / DI_CreditCard konzentrieren, anstatt jede SELECT *-Anfrage zu durchforsten. Falschmeldungen sinken; MTTR sinkt; Moral steigt.

Vor Event Tagging

- Manuelles Protokollieren pro Umgebung

- Unklarheit, ob PII/PHI offengelegt wurde

- Audit-Beweise werden manuell zusammengetragen

Nach Event Tagging

- Abfrage-Spuren, angereichert mit Informationstypen

- Maskierung wird automatisch bei Übereinstimmung ausgelöst

- Ein-Klick-Export der gekennzeichneten Beweise

Zu tun

- Mit 2–3 stark signalisierenden Informationstypen beginnen (E-Mail, PAN, PHI)

- “Log Query Results” nur bei Bedarf aktivieren

- Gekennzeichnete Spuren an SIEM zur Korrelation weiterleiten

Vermeiden

- Speicherung vollständiger sensibler Daten – vorzugsweise nur Tags

- Unbegrenzte Regex (katastrophales Backtracking)

- Das Taggen jeder Spalte in kritischen Pfaden (Geräusch & Latenz)

Häufige Stolpersteine (und schnelle Lösungen)

- Es erscheinen keine Tags? Überprüfen Sie, ob die Quelle des Attributs RESULT_SET ist und ob Ihr Regex auf reale Daten passt.

- Latenzspitzen? Testen Sie große Ergebnismengen stichprobenartig und fassen Sie Schreibvorgänge zusammen; begrenzen Sie den Umfang des Informationstyps.

- Maskierung wird nicht ausgelöst? Stellen Sie sicher, dass Dynamic Masking den Data Filter mit demselben Informationstyp in derselben Instanz verwendet.

Informationstyp auf einen Blick

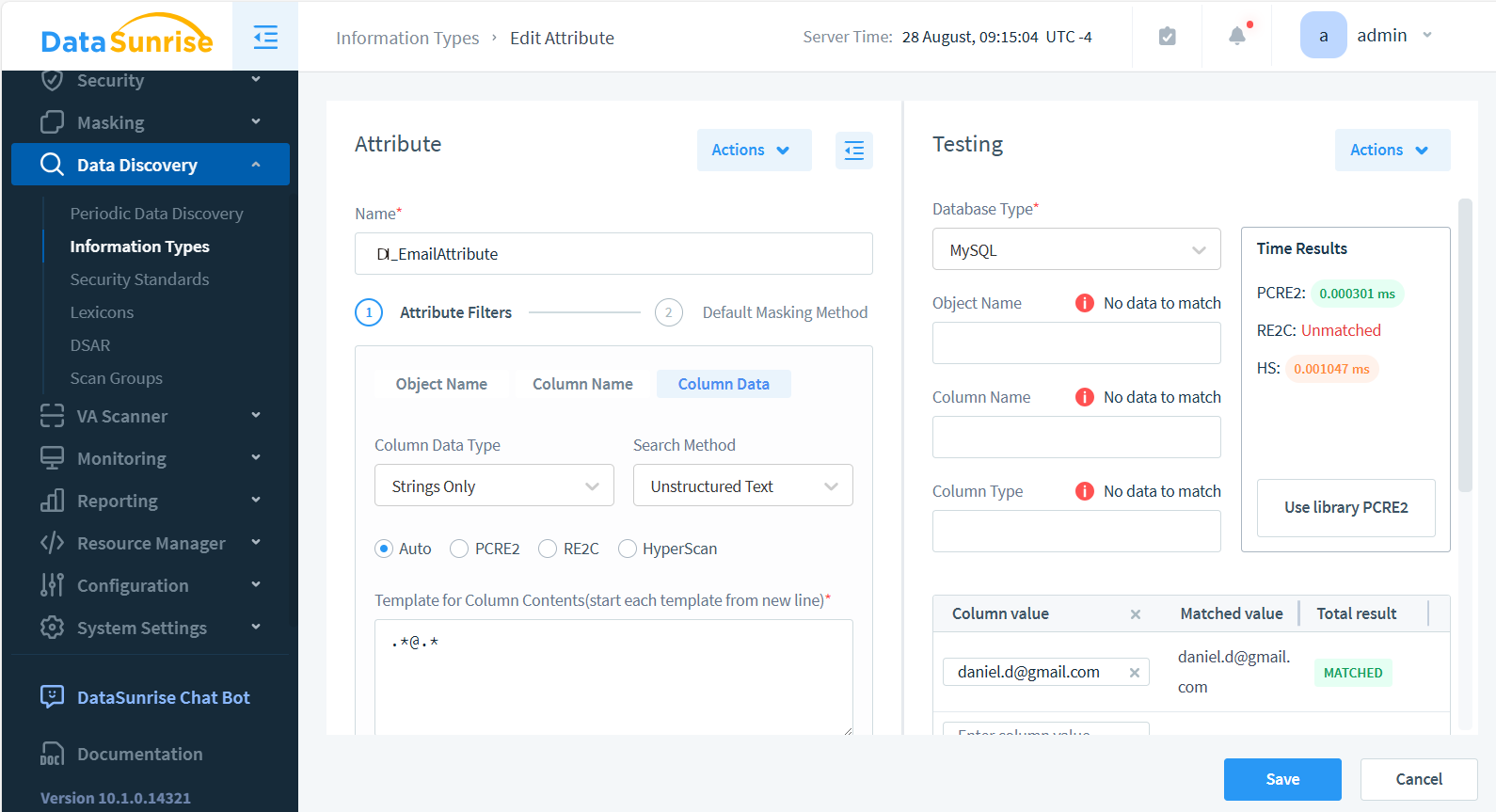

Gehen Sie zu Data Discovery und wählen Sie Informationstypen. Hier finden Sie alle in DataSunrise verfügbaren Informationstypen. Bedenken Sie, dass viele davon komplex sind und möglicherweise nicht Ihren spezifischen Anforderungen entsprechen. Deshalb empfehlen wir für diese Diskussion, einen einfachen, benutzerdefinierten Informationstyp zu erstellen.

Ein Informationstyp wird durch seine Attribute definiert, und er kann mehrere Attribute haben. Eine Übereinstimmung mit einem dieser Attribute verknüpft Abfragedaten mit dem Informationstyp. Für unser Beispiel erstellen wir den einfachsten Informationstyp mit nur einem Attribut (DI_EmailAttribute) – Daten in den Abfrageergebnissen, die eine E-Mail-Zeichenfolge wie [email protected] enthalten.

# Erstelle DI_Email Informationstyp via REST API

curl -X POST https://ds.example/api/infoTypes \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"name":"DI_Email",

"description":"E-Mail-Adressen (Regex)",

"attributes":[{"name":"DI_EmailAttribute",

"pattern":".*@.*",

"source":"RESULT_SET"

}]

}'Überspringen Sie die Benutzeroberfläche und starten Sie die Einrichtung in Sekunden.

Wir gehen hier nicht allzu sehr ins Detail. Der nachstehende Screenshot zeigt, wie das Attribut eingerichtet wird.

Beachten Sie – Sie können die Attributübereinstimmung im rechten Bereich testen. Beispielsweise haben wir die Zeichenfolge [email protected] gegen den regulären Ausdruck .*@.* getestet, der im Datenfilter der Spalte eingestellt ist.

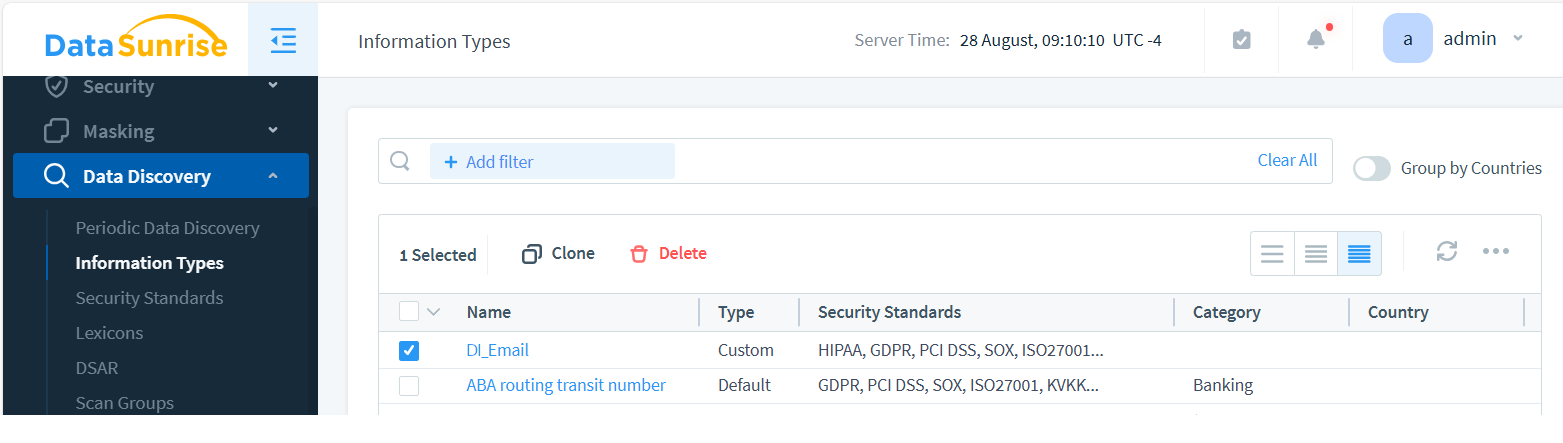

Als Ergebnis haben wir den benutzerdefinierten DI_Email Informationstyp mit einem regex-basierten Attribut namens DI_EmailAttribute erstellt. Dies wird unten dargestellt:

Sobald eine Abfrage mit aktiviertem Event Tagging den Proxy passiert, kennzeichnet das System die Daten. Diese wertvollen Informationen können anschließend in Audit-, Sicherheitsregeln und beim dynamischen Maskieren genutzt werden.

Bedenken Sie, dass die Informationstyp-Funktion sowohl für das Tagging als auch für das dynamische Maskieren in der dateninspirierten Sicherheit ausschließlich mit datenbasierten Attributen arbeitet.

Event Tagging im Audit

Werfen wir einen Blick auf die erste dateninspirierte Sicherheitsfunktion: Event Tagging. Diese Funktion ermöglicht es, Protokolle der Transaktionsspuren mit zusätzlichen Tags zu versehen, die den von dem Audit Event Record betroffenen Informationstyp beschreiben. Dies strafft datengesteuerte Entscheidungen bei geprüften Instanzen erheblich und beseitigt die Notwendigkeit, dass Benutzer Abfrageergebnisse manuell parsen.

Um Event Tagging zu aktivieren, stellen Sie zunächst sicher, dass der Informationstyp korrekt funktioniert. Dies können Sie testen, indem Sie eine Data Discovery-Aufgabe ausführen. Wenn alles passt, können Sie fortfahren und ein Event Tag erstellen.

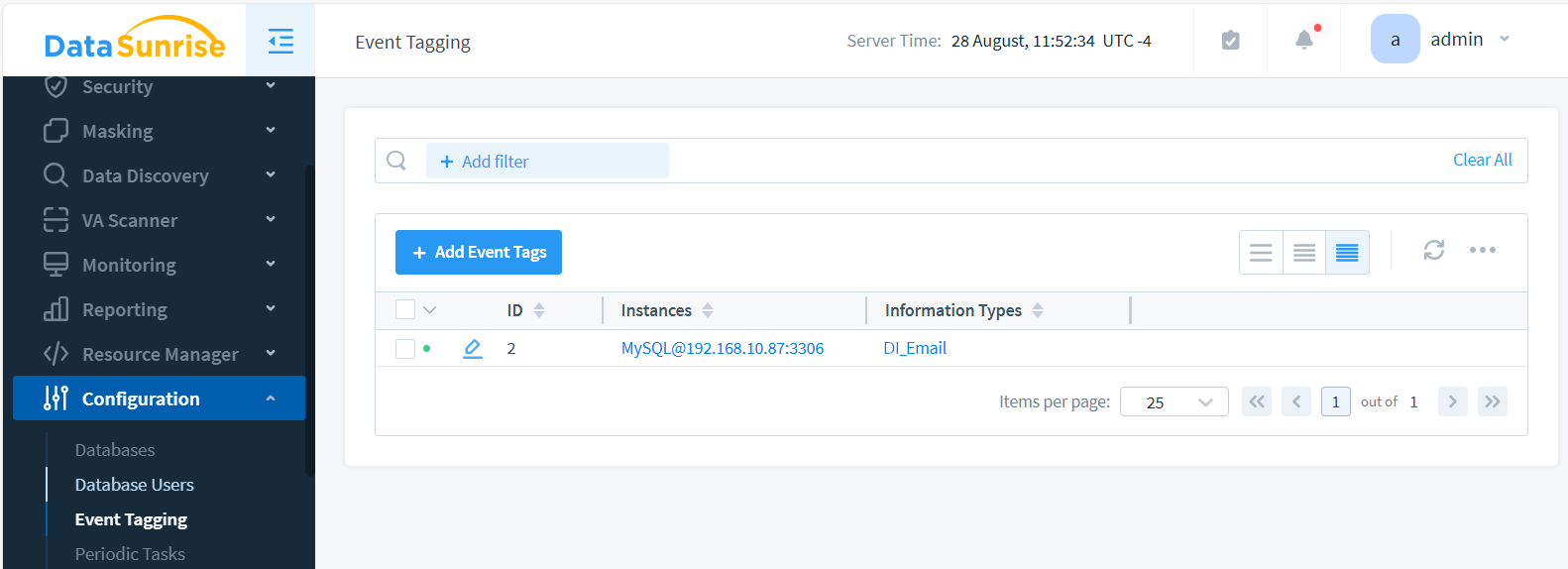

Event Tagging für die Instanz hinzufügen

Gehen Sie zu Konfiguration > Event Tagging und klicken Sie auf die Schaltfläche +Add Event Tags. Wählen Sie die Kontrollkästchen neben der Datenbankinstanz (oder den Instanzen) aus, bei der/denen Sie die Daten auditieren möchten, sowie den Informationstyp. Da wir zuvor den DI_Email Informationstyp erstellt haben, werden wir diesen zur Erstellung des Event Tags verwenden. Nach dem Speichern sollte Ihre Tag-Liste folgendermaßen aussehen:

Audit-Regel zur Erzeugung eines gekennzeichneten Audit-Protokolls

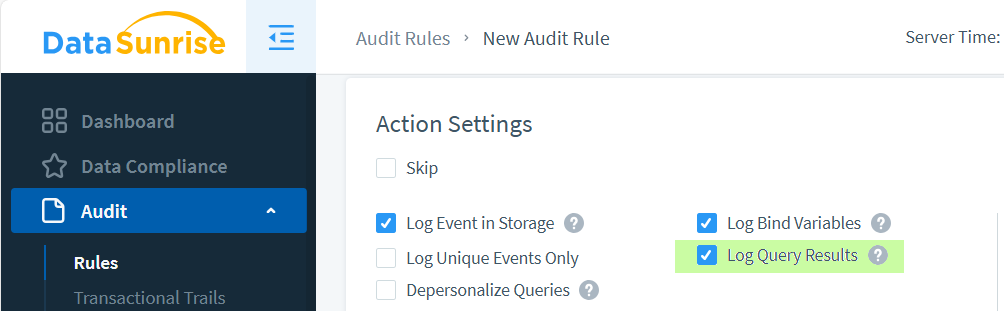

Gehen Sie zu „Audit“ > „Rules“ > „+ Add New Rule“, um eine Audit-Regel zu erstellen. Benennen Sie sie „EmailAuditRule“. Aktivieren Sie „Log Query Results“ und wählen Sie die Instanz aus, bei der Sie zuvor Event Tagging konfiguriert haben.

Wir sind bereit, Event Tagging zu testen.

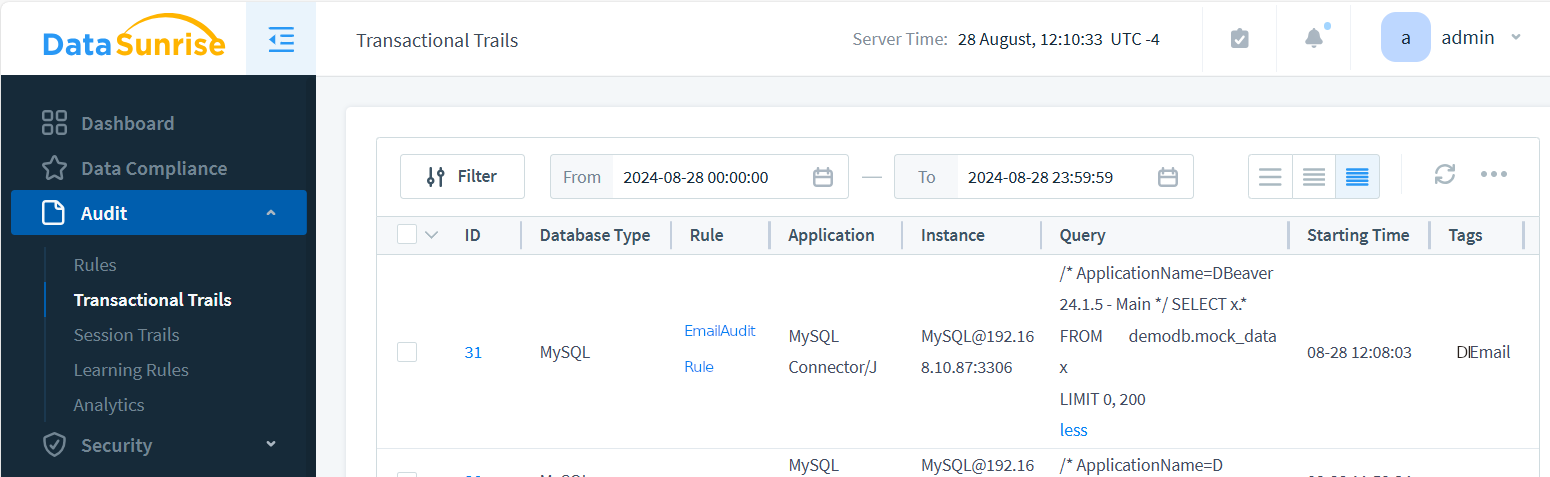

Senden Sie eine Anfrage nach E-Mail-Daten an die Instanz. Wenn die Abfrageergebnisse nun in den Audit-Spuren gespeichert werden, sehen Sie diesen Tag in den Transaktionsspuren:

Das obige Bild zeigt, dass die EmailAuditRule durch eine SELECT *-Abfrage an der Instanz [email protected] ausgelöst wurde. Diese Abfrage lieferte unter anderem E-Mails aus der Tabelle mock_data, sodass das Audit-Ereignis mit dem von uns erstellten DI_Email Event Tag gekennzeichnet ist.

Wichtiger Hinweis: Falls die im Folgenden behandelte dateninspirierte Maskierungsregel aktiviert ist, wird das Event Tag das Audit-Spur-Ereignis nicht kennzeichnen.

Analyse gekennzeichneter Audit-Daten

Sobald Event Tagging aktiv ist, können die Protokolle, die mit Informationstypen angereichert wurden, direkt per SQL gefiltert oder an SIEM-Plattformen gestreamt werden. Dies verkürzt die Untersuchungszeit und hilft, verdächtige Ereignisse zu korrelieren.

PostgreSQL-Beispiel: Filterung nach Informationstyp

-- Zeige die letzten 20 Audit-Ereignisse, die E-Mails betreffen

SELECT event_time, actor, action, object, info_type

FROM ds_audit_trails

WHERE info_type = 'DI_Email'

ORDER BY event_time DESC

LIMIT 20;Splunk-Suchbeispiel

index=datasunrise_audit info_type=DI_CreditCard status=success

| stats count by actor, object, src_ipSIEM-Alarmregel (Sigma)

title: Massenexport von PII

logsource:

product: database

detection:

sel:

info_type: DI_Email

affected_rows: '>1000'

condition: sel

level: highIndem Analysten auf info_type pivotieren, können sie sich auf den Zugriff auf sensible Daten fokussieren, ohne rohen SQL-Code parsen zu müssen. Dies erleichtert es, Compliance-Fragen wie “Wer hat letzte Woche PHI abgefragt?” zu beantworten oder automatisierte Alarme auszulösen, wenn bestimmte Schwellenwerte überschritten werden.

Maskierung für dateninspirierte Sicherheit

Im vorherigen Kapitel haben wir eine Audit-Regel eingerichtet und beobachtet, wie ein Tag einem Ereignis zugewiesen wurde, wenn es mit unserem benutzerdefinierten DI_Email Informationstyp übereinstimmte. Allerdings hat gekennzeichnete Daten weit mehr wertvolle Anwendungen als nur einfache Audit-Berichte.

Sehen wir uns nun eine weitere Anwendung des Event Taggings an. Wenn der DI_Email Informationstyp vom Proxy erkannt wird, können Sie verschiedene Regeln konfigurieren, die diese Information als Input nutzen. Audit-, Sicherheits- und Maskierungsregeln können alle ausgelöst oder gefiltert werden, wenn diese zusätzlichen Tags vorhanden sind. In diesem Abschnitt erklären wir, wie DataSunrise die gekennzeichneten Daten in Echtzeit maskiert und maskierte E-Mails an den Datenbank-Client zurückgibt.

Um dies zu erreichen, müssen Sie lediglich eine Dynamic Masking Rule mit einem Data Filter in den Maskierungseinstellungen erstellen. Gehen wir die Details durch.

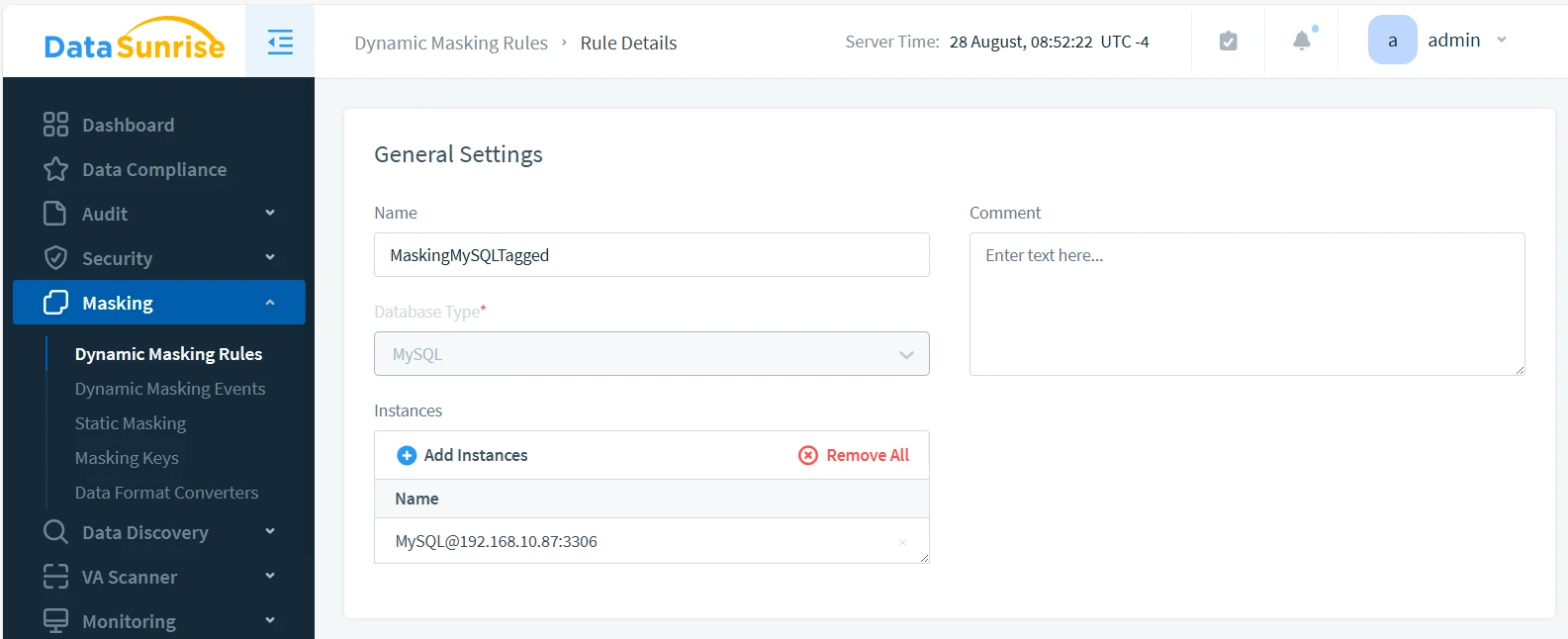

Erstellen Sie die Regel wie gewohnt auf der Seite Masking > Dynamic Masking Rules. Wählen Sie die Datenbankinstanz aus, bei der Sie Event Tagging konfiguriert haben – in diesem Fall [email protected]. Aktivieren Sie das Kontrollkästchen „Log Event In Storage“.

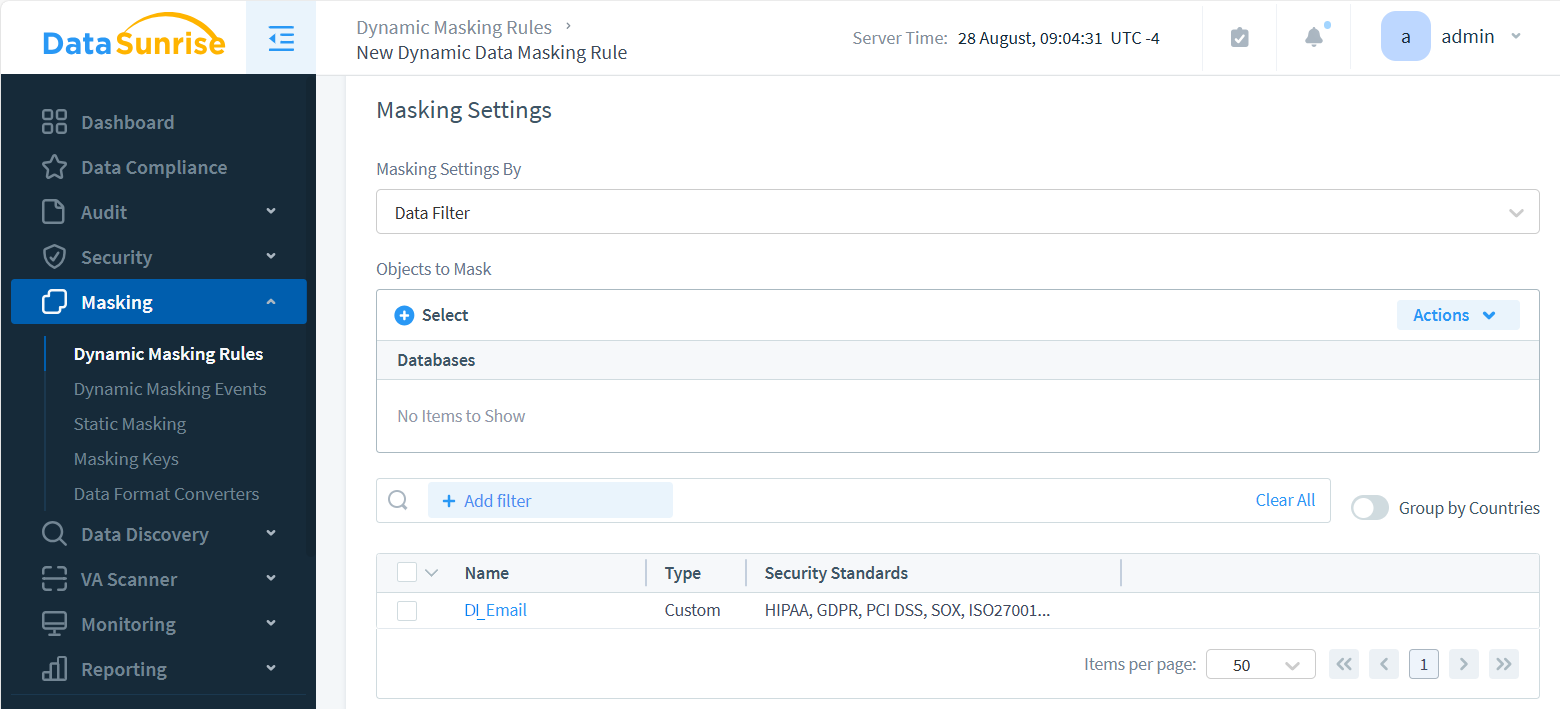

In den unten gezeigten Maskierungseinstellungen haben wir den Dropdown-Auswahlwert „Masking Settings By“ auf Data Filter gesetzt. Dies ermöglicht es uns, Informationstypen für die Maskierung zu nutzen.

Beachten Sie, dass der Objektauswahl-Selektor leer bleibt. Dies bedeutet, dass alle aus der maskierten Instanz abgefragten Objekte darauf geprüft werden, ob sie mit DI_EmailAttribute übereinstimmen. Falls sie übereinstimmen, maskiert DataSunrise sie. Verwenden Sie den Objektauswahl-Selektor, um spezifische Datenbankobjekte als zusätzliche Bedingungen für Maskierungsvorgänge hinzuzufügen.

Die folgende Abbildung zeigt das Ergebnis. Wir haben die Daten über den Proxy mit der DBeaver-Datenbank-Client-Anwendung abgefragt. DataSunrise erkannte und maskierte automatisch die E-Mails in der Antwort basierend auf dem in den Abfrageergebnissen gefundenen Informationstyp:

Häufige Fallstricke & Lösungen

Es tauchen keine Tags in der Audit-Spur auf?

Überprüfen Sie, ob der Regex des Informationstyps auf tatsächliche Ergebnismengen passt und ob „Log Query Results“ in der Audit-Regel aktiviert ist.

Maskierung wird nicht ausgelöst?

Stellen Sie sicher, dass die Dynamic Masking Rule auf dieselbe Instanz abzielt, in der Event Tagging konfiguriert wurde, und dass „Data Filter“ auf den korrekten Informationstyp gesetzt ist.

Hohe Abfrage-Latenz?

Schalten Sie Event Tagging in den Sampling-Modus oder bündeln Sie die Protokoll-Schreibvorgänge, und testen Sie anschließend den CPU-/Speicher-Footprint.

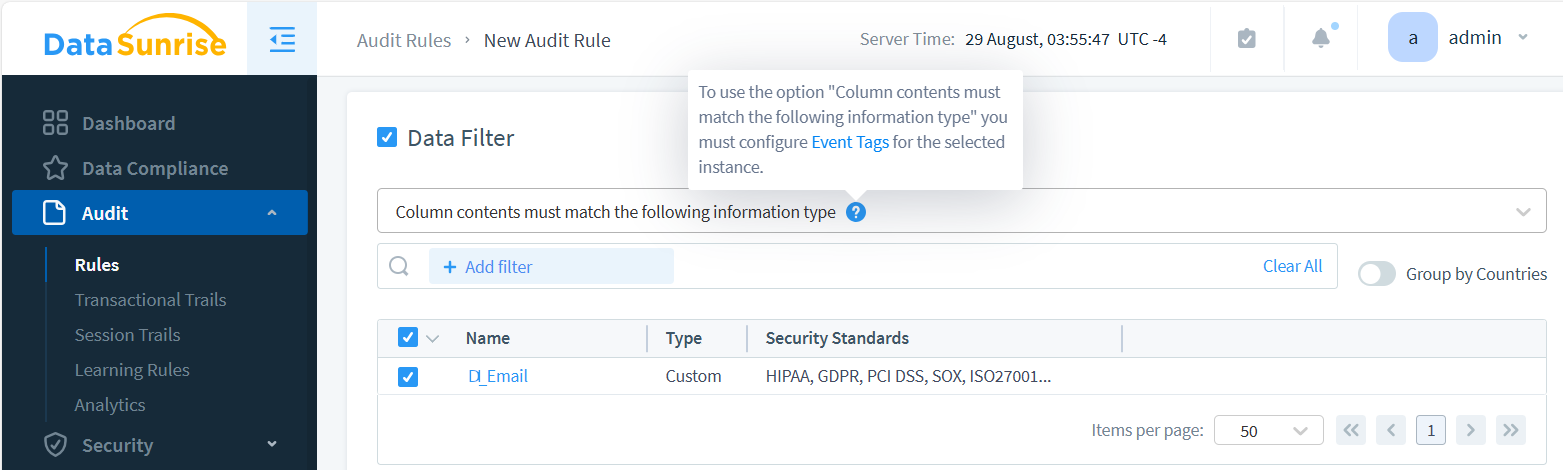

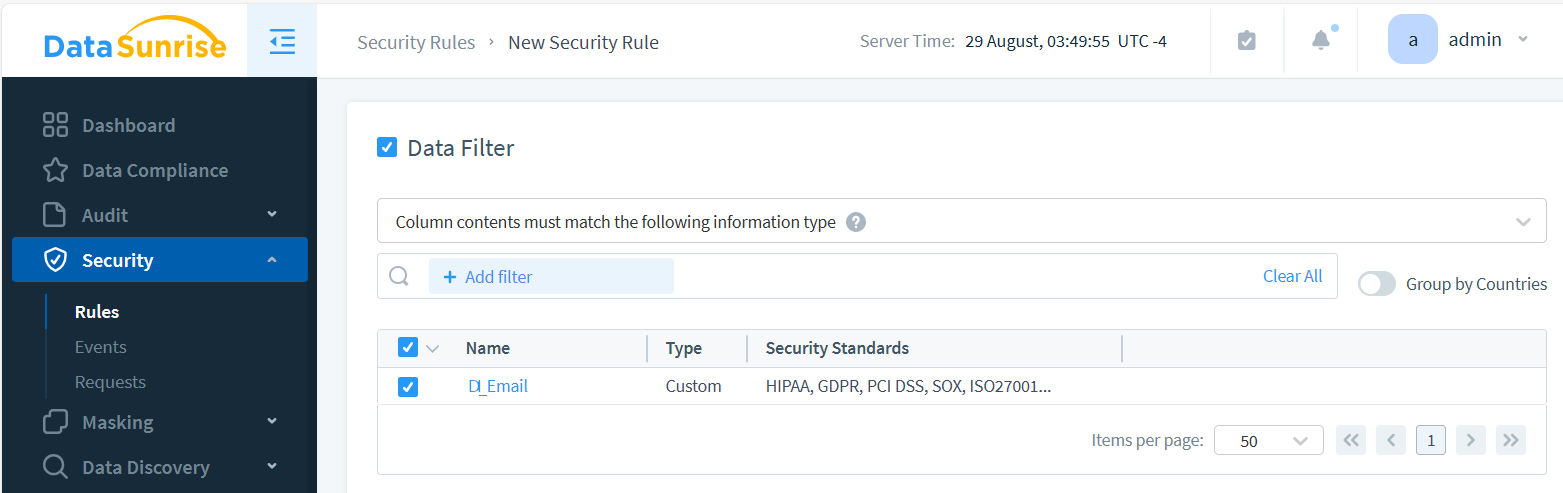

Dateninspirierte Sicherheit für Audit- und Sicherheitsregeln

Mit DataSunrise können Sie Informationstypen und Event Tags in Audit- und Sicherheitsregeln nutzen, um zu bestimmen, ob eine Abfrage auditieren oder blockieren werden soll. Die nachstehenden Bilder zeigen, wie Data Filtering sowohl für Audit- als auch für Sicherheitsregeln eingerichtet wird.

Beachten Sie, dass, wenn für die ausgewählte Datenbankinstanz kein Event Tagging konfiguriert ist, die Option für Informationstypen im Data Filter-Bereich nicht verfügbar sein wird. Aktivieren Sie in der Sicherheitsregel das Kontrollkästchen „Log Event In Storage“, da dies für die Funktion der dateninspirierten Sicherheitsmerkmale erforderlich ist.

FAQ zur dateninspirierten Sicherheit

Was ist Event Tagging in DataSunrise?

Event Tagging fügt Abfragen und deren Ergebnisse in Audit-Spuren Labels (Informationstypen) hinzu. Es zeigt auf, ob sensible Daten wie E-Mails, Kreditkartennummern oder PHI berührt wurden, und vereinfacht so Untersuchungen und Compliance-Prüfungen.

Wie unterstützt Event Tagging die Compliance?

Durch die Verknüpfung von Abfragen mit Informationstypen macht Event Tagging es einfach, die Einhaltung von GDPR (Pseudonymisierung), HIPAA (Zugriffsprotokollierung) und PCI DSS (Maskierung von Kartendaten) zu belegen. Protokolle zeigen nicht nur, was ausgeführt wurde, sondern auch, welche Art von Daten betroffen waren.

Was ist der Unterschied zwischen Event Tagging und Dynamic Masking?

Event Tagging reichert Audit-Protokolle mit Labels für sensible Daten an. Dynamic Masking ersetzt diese Werte zur Laufzeit durch unkenntlich gemachte Ersatzwerte, sodass unbefugte Benutzer niemals die Originaldaten sehen.

Was sind häufige Fallstricke bei der Verwendung von Event Tagging?

- Es erscheinen keine Tags: Überprüfen Sie, ob die Regex-Muster mit den tatsächlichen Daten übereinstimmen.

- Maskierung wird nicht ausgelöst: Stellen Sie sicher, dass die Maskierungsregeln auf denselben Informationstyp und dieselbe Instanz verweisen.

- Latenz: Bei hohen Abfragevolumina können ohne Sampling oder Auslagerung der Protokolle Latenzen entstehen.

Kann Event Tagging andere Sicherheitsregeln speisen?

Ja. Gekennzeichnete Daten können Audit-Regeln, Sicherheitsregeln und Maskierungsregeln auslösen, was automatisierte Entscheidungen wie das Blockieren von Abfragen oder das Maskieren von Ergebnissen ermöglicht, sobald sensible Typen erkannt werden.

Schlussfolgerung

Dateninspirierte Sicherheit beginnt mit der Kennzeichnung von Informationen, die auf Proxyniveau aus den Client-Datenbank-Interaktionen erfasst werden. Mit Event Tagging können Organisationen strukturierte Audit-Protokolle generieren, die sich nahtlos in bestehende Datenpipelines integrieren. Aufbauend auf dieser Grundlage wendet das dynamische Datenmaskieren Informationstypprüfungen an, um einen kontextsensitiven Schutz zu erzwingen und sicherzustellen, dass sensible Felder bei Bedarf verborgen bleiben.

DataSunrise liefert eine umfassende Sicherheitsplattform, die Compliance-Unterstützung, SQL-Injection-Prävention, Auditierung und fortgeschrittenes Maskieren kombiniert. Das Toolset umfasst außerdem automatisierte Data Discovery, Schwachstellen-Scans und LLM-spezifische Sicherheitsvorkehrungen. Um die Funktionsweise in Aktion zu sehen, fordern Sie eine interaktive Demo an oder laden Sie eine kostenlose Testversion unserer Datensicherheits-Suite herunter.

Nächste