Amazon S3 Audit-Protokoll

Für Entwickler, Cloud-Ingenieure und Site-Reliability-Teams sind Amazon S3 Audit-Protokolle die erste Verteidigungslinie für operative Sichtbarkeit. Sie helfen dabei, Engpässe, unbefugten Zugriff und kostspielige Fehlkonfigurationen zu identifizieren – oft bevor Sicherheitsteams eingreifen.

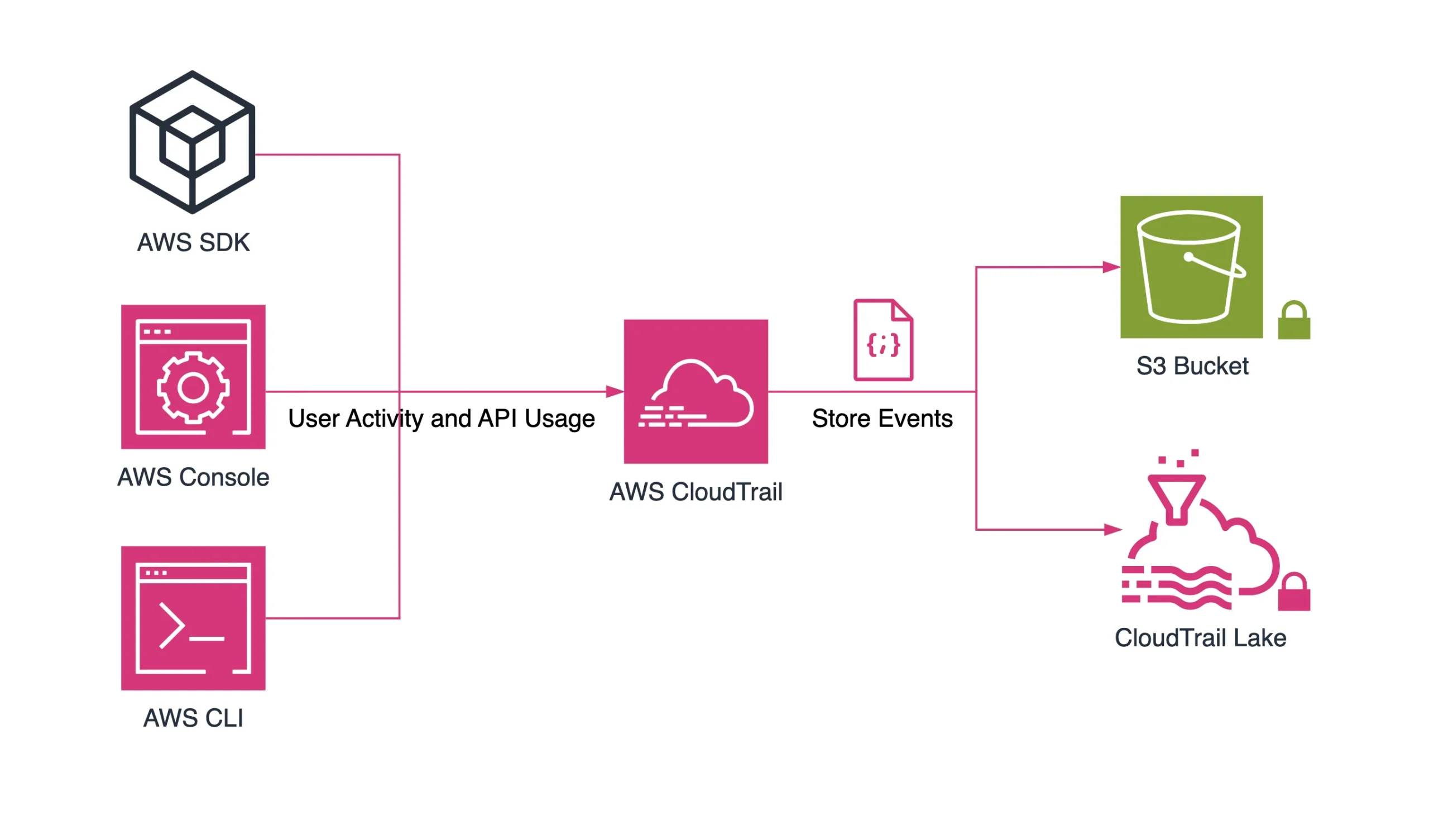

Aber das Logging in S3 ist kein einzelnes System – es ist eine Sammlung von Werkzeugen: CloudTrail, Server Access Logs und instrumentierung auf Anwendungsebene. Um effektiv zu sein, müssen Protokolle strukturiert, gefiltert, korreliert und in einem Format gespeichert werden, das sowohl durchsuchbar als auch handlungsfähig ist.

Logging-Optionen für Amazon S3

Amazon S3 bietet zwei primäre native Logging-Werkzeuge:

CloudTrail-Datenereignisse

Protokolliert API-Aktivitäten auf Objektebene (GET,PUT,DELETE) zusammen mit Benutzeridentität, Quell-IP und Anforderungsmetadaten. Nicht standardmäßig aktiviert. In JSON in S3-Buckets gespeichert. Ideal, um den Zugriff im Zeitverlauf nachzuvollziehen.Server Access Logs

Ein älteres Feature, das HTTP-ähnliche, niedrigstufige Aufzeichnungen (Referrer, User-Agent, Statuscodes) protokolliert. Nützlich zur Fehlerbehebung bei Leistungsproblemen und Zugriffsmustern. Schwer zu parsen ohne externe Werkzeuge.

Jedes hat unterschiedliche Anwendungsfälle. CloudTrail ist prüfungsreif; Zugriffsprotokolle sind eher operativ und nach dem Best-Effort-Prinzip.

Möchten Sie S3-Protokolle über verschiedene Konten hinweg erfassen? Verwenden Sie EventBridge + S3 und zentralisieren Sie diese in einem Logging-Bucket.

Wo natives Logging an seine Grenzen stößt

Trotz ihrer Leistungsfähigkeit hat das native S3-Logging seine Grenzen:

| Herausforderung | Native Unterstützung |

|---|---|

| Reduzierung von Protokollrauschen | ❌ Manuelle Filterung erforderlich |

| Kontext der Zugriffsetikettierung | ❌ Wird in Protokollen nicht erfasst |

| Inhaltsklassifizierung | ❌ Keine native Erkennung |

| Warnung bei verdächtigen Aktivitäten | ❌ Erfordert SIEM oder Lambda |

| Durchsetzung der Aufbewahrung | ❌ Sie verwalten Ihren eigenen Lebenszyklus |

Ohne Verbesserung werden diese Protokolle zu speicherbedingtem Overhead – nicht zu Einsichten.

Was sollte in einem Amazon S3 Audit-Protokoll enthalten sein?

Ein nützliches S3-Audit-Protokoll beantwortet 5 wichtige Fragen:

- Was wurde getan? (

GetObject,PutObjectetc.) - Wer hat es getan? (Benutzeridentität oder angenommene Rolle)

- Wann ist es passiert? (Zeitstempel mit Zeitzoneninformationen)

- Woher? (Quell-IP, User-Agent, Geostandort)

- War es autorisiert und konform?

Native Protokolle können 1–4 erfassen. Aber Nummer 5 erfordert eine Korrelation mit internen Richtlinien und Etikettiersystemen.

Sichtbarkeit des Amazon S3 Audit-Protokolls mit DataSunrise erhöhen

DataSunrise verbessert das Amazon S3-Logging, indem es Telemetrie mit Intention, Richtlinienkontext und Risikoklassifikation verknüpft. Weitere Details zur übergreifenden Datenkontrolle bietet unser Artikel zur Datensicherheit.

So funktioniert es:

CloudTrail-Log-Ingestion

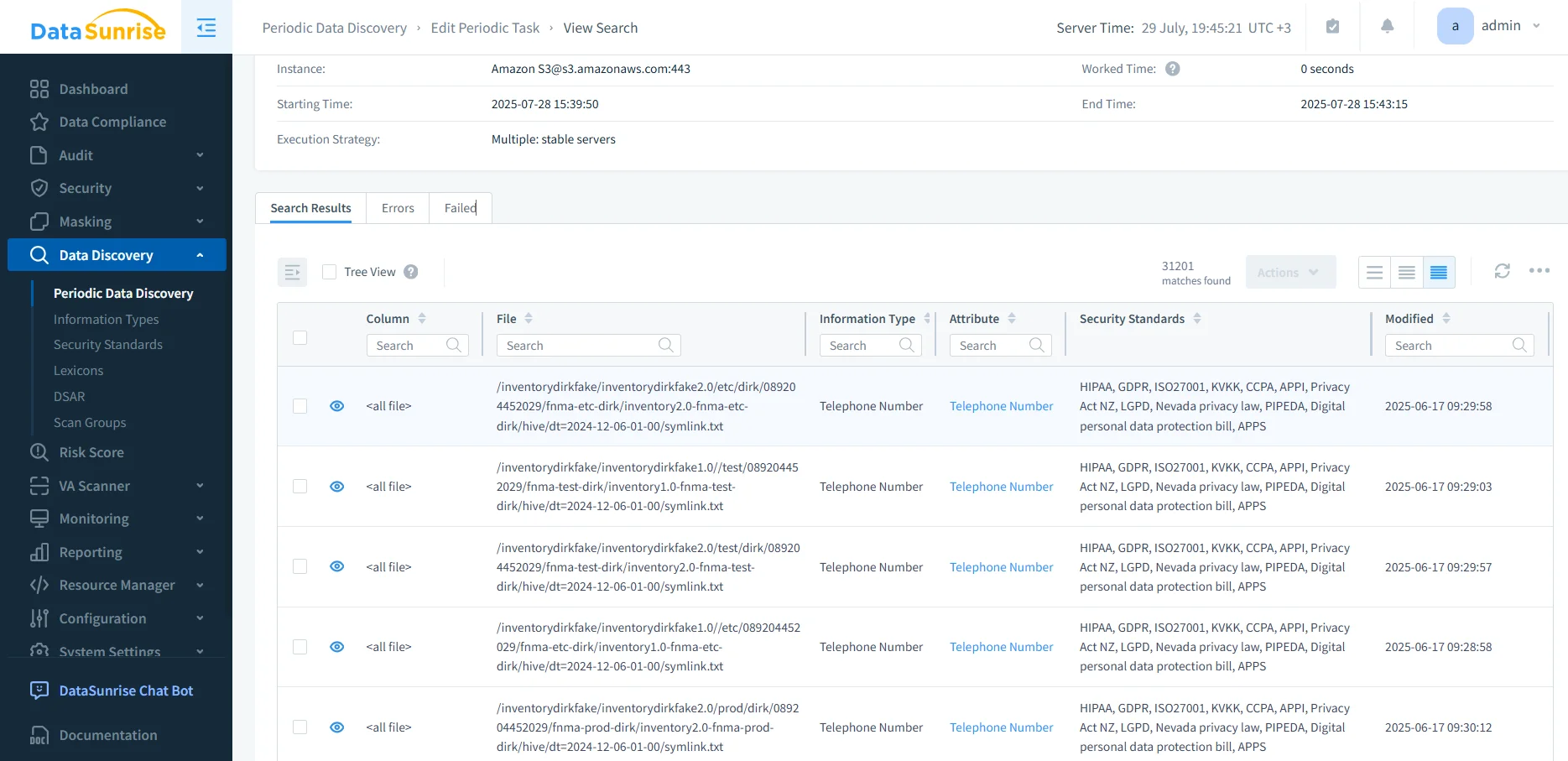

Nutzen Sie DataSunrises Parsing-Connectors, um native CloudTrail-Protokolle zu übernehmen.Mapping sensibler Daten

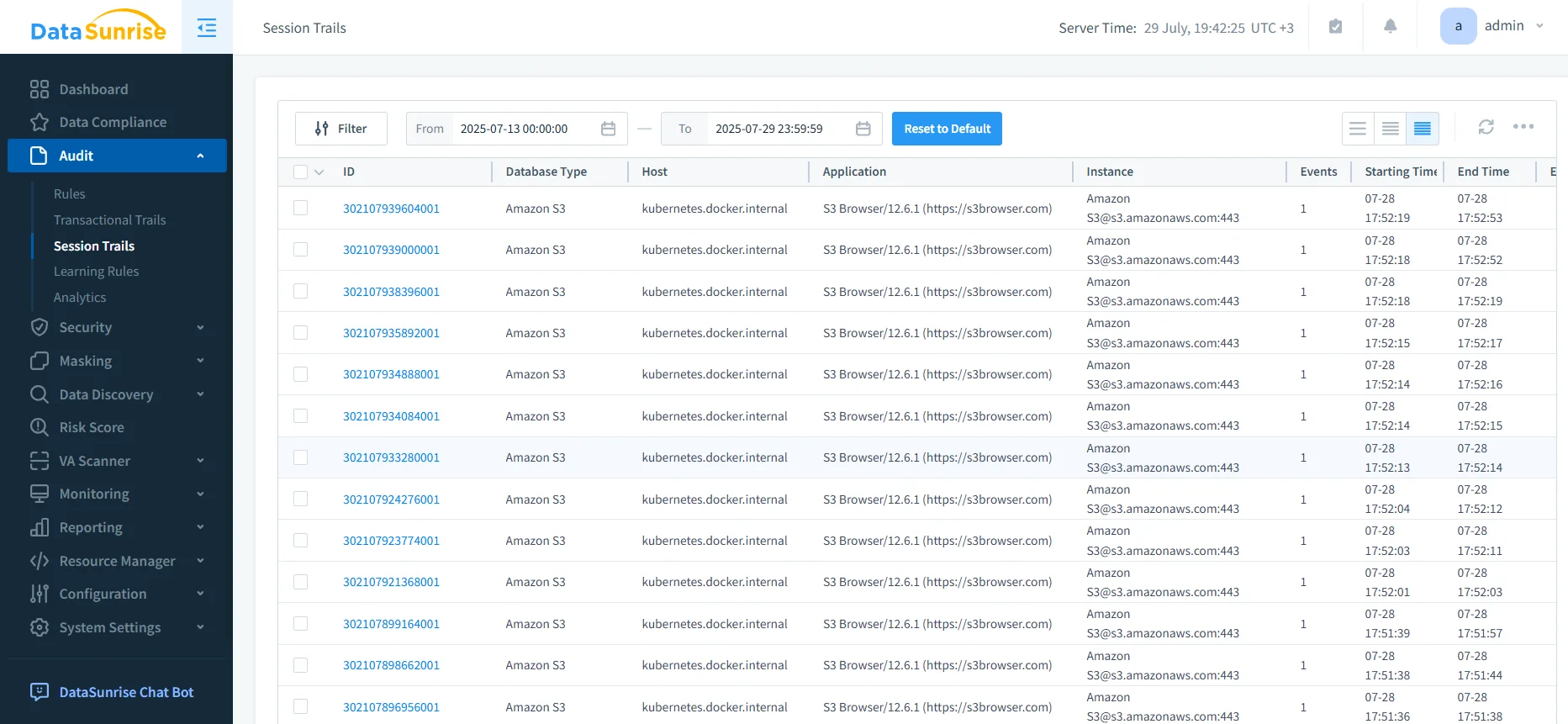

Fügen Sie Kontext über PII-Klassifizierung und Data Discovery hinzu, sodass die Protokolle nicht nur anzeigen, was zugegriffen wurde – sondern auch, welche Art von Daten betroffen war. Lesen Sie dazu ergänzend unseren Beitrag zur statischen Datenmaskierung.Erstellung von Audit-Trails

Verwandeln Sie unübersichtliche Protokolle in strukturierte Audit-Trails, die mit Zugriffsetiketten, Benutzerrollen und Compliance-Kennzeichnungen angereichert sind. Eine Einführung dazu finden Sie auch im Audit Guide.Echtzeit-Warnungen

Lösen Sie SIEM-Ereignisse oder Slack-Benachrichtigungen aus, wenn auf sensible oder maskierte Objekte zugegriffen wird.Durchsuchbarer Log-Speicher

Indexieren Sie Protokolle in OpenSearch oder Athena für schnelles Filtern, Geo-Gruppierung und Anomalieerkennung.

Wer profitiert von besserem Logging?

Ob Sie nun fehlerhafte Synchronisationsaufträge beheben, regulatorischen Zugriff validieren oder einfach verstehen möchten, wer wann was berührt hat – klare, angereicherte Protokolle sind ein Multiplikator. Die richtigen Audit-Tools unterstützen nicht nur die Sicherheit, sondern optimieren die Arbeit über den gesamten Stack hinweg. In verteilten Architekturen hilft außerdem Role-based Access Control (RBAC), den Zugriff kontextbasiert zu steuern.

| Persona | Vorteil |

|---|---|

| SREs & DevOps | Schnellere Ursachenanalyse bei Vorfällen |

| Entwickler | Sichtbarkeit des Zugriffs im Self-Service |

| Datenplattform-Teams | Erzwingte Etikettierung und Lifecycle-Kontrolle |

| Sicherheitsingenieure | Anomalieerkennung, Risikobewertung |

| Prüfer | Saubere Audit-Trails mit Richtlinienkontext |

Wenn Sie Dutzende von Apps, Diensten und Buckets verwalten, spielt das eine Rolle.

Abschließende Gedanken

Amazon S3 Audit-Protokolle sind nur so gut wie das, was Sie daraus machen. CloudTrail und Server Access Logs sind ein Ausgangspunkt – aber Plattformen wie DataSunrise machen sie intelligent, handlungsfähig und compliance-bereit.

Speichern Sie Protokolle nicht nur – verwandeln Sie sie in Einsichten.

Benötigen Sie Hilfe beim Aufbau dieser Pipeline? Vereinbaren Sie eine Demo oder schauen Sie sich unsere Audit-Leitfäden für detailliertere Informationen an.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen