Datenmaskierung in Amazon OpenSearch

Datenmaskierung in Amazon OpenSearch ist eine praktische Methode, um die Offenlegung sensibler Daten zu reduzieren, ohne die Such-, Analyse- und Überwachungs-Workflows zu beeinträchtigen, auf die Teams angewiesen sind. OpenSearch-Cluster erfassen häufig Authentifizierungsereignisse, Kundenaktivitätsprotokolle, Anwendungs-Payload-Fragmente und operationelle Telemetrie. Diese Datensätze enthalten häufig personenbezogene Daten (PII), Kontokennungen, IP-Adressen und weitere regulierte Elemente – manchmal eingebettet in unstrukturierte Protokollnachrichten oder verschachtelte JSON-Strukturen.

AWS stellt die verwaltete Plattform für den Amazon OpenSearch Service bereit, aber die Compliance-Verantwortung verbleibt bei der Organisation, die die Daten betreibt. Aus Sicht der Compliance spielt es keine Rolle, dass die Daten „nur in Protokollen“ sind. Wenn sie indexiert und durchsuchbar sind, unterliegen sie Governance- und Prüfanforderungen.

Dieser Artikel erklärt, was Datenmaskierung bedeutet, warum OpenSearch Maskierung über native Zugriffskontrollen hinaus benötigt und wie DataSunrise dynamische Maskierung, entdeckungsgetriebene Richtlinienabgrenzung, Auditing und Reporting für OpenSearch-Umgebungen ermöglicht.

Was Datenmaskierung für OpenSearch bedeutet

Auf hoher Ebene ersetzt Datenmaskierung sensible Werte durch sicherere Darstellungen, während die Nutzbarkeit erhalten bleibt. Im Gegensatz zur Verschlüsselung im Ruhezustand (die den Speicher schützt) schützt Maskierung das, was Benutzer tatsächlich sehen in Abfrageergebnissen. Eine hilfreiche Übersicht finden Sie hier: Was ist Datenmaskierung.

In OpenSearch ist Maskierung besonders wertvoll, weil:

- Indizes häufig semi-strukturierte Dokumente mit sensiblen Feldern enthalten, die über die Payload verstreut sind.

- Dashboards und Warnungen oft umfassende Leserechte benötigen, um den Betrieb aufrechtzuerhalten.

- Wenn eine Abfrage erlaubt ist, kann das Zurückgeben von Rohwerten das Prinzip der minimalen Rechte verletzen.

Warum native OpenSearch-Kontrollen nicht ausreichen

Amazon OpenSearch unterstützt starke Authentifizierungs- und Autorisierungsmuster, und viele Organisationen nutzen fein granulare Zugriffskontrollen, um den Zugriff auf Indizes oder Felder einzuschränken. Dennoch löst Zugriffskontrolle allein nicht das Problem der „Notwendigkeitswahrnehmung“. In vielen Fällen müssen Benutzer einen Index abfragen, um ihre Arbeit zu erledigen, benötigen aber keine rohen personenbezogenen Identifikatoren im Ergebnis.

Diese Lücke schließt die Maskierung: Sie bewahrt die betriebliche Sichtbarkeit (Suchrelevanz, Aggregationen, Dashboards), reduziert gleichzeitig aber die Offenlegung sensibler Werte.

Dynamische vs. statische Maskierung für Amazon OpenSearch

Eine starke Maskierungsstrategie kombiniert üblicherweise zwei Ansätze:

- Dynamische Maskierung (Maskierung zur Abfragezeit): Werte werden beim Zurückgeben an den Anfragenden basierend auf Identität, Rolle oder Kontext transformiert. Siehe Dynamische Datenmaskierung.

- Statische Maskierung (Maskierung im Ruhezustand für Kopien): Werte werden in exportierten Datensätzen oder Nicht-Produktionskopien für Tests, Analysen oder Entwicklung transformiert. Siehe Statische Datenmaskierung.

In OpenSearch-Umgebungen ist dynamische Maskierung oft der schnellste Erfolg, da sie Produktionszugriffe sofort schützt – ohne dass Pipelines neu aufgebaut oder parallele Indizes gepflegt werden müssen.

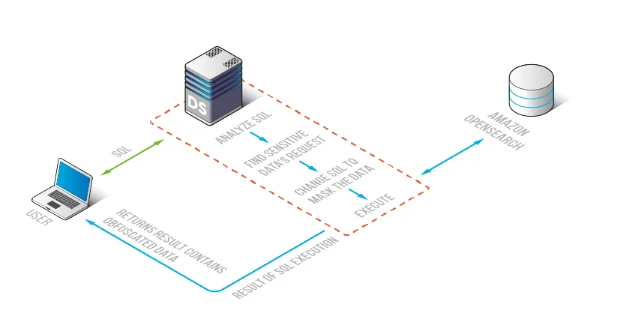

Wie DataSunrise Maskierung für Amazon OpenSearch ermöglicht

DataSunrise bietet eine zentralisierte Sicherheits- und Compliance-Schicht, die Maskierungsregeln, Auditing und Reporting konsistent über OpenSearch-Umgebungen hinweg anwenden kann. Der typische Workflow sieht folgendermaßen aus:

- Erkennen sensibler Felder und Muster über Indizes hinweg.

- Richtlinien auf spezifische Indizes, Dokumente und Felder eingrenzen, die tatsächlich Schutz benötigen.

- Dynamische Maskierungsregeln für Abfrageergebnisse basierend auf Benutzern/Rollen und Zugriffsabsicht anwenden.

- Alle relevanten Aktivitäten prüfen und compliance-gerechte Nachweise generieren.

DataSunrise wendet Maskierungsregeln so an, dass OpenSearch-Abfragen funktionsfähig bleiben, während sensible Werte in den Ergebnissen verfremdet werden.

Schritt 1: Sensible Daten in OpenSearch entdecken

Maskierungsregeln sind nur so gut wie Ihr Dateninventar. OpenSearch-Daten ändern sich ständig – neue Felder tauchen auf, Pipelines entwickeln sich weiter und „temporäre“ Debug-Protokolle werden dauerhaft. Automatisierte Erkennung ist der zuverlässigste Weg, mit dem Tempo Schritt zu halten.

DataSunrise Data Discovery hilft, sensible Muster inklusive personenbezogener Daten (PII) über OpenSearch-Indizes und Dokumente hinweg zu identifizieren. Die Ergebnisse der Erkennung können direkt bestimmen, welche Objekte verwaltet und welche Felder maskiert werden sollten.

Erkennungsgetriebene Maskierung unterstützt auch regulierte Programme, die Daten-Compliance-Vorschriften und gängige Frameworks wie die DSGVO, HIPAA und PCI DSS erfüllen.

Schritt 2: Maskierung auf die richtigen Indizes und Felder eingrenzen

Ein häufiger betrieblicher Fehler ist die zu breite Anwendung von Sicherheitskontrollen, die Dashboards beschädigt. Maskierung sollte präzise abgegrenzt werden: nur dort, wo sensible Werte vorhanden sind, und nur für Rollen, die keine rohen Werte sehen dürfen.

Dieser Ansatz ist am einfachsten betriebsfähig in Kombination mit klaren rollenbasierten Zugriffskontrollen (RBAC) und dem Prinzip der minimalen Rechte. Das Compliance-Programm selbst kann zentral über den Compliance Manager verwaltet werden.

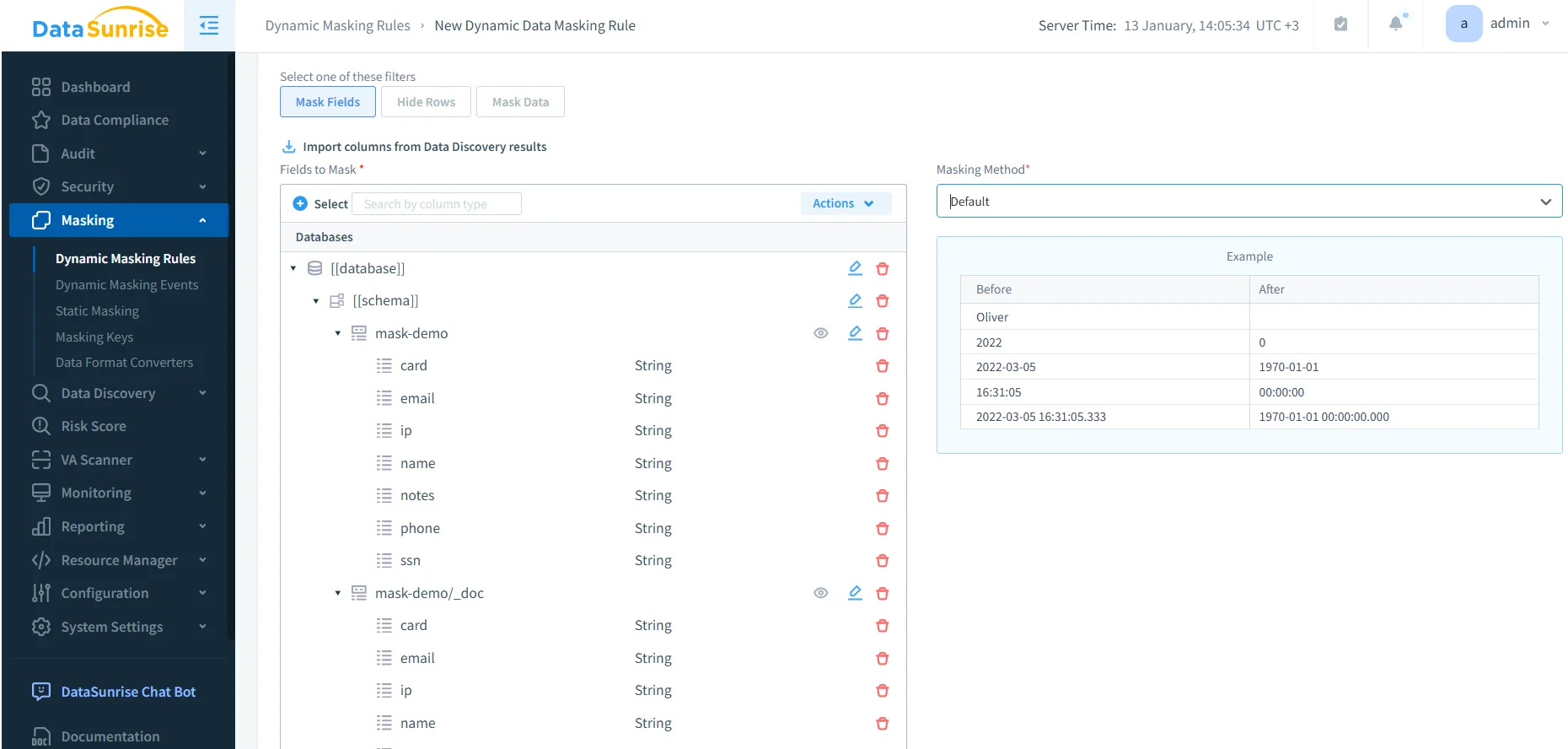

Schritt 3: Dynamische Maskierungsregeln konfigurieren

Dynamische Maskierungsregeln definieren, wie sensible Werte zur Abfragezeit transformiert werden. Je nach Governance-Modell kann Maskierung auf bestimmte Rollen (z. B. Support-Analysten), Umgebungen (Produktion vs. Staging) oder Abfragequellen angewendet werden. Übliche Maskierungsergebnisse sind vollständige Schwärzung, partielle Maskierung oder Normalisierung, bei der nur die unbedingt notwendigen Informationen sichtbar bleiben.

Erstellung einer dynamischen Maskierungsregel: Wählen Sie zu maskierende Felder und die Maskierungsmethode für geschützte OpenSearch-Daten aus.

In der Praxis beinhalten erfolgreiche Maskierungsprogramme:

- Feldbezogene Zielgenauigkeit: Nur die Felder maskieren, die sensible Werte enthalten.

- Rollenbewusste Sichtbarkeit: privilegierten Rollen eine vollständige Anzeige erlauben, sofern gerechtfertigt, und für alle anderen maskieren.

- Deterministische Durchsetzung: Richtlinienüberschneidungen mit vorhersehbarer Auswertungsreihenfolge auflösen.

Wenn mehrere Kontrollen greifen, hängt die konsistente Durchsetzung von der Rangfolge der Regeln ab. DataSunrise unterstützt deterministisches Verhalten durch Regelpriorisierung.

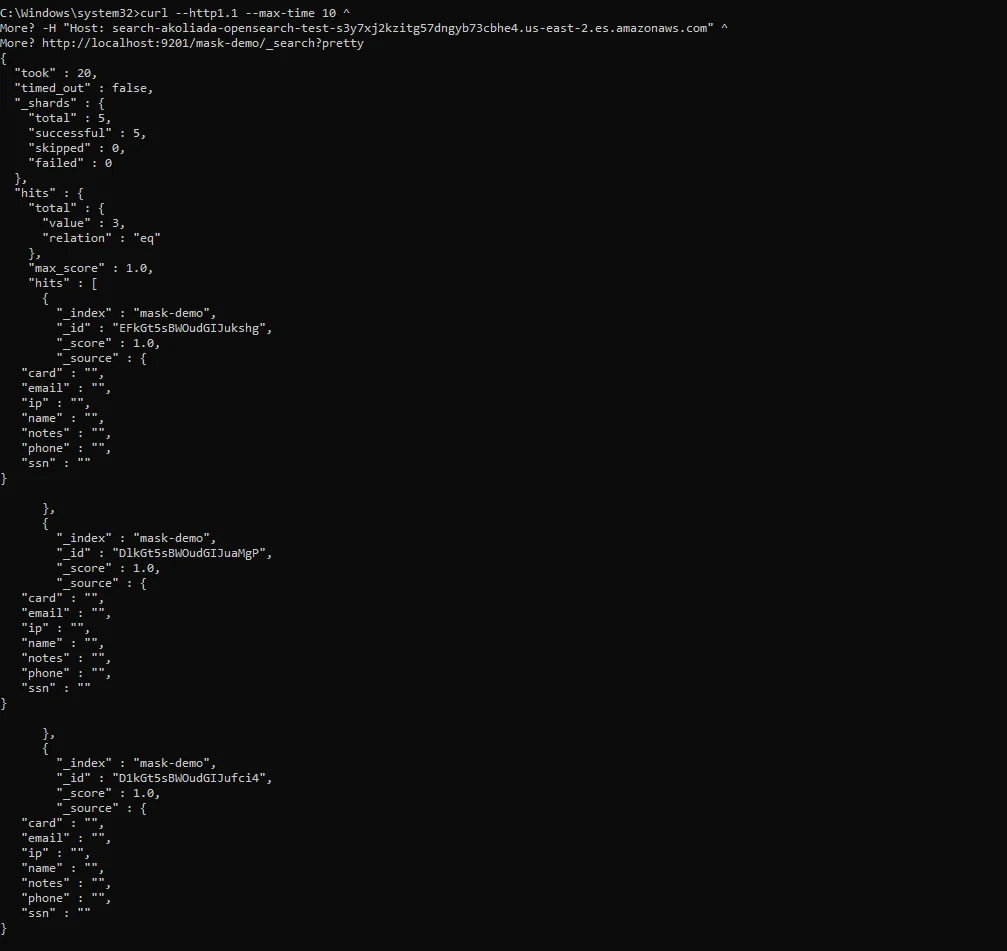

Schritt 4: Maskierten Zugriff prüfen und Nachweise sichern

Maskierung ist eine Sicherheitsmaßnahme, aber Compliance verlangt Nachweise. Sie müssen belegen, dass sensible Werte geschützt wurden und dass Zugriffe konsistent in allen Umgebungen protokolliert wurden.

DataSunrise bietet zentralisierte Daten-Auditierung, detaillierte Audit-Protokolle und unveränderbare Audit-Trails. Für kontinuierliche Überwachung hilft Datenbank-Aktivitätsüberwachung dabei, ungewöhnliche Muster zu erkennen, wie Bulk-Exfiltrationsversuche, wiederholte Abfragen sensibler Felder oder anomale Zugriffsquellen.

Auditierung maskierten Zugriffs: Abfrageergebnisse zeigen verfremdete Werte, während Aktivitäten für Untersuchungen und Audits rückverfolgbar bleiben.

AWS bietet zudem Service-Level-Logging-Funktionen als Basisreferenz. Siehe Amazon OpenSearch Audit-Logs. Compliance-Programme erfordern jedoch oft konsistente Nachweise und einheitliche Kontrollpunkte über mehrere Umgebungen und Zugriffswege hinweg.

Absicherung der Maskierung mit präventiven Sicherheitskontrollen

Maskierung reduziert die Offenlegung, sollte aber nicht die einzige Verteidigungslinie sein. Starke Programme koppeln Maskierung mit präventiven Maßnahmen, die Risiken durch Missbrauch, Fehlkonfigurationen und Drift minimieren.

- Datenbank-Firewall-Regeln, um missbräuchliche Abfragemuster zu blockieren.

- Schwachstellenbewertung, um Konfigurationsschwächen und Drift zu erkennen.

- Kontinuierlicher Datenschutz, um Kontrollen während der Entwicklung von OpenSearch-Umgebungen aktiv zu halten.

Reporting: Maskierungskontrollen in Compliance-Nachweise umwandeln

Auditoren akzeptieren selten „wir haben Maskierung aktiviert“ als Nachweis. Sie verlangen Belege dafür, dass Kontrollen existieren, konsistent angewendet werden und dauerhaft aktiv bleiben. DataSunrise unterstützt die Compliance-Nachweisführung durch Berichtserstellung, die Entdeckungsergebnisse, Maskierungsrichtlinien und Auditaktivitäten zu überprüfungsfertigen Outputs zusammenführt.

Fazit: Machen Sie OpenSearch-Maskierung zum Betriebskonzept, nicht zur Ausnahme

Datenmaskierung in Amazon OpenSearch ist eine praktische, wirkungsvolle Kontrolle zur Reduzierung der Offenlegung sensibler Daten bei gleichzeitig funktionsfähiger Suche und Analyse. Der effektivste Ansatz kombiniert Erkennung, gezielte Richtlinienanwendung, dynamische Maskierung zur Abfragezeit und revisionsbereite Nachweiserfassung – so bleibt Compliance kontinuierlich statt reaktiv.

Um Implementierungsoptionen zu prüfen, sehen Sie sich die DataSunrise-Übersicht an, vergleichen Sie Bereitstellungsmodi und starten Sie mit einer Demo oder einem Download zur Evaluierung.