Wie man dynamisches Maskieren in Apache Cloudberry anwendet

Im heutigen datengetriebenen Umfeld ist der Schutz sensibler Informationen bei gleichzeitiger Gewährleistung der Datenzugänglichkeit für Organisationen, die Apache Cloudberry verwenden, von entscheidender Bedeutung. Laut dem IBM Cost of a Data Breach Report 2024 reduzieren Organisationen, die umfassende Datenmaskierungsstrategien implementieren, die durch Datenschutzverletzungen entstandenen Kosten um bis zu 62 %.

Apache Cloudberry, eine Open-Source Massively Parallel Processing (MPP)-Datenbank, abgeleitet von Greenplum, bietet leistungsstarke analytische Fähigkeiten für Data Warehousing und groß angelegte Analysen. Die Implementierung einer effektiven dynamischen Datenmaskierung ist unerlässlich, um persönlich identifizierbare Informationen (PII) zu schützen und gesetzliche Vorschriften einzuhalten.

Dieser Leitfaden behandelt native Ansätze und fortgeschrittene Lösungen zur Implementierung dynamischer Maskierung in Apache Cloudberry-Umgebungen mit detaillierten Sicherheitsarchitektur-Betrachtungen.

Verständnis von dynamischer Maskierung in Apache Cloudberry

Dynamische Maskierung in Apache Cloudberry bezeichnet die Echtzeit-Verschleierung sensibler Daten während der Abfrageausführung. Im Gegensatz zur statischen Maskierung, die Daten dauerhaft verändert, wendet die dynamische Maskierung Transformationsregeln on-the-fly basierend auf dem Benutzerkontext und Rollen an.

Wichtige Überlegungen für Cloudberrys MPP-Architektur umfassen:

- Verteilte Verarbeitung: Maskierungsrichtlinien müssen effizient über Segment-Hosts ausgeführt werden

- Analytische Workloads: Komplexe Abfragen benötigen intelligente Maskierung, die den analytischen Wert bewahrt

- Rollenbasierter Zugriff: Unterschiedliche Benutzerrollen benötigen verschiedene Datenzugriffsebenen durch rollenbasierte Zugriffskontrollen

- Compliance: Organisationen müssen DSGVO, HIPAA und PCI DSS-Anforderungen erfüllen

Native Ansätze zur dynamischen Maskierung in Apache Cloudberry

Da Apache Cloudberry PostgreSQL-kompatibel ist, übernimmt es mehrere Mechanismen zur Implementierung dynamischer Maskierung. Obwohl diese eine manuelle Konfiguration erfordern, bieten sie grundlegende Datenschutz-Funktionen für die Datenbanksicherheit.

1. Maskierung auf View-Basis mit CASE-Ausdrücken

Erstellen Sie Datenbankansichten, die Maskierungslogik mithilfe von CASE-Ausdrücken anwenden:

-- Erstelle eine maskierte View für Kundendaten

CREATE OR REPLACE VIEW customer_masked AS

SELECT

customer_id,

CASE

WHEN current_user IN ('analyst', 'reporting_user')

THEN regexp_replace(email, '(.{3})(.*)(@.*)', '\1***\3')

ELSE email

END AS email,

CASE

WHEN current_user IN ('analyst', 'reporting_user')

THEN 'XXX-XX-' || substring(ssn from 8 for 4)

ELSE ssn

END AS ssn,

full_name,

address_city

FROM customer_data;

GRANT SELECT ON customer_masked TO analyst, reporting_user;

2. Zeilenebenen-Sicherheit mit Maskierungsfunktionen

Kombinieren Sie RLS mit benutzerdefinierten Maskierungsfunktionen:

-- Erstelle Maskierungsfunktion

CREATE OR REPLACE FUNCTION mask_email(email TEXT, user_role TEXT)

RETURNS TEXT AS $$

BEGIN

IF user_role = 'admin' THEN

RETURN email;

ELSE

RETURN regexp_replace(email, '(.{2})(.*)(@.*)', '\1***\3');

END IF;

END;

$$ LANGUAGE plpgsql IMMUTABLE;

-- Erstelle maskierte View

CREATE OR REPLACE VIEW payment_transactions_masked AS

SELECT

transaction_id,

mask_email(customer_email, current_setting('app.user_role', true)) AS customer_email,

transaction_amount

FROM payment_transactions;

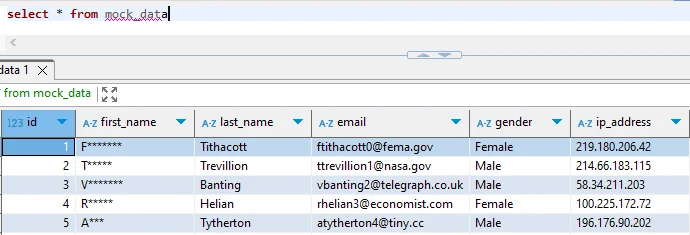

3. Testen der nativen Maskierungsimplementierung

Überprüfen Sie die Maskierung mit verschiedenen Benutzerkontexten:

-- Analyst sieht maskierte Daten

SET app.user_role = 'analyst';

SELECT * FROM customer_masked LIMIT 3;

-- Ausgabe: joh***@example.com, XXX-XX-5678

-- Administrator sieht unmaskierte Daten

SET app.user_role = 'admin';

SELECT * FROM customer_masked LIMIT 3;

-- Ausgabe: [email protected], 123-45-5678

Einschränkungen der nativen Cloudberry-Maskierung

Obwohl native Ansätze grundlegende Maskierungsfunktionen bieten, stellen sie mehrere Herausforderungen für die unternehmerische Datensicherheit dar:

- Maskierung auf View-Basis: Manuelle Erstellung von Views für jede Tabelle führt zu hohem administrativem Aufwand

- Benutzerdefinierte Funktionen: Leistungsabfall bei komplexer Logik verlangsamt analytische Abfragen

- RLS-Richtlinien: Begrenzte Spaltenebenen-Granularität bietet unflexiblen Schutz für Zugriffskontrollen

- Audit-Trails: Fehlendes integriertes Maskierungs-Logging erschwert die Einhaltung von Vorschriften

Erweiterte dynamische Maskierung mit DataSunrise

DataSunrise verbessert dynamische Maskierung erheblich durch Zero-Touch Data Protection und Auto-Discover & Mask-Fähigkeiten. Im Gegensatz zu manuellen View-basierten Ansätzen liefert DataSunrise eine unternehmensgerechte Datenbanksicherheit mit Surgical Precision Masking und umfassendem Datenbank-Firewall-Schutz.

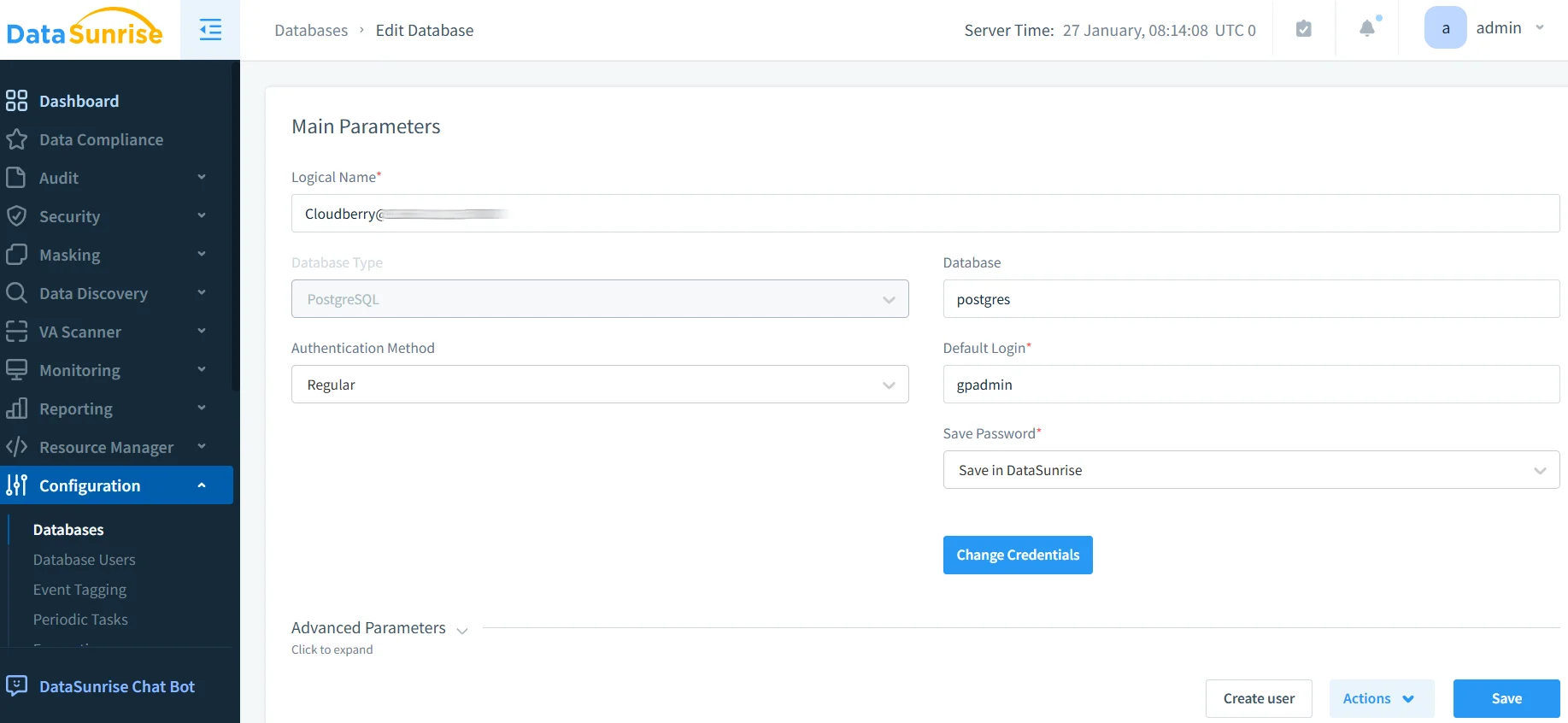

Einrichtung von DataSunrise für Apache Cloudberry

1. Verbindung mit Apache Cloudberry-Instanz herstellen

Stellen Sie eine sichere Verbindung über die Verwaltungsoberfläche von DataSunrise her. DataSunrise unterstützt sowohl Proxy-Modus als auch Sniffer-Modus für eine nicht intrusive Integration mit flexiblen Bereitstellungsmodi.

2. Auto-Discovery für sensible Daten konfigurieren

Der Auto-Discover & Classify-Mechanismus von DataSunrise scannt Cloudberry automatisch mit NLP-Algorithmen und maschinellem Lernen. Diese Datenerkennung identifiziert Muster wie E-Mails, SSNs, Kreditkarten und Telefonnummern, klassifiziert Daten gemäß DSGVO, HIPAA und PCI DSS und implementiert Sicherheitsrichtlinien zur Bedrohungserkennung.

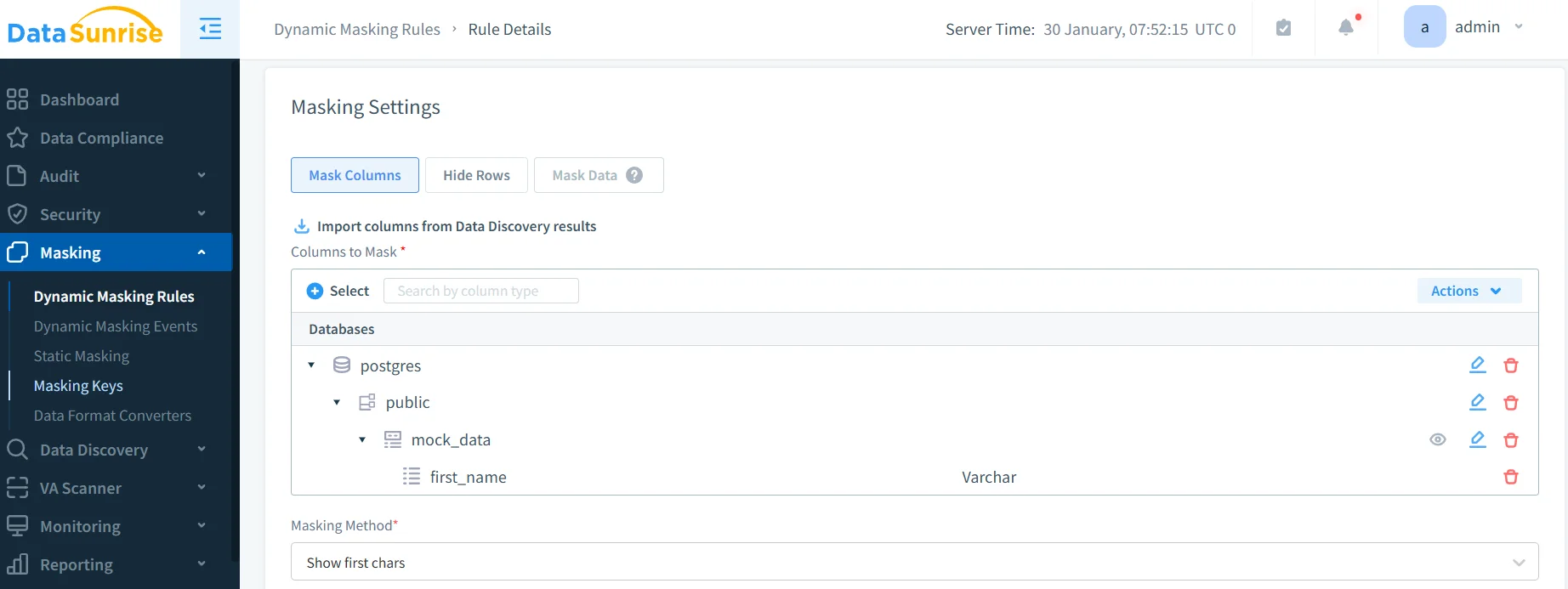

3. Dynamische Maskierungsregeln mit No-Code-Schnittstelle erstellen

Konfigurieren Sie Maskierungsrichtlinien über die intuitive No-Code Policy Automation-Oberfläche von DataSunrise. Wählen Sie aus mehreren Maskierungstypen (Substitution, Verschiebung, Verschlüsselung, Nullstellung), wenden Sie benutzerbasierte Regeln an, wählen Sie zu maskierende Spalten aus und implementieren Sie bedingte Logik unter Beibehaltung analytischer Eigenschaften.

4. Maskierungsaktivitäten und Compliance überwachen

DataSunrise stellt umfassende Audit-Trails für alle Maskierungsvorgänge bereit. Das Datenbank-Aktivitätsmonitoring-Dashboard verfolgt, welche Benutzer auf maskierte Daten zugegriffen haben, welche Abfragen Regeln ausgelöst haben und dokumentiert Verstöße über detaillierte Audit-Logs.

Wichtigste Vorteile von DataSunrise für Apache Cloudberry

| Vorteil | Beschreibung |

|---|---|

| Zero-Touch-Implementierung | Wird mit minimaler Konfiguration bereitgestellt und ermöglicht eine vollständige Produktionsimplementierung innerhalb von Tagen statt Wochen, mit Unterstützung für On-Premise-, Cloud- und Hybrid-Architekturen |

| Surgical Precision Masking | Kontextsensitiver Schutz bietet granulare Kontrolle durch abfragebewusstes Maskieren, zeitbasierte Regeln, anwendungsspezifische Richtlinien und bedingte Maskierung basierend auf Geschäftskontext |

| Leistungsoptimierung | Maskierung auf Proxy-Ebene gewährleistet null Abfrage-Overhead, bewahrt MPP-Leistung, optimiert Analysen und ermöglicht skalierbare Workloads mit hoher Durchsatzrate |

| Kontinuierliche Compliance-Haltung | Compliance-Autopilot automatisiert DSGVO-, HIPAA-, PCI DSS- und SOX-Konformität mit auditbereiter Dokumentation |

| Zentralisiertes Richtlinienmanagement | Verwaltung von Richtlinien über mehrere Cloudberry-Instanzen und über 40 Datenplattformen aus einer einzigen Oberfläche mit Richtlinienvorlagen und Versionskontrolle |

| Erweiterte Bedrohungserkennung | Über die Maskierung hinaus bietet es Verhaltensanalysen, Echtzeitwarnungen und SQL-Injection-Prävention |

Fazit

Da Organisationen Apache Cloudberry für großangelegte analytische Verarbeitung nutzen, ist die Implementierung robuster dynamischer Maskierung unerlässlich, um sensible Daten zu schützen und gleichzeitig analytische Fähigkeiten zu erhalten. Native PostgreSQL-kompatible Ansätze bieten zwar grundlegenden Schutz, erfordern jedoch erheblichen manuellen Aufwand und fehlen an Unternehmensreife.

DataSunrise revolutioniert dynamische Maskierung durch Zero-Touch Data Protection, No-Code Policy Automation und Surgical Precision Masking. Organisationen können so die leistungsstarken Analysefunktionen von Apache Cloudberry vertrauensvoll nutzen und gleichzeitig regulatorische Anforderungen wie DSGVO, HIPAA, PCI DSS und SOX erfüllen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen