Wie man statisches Maskieren in MariaDB anwendet

Da Datenbanken zunehmend Analysen, Tests, Berichte und Entwicklungsaufgaben unterstützen, werden Produktionsdaten oft über streng kontrollierte Umgebungen hinaus bewegt. Daher müssen Teams sensible Informationen wie persönliche Identifikatoren, Finanzdaten oder Kontaktdetails schützen und gleichzeitig die Integrität des Schemas und die Anwendungslogik bewahren.

Um diese Herausforderung zu bewältigen, wandelt statisches Datenmaskieren sensible Werte dauerhaft um, bevor Teams Daten teilen, exportieren oder replizieren. Im Gegensatz zu Laufzeitkontrollen ändert das statische Maskieren die Daten selbst und stellt somit sicher, dass freigegebene Datensätze von vornherein sicher bleiben.

Dieser Artikel erklärt, wie Teams statisches Maskieren in MariaDB anwenden können. Außerdem werden gängige native Techniken dargestellt und gezeigt, wie zentralisierte Plattformen wie DataSunrise statisches Maskieren in einen richtliniengesteuerten, prüfbaren und compliance-konformen Prozess erweitern.

Was ist statisches Datenmaskieren?

Statisches Datenmaskieren wandelt sensible Datenwerte unwiderruflich um und speichert die maskierten Ergebnisse entweder an Ort und Stelle oder in einem separaten Datensatz. Nach dem Maskieren können Teams die ursprünglichen Werte aus den transformierten Daten nicht rekonstruieren. Folglich setzen Organisationen diesen Ansatz als Kerntechnik innerhalb umfassenderer Datenmaskierungs-Strategien ein, um sensible Informationen außerhalb von Produktionssystemen zu schützen.

Gängige Anwendungsfälle für statisches Maskieren sind:

- Vorbereitung produktionstypischer Datensätze für Entwicklung und Qualitätssicherung im Rahmen strukturierter Testdatenmanagement-Workflows

- Teilen von Daten mit Drittanbietern oder Offshore-Teams ohne Offenlegung regulierter Felder

- Erstellung von compliance-sicheren Backups oder Archiven zur Erfüllung gesetzlicher Anforderungen

- Unterstützung von Analysen bei gleichzeitiger Vermeidung der Offenlegung regulierter Informationen wie personenbezogener Daten

Da das Maskieren vor dem Datenzugriff erfolgt, entfällt die Abhängigkeit von Laufzeitdurchsetzungen. Dadurch wird das Risiko unbeabsichtigter Offenlegungen durch falsch konfigurierte Berechtigungen oder Zugriffskontrollen deutlich reduziert.

Native Optionen für statisches Maskieren in MariaDB

MariaDB bietet keine dedizierte statische Maskierungs-Engine. Administratoren verwenden jedoch häufig SQL-basierte Techniken, um das Verhalten statischen Maskierens zu approximieren.

Views mit transformierten Spalten

Ein häufiger Ansatz besteht darin, maskierte Werte über Views bereitzustellen:

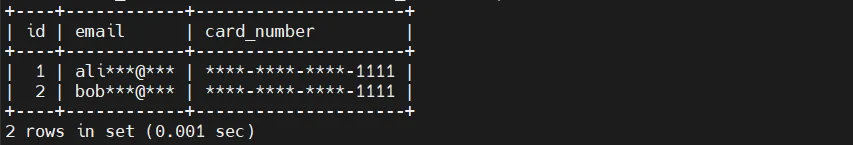

/*CREATE VIEW masked_customers AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS card_number

FROM customers;*/

Mit dieser Methode können Anwendungen oder Benutzer maskierte Darstellungen der Daten abfragen, ohne die Basistabellen zu ändern.

Update-basiertes In-Place-Maskieren

Ein anderer Ansatz ist das direkte Überschreiben sensibler Werte mit UPDATE-Anweisungen:

/*UPDATE customers

SET email = CONCAT(SUBSTRING(email, 1, 3), '***@masked.local');*/

Diese Technik ersetzt die Originalwerte dauerhaft und wird häufig verwendet, wenn Kopien von Daten für Nicht-Produktionszwecke vorbereitet werden.

Maskierte Kopien für Nicht-Produktionszwecke

Teams können auch während der Datenreplikation separate maskierte Tabellen oder Schemata anlegen:

/*INSERT INTO customers_masked

SELECT

id,

SHA2(email, 256),

NULL

FROM customers;*/

Dieser Ansatz bewahrt die Produktionsdaten intakt, während maskierte Datensätze für Tests oder Analysen bereitgestellt werden.

Statisches Maskieren in MariaDB mit DataSunrise

DataSunrise ermöglicht zentralisiertes, regelbasiertes statisches Maskieren für MariaDB und beseitigt die Abhängigkeit von Anwendungslogik oder manuellen SQL-Skripten. Maskierungsrichtlinien werden einmal definiert und in verschiedenen Umgebungen wiederverwendet, wodurch statisches Maskieren zu einem kontrollierten und wiederholbaren Prozess wird, der mit umfassenderen Datenmaskierungs-Praktiken übereinstimmt.

Da das Maskieren außerhalb der Datenbank-Engine erfolgt, bleiben Produktionsschemas und Anwendungen unverändert, während compliance-sichere Datensätze für Sekundäranwendungen erzeugt werden, die sichere Testdatenmanagement-Workflows unterstützen.

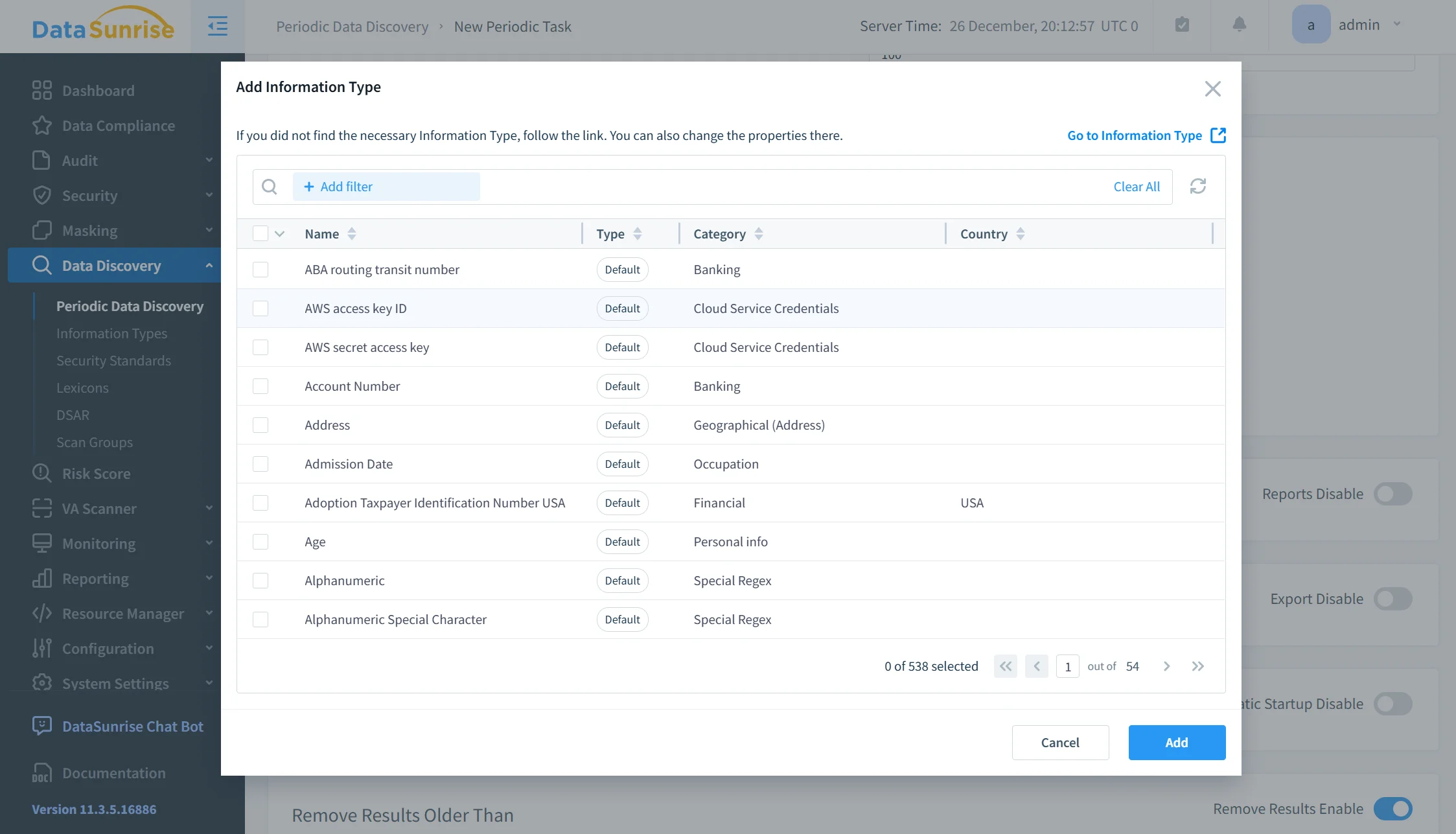

Automatisierte Erkennung sensibler Daten

Bevor das Maskieren angewendet wird, scannt DataSunrise MariaDB-Schemas automatisch, um sensible Daten basierend auf Spaltenmetadaten, Namensmustern und Inhaltsanalyse zu erkennen. Dieser Entdeckungsprozess ist Teil einer umfassenderen Datenentdeckungs-Funktion, die sicherstellt, dass sensible Felder auch bei Änderungen von Schemata oder beim Hinzufügen neuer Tabellen identifiziert werden.

Gefundene Daten werden in Kategorien wie persönliche, finanzielle oder gesundheitsbezogene Informationen einschließlich personenbezogener Daten eingeteilt, um eine konsistente Grundlage für Maskierungsrichtlinien zu schaffen.

Regelbasiertes statisches Maskieren nach Datentyp

Anstatt Maskierungsregeln für einzelne Spalten zu konfigurieren, wendet DataSunrise Richtlinien auf Ebene der Datenkategorie an. Einmal definiert, decken die Regeln automatisch alle passenden Felder über Datenbanken und Schemata hinweg ab.

- Zentralisierte Maskierungsregeln, einmal definiert und in verschiedenen Umgebungen wiederverwendet

- Automatische Abdeckung neuer Tabellen und Spalten bei Schemaänderungen

- Konsistentes Maskierungsverhalten über mehrere Datenbanken und Schemata

- Reduzierter manueller Aufwand im Vergleich zur spaltenbezogenen SQL-Konfiguration

Typische Transformationen umfassen synthetischen E-Mail-Ersatz, Tokenisierung von Telefonnummern, irreversible Hashing von Identifikatoren und formatkonservierendes Maskieren von Finanzwerten. Das Maskieren bezieht sich auf die Daten selbst und nicht auf statische Schemadefinitionen, was die langfristige Pflege von Richtlinien erleichtert.

Kontrollierte Maskierungs-Workflows

Statisches Maskieren wird während definierter Workflows angewendet, wie Datenbankklonen, Backup-Wiederherstellung, Datenexport oder Bereitstellung von Testdaten. Dieser Ansatz garantiert, dass sensible Werte transformiert werden, bevor Daten geschützte Umgebungen verlassen, und ergänzt umfassendere Datensicherheits-Kontrollen.

- Maskieren erfolgt nur während genehmigter Datenbewegungsoperationen

- Klare Trennung zwischen Produktions- und Nicht-Produktionsdatensätzen

- Vorhersehbare und wiederholbare Maskierungsdurchführung

- Reduziertes Risiko unbeabsichtigter Offenlegung beim Datenaustausch

Prüfbare Maskierungsoperationen

Alle Maskierungsoperationen werden protokolliert und sind nachvollziehbar. Audit-Datensätze zeigen, welche Datensätze maskiert wurden, welche Regeln angewendet wurden, wann das Maskieren stattfand und wer die Operation initiiert hat. Diese Transparenz integriert statisches Maskieren in einen einheitlichen Datenbankaktivitätsüberwachungs– und Governance-Prozess.

- Vollständige Übersicht über die Historie der Maskierungsdurchführung

- Nachvollziehbarkeit der Maskierungsregeln und betroffenen Datensätze

- Klare Verantwortlichkeit für manuelle und automatisierte Operationen

- Auditfähige Nachweise für interne Prüfungen und Compliance-Checks

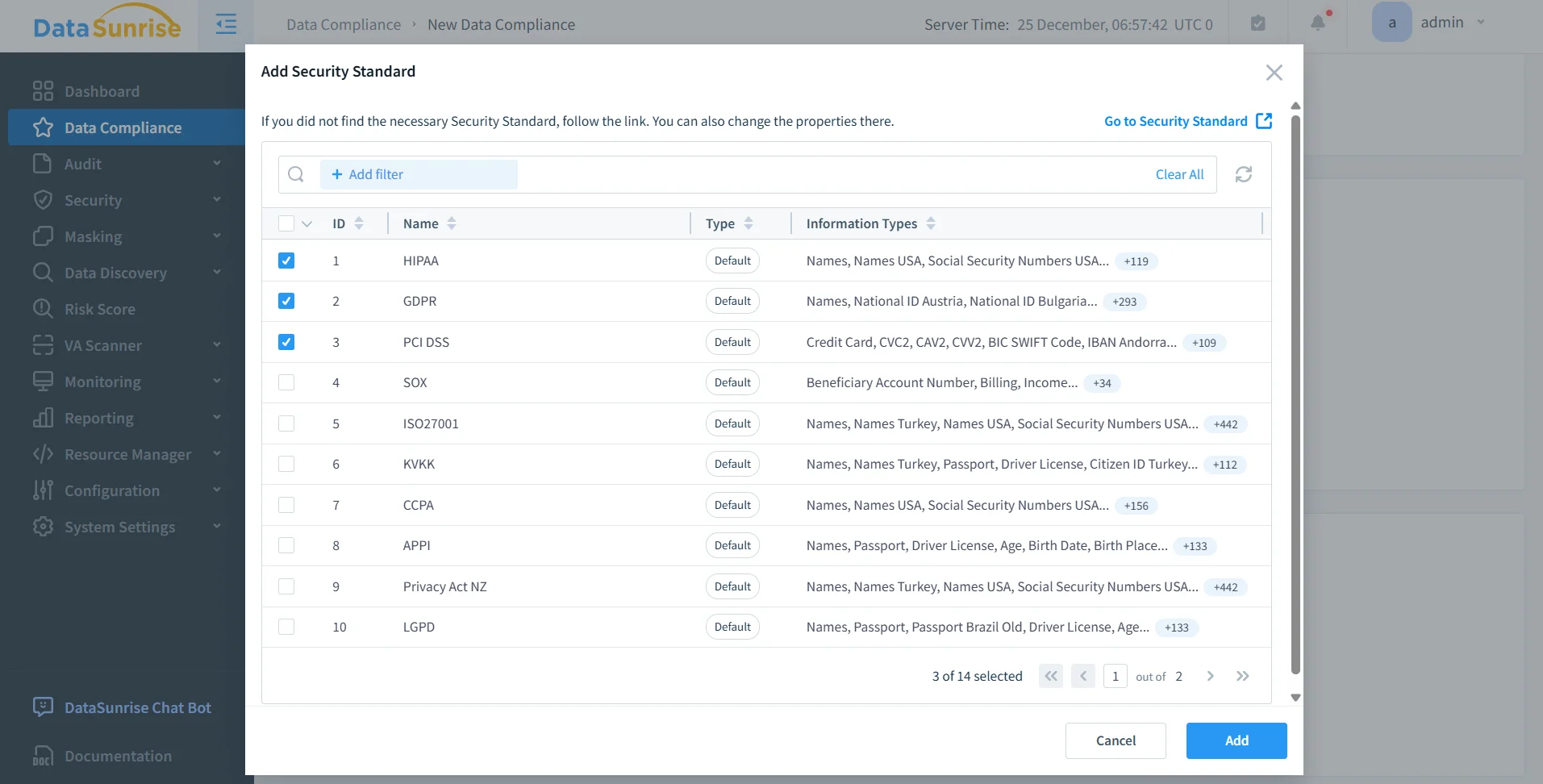

Compliance und Risikominderung

Statisches Maskieren unterstützt Vorschriften wie GDPR, HIPAA, PCI DSS und SOX, indem sensible Werte dauerhaft aus Nicht-Produktionsdatensätzen entfernt werden. In Kombination mit zentralisierter Klassifizierung und Berichterstattung in DataSunrise wird statisches Maskieren zu einer nachweisbaren Compliance-Kontrolle statt einer informellen Praxis.

Geschäftliche Auswirkungen von DataSunrise

| Geschäftsbereich | Auswirkung |

|---|---|

| Risiko der Datenoffenlegung | Signifikant reduziertes Risiko des Lecks sensibler Daten außerhalb geschützter Umgebungen |

| Entwicklung & Test | Schnellere Bereitstellung compliance-sicherer, produktionstypischer Datensätze für Nicht-Produktionszwecke |

| Audit-Vorbereitung | Klare, prüfbare Nachweise der Maskierungskontrollen während gesetzlicher und interner Audits |

| Betriebliche Effizienz | Geringerer operativer Aufwand im Vergleich zu manuellen, scriptsbasierten Maskierungsansätzen |

| Sicherheitsgarantie | Stärkeres Vertrauen, dass sensible Daten über den gesamten Lebenszyklus geschützt bleiben |

Fazit

MariaDB bietet flexible SQL-Funktionen, die Teams erlauben, grundlegende Techniken des statischen Maskierens umzusetzen. Wenn jedoch Datenumgebungen wachsen, gehen die Anforderungen an Maskierungen schnell über isolierte Skripte und manuelle Workflows hinaus – insbesondere, wenn Datenbanken Teil umfassenderer Datensicherheits– und Compliance-Programme werden.

Durch die Einführung automatisierter Erkennung, regelbasiertem Maskieren und prüfbarer Ausführung verwandelt DataSunrise statisches Maskieren in einen zentralisierten und wiederholbaren Prozess, der modernen Sicherheits- und Compliance-Anforderungen entspricht, einschließlich strukturierter Daten-Compliance-Workflows.

Für Organisationen, die Nicht-Produktionsdaten als Teil ihrer regulierten Oberfläche behandeln, ist statisches Maskieren keine optionale Erweiterung – sondern eine grundlegende Kontrollmaßnahme.