Was ist Elasticsearch Audit Trail

Elasticsearch wird weit verbreitet zum Indizieren und Durchsuchen großer Datenmengen eingesetzt, aber seine Offenheit kann auch Risiken bergen, wenn sensible Daten betroffen sind. Um dem entgegenzuwirken, enthält Elasticsearch einen detaillierten Audit-Framework, der aufzeichnet, wer auf Daten zugegriffen hat, welche Operationen durchgeführt wurden und ob diese Operationen autorisiert waren. Diese kontinuierliche Transparenz gewährleistet Verantwortlichkeit und Compliance mit Sicherheitsvorschriften.

Organisationen, die regulierte Daten verarbeiten, müssen auch Standards wie DSGVO, HIPAA und PCI DSS einhalten. Ein gut konfigurierter Audit Trail in Elasticsearch hilft, die Compliance nachzuweisen und ungewöhnliche Zugriffe frühzeitig zu erkennen.

Dieser Artikel erklärt, was ein Elasticsearch Audit Trail ist, wie man ihn nativ aktiviert und wie DataSunrise diese Funktionen mit fortschrittlichem, zentralisiertem Audit-Management erweitert.

Was ist ein Audit Trail?

Ein Audit Trail ist eine chronologische Abfolge von Aufzeichnungen, die sämtliche Aktivitäten dokumentiert, die Daten, Systeme und Konfigurationen betreffen. Er bietet eine transparente Möglichkeit nachzuprüfen, wer was, wann, von wo und mit welchem Ergebnis getan hat.

In modernen IT-Umgebungen dienen Audit Trails als Grundlage für sowohl Sicherheit als auch Compliance – sie erfassen kritische Nachweise, die helfen, unautorisierte Handlungen zu identifizieren, die Einhaltung interner Richtlinien zu verifizieren und forensische Untersuchungen nach Vorfällen zu unterstützen.

Audit Trails enthalten in der Regel:

- Benutzeridentifikation: Wer die Aktion initiiert hat (Benutzer, Rolle oder Dienstkonto).

- Zeitstempel und Herkunft: Wann und von wo die Aktivität stattfand.

- Durchgeführte Aktion: Welche Operation ausgeführt wurde – Abfrage, Änderung, Konfigurationsänderung oder Zugriffsversuch.

- Ergebnis: Ob die Operation erfolgreich war, verweigert wurde oder aufgrund von Sicherheitsbeschränkungen fehlschlug.

In Elasticsearch zeichnen Audit Trails Authentifizierungs-, Autorisierungs- und Datenzugriffsereignisse innerhalb des Clusters auf. Diese Protokolle helfen Administratoren, Verantwortlichkeit zu wahren und die Einhaltung branchenspezifischer Vorschriften nachzuweisen.

Ein gut gepflegter Audit Trail stellt die Datenintegrität sicher, unterstützt die kontinuierliche Überwachung und stärkt die Governance in verteilten Systemen.

Erfahren Sie mehr über Audit Logs, Audit Rules und Database Activity Monitoring, um zu verstehen, wie Audit Trails in breitere Compliance-Workflows integriert werden.

Aktivierung des nativen Elasticsearch Audit Trail

Das Audit Logging in Elasticsearch wird über X-Pack Security bereitgestellt, das eine flexible Konfiguration der Log-Sammlung ermöglicht. Administratoren können festlegen, welche Ereignisse einbezogen oder ausgeschlossen werden sollen, um Störgeräusche zu reduzieren und sich auf sicherheitsrelevante Ereignisse zu konzentrieren.

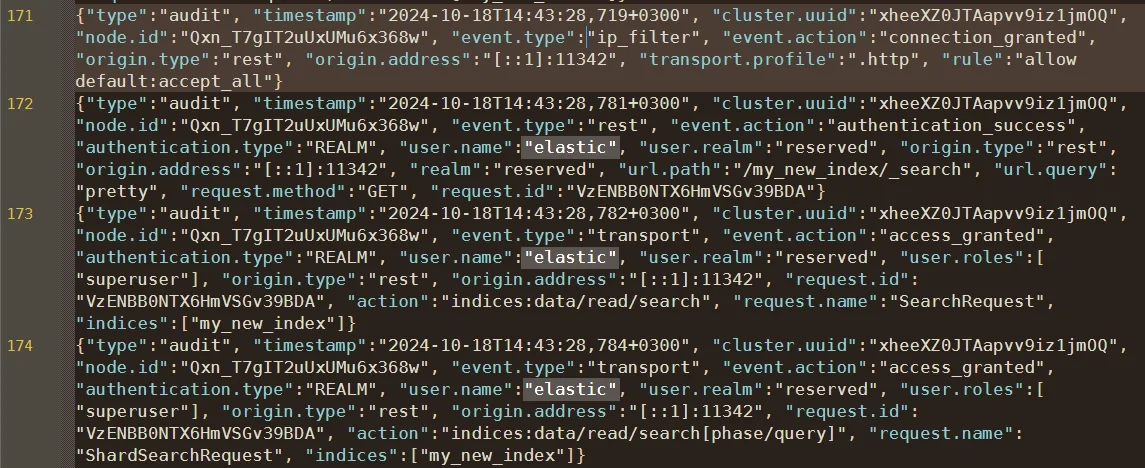

Schritt 1: Audit Logging aktivieren

Fügen Sie die folgenden Einstellungen Ihrer elasticsearch.yml-Konfigurationsdatei hinzu oder ändern Sie diese:

xpack.security.enabled: true

xpack.security.audit.enabled: true

xpack.security.audit.outputs: [logfile]

Starten Sie Elasticsearch neu, nachdem Sie die Konfiguration gespeichert haben. Dies aktiviert die grundlegende Protokollierung von Audit-Ereignissen.

Schritt 2: Gefilterte und angepasste Erfassung der protokollierten Ereignisse

Um die erfasste Aktivität präzise anzupassen:

xpack.security.audit.logfile.events.include: ["authentication_success", "access_granted", "access_denied"]

xpack.security.audit.logfile.events.exclude: ["anonymous_access_denied"]

xpack.security.audit.logfile.events.emit_request_body: true

Diese Konfiguration zeichnet erfolgreiche und fehlgeschlagene Authentifizierungsversuche sowie Zugriffs-Ergebnisse auf und schließt bei Bedarf den Anforderungstext ein. In compliance-orientierten Umgebungen ist es entscheidend, abgelehnte und administrative Aktionen zu erfassen, um den Nachweis der Durchsetzung zu erbringen.

Schritt 3: Zentralisieren und Analysieren der Audit-Daten

Audit Logs werden im Log-Verzeichnis von Elasticsearch gespeichert, typischerweise unter /var/log/elasticsearch/.

Sie können diese an Logstash, Beats oder externe SIEM-Plattformen zur tieferen Analyse oder Aufbewahrung in unveränderlicher Speicherung weiterleiten.

Beispielkonfigurationen für die Zentralisierung:

Audit-Logs an Logstash weiterleiten

input {

file {

path => "/var/log/elasticsearch/elasticsearch_audit.json"

start_position => "beginning"

codec => "json"

}

}

output {

elasticsearch {

hosts => ["http://localhost:9200"]

index => "elasticsearch-audit-%{+YYYY.MM.dd}"

}

}

Audit-Logs über Filebeat versenden

filebeat.inputs:

- type: log

enabled: true

paths:

- /var/log/elasticsearch/elasticsearch_audit.json

json.keys_under_root: true

json.add_error_key: true

output.elasticsearch:

hosts: ["localhost:9200"]

index: "audit-logs-%{+yyyy.MM.dd}"

Logs über Syslog an ein externes SIEM senden

sudo logger -t elasticsearch_audit -f /var/log/elasticsearch/elasticsearch_audit.json

Diese Konfigurationen ermöglichen eine zentralisierte Audit-Transparenz und eine langfristige Beweissicherung, was Compliance- und Untersuchungsprozesse erleichtert.

Für Anleitungen zum sicheren Umgang mit Logs siehe Database Performance for Audit Storage und Security Policies.

Filterung und Anpassung

Administratoren können die erfassten Ereignisse verfeinern, um den Compliance-Anforderungen zu entsprechen oder die Performance zu schonen. Zum Beispiel:

xpack.security.audit.logfile.events.exclude: ["run_as_granted", "anonymous_access_denied"]

Gefilterte Audit-Indizes können zudem an das Elastic Stack oder externe Systeme wie SIEM, Splunk oder die DataSunrise Database Firewall versendet werden, um eine zentralisierte Korrelation und Überwachung zu ermöglichen.

Erfahren Sie, wie Sie die Elasticsearch-Sicherheit durch Database Firewall und Role-Based Access Control weiter verstärken können.

Erweiterung des Elasticsearch Audit Trail mit DataSunrise

Obwohl Elasticsearch native Logging-Funktionen bietet, verlangen viele Unternehmen Echtzeitanalysen, Compliance-Berichte und eine Korrelation über mehrere Datenbanken und Cloud-Plattformen hinweg. Hier ergänzt DataSunrise die nativen Audit-Funktionen von Elasticsearch.

DataSunrise fungiert als zentrale Plattform für Daten-Compliance und Überwachung und vereint Audit Trails aus Elasticsearch und anderen Datenquellen, während keine Performance-Auswirkungen auf Ihren Produktionscluster entstehen.

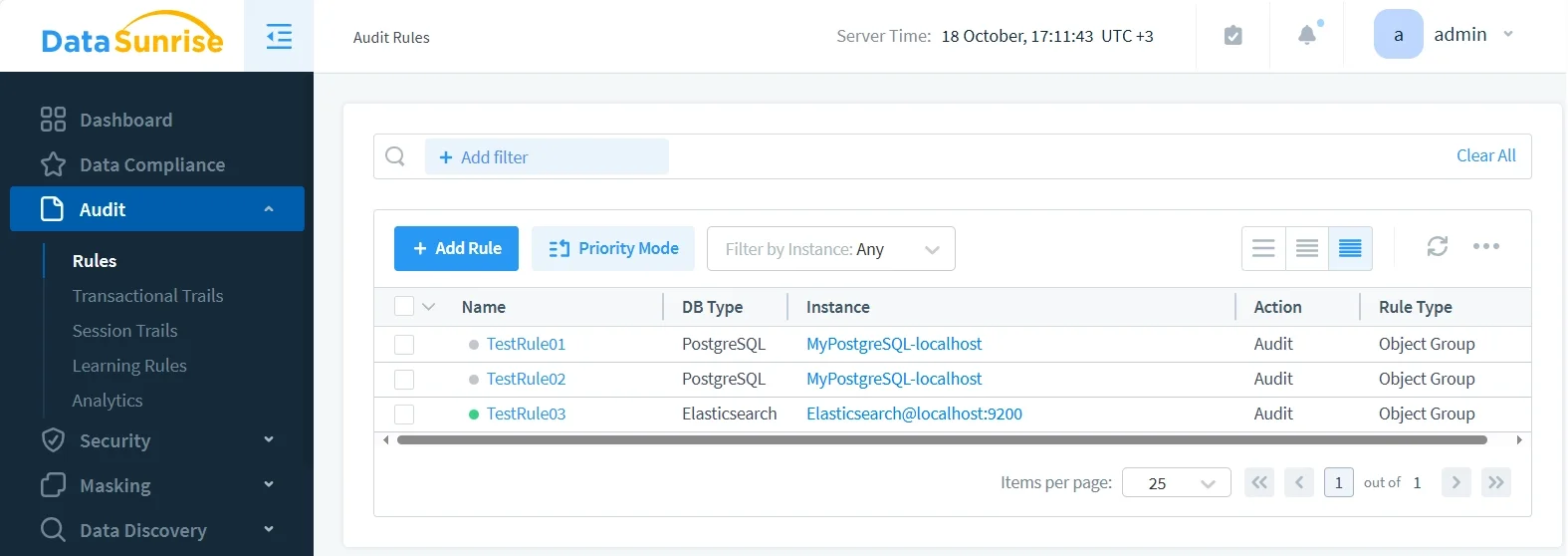

Detaillierte Audit-Regeln

Detaillierte Audit-Regeln in DataSunrise ermöglichen es Administratoren, präzise Audit-Richtlinien nach Benutzer, Index oder spezifischem Aktionstyp festzulegen.

Dieses Maß an Anpassung stellt sicher, dass nur das erfasst wird, was wirklich relevant ist – wodurch Speicheraufwand reduziert und compliance-kritische Details erhalten bleiben.

Beispielsweise können Sie Audit-Regeln konfigurieren, die:

- Abfragen auf überwachte Indizes wie

customer_dataoderpayment_infoverfolgen. - Administrative Aktionen wie das Erstellen und Löschen von Indizes oder Rollchanges protokollieren.

- Routine-Leseoperationen filtern, die kein Compliance-Risiko darstellen.

Das Ergebnis ist ein sauberer, fokussierter Audit-Log, der die Analyse vereinfacht, Untersuchungen beschleunigt und die Gesamtkosten für die Datenspeicherung senkt, ohne die Transparenz zu beeinträchtigen.

Database Activity Monitoring

Database Activity Monitoring in DataSunrise konsolidiert die Elasticsearch-Aktivitäten mit Logs aus PostgreSQL, MySQL, Oracle und anderen unterstützten Datenbanken.

Diese einheitliche Ansicht bietet einen umfassenden Einblick in die gesamte Datenlandschaft Ihrer Organisation.

Wichtige Funktionen umfassen:

- Echtzeit-Transparenz bei jeder Elasticsearch-Abfrage und jedem Indexzugriff.

- Korrelation verdächtiger Verhaltensmuster über mehrere Systeme hinweg, nicht nur in Elasticsearch.

- Konsistente Sicherheitsrichtlinien über hybride und heterogene Datenumgebungen.

Die zentralisierte Überwachung eliminiert blinde Flecken und bietet kontinuierlichen Schutz, wodurch Compliance und operative Transparenz über alle Datenplattformen hinweg sichergestellt werden.

Echtzeit-Benachrichtigungen

Echtzeit-Benachrichtigungen in DataSunrise sorgen dafür, dass Sicherheitsteams sofort alarmiert werden, wenn riskante oder ungewöhnliche Aktionen auftreten.

Benachrichtigungen können über folgende Kanäle erfolgen:

- Slack- oder Microsoft Teams-Kanäle für eine sofortige Zusammenarbeit.

- Syslog- oder SIEM-Integrationen für eine zentralisierte Vorfallkorrelation.

- E-Mail-Benachrichtigungen mit kontextbezogenen Audit-Daten.

Typische Szenarien umfassen:

- Benachrichtigungen, wenn sensible Indizes außerhalb der Geschäftszeiten abgefragt werden.

- Alarme, die bei mehreren fehlgeschlagenen Anmeldeversuchen ausgelöst werden.

- Warnungen vor Massenauszügen oder der Ausführung von Abfragen mit hohem Volumen.

Diese proaktiven Alarme minimieren die Erkennungszeit und beschleunigen den Reaktionsprozess, sodass Teams Bedrohungen begegnen können, bevor sie eskalieren.

Verhaltensanalysen

Verhaltensanalysen in DataSunrise setzen maschinelles Lernen ein, um Abweichungen von etablierten Nutzerverhaltensmustern zu identifizieren.

Das System lernt kontinuierlich typische Zugriffsfrequenzen, Abfragetypen und Verhaltensbaselines, um Anomalien zu erkennen, bevor diese Schaden anrichten.

Praktische Beispiele beinhalten:

- Erkennung, wenn Administratoren einen Index zu ungewöhnlichen Zeiten exportieren.

- Identifizierung plötzlicher Anstiege von Suchanfragen von einer neuen oder nicht vertrauenswürdigen IP.

- Erkennen wiederholter Abfragen, die auf Datenscraping oder Missbrauch von Zugangsdaten hindeuten.

Indem rohe Audit-Daten in Verhaltensinformationen umgewandelt werden, ermöglicht DataSunrise die proaktive Erkennung von Insider-Bedrohungen und verdächtigen Automatisierungen.

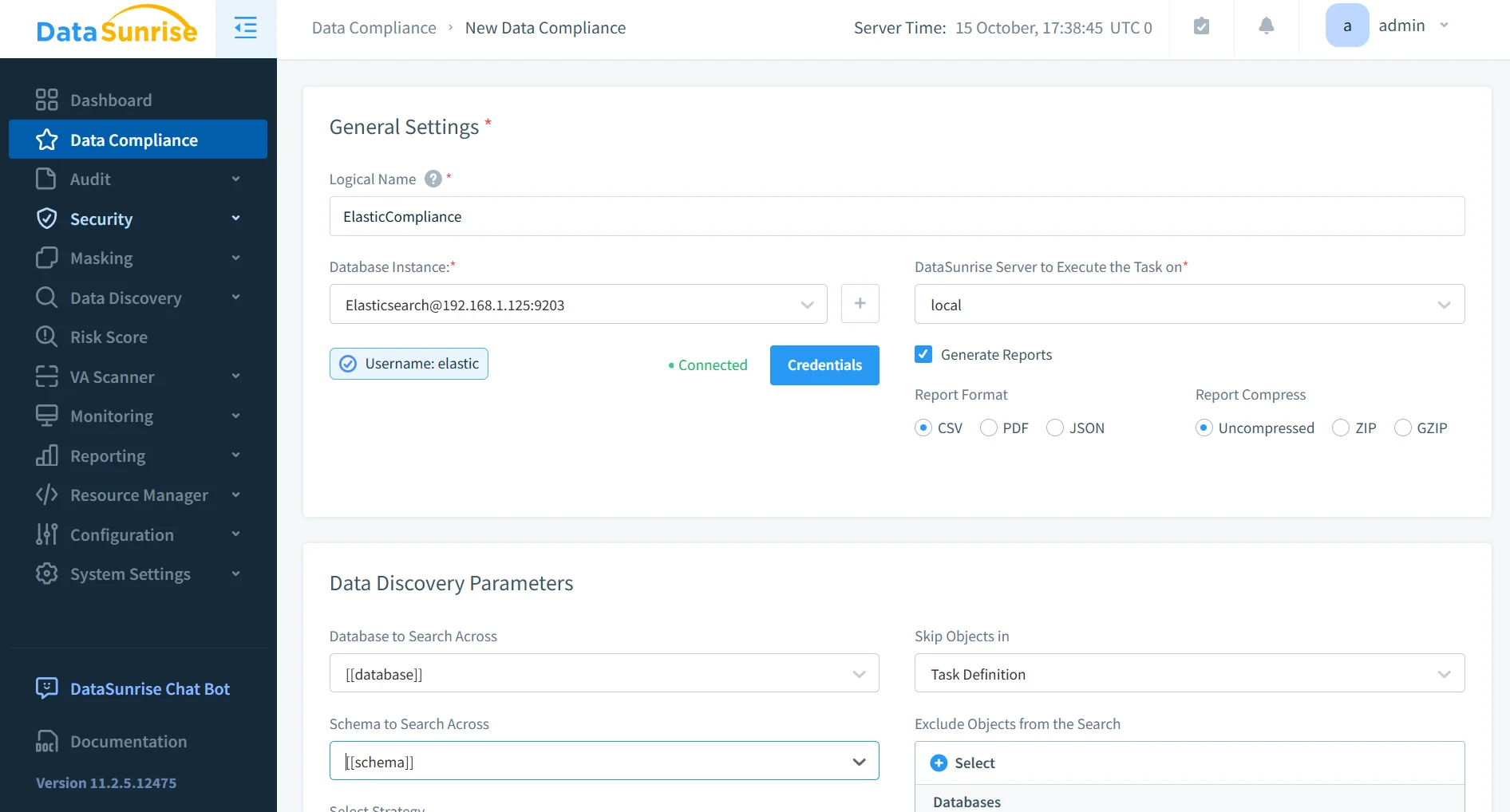

Automatisierte Compliance und Reporting

Mit dem Compliance Manager stimmt DataSunrise Audit-Daten automatisch mit Rahmenwerken wie SOX, PCI DSS und HIPAA ab.

Die Plattform generiert auditbereite Berichte, die folgende Inhalte umfassen:

- Vollständige Zugriffs- und Änderungsverläufe.

- Konfigurationsnachweise mit zeitgestempelten Aufzeichnungen.

- Protokolle zur Richtliniendurchsetzung und Zusammenfassungen von Alarmen.

Diese Automatisierung beseitigt den Bedarf an manueller Log-Überprüfung und vereinfacht die Vorbereitung interner und externer Compliance-Audits.

Für weitere Einblicke in die Compliance-Automatisierung von DataSunrise, besuchen Sie Data Compliance Regulations und Compliance Autopilot.

Geschäftsauswirkungen

Die Bereitstellung von DataSunrise zur Verwaltung von Elasticsearch Audit Trails bietet messbare Vorteile in den Bereichen IT, Compliance und Sicherheitsoperationen:

| Geschäftsbereich | Auswirkung |

|---|---|

| Compliance-Bereitschaft | Die automatisierte Berichtserstellung reduziert den Vorbereitungsaufwand für Audits um bis zu 80%. |

| Betriebliche Effizienz | Die vereinheitlichte Überwachungsoberfläche konsolidiert Elasticsearch-Logs mit anderen Datenquellen. |

| Datenschutz | Verhaltensanalysen verhindern die Offenlegung sensibler Inhalte. |

| Vorfallreaktion | Echtzeit-Alarme beschleunigen die Reaktion auf unautorisierte Zugriffsversuche. |

| Skalierbarkeit | Nahtlose Integration über Multi-Node-Cluster, hybride Clouds und On-Premise-Deployments. |

Fazit

Ein Elasticsearch Audit Trail ist entscheidend, um Datentransparenz zu gewährleisten, Anomalien zu erkennen und die Compliance in modernen Infrastrukturen sicherzustellen. Native Tools reichen jedoch oft nicht aus, um den Anforderungen von Unternehmen an Echtzeitanalyse und plattformübergreifende Transparenz gerecht zu werden.

Durch die Integration von DataSunrise erhalten Organisationen eine einheitliche Sicht auf die Elasticsearch-Aktivitäten, automatisierte Compliance-Prüfungen und detaillierte Audit-Richtlinien – alles über eine Plattform.

Für einen erweiterten Datenschutz, informieren Sie sich über verwandte Themen wie Datensicherheit, Datenschutz und Datenentdeckung.

Diese Kombination stellt sicher, dass Ihre Elasticsearch-Umgebung sowohl sicher als auch nachweislich compliant bleibt.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen