Audit des Données pour AlloyDB for PostgreSQL

AlloyDB for PostgreSQL offre aux équipes d’ingénierie la puissance transactionnelle de PostgreSQL combinée à l’élasticité de Google Cloud. Pourtant, plus vous migrez de charges de travail critiques, plus les régulateurs et les architectes de sécurité posent une question simple : Comment pouvons-nous prouver que chaque accès aux données est légitime ? L’audit des données pour AlloyDB for PostgreSQL est la solution. Il fournit en continu les preuves de conformité, bloque les abus internes en temps réel et transforme les journaux bruts en informations exploitables au niveau exécutif.

Pourquoi les charges de travail modernes nécessitent un audit continu

La rotation traditionnelle des journaux de nuit est trop lente pour les applications hyper-èdifiées sur des événements d’aujourd’hui. Les micro-services, les carnets de data science et les partenaires externes génèrent des milliers de requêtes SQL par seconde. Sans un pipeline d’audit permanent, vous risquez une fuite silencieuse de données, l’absence d’application stricte des politiques du moindre privilège et des analyses post-incident coûteuses. AlloyDB est livré avec la même extension pg_audit connue des administrateurs PostgreSQL, et la plateforme transmet chaque entrée dans Cloud Logging, où elle peut être filtrée, routée et stockée indéfiniment. Selon le guide Cloud Audit Logs de Google, chaque événement AlloyDB est conservé pendant au moins 400 jours, assurant ainsi une chaîne de contrôle.

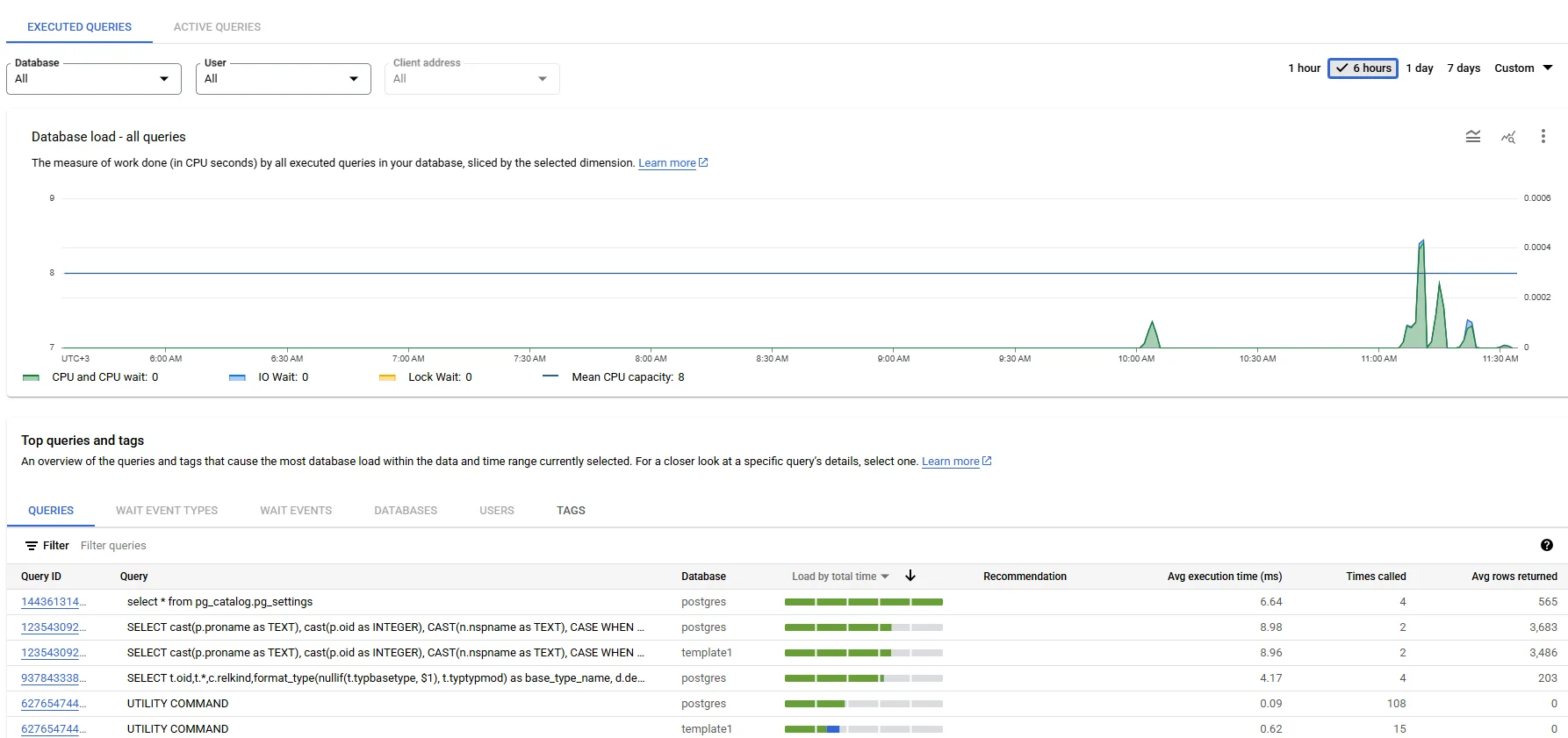

Des journaux à la télémétrie en direct : flux d’audit en temps réel

Les événements d’audit d’AlloyDB peuvent être exportés vers Pub/Sub avec une seule règle de destination, transformant ainsi des fichiers statiques en télémétrie en direct que des plateformes d’analyse telles que Google Dataflow ou Apache Flink peuvent enrichir en temps réel. Quand les secondes comptent, un DELETE sans clause WHERE est signalé et annulé avant sa validation.

Pour une visibilité plus approfondie au niveau 7, DataSunrise propose la surveillance de l’activité de la base de données qui agit comme un proxy inverse. Il intercepte chaque requête, l’analyse par rapport à des références adaptatives et, si nécessaire, bloque son exécution tout en envoyant immédiatement une alerte Slack ou Teams via les Notifications en Temps Réel. Le résultat est une réponse en moins d’une seconde face aux menaces internes ou aux identifiants compromis.

Masquage dynamique des données : Protégez avant de journaliser

L’audit réduit davantage le risque lorsque les attaquants ne peuvent pas voir les valeurs sensibles dès le départ. Le moteur de masquage dynamique des données de DataSunrise réécrit les ensembles de résultats à la volée, n’exposant que les quatre derniers chiffres d’une carte de crédit ou en hachant les adresses e‑mail personnelles. Contrairement au masquage classique basé sur les vues de PostgreSQL, aucune modification de schéma n’est requise et les développeurs conservent une compatibilité SQL complète. Le masquage satisfait également aux clauses de « minimisation des données » prévues tant par le RGPD que par le PCI DSS.

Découverte et classification automatisées des données

Avant de pouvoir masquer ou auditer, vous devez savoir où se trouve l’information sensible. Les métadonnées d’AlloyDB seules sont insuffisantes lorsque des colonnes JSON client renferment des informations personnelles imbriquées. La découverte des données de DataSunrise analyse les tables, les vues et même les champs semi-structurés, en appliquant l’apprentissage automatique pour identifier les numéros de carte (PAN), les numéros d’identification nationale (NIN), les informations de santé (PHI) et d’autres attributs réglementés. Chaque constat devient une étiquette utilisée par les politiques en aval, garantissant que chaque nouvelle colonne bénéficie des mêmes protections que les tables principales.

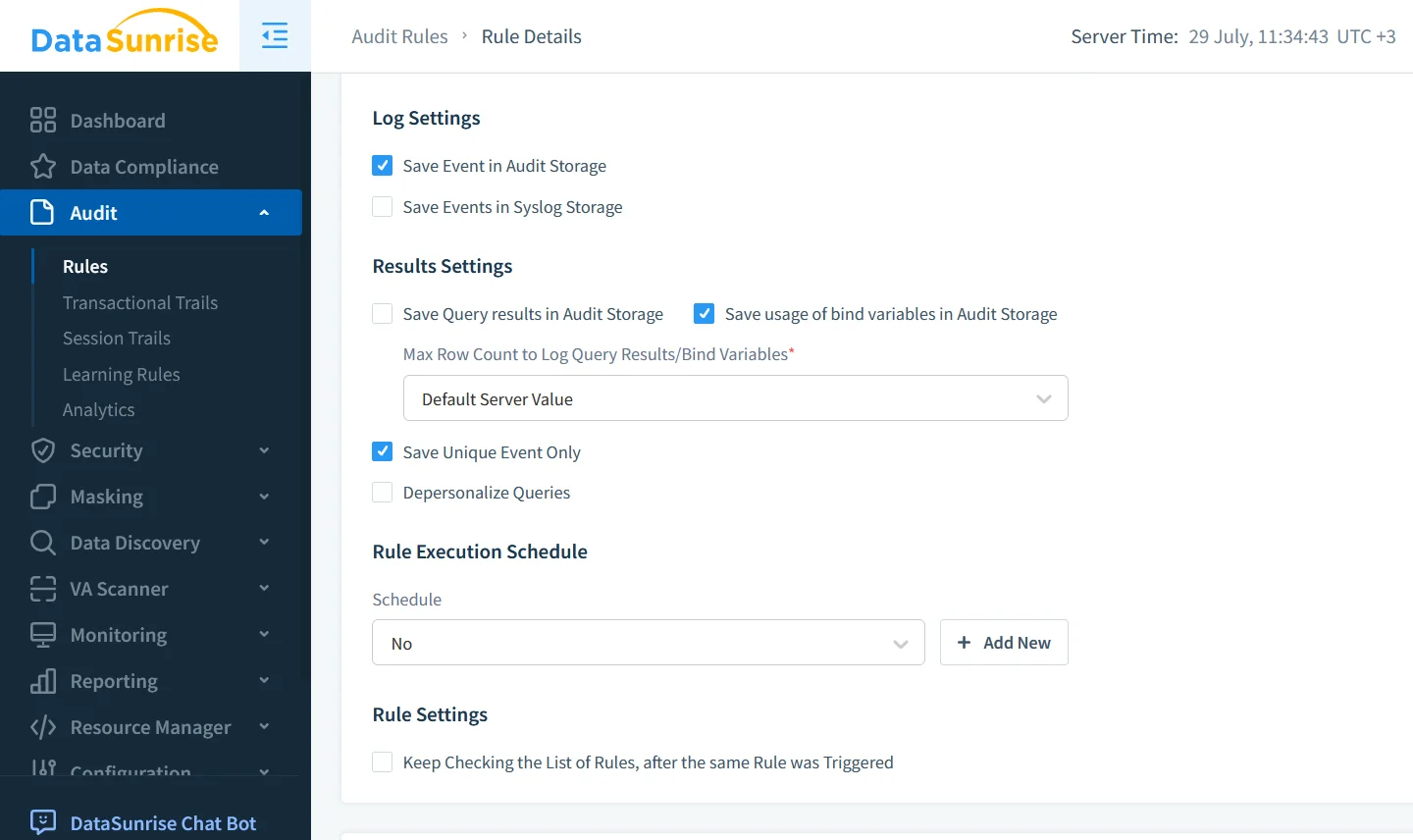

Analyse de sécurité et détection comportementale

Le volume et la vélocité transforment les audits en problèmes de big data. DataSunrise complète les événements bruts avec une analyse comportementale. Un profil est établi pour chaque compte—heures typiques, tables et types de commandes. Les écarts déclenchent des mesures correctives pilotées par les politiques définies dans l’outil graphique de configuration des règles d’audit. Les équipes de sécurité ne poursuivent plus les faux positifs; elles se concentrent sur les anomalies majeures telles qu’un compte de paie retiré exportant soudainement des millions de lignes à 3 h du matin.

Respect rigoureux des exigences de conformité

Les responsables de la conformité ont besoin de rapports reproductibles, pas de gigaoctets de CSV. Le Gestionnaire de Conformité DataSunrise recoupe automatiquement les traces d’audit d’AlloyDB avec des matrices de contrôle pour le RGPD, le PCI DSS et la HIPAA, générant des PDF prêts pour les auditeurs. À long terme, le stockage en froid des audits peut être déchargé vers Cloud Storage ou archivé via le cadre de stockage d’audit DataSunrise afin de contrôler les coûts.

Configuration de l’audit natif dans AlloyDB

Voici une configuration minimale mais prête pour la production qui capture à la fois les instructions DDL et les commandes modifiant les données. Appliquez-la une fois par instance :

-- Activer la journalisation détaillée des paramètres

ALTER SYSTEM SET log_parameter_max_length = 2048;

-- Activer l'extension pg_audit

CREATE EXTENSION IF NOT EXISTS pg_audit;

-- Enregistrer les DDL ainsi que les commandes INSERT/UPDATE/DELETE

ALTER SYSTEM SET pgaudit.log = 'ddl, write';

SELECT pg_reload_conf();

Un puits Cloud Logging tel que :

gcloud logging sinks create alloydb-audit \

pubsub.googleapis.com/projects/<PROJECT>/topics/alloydb-audit \

--log-filter='resource.type=cloudsql_database AND logName:"cloudaudit.googleapis.com%2Fdata_access"'

transmet chaque événement dans un sujet Pub/Sub où des jobs SIEM ou Flink sont abonnés.

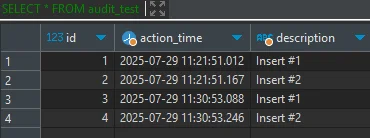

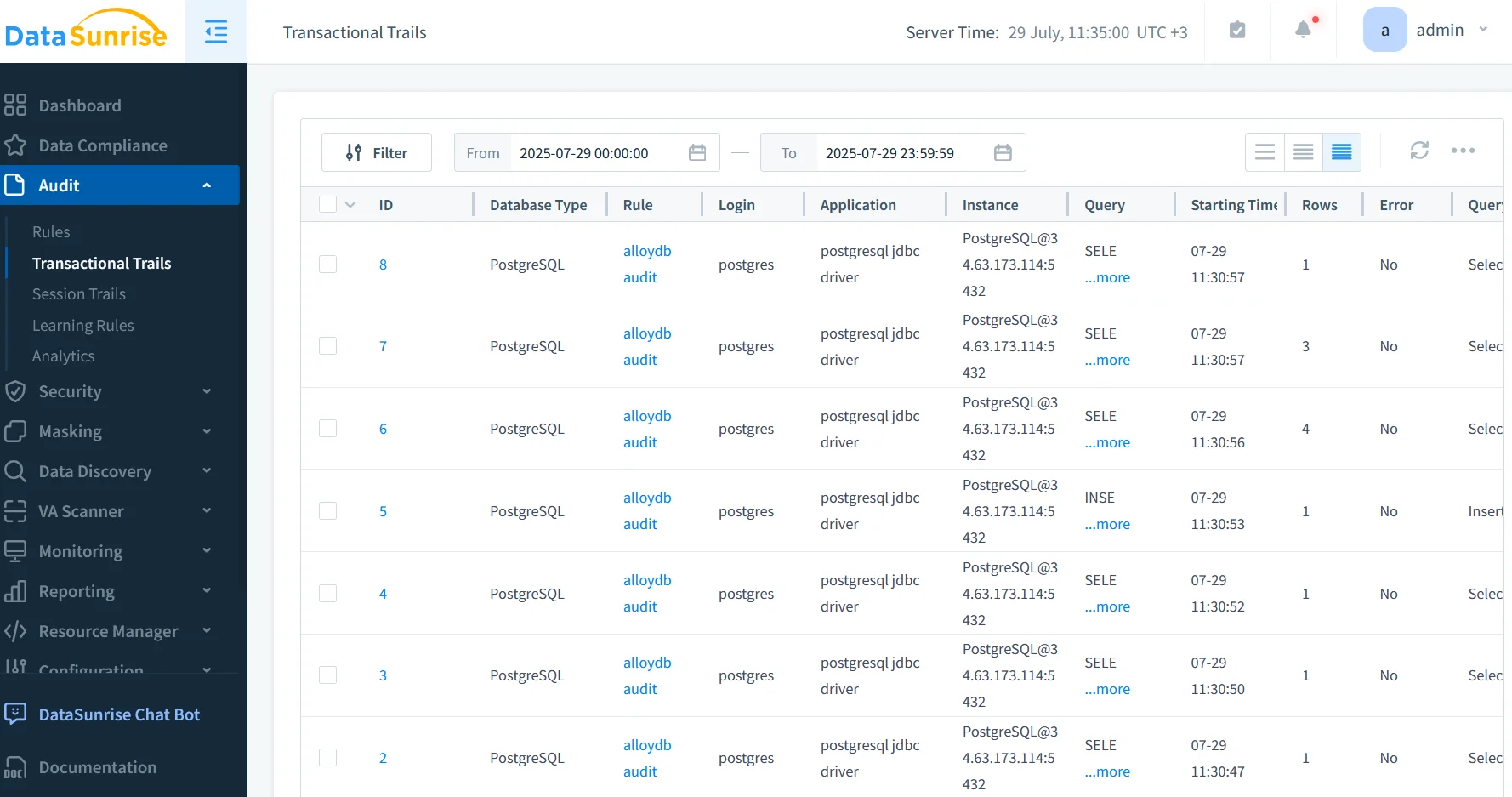

Audit approfondi avec DataSunrise

L’audit natif est puissant mais présente des limites : il ne peut pas corréler entre les sessions ni inspecter le contenu des paquets. Déployez DataSunrise en tant que proxy transparent et bénéficiez de :

- Un stockage d’audit centralisé avec compression et règles de rétention, via le stockage d’audit.

- Un blocage contextuel piloté par des flux de menaces de sécurité.

- Une obfuscation fine pour les utilisateurs d’analyses ad hoc.

- Des rapports HTML et PDF à la demande via la génération de rapports.

La mise en œuvre est simple : exécutez le conteneur DataSunrise dans le même VPC, enregistrez AlloyDB en tant que backend et pointez les chaînes de connexion de vos applications vers le point d’accès du proxy. Aucune modification du code n’est nécessaire, mais un pare-feu d’audit complet apparaît du jour au lendemain.

Audit intelligent propulsé par GenAI

Les lignes d’audit brutes nécessitent encore l’interprétation d’experts. En associant L’audit des données pour AlloyDB for PostgreSQL aux modèles de langage à grande échelle modernes, vous transformez les journaux en résumés en langage courant et en analyses des causes profondes.

La requête ci-dessous sélectionne les commandes d’écriture potentiellement dangereuses de la dernière heure et les prépare au format JSON pour Vertex AI Gemini 1.5 :

WITH flagged AS (

SELECT event_time,

user_name,

command_tag,

statement

FROM audit_events

WHERE event_time > NOW() - INTERVAL '1 hour'

AND command_tag IN ('DELETE','UPDATE')

)

SELECT json_build_object('events', json_agg(flagged)) AS payload

FROM flagged;

Une fonction Cloud Python envoie ensuite payload avec l’instruction « Résumez et classez ces événements par risque » au point de terminaison du modèle dans Vertex AI Generative AI. La réponse — récit concis, action recommandée et score de priorité — est renvoyée sur le chat de sécurité via un webhook. Comme le LLM s’exécute dans un conteneur Vertex AI protégé et que DataSunrise peut anonymiser les identifiants personnels grâce à sa passerelle outils LLM et ML, aucune information confidentielle ne quitte jamais la zone de confiance.

Conclusion

L’audit était autrefois une réflexion après coup ajoutée aux bases de données. Aujourd’hui, il s’agit d’un service permanent amplifié par l’intelligence qui combine la télémétrie native d’AlloyDB, les contrôles de proxy fournis par DataSunrise et le pouvoir de synthèse de GenAI. En adoptant dès maintenant l’audit des données pour AlloyDB for PostgreSQL, les organisations satisfont les régulateurs, responsabilisent les développeurs et réagissent aux menaces en temps réel — sans se noyer dans les journaux ni sacrifier les performances.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant