Trace d’audit Azure Cosmos DB pour PostgreSQL

La mise en place de traces d’audit robustes pour les environnements PostgreSQL distribués est devenue essentielle pour les entreprises modernes. Selon le Rapport sur la sécurité des données 2024 du Ponemon Institute, les organisations disposant de systèmes de trace d’audit complets détectent les menaces de sécurité 91 % plus rapidement et réduisent les coûts de conformité jusqu’à 68 %.

Azure Cosmos DB pour PostgreSQL, le service de base de données hyperscale géré par Microsoft, combine la puissance de PostgreSQL avec des capacités de distribution globale. Alors que les organisations migrent vers des architectures distribuées, des systèmes de traces d’audit bien conçus sont devenus cruciaux pour maintenir une surveillance de la sécurité à travers des clusters multi-nœuds.

Ce guide explore les fonctionnalités natives de trace d’audit d’Azure Cosmos DB pour PostgreSQL et démontre comment DataSunrise améliore la surveillance de la sécurité des bases de données distribuées.

Comprendre la trace d’audit d’Azure Cosmos DB pour PostgreSQL

Une trace d’audit d’Azure Cosmos DB pour PostgreSQL crée un enregistrement systématique de toutes les opérations de base de données au sein de votre environnement PostgreSQL distribué. Cette surveillance capture qui a accédé à quelles données, quand ces données ont été consultées, quelles modifications ont été apportées, et depuis quels nœuds — essentiel pour maintenir la sécurité des bases de données dans des architectures à grande échelle horizontale.

La trace d’audit recense diverses activités, y compris les opérations SQL sur les nœuds coordinateurs et travailleurs, les exécutions de requêtes distribuées, les événements d’authentification, les actions administratives, et les indicateurs de performance de gestion des données.

Défis uniques dans la mise en œuvre d’une trace d’audit pour PostgreSQL distribué

L’architecture distribuée d’Azure Cosmos DB pour PostgreSQL introduit des considérations uniques :

| Défi | Impact |

|---|---|

| Distribution multi-nœuds | Nécessite une corrélation d’audit unifiée à travers tous les nœuds du cluster |

| Opérations au niveau du fragment | Crée des flux d’activité complexes nécessitant un suivi global |

| Exécution de requêtes distribuées | Nécessite la corrélation des fragments de requêtes entre les nœuds |

| Mise à l’échelle dynamique | Nécessite une configuration d’audit adaptative lors des modifications du cluster |

Fonctionnalités natives de la trace d’audit d’Azure Cosmos DB pour PostgreSQL

Azure Cosmos DB pour PostgreSQL intègre plusieurs fonctionnalités natives pour mettre en œuvre des traces d’audit qui suivent les opérations des bases de données distribuées, les modèles d’accès des utilisateurs et les modifications du système. Ces capacités offrent une visibilité essentielle sur votre environnement PostgreSQL hyperscale grâce à divers contrôles d’accès et mécanismes de surveillance du cryptage des bases de données.

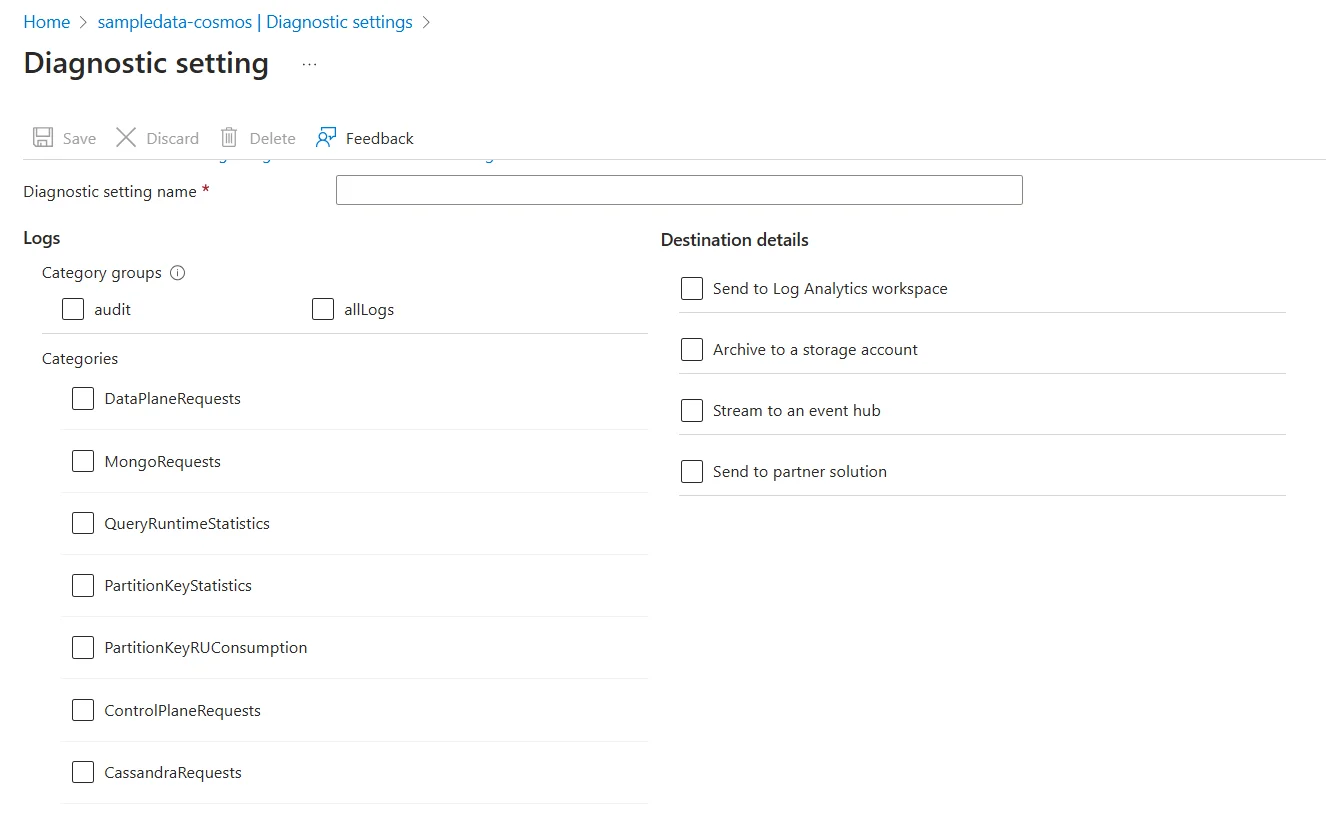

1. Intégration avec Azure Monitor pour la mise en œuvre de la trace d’audit

Azure Cosmos DB pour PostgreSQL s’intègre à Azure Monitor pour fournir des fonctionnalités complètes de trace d’audit via la configuration des paramètres de diagnostic :

# Enable comprehensive audit trail via Azure CLI

az monitor diagnostic-settings create \

--name "CosmosDB-PostgreSQL-Audit-Trail" \

--resource "/subscriptions/{subscription-id}/resourceGroups/{resource-group}/providers/Microsoft.DBforPostgreSQL/serverGroupsv2/{cluster-name}" \

--logs '[{

"category": "PostgreSQLLogs",

"enabled": true,

"retentionPolicy": {"enabled": true, "days": 365}

}, {

"category": "QueryStoreRuntimeStatistics",

"enabled": true,

"retentionPolicy": {"enabled": true, "days": 180}

}, {

"category": "QueryStoreWaitStatistics",

"enabled": true,

"retentionPolicy": {"enabled": true, "days": 180}

}]' \

--workspace "/subscriptions/{subscription-id}/resourceGroups/{resource-group}/providers/Microsoft.OperationalInsights/workspaces/{workspace-name}"

Ces paramètres de diagnostic redirigent les données de la trace d’audit vers Azure Storage, un espace de travail Log Analytics ou Event Hub pour une analyse approfondie et une conservation à long terme selon plusieurs options de stockage.

2. Configuration de l’extension PostgreSQL pgAudit

Azure Cosmos DB pour PostgreSQL prend en charge l’extension pgAudit pour un audit détaillé des instructions SQL :

-- Enable pgAudit extension on coordinator and worker nodes

CREATE EXTENSION IF NOT EXISTS pgaudit;

-- Configure audit settings for comprehensive logging

ALTER SYSTEM SET pgaudit.log = 'all';

ALTER SYSTEM SET pgaudit.log_catalog = 'on';

ALTER SYSTEM SET pgaudit.log_parameter = 'on';

ALTER SYSTEM SET pgaudit.log_statement_once = 'off';

ALTER SYSTEM SET pgaudit.log_level = 'log';

-- Reload configuration

SELECT pg_reload_conf();

3. Interface du portail Azure pour la consultation de la trace d’audit

Le portail Azure offre une interface intuitive pour accéder aux informations de la trace d’audit sans nécessiter une expertise particulière en langage de requête :

- Tableau de bord de surveillance : Accédez à votre cluster Azure Cosmos DB pour PostgreSQL et sélectionnez « Surveillance » pour visualiser les données de performance en temps réel

- Interface des journaux : Accédez aux « Journaux » pour exécuter des requêtes KQL personnalisées sur les données de la trace d’audit avec des capacités de filtrage avancées

- Panneau d’analyses : Consultez des rapports de surveillance préconfigurés avec des visualisations pour les bases de données distribuées

- Journal d’activité : Examinez les opérations administratives, les événements de mise à l’échelle et les modifications de configuration du cluster

- Configuration des alertes : Configurez des notifications automatisées pour des schémas de trace d’audit suspects sur tous les nœuds du cluster

Trace d’audit améliorée avec DataSunrise

Bien qu’Azure Cosmos DB pour PostgreSQL offre des capacités fondamentales de trace d’audit, DataSunrise améliore considérablement la surveillance de la sécurité des bases de données distribuées grâce à l’Orchestration de conformité autonome et à des analyses sophistiquées conçues spécifiquement pour les environnements PostgreSQL hyperscale. Contrairement aux approches de journalisation de base, DataSunrise fournit une surveillance des activités en base de données de niveau entreprise avec une analyse complète des journaux d’audit et des fonctionnalités de protection continue des données.

Configuration de DataSunrise pour Azure Cosmos DB pour PostgreSQL

1. Se connecter au cluster Azure Cosmos DB pour PostgreSQL

Commencez par établir une connexion sécurisée entre DataSunrise et votre environnement PostgreSQL distribué via l’interface d’administration intuitive. DataSunrise détecte automatiquement les nœuds coordinateurs et travailleurs, offrant une surveillance unifiée sur l’ensemble de la topologie du cluster.

2. Créer des règles d’audit spécifiques aux bases de données distribuées

Configurez des règles d’audit granulaires adaptées aux opérations PostgreSQL distribuées en utilisant l’interface d’automatisation des politiques sans code de DataSunrise :

- Surveillez des tables distribuées spécifiques contenant des informations sensibles

- Suivez les requêtes inter-fragments et les transactions distribuées

- Configurez des alertes pour les opérations administratives et les événements de mise à l’échelle du cluster

- Définissez différents niveaux de surveillance en fonction de la sensibilité des données et des exigences de conformité

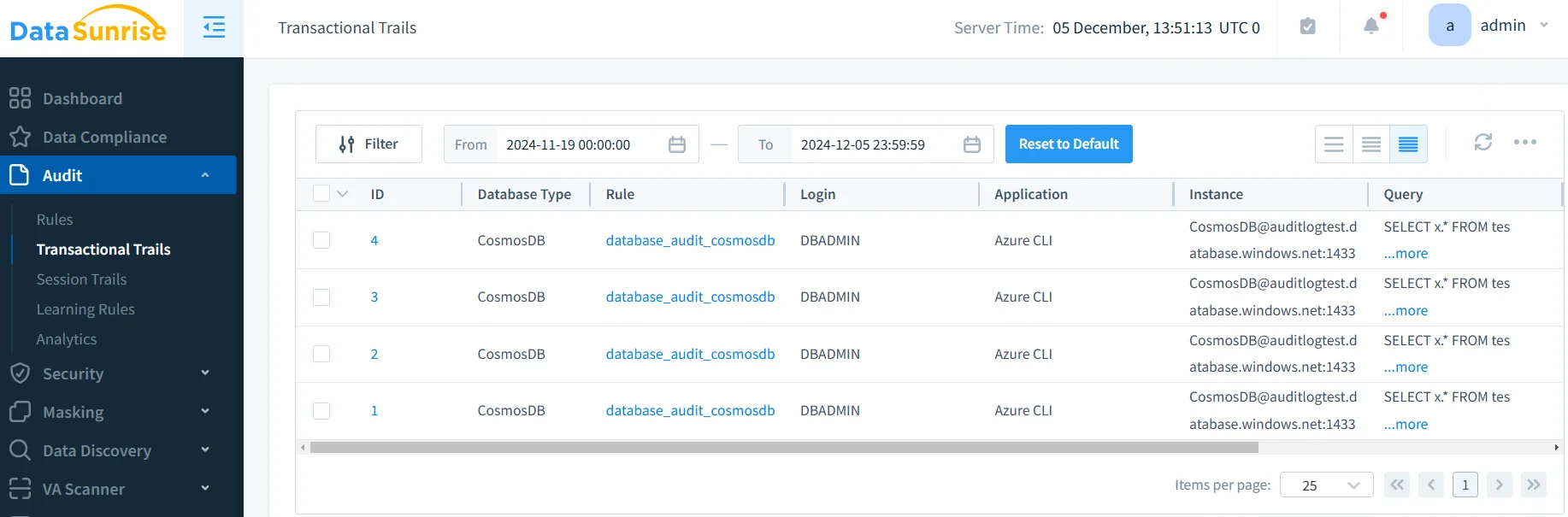

3. Examiner les résultats complets de la trace d’audit

Accédez à des informations détaillées sur la trace d’audit via le tableau de bord unifié de DataSunrise, offrant une visibilité complète sur toutes les opérations PostgreSQL distribuées avec des capacités de filtrage avancé, une surveillance en temps réel et une corrélation intelligente entre les nœuds coordinateurs et travailleurs.

Avantages clés de DataSunrise pour Azure Cosmos DB pour PostgreSQL

DataSunrise offre des améliorations significatives par rapport aux capacités natives de trace d’audit d’Azure Cosmos DB pour PostgreSQL :

Découverte et classification automatiques : Identifiez et classez automatiquement les données sensibles dans les tables distribuées à l’aide d’algorithmes NLP et d’apprentissage automatique, garantissant ainsi une couverture complète de la trace d’audit sur tous les fragments et partitions.

Automatisation des politiques sans code : Créez des politiques de trace d’audit sophistiquées via une interface intuitive sans avoir à écrire de code complexe, réduisant le temps de mise en œuvre de plusieurs semaines à quelques heures tout en assurant une application cohérente sur tous les nœuds du cluster.

Notifications en temps réel : Recevez des alertes immédiates pour des activités suspectes dans les bases de données distribuées, accompagnées d’informations contextuelles et d’actions de réponse recommandées, permettant une réaction rapide aux incidents et une atténuation des violations de données.

Analyse du comportement utilisateur : Établissez des bases de référence pour les schémas d’accès normaux dans PostgreSQL distribué et détectez automatiquement les anomalies à l’aide d’algorithmes d’apprentissage automatique qui s’adaptent aux topologies de cluster et aux modes d’utilisation changeants.

Rapports de conformité automatisés : Générez des rapports préconfigurés pour le GDPR, la HIPAA, le PCI DSS et le SOX avec une cartographie de conformité automatisée spécifique aux environnements PostgreSQL distribués.

Masquage dynamique des données : Protégez en temps réel les champs de données sensibles distribuées tout en maintenant la fonctionnalité des applications et les performances des requêtes sur plusieurs nœuds du cluster.

Visibilité multiplateforme : Surveillez à la fois les bases de données PostgreSQL distribuées et traditionnelles depuis une console unifiée, garantissant ainsi des politiques de sécurité cohérentes dans des environnements hétérogènes, avec le support de plus de 40 plateformes de stockage de données et une protection par pare-feu de base de données.

Bonnes pratiques pour la mise en œuvre de la trace d’audit d’Azure Cosmos DB pour PostgreSQL

Pour maximiser l’efficacité de la trace d’audit dans les environnements PostgreSQL distribués, considérez ces pratiques clés :

1. Stratégie optimisée pour la performance

- Alignez les stratégies d’audit sur la conception des clés de fragments pour minimiser l’impact sur les performances

- Appliquez un audit détaillé aux opérations des nœuds coordinateurs tout en utilisant un échantillonnage pour les nœuds travailleurs

- Équilibrez une surveillance complète avec les performances des requêtes distribuées

2. Configuration axée sur les données

- Concentrez-vous sur les tables distribuées contenant des informations sensibles ou réglementées

- Surveillez les requêtes inter-fragments et les transactions distribuées

- Suivez la mise à l’échelle du cluster et les opérations administratives des politiques de sécurité

3. Mise en œuvre améliorée avec DataSunrise

- Déployez DataSunrise pour bénéficier de fonctionnalités avancées au-delà des capacités natives d’audit

- Exploitez l’apprentissage automatique pour l’analyse comportementale à travers les nœuds du cluster

- Utilisez une surveillance unifiée pour une détection complète des menaces

Conclusion

Alors que les organisations dépendent de plus en plus d’Azure Cosmos DB pour PostgreSQL pour les opérations de bases de données distribuées, la mise en œuvre de traces d’audit robustes est devenue essentielle pour la sécurité et la conformité. Bien que les capacités natives offrent une surveillance fondamentale via Azure Monitor et les extensions PostgreSQL, les organisations aux exigences complexes bénéficient grandement de solutions améliorées telles que DataSunrise.

DataSunrise offre une sécurité complète pour les environnements PostgreSQL distribués grâce à des traces d’audit avancées, une surveillance en temps réel et une génération de rapports automatisée. Grâce à des modes de déploiement flexibles, DataSunrise transforme les traces d’audit en atouts stratégiques de sécurité qui protègent les informations sensibles tout en simplifiant les efforts de conformité.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenantSuivant