Comment garantir la conformité pour Apache Cloudberry

Dans le paysage actuel dominé par les données, la mise en place d’une conformité robuste pour Apache Cloudberry est devenue une nécessité stratégique. Selon le Centre de ressources sur le vol d’identité, plus de 353 millions d’enregistrements ont été exposés lors de violations de données en 2023, soulignant la nécessité cruciale d’une sécurité de base de données complète. Les organisations qui exploitent les puissantes capacités de Cloudberry ont besoin de solutions de protection continue des données capables de s’adapter aux exigences réglementaires en constante évolution tout en minimisant la charge administrative. Comme le précise la documentation de Cloudberry, la mise en place de contrôles de sécurité appropriés est essentielle pour maintenir l’intégrité des données et la conformité.

Comprendre les défis de conformité de Cloudberry

Apache Cloudberry introduit plusieurs considérations distinctes en matière de conformité :

- Gestion multi-cadres réglementaires : Les organisations doivent satisfaire simultanément à plusieurs exigences (RGPD, HIPAA, PCI DSS, SOX).

- Mise en œuvre de la sécurité distribuée : Maintenir des politiques de sécurité cohérentes nécessite une orchestration sophistiquée.

- Exigences d’audit complètes : Des traces d’audit détaillées doivent être conservées pour les rapports de conformité.

- Analyse dynamique des requêtes : Le traitement des requêtes de Cloudberry crée des schémas d’accès que les règles statiques ne peuvent pas gouverner efficacement.

- Évolution continue de la réglementation : Les réglementations en matière de conformité évoluent fréquemment, nécessitant des mises à jour constantes des politiques.

Capacités natives de conformité de Cloudberry

Cloudberry propose plusieurs fonctionnalités intégrées qui servent de fondations pour la mise en œuvre de la conformité :

1. Journalisation d’audit complète

Le système de journalisation de Cloudberry capture des informations détaillées sur l’historique des activités de la base de données :

-- Configurer les paramètres d’audit complets ALTER DATABASE cloudberry_db SET ACTIVITY_TRACKING = TRUE; -- Créer une vue de l’historique des activités CREATE OR REPLACE VIEW data_activity_history AS SELECT operation_id, user_name, operation_type, table_name, operation_timestamp, affected_rows FROM system.activity_log;

2. Contrôle d’accès basé sur les rôles

La mise en œuvre du principe du moindre privilège via les contrôles d’accès basés sur les rôles aide à restreindre l’accès aux données :

-- Créer des rôles spécifiques à la conformité CREATE ROLE regulatory_auditor NOLOGIN; CREATE ROLE data_protection_officer NOLOGIN; CREATE ROLE compliance_administrator NOLOGIN; -- Configurer les autorisations appropriées GRANT SELECT ON SCHEMA audit_logs TO regulatory_auditor; GRANT SELECT, INSERT ON TABLE protected_data TO data_protection_officer; GRANT regulatory_auditor, data_protection_officer TO compliance_administrator;

3. Interface en ligne de commande pour la gestion des audits

L’interface en ligne de commande de Cloudberry offre des outils essentiels pour la gestion des paramètres d’audit :

# Activer l’audit pour la base de données cloudberry-cli audit-config --enable # Créer une politique de conformité cloudberry-cli audit-policy create --name "sensitive_data_audit" --level "detailed" # Générer un rapport de conformité cloudberry-cli audit-report generate --start-date "2025-04-01" --end-date "2025-04-28"

4. Interrogation des journaux d’audit

Vous pouvez récupérer les journaux d’audit directement en utilisant des requêtes SQL :

SELECT al.timestamp,

al.operation_type,

al.object_name,

al.user_name,

al.client_ip

FROM audit_log al

WHERE al.timestamp >= CURRENT_DATE - INTERVAL '7 days'

ORDER BY al.timestamp DESC;

Limites de la conformité native de Cloudberry

Bien que les capacités natives de Cloudberry offrent des fonctionnalités essentielles, les organisations rencontrent plusieurs défis lorsqu’elles se reposent exclusivement sur les fonctionnalités intégrées :

- L’agrégation manuelle des journaux engendre une surveillance de la conformité gourmande en ressources

- La configuration et la maintenance des rôles requièrent une charge administrative importante

- Absence de capacité native de masquage dynamique pour la protection des données sensibles

- Le manque de découverte automatisée signifie que des informations sensibles peuvent rester non identifiées

- L’absence de cartographie réglementaire automatisée conduit à une préparation d’audit chronophage

- Capacités de détection limitées pour des schémas d’attaque sophistiqués

Transformer la conformité de Cloudberry avec DataSunrise

Le Database Regulatory Compliance Manager de DataSunrise révolutionne la conformité de Cloudberry grâce à l’orchestration intelligente des politiques et à une automatisation complète.

Principales capacités pour la conformité des données Cloudberry

1. Technologie d’auto-découverte et de masquage

Les algorithmes de DataSunrise analysent automatiquement votre environnement Cloudberry pour identifier les informations personnelles identifiables conformément à plusieurs cadres réglementaires.

2. Automatisation des politiques sans code

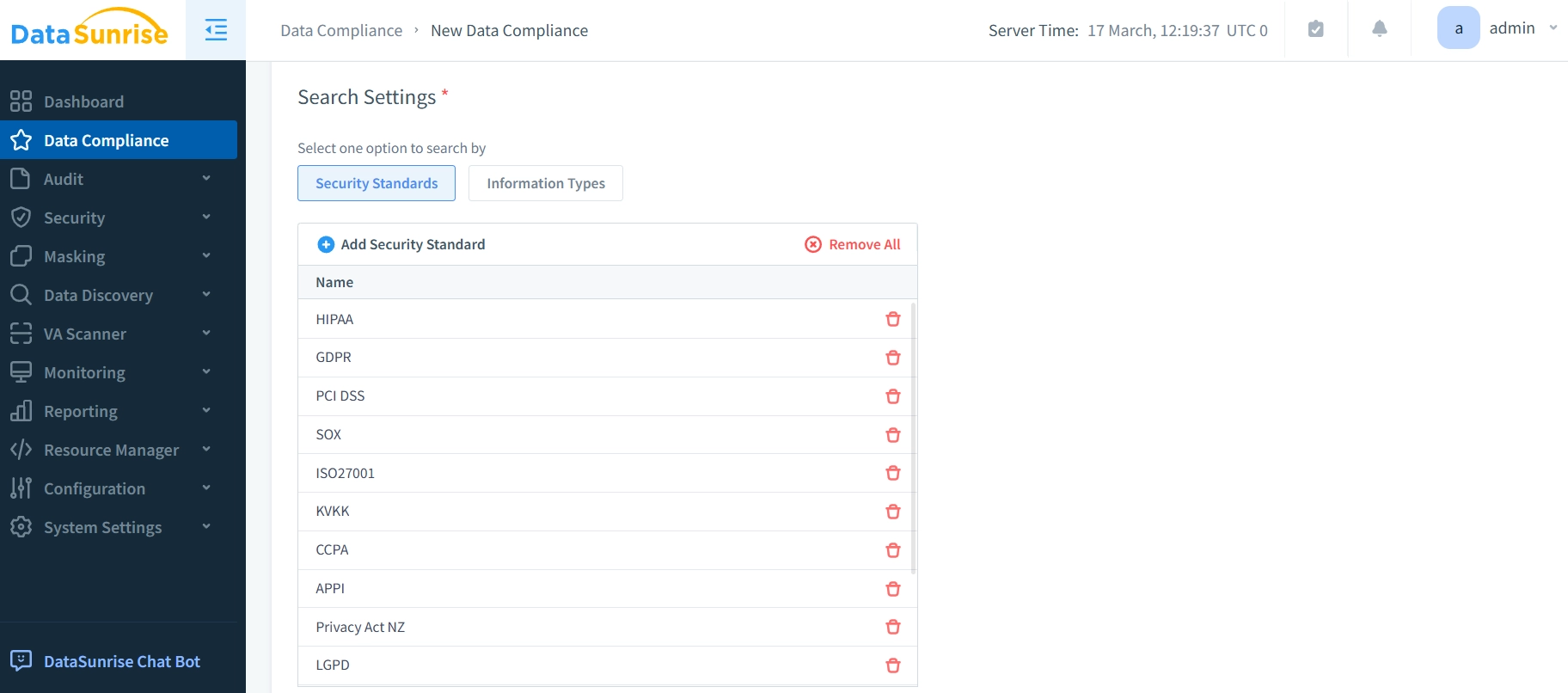

Les équipes de sécurité peuvent définir des politiques de conformité sophistiquées via une interface intuitive sans avoir à rédiger de requêtes SQL complexes.

3. Masquage universel multi-plateforme

DataSunrise applique des politiques de protection uniformes sur des environnements hétérogènes grâce à la prise en charge de plus de 40 plateformes de stockage de données.

4. Pilotage autonome de la conformité

Le moteur de calibration réglementaire continue de DataSunrise surveille les évolutions des cadres tels que le RGPD, HIPAA et PCI DSS, mettant à jour automatiquement les politiques de protection.

5. Protection contextuelle

Le masquage dynamique des données s’ajuste intelligemment en fonction des rôles des utilisateurs, des schémas d’accès et de la sensibilité des données grâce à l’analyse du comportement des utilisateurs.

6. Intelligence avancée en matière de menaces

DataSunrise établit des références d’activité normale de la surveillance de l’activité de la base de données et identifie les schémas anormaux susceptibles d’indiquer des menaces de sécurité.

Mise en œuvre : Processus de déploiement simplifié

La mise en œuvre de DataSunrise pour la conformité de Cloudberry suit un processus simplifié :

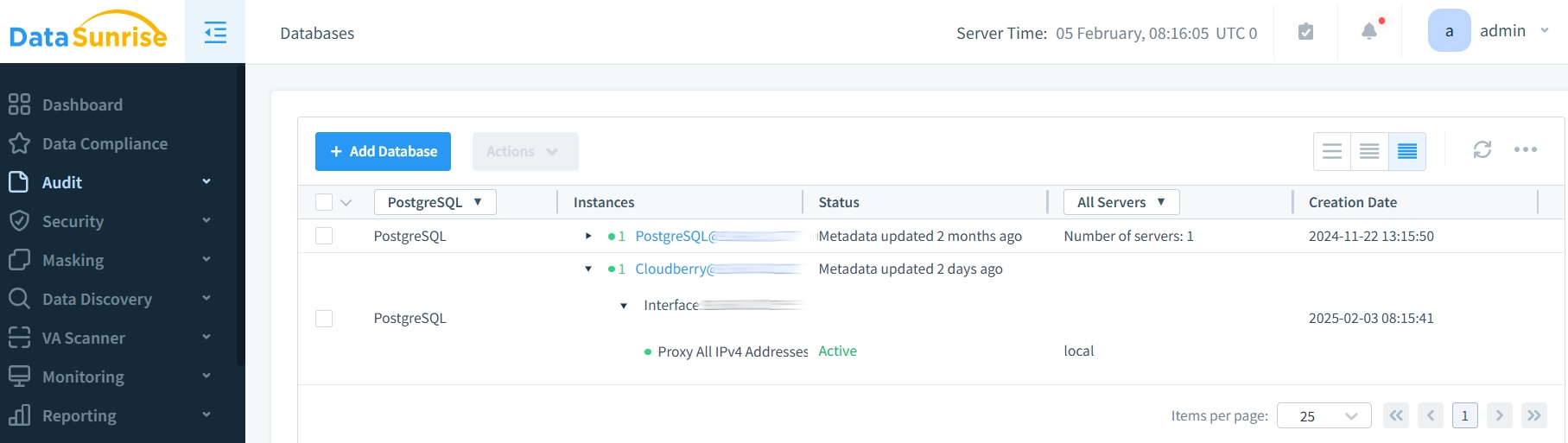

- Connexion à la base de données Cloudberry : Établir une connexion sécurisée entre les systèmes

- Sélection des cadres de conformité : Choisir les réglementations applicables (RGPD, HIPAA, PCI DSS, SOX)

- Lancement de la découverte automatisée : Identifier et classifier automatiquement les données sensibles

- Configuration des méthodes de protection : Définir les règles appropriées de masquage, d’audit et de sécurité

- Mise en place de rapports automatisés : Planifier des rapports de conformité réguliers

- Activation de la surveillance continue : Accéder à des indicateurs de conformité en temps réel

L’intégralité de la mise en œuvre nécessite généralement moins d’une journée, la plupart des organisations atteignant une automatisation initiale de la conformité en seulement quelques heures.

Avantages commerciaux de la conformité autonome

| Bénéfice | Impact |

|---|---|

| Réduction de la charge administrative | Diminution de l’effort manuel grâce à la découverte automatisée et à la mise en œuvre des politiques |

| Visibilité accrue des risques | La découverte avancée permet d’identifier l’exposition de données sensibles auparavant inconnue |

| Réponse réglementaire accélérée | Les organisations s’adaptent rapidement aux nouvelles exigences grâce aux ajustements automatiques des politiques |

| Contrôles de sécurité proactifs | La protection contextuelle empêche l’accès non autorisé via une détection basée sur le comportement |

| Cadre de conformité unifié | Un tableau de bord centralisé élimine les angles morts entre les différents systèmes de données |

| Préparation aux audits simplifiée | Réduction du temps de préparation lors des audits réglementaires grâce à la collecte automatisée des preuves |

Bonnes pratiques pour la conformité avec Cloudberry

Pour obtenir des résultats optimaux, les organisations devraient suivre ces bonnes pratiques :

1. Architecture axée sur la conformité

Concevez votre topologie Cloudberry en intégrant les exigences de conformité comme un élément fondamental.

2. Équilibre stratégique de la surveillance

Concentrez la journalisation détaillée des traces d’audit sur les opérations à haut risque tout en préservant la performance globale de la base de données.

3. Cadre de gouvernance formel

Établissez un comité de gouvernance des données formel avec des rôles et responsabilités clairement définis.

4. Approche de sécurité multicouche

Mettez en œuvre le pare-feu de base de données DataSunrise conjointement aux fonctionnalités natives de Cloudberry pour une protection complète.

5. Protocole de validation continue

Testez régulièrement votre cadre de conformité à travers des scénarios d’audit simulés et des évaluations de vulnérabilités.

Conclusion

Bien qu’Apache Cloudberry offre des fonctionnalités de sécurité natives essentielles, les organisations aux exigences réglementaires complexes bénéficient grandement de la vue d’ensemble de DataSunrise. En mettant en place une conformité automatisée grâce à l’orchestration intelligente des politiques, les organisations transforment la conformité d’un processus gourmand en ressources en un cadre efficace qui s’adapte continuellement aux exigences en évolution.

Prêt à améliorer vos capacités de conformité des données avec Cloudberry ? Planifiez une démo dès aujourd’hui pour découvrir comment l’automatisation des politiques sans code de DataSunrise peut transformer votre stratégie de conformité tout en réduisant la charge administrative.