Piste d’audit Greenplum

La mise en œuvre d’une piste d’audit efficace dans Greenplum Database est devenue de plus en plus critique pour les organisations modernes. Avec la fréquence accrue des menaces de sécurité, il est essentiel de conserver des enregistrements détaillés des activités de la base de données pour la sécurité ainsi que pour la conformité. Des études récentes sur la cybersécurité indiquent que des pistes d’audit insuffisantes contribuent à une détection tardive des violations, soulignant ainsi la nécessité d’une surveillance robuste de la base de données.

Greenplum Database offre des capacités complètes de pistes d’audit grâce à son système de journalisation. En mettant en œuvre des mesures de sécurité des données appropriées et des configurations d’audit, les organisations peuvent suivre efficacement les activités de la base de données et maintenir la conformité réglementaire.

Principes fondamentaux de la piste d’audit Greenplum

D’après la documentation Greenplum, les pistes d’audit dans Greenplum capturent divers types d’événements de la base de données :

- Les tentatives d’authentification des utilisateurs

- L’accès aux objets de la base de données

- Les modifications de schéma

- Les opérations de manipulation de données

- Les changements de configuration système

- Les détails d’exécution des requêtes

Configuration de base de la piste d’audit

-- Activer une journalisation d'audit complète ALTER SYSTEM SET logging_collector = on; ALTER SYSTEM SET log_destination = 'csvlog'; ALTER SYSTEM SET log_directory = 'pg_log'; ALTER SYSTEM SET log_filename = 'gpdb-%Y-%m-%d_%H%M%S.log';

Ces paramètres garantissent que :

- Toutes les entrées de journal sont collectées de manière systématique

- Les journaux sont stockés au format CSV pour une analyse aisée

- La dénomination des fichiers suit un format de date et heure cohérent

- La rotation des journaux est gérée correctement

Configuration avancée de la piste d’audit

1. Journalisation détaillée des événements

-- Configurer le suivi détaillé des événements ALTER SYSTEM SET log_statement = 'all'; ALTER SYSTEM SET log_duration = on; ALTER SYSTEM SET log_parser_stats = on; ALTER SYSTEM SET log_planner_stats = on; ALTER SYSTEM SET log_executor_stats = on;

2. Suivi des événements de sécurité

-- Activer la journalisation liée à la sécurité ALTER SYSTEM SET log_connections = on; ALTER SYSTEM SET log_disconnections = on; ALTER SYSTEM SET log_error_verbosity = 'verbose'; ALTER SYSTEM SET password_encryption = 'scram-sha-256';

Exemples pratiques d’analyse de pistes d’audit

Surveillance de l’accès à la table clients

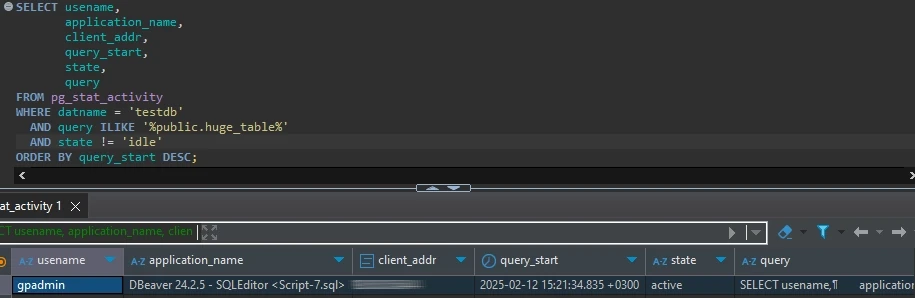

-- Suivre tous les accès à la table clients

SELECT usename,

application_name,

client_addr,

query_start,

state,

query

FROM pg_stat_activity

WHERE datname = 'testdb'

AND query ILIKE '%public.huge_table%'

AND state != 'idle'

ORDER BY query_start DESC;

Exemple de résultat :

Analyse des schémas d’accès

-- Analyser les schémas d'accès dans le temps

SELECT date_trunc('hour', query_start) as access_time,

usename,

count(*) as access_count,

string_agg(DISTINCT client_addr::text, ', ') as source_ips

FROM pg_stat_activity

WHERE datname = 'testdb'

AND query ILIKE '%public.huge_table%'

AND query_start >= current_timestamp - interval '24 hours'

GROUP BY date_trunc('hour', query_start), usename

ORDER BY access_time DESC;

Résumé des opérations utilisateur

SELECT

usename,

client_addr,

date_trunc('day', query_start) as operation_date,

count(*) as total_operations,

sum(case when query ILIKE '%SELECT%' then 1 else 0 end) as reads,

sum(case when query ILIKE '%UPDATE%' OR

query ILIKE '%INSERT%' OR

query ILIKE '%DELETE%' then 1 else 0 end) as writes

FROM pg_stat_activity

WHERE datname = 'testdb'

AND query ILIKE '%public.huge_table%'

GROUP BY usename, client_addr, date_trunc('day', query_start)

ORDER BY operation_date DESC, total_operations DESC;

Exemple de résultat :

| usename | client_addr | operation_date | total_operations | reads | writes |

|---|---|---|---|---|---|

| admin | 10.0.1.100 | 2024-02-12 | 156 | 120 | 36 |

| etl_user | 10.0.1.101 | 2024-02-12 | 89 | 45 | 44 |

| analyst | 10.0.1.102 | 2024-02-12 | 78 | 75 | 3 |

| support | 10.0.1.103 | 2024-02-12 | 45 | 42 | 3 |

| developer | 10.0.1.104 | 2024-02-12 | 34 | 30 | 4 |

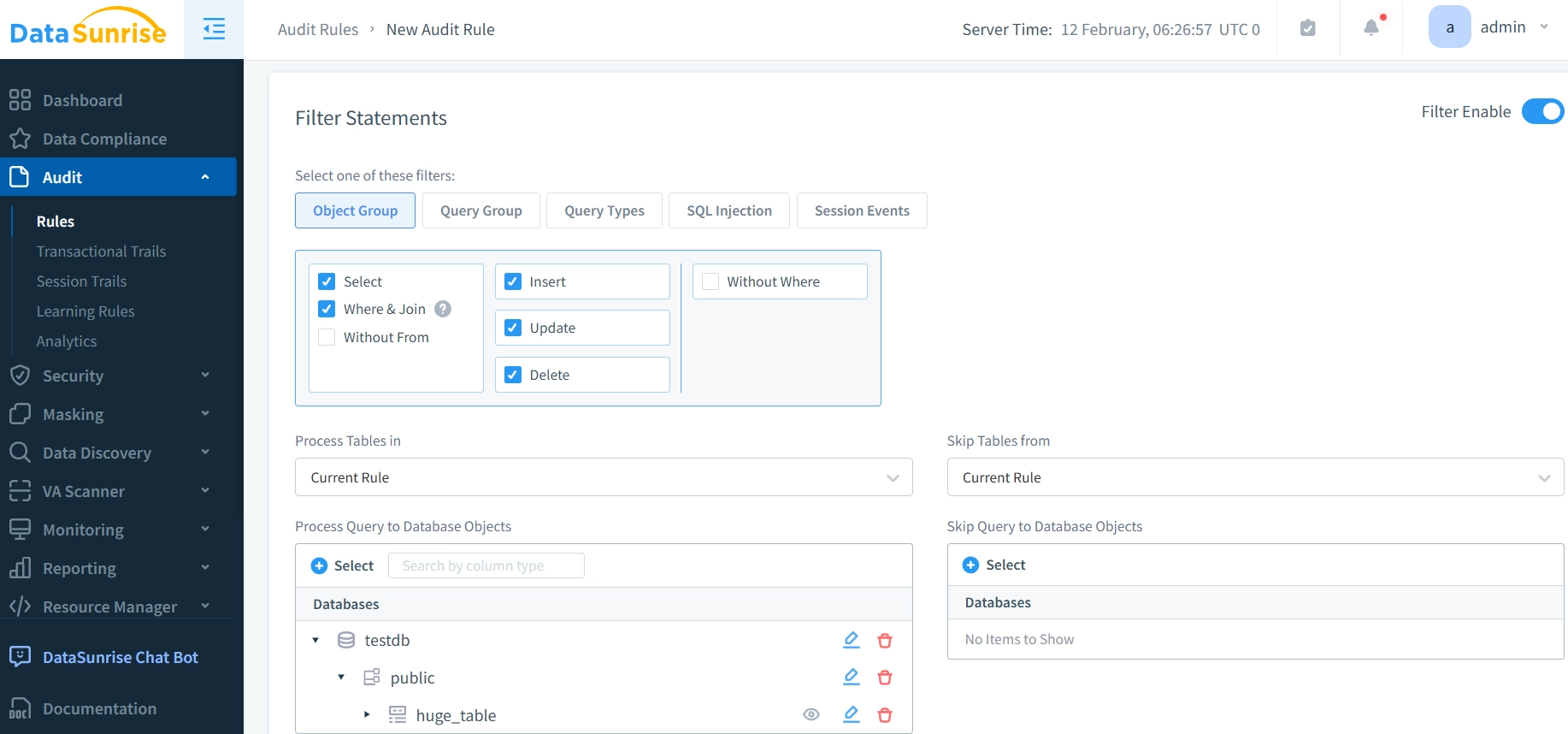

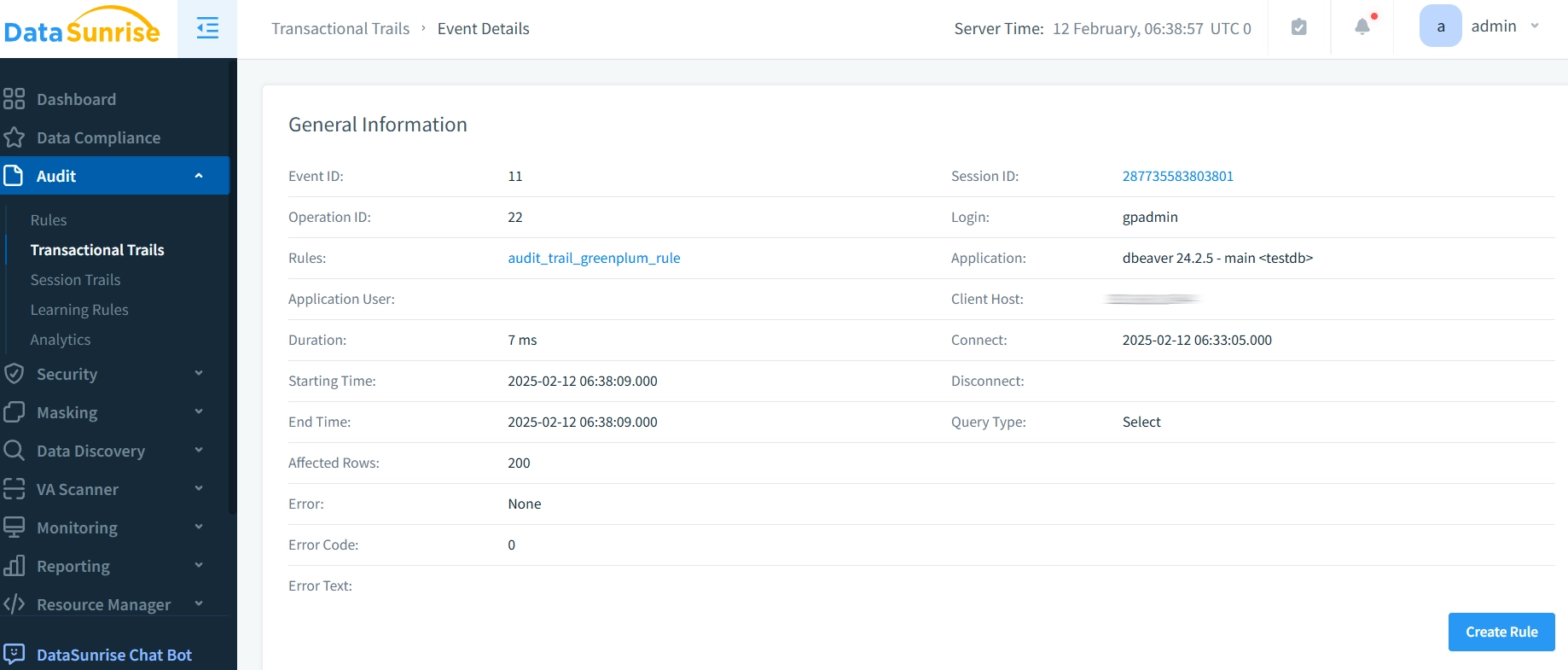

Améliorer la piste d’audit Greenplum avec DataSunrise

Alors que Greenplum offre des capacités natives de piste d’audit, DataSunrise propose des fonctionnalités améliorées pour une gestion complète de la piste d’audit. La solution offre une surveillance avancée de la sécurité, des alertes en temps réel et des rapports de conformité automatisée. En intégrant DataSunrise à Greenplum, les organisations peuvent considérablement améliorer leurs capacités de piste d’audit tout en simplifiant les processus de conformité.

1. Configuration avancée de la piste d’audit

Les capacités clés comprennent :

- Des politiques d’audit personnalisables

- La surveillance des événements en temps réel

- Un système d’alertes automatisé

- La collecte complète des pistes d’audit

2. Gestion centralisée des pistes d’audit

Caractéristiques :

- Visualisation unifiée des pistes d’audit

- Tableaux de bord interactifs

- Génération de rapports personnalisés

- Outils d’analyse historique

3. Processus de mise en œuvre

- Installer la plateforme DataSunrise

- Configurer l’intégration de Greenplum

- Définir les politiques d’audit

- Mettre en place les règles de surveillance

- Activer le reporting automatisé

Meilleures pratiques pour la gestion des pistes d’audit

Considérations de performance

La gestion efficace des pistes d’audit nécessite une attention particulière à l’impact sur la performance. Les organisations doivent mettre en œuvre des stratégies de journalisation sélective axées sur les opérations critiques tout en préservant la performance du système. L’archivage régulier des pistes d’audit, combiné à des pratiques de gestion du stockage efficaces, permet d’assurer un fonctionnement optimal de la base de données sans compromettre l’intégralité des enregistrements d’audit.

Mise en œuvre de la sécurité

La protection de l’intégrité de la piste d’audit exige des mesures de sécurité robustes. Les organisations doivent mettre en place le cryptage des données d’audit sensibles, surtout lorsqu’elles contiennent des informations personnelles identifiables. Les contrôles d’accès doivent être gérés de manière stricte, l’accès à la piste d’audit étant limité au personnel autorisé. Des revues de sécurité régulières contribuent à maintenir la confidentialité et la fiabilité des enregistrements d’audit.

Solutions tierces

Bien que les capacités natives d’audit de Greenplum fournissent une base solide, des solutions tierces telles que DataSunrise peuvent considérablement améliorer la gestion de la piste d’audit. Ces outils offrent des fonctionnalités avancées telles que la surveillance centralisée, le reporting de conformité automatisé et la détection des menaces en temps réel. Les organisations devraient évaluer leurs besoins en matière d’audit et envisager la mise en œuvre de solutions spécialisées capables de fournir des couches supplémentaires de sécurité et de rationaliser les processus d’audit.

Gestion de la conformité

Maintenir la conformité grâce aux pistes d’audit nécessite des approches systématiques en matière de documentation et de conservation. Les organisations devraient établir des politiques claires pour la conservation des pistes d’audit qui soient en adéquation avec les exigences réglementaires. Des outils automatisés de reporting de conformité devraient être mis en œuvre afin de rationaliser les processus d’audit et garantir l’application constante des politiques dans l’environnement de la base de données.

Conclusion

La mise en œuvre d’une piste d’audit efficace dans Greenplum requiert une approche équilibrée combinant les capacités natives aux outils de sécurité avancés. Alors que Greenplum offre une fonctionnalité d’audit robuste intégrée, les organisations bénéficient souvent de l’intégration de solutions spécialisées comme DataSunrise pour améliorer leurs capacités de sécurité et de conformité.

Le succès de l’implémentation d’une piste d’audit dépend de la capacité à trouver le bon équilibre entre une surveillance complète, la performance du système et la facilité d’utilisation. L’évaluation régulière et la mise à jour des politiques d’audit, combinées au choix approprié des outils, permettent aux organisations de maintenir une posture de sécurité solide tout en répondant aux exigences opérationnelles.

Pour en savoir plus sur l’amélioration des capacités de piste d’audit Greenplum, visitez le site Web de DataSunrise et planifiez une démo en ligne.