Pistes d’audit

Introduction

Les violations de données proviennent souvent d’erreurs humaines involontaires. En fait, des études montrent que plus des deux tiers des violations de données impliquent des actions non malveillantes de la part d’utilisateurs internes. Cela met en évidence le risque d’une exposition accidentelle des données et souligne le besoin crucial de stratégies de protection des données robustes. La mise en place de pistes d’audit complètes constitue un élément clé de ces stratégies, aidant les organisations à surveiller et à protéger les informations sensibles de manière plus efficace.

Qu’est-ce qu’une piste d’audit dans une base de données ?

Une piste d’audit de base de données est un enregistrement chronologique des événements qui consigne l’activité des utilisateurs et les opérations système au sein d’une base de données. Elle capture des informations telles que qui a accédé aux données, quelles modifications ont été apportées et quand ces actions ont eu lieu. Ces pistes sont essentielles pour détecter les comportements suspects, résoudre les problèmes et satisfaire aux exigences réglementaires telles que le RGPD, la HIPAA ou le SOX.

- Détecter les accès non autorisés

- Suivre les modifications des données

- Enquêter sur les incidents de sécurité

- Assurer la conformité réglementaire

Les pistes d’audit jouent un rôle crucial dans le maintien de l’intégrité et de la sécurité de vos systèmes de bases de données.

Approches des pistes d’audit de bases de données

Il existe deux approches principales pour mettre en place des pistes d’audit dans les bases de données :

Outils natifs

De nombreux systèmes de gestion de bases de données (SGBD) offrent des capacités d’audit intégrées. Ces outils natifs fournissent un moyen simple d’activer les fonctions d’audit de base. Par exemple, Oracle dispose de sa fonctionnalité de piste d’audit, tandis que Microsoft SQL Server inclut SQL Server Audit.

Outils tiers

Les solutions tierces de piste d’audit, telles que DataSunrise, offrent des fonctionnalités plus avancées et une gestion centralisée. Ces outils proposent souvent :

- Des contrôles de sécurité renforcés

- Une compatibilité multiplateforme

- Des options de reporting personnalisables

- Des capacités d’alerte en temps réel

Exemple : Piste d’audit avec pgAudit dans PostgreSQL

Pour afficher le journal de PgAudit, vous pouvez utiliser la commande ‘cat’ comme suit (plus de détails ici) :

cat /var/log/postgresql/postgresql-16-main.log | more

Examinons un bref exemple de ce à quoi peut ressembler une piste d’audit en utilisant l’extension pgAudit dans PostgreSQL :

2024-09-17 10:15:23 UTC,AUDIT,SESSION,1,1,READ,SELECT,TABLE,public.users,,,SELECT * FROM users WHERE id = 123;

Cette entrée de journal montre :

- Horodatage

- Type d’audit

- ID de session et d’utilisateur

- Type d’opération (READ)

- Type de requête SQL (SELECT)

- Type d’objet (TABLE)

- Nom du schéma et de la table

- La requête SQL effectivement exécutée

Les capacités d’audit natives sont souvent insuffisantes pour les fonctionnalités avancées. Bien qu’elles assurent une journalisation de base, elles manquent généralement de balisage des données, d’analyses intégrées et d’application automatisée des règles. Transformer des fichiers journaux bruts, comme l’exemple présenté ci-dessus, en informations exploitables nécessite des efforts et un traitement supplémentaires significatifs.

Création d’une instance DataSunrise pour la piste d’audit

En supposant que DataSunrise est déjà installé, voici comment créer une instance et consulter une piste d’audit :

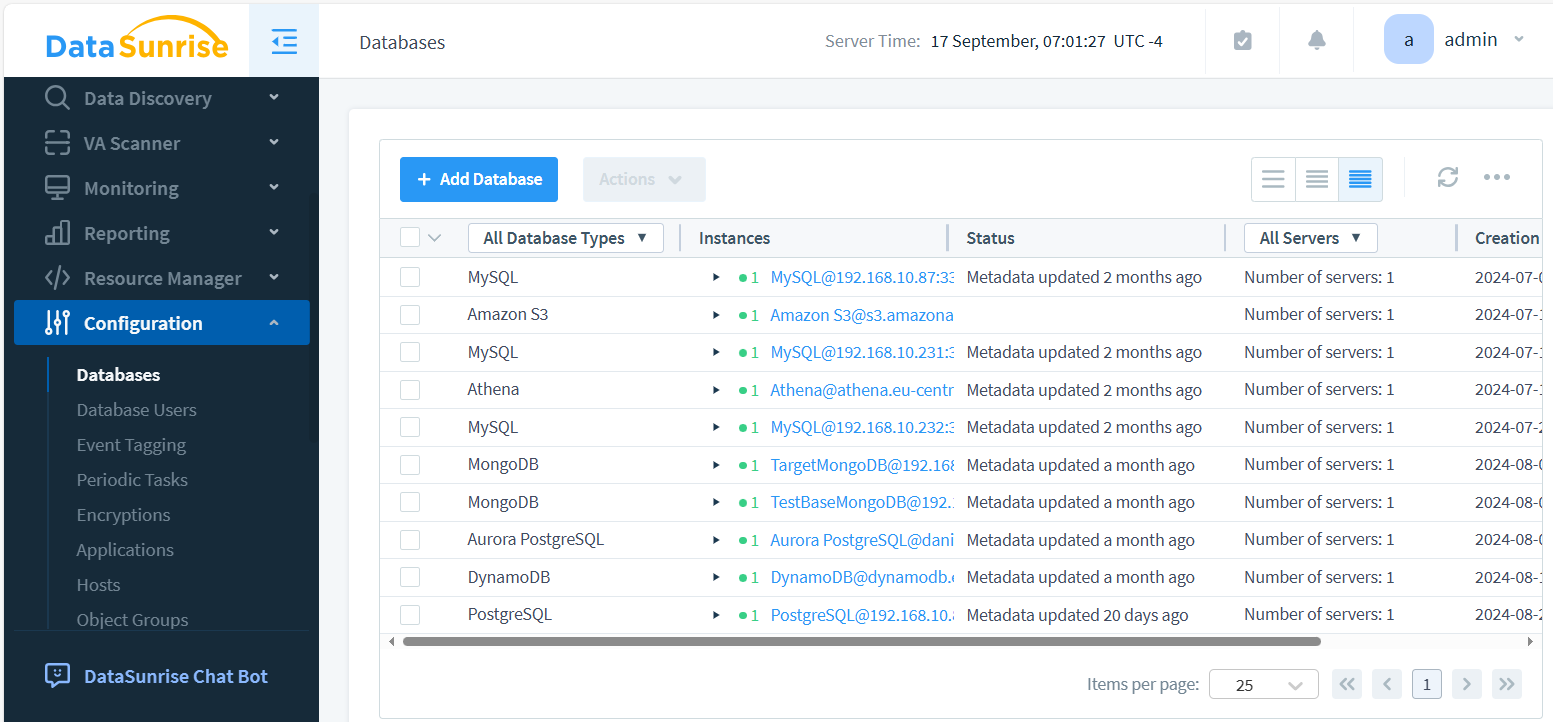

- Connectez-vous à l’interface web de DataSunrise

- Accédez à « Instances » et cliquez sur « + Ajouter une nouvelle instance »

- Configurez les détails de connexion pour votre base de données. DataSunrise consolide toutes les connexions de bases de données en un seul endroit.

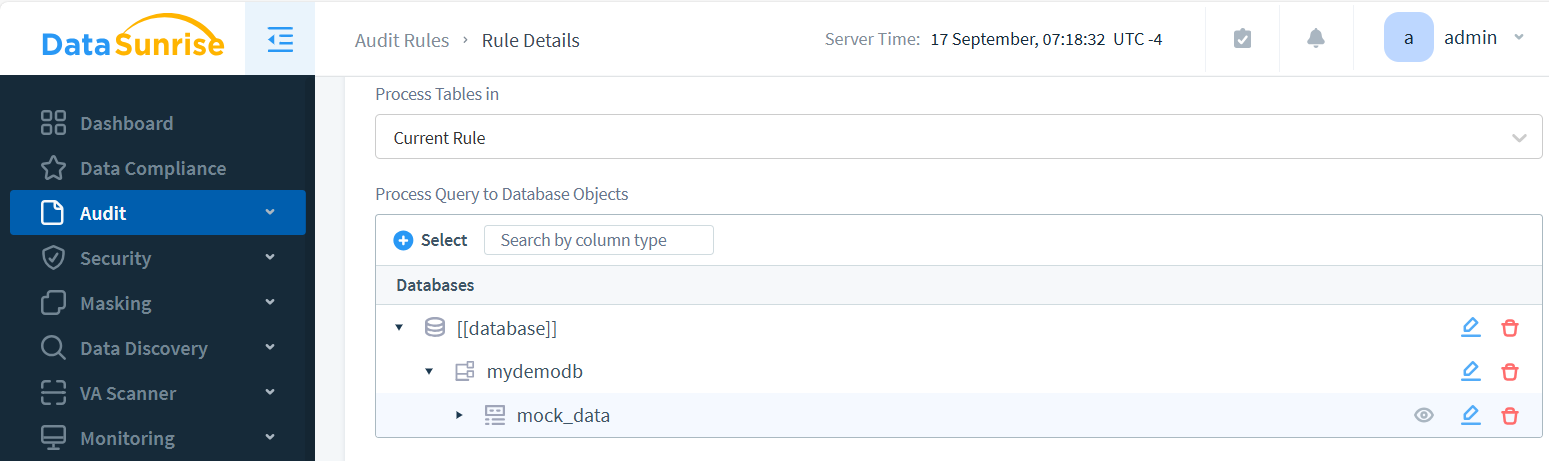

- Créez une règle d’audit dans Audit – Règles et activez l’audit pour les objets souhaités.

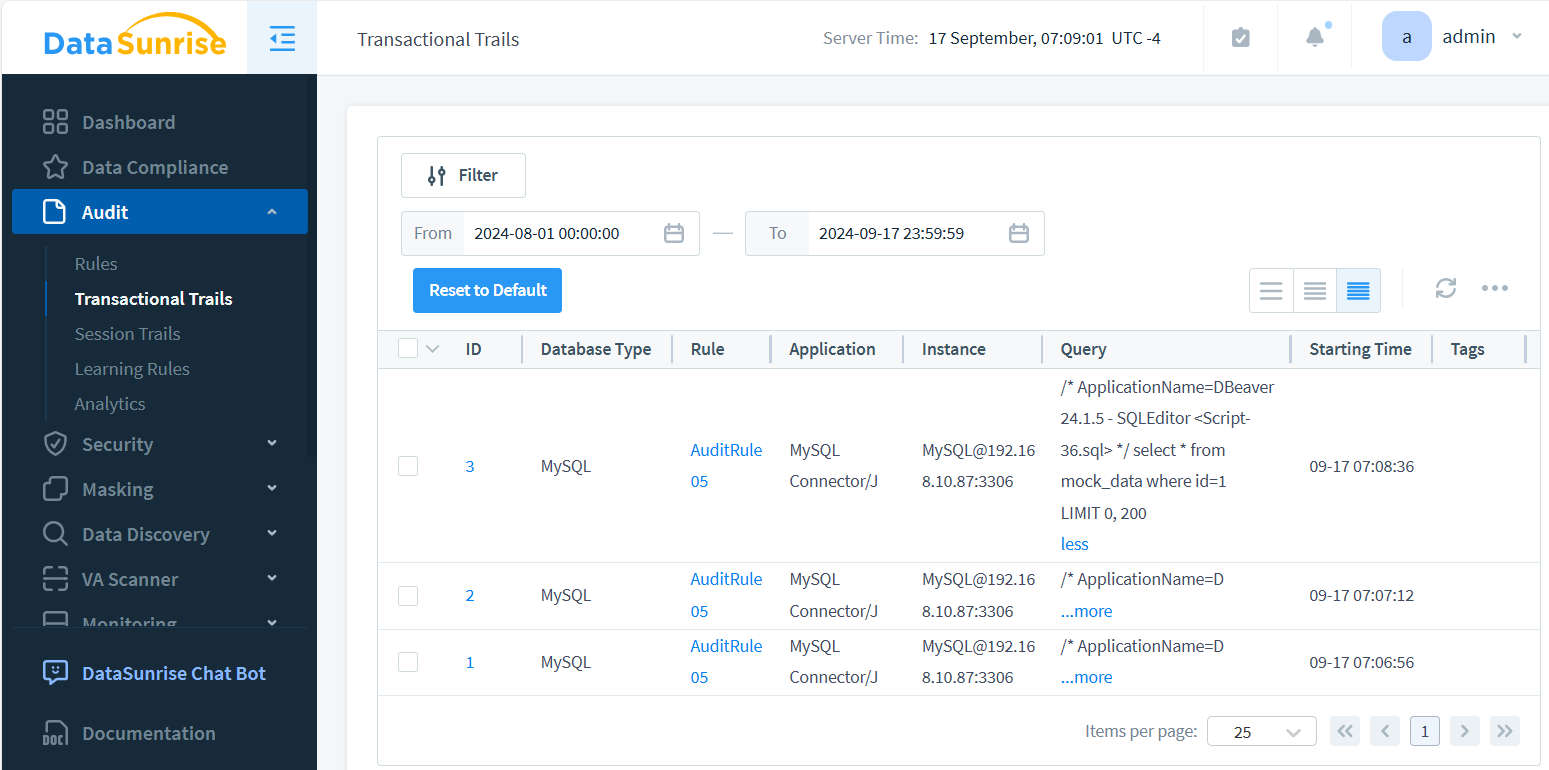

- Accédez à la section « Audit – Pistes transactionnelles » pour consulter et analyser les pistes générées.

DataSunrise facilite la mise en place d’un audit complet sur plusieurs plateformes de bases de données. L’image ci-dessus présente les composants clés de la piste d’audit : les détails de l’instance, les horodatages et les requêtes enregistrées. Optionnellement, les résultats des requêtes peuvent également être capturés. Chaque événement dans la piste d’audit est interactif, permettant aux utilisateurs d’examiner en détail les résultats des requêtes de base de données d’un simple clic.

Avantages de DataSunrise pour un contrôle centralisé de l’audit

DataSunrise offre plusieurs avantages pour la gestion des pistes d’audit :

- Interface unifiée : Contrôlez les règles d’audit pour différents types de bases de données depuis un seul tableau de bord

- Politiques personnalisables : Créez des politiques d’audit sur mesure en fonction de vos exigences de sécurité spécifiques

- Surveillance en temps réel : Détectez et alertez sur les activités suspectes au moment où elles se produisent

- Support de la conformité : Satisfaisez aux exigences réglementaires grâce à des rapports de conformité préconfigurés

- Scalabilité : Gérez facilement les pistes d’audit pour des environnements de bases de données volumineux et complexes

Comparaison rapide : Outils natifs vs. Pistes d’audit DataSunrise

| Fonctionnalité | Outils natifs | DataSunrise |

|---|---|---|

| Configuration et mise en place | Manuelle, spécifique à la BD | Centralisée, multi-BD |

| Analyses et alertes | Limitées voire inexistantes | En temps réel, personnalisables |

| Rapports de conformité | Exports basiques | Modèles préconçus pour SOX, HIPAA, RGPD |

Cas d’usage par secteur

- Finance : Détecter rapidement les accès non autorisés aux comptes.

- Santé : Surveiller l’accès aux informations de santé protégées pour les audits HIPAA.

- SaaS : Suivre l’activité au niveau des locataires pour renforcer la confiance des clients.

Impact sur l’entreprise en un coup d’œil

| Temps d’investigation | Réduit de plusieurs heures à quelques minutes |

| Préparation aux audits | Rapports de conformité toujours disponibles |

| Efficacité de stockage | Journaux centralisés et compressés |

Importance de la surveillance du comportement des utilisateurs

Le suivi du comportement des utilisateurs est crucial pour maintenir la sécurité de la base de données. Des pistes d’audit complètes servent de vigiles, aidant les organisations à identifier une série d’activités suspectes. Celles-ci incluent des schémas d’accès inhabituels qui s’écartent du comportement normal, des modifications non autorisées des données susceptibles de compromettre l’intégrité, des tentatives d’escalade de privilèges au-delà des rôles assignés, ainsi que des menaces internes potentielles souvent passées inaperçues. En analysant minutieusement ces schémas, les organisations peuvent anticiper les risques de sécurité, mettre en place des contre-mesures ciblées et protéger efficacement les données sensibles contre les menaces externes et internes.

Bonnes pratiques pour la mise en place des pistes d’audit

Pour maximiser l’efficacité de votre système de pistes d’audit, il est essentiel d’adopter une approche globale. Commencez par définir des objectifs d’audit clairs en adéquation avec les objectifs de sécurité de votre organisation. Appliquez le principe du moindre privilège afin de minimiser les risques potentiels. Examinez et analysez régulièrement les journaux d’audit afin de détecter promptement les anomalies et les menaces potentielles. Établissez une politique de conservation robuste pour les données d’audit afin de garantir la conformité et pouvoir réaliser des analyses historiques. Protégez l’intégrité de vos pistes d’audit grâce à des mécanismes de stockage sécurisés. Enfin, effectuez des audits périodiques du système d’audit lui-même pour garantir sa fiabilité et son efficacité. En suivant ces pratiques avec assiduité, vous renforcerez considérablement la sécurité globale de vos bases de données et créerez une défense plus résiliente contre les menaces potentielles.

Défis de la gestion des pistes d’audit

Bien que les pistes d’audit soient inestimables, elles présentent certains défis :

- Impact sur la performance : Un audit exhaustif peut affecter la performance de la base de données

- Exigences en matière de stockage : Les journaux d’audit peuvent croître rapidement, nécessitant un espace de stockage conséquent

- Confidentialité des données : Les pistes d’audit peuvent contenir des informations sensibles, ce qui nécessite une manipulation prudente

- Complexité de l’analyse : De grands volumes de données d’audit peuvent être difficiles à analyser

Exemple pratique : Interroger directement les journaux d’audit

Pour les administrateurs ne disposant pas d’outils tiers, l’analyse des journaux d’audit natifs se traduit souvent par l’écriture de requêtes contre les vues du catalogue système ou les tables de journaux. Par exemple, sur SQL Server, vous pouvez récupérer les événements d’audit récents de la manière suivante :

SELECT event_time, server_principal_name, database_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -2, GETDATE())

ORDER BY event_time DESC;

Cette requête récupère les événements d’audit des deux dernières heures, indiquant qui a exécuté la requête, quelle base de données a été consultée et la commande executée. Bien qu’informatif, étendre ce type d’analyse manuelle de journaux sur plusieurs bases de données représente rapidement un lourd fardeau, soulignant la valeur des solutions centralisées telles que DataSunrise pour la corrélation, la mise en alerte et les rapports de conformité.

DataSunrise peut aider à relever ces défis grâce à une gestion automatisée efficace des logs et à des capacités analytiques avancées.

L’avenir des pistes d’audit

À mesure que les menaces sur la sécurité des données évoluent, les technologies de pistes d’audit doivent elles aussi évoluer. Les tendances futures incluent :

- La détection d’anomalies alimentée par l’intelligence artificielle

- Des journaux d’audit immuables basés sur la blockchain

- L’intégration avec des plateformes de renseignement sur les menaces

- Des outils de visualisation et de reporting améliorés

Anticiper ces tendances sera essentiel pour maintenir une sécurité robuste des bases de données.

FAQ sur les pistes d’audit

Qu’est-ce qu’une piste d’audit de base de données ?

Une piste d’audit de base de données est un enregistrement chronologique des actions des utilisateurs et du système. Elle fournit des preuves vérifiables de qui a accédé ou modifié les données, du moment où l’action a eu lieu et de l’étendue de l’activité. Cet enregistrement soutient la responsabilisation, les enquêtes de sécurité et la conformité réglementaire.

Quelle est la différence entre une piste d’audit et les journaux système ?

Les journaux système suivent principalement la santé opérationnelle et la performance. Les pistes d’audit associent directement les événements aux utilisateurs et aux objets de données, ce qui les rend adaptées pour la validation de la conformité et l’analyse médico-légale.

Quelles réglementations exigent des pistes d’audit ?

Les pistes d’audit sont explicitement exigées ou fortement recommandées dans le cadre de normes telles que le RGPD, la HIPAA, le PCI DSS et le SOX. Elles démontrent l’efficacité des contrôles et soutiennent les audits externes.

Comment minimiser l’impact sur la performance ?

- Appliquez l’audit de manière sélective aux objets sensibles et aux actions critiques.

- Filtrez les paramètres non nécessaires et réduisez le bruit des événements.

- Exportez et centralisez les données d’audit en dehors du système transactionnel.

- Mettez en place des politiques de rétention, de rotation et de compression.

Quels indicateurs montrent l’efficacité d’une piste d’audit ?

- La couverture des objets sensibles surveillés.

- Le temps moyen de détection et de réponse aux incidents.

- La précision des alertes (vrai vs. faux positifs).

- Le taux de réussite de la vérification de l’intégrité des journaux stockés.

- La croissance des données d’audit et le respect des politiques de rétention.

Conclusion

Les pistes d’audit sont essentielles pour maintenir la sécurité des bases de données. Elles offrent une visibilité sur l’activité des utilisateurs, renforcent la détection des menaces et soutiennent les initiatives de conformité. Alors que les outils natifs ne fournissent que les fonctionnalités de base, des solutions comme DataSunrise permettent une surveillance centralisée et plus détaillée.

Avec une stratégie d’audit bien structurée et des outils de gouvernance dédiés, les organisations peuvent protéger plus efficacement les informations sensibles et préserver l’intégrité du système.

DataSunrise offre des options flexibles et conviviales pour la sécurité des bases de données, incluant une surveillance avancée de l’activité et le masquage des données. Demandez une démo pour découvrir comment nous simplifions la conformité et la protection des données sans alourdir les systèmes.